أصبحت الهجمات الإلكترونية وسرقة البيانات شائعة جدًا هذه الأيام خاصةً عندما يتعلق الأمر بتطبيقات الهاتف المحمول. نتيجة لذلك ، قد تتعرض تطبيقات الأجهزة المحمولة التي تتعرض لانتهاكات أمنية لخسائر مالية. مع تطلع العديد من المتسللين لسرقة بيانات العملاء ، أصبح تأمين هذه التطبيقات الأولوية الأولى للمؤسسات وتحديًا خطيرًا للمطورين. وفقًا لأبحاث Gartner الأخيرة ، Hype Cycle لأمان التطبيق، سيزداد الاستثمار في أمان التطبيقات بأكثر من الضعف خلال السنوات القليلة المقبلة ، من 6 مليارات دولار هذا العام إلى 13.7 مليار دولار بحلول عام 2026. علاوة على ذلك ، ذكر التقرير ، "أصبح أمان التطبيقات الآن في مقدمة اهتمامات المطورين والأمان المحترفين ، ويتحول التركيز الآن إلى التطبيقات المستضافة في السحابة العامة ، "من الأهمية بمكان تصحيح المكونات الأساسية لأمان DevOps. فيما يلي 12 نصيحة لتأمين تطبيق الهاتف المحمول الخاص بك:

1. تثبيت تطبيقات من مصادر موثوقة:

من الشائع إعادة نشر تطبيقات Android في أسواق بديلة أو إتاحة ملفات APK و IPA للتنزيل. يمكن تنزيل كل من APK و IPA وتثبيتهما من مجموعة متنوعة من الأماكن ، بما في ذلك مواقع الويب والخدمات السحابية ومحركات الأقراص والوسائط الاجتماعية والشبكات الاجتماعية. يجب السماح فقط لمتجر Play Store و App Store بتثبيت ملفات APK و IPA جديرة بالثقة. لمنع استخدام هذه التطبيقات ، يجب أن يكون لدينا اكتشاف التحقق من المصدر (متجر Play أو متجر التطبيقات) عند بدء التطبيق.

2. كشف الجذر:

Android: يمكن للمهاجم تشغيل تطبيق جوال على جهاز جذر والوصول إلى الذاكرة المحلية أو الاتصال بأنشطة أو نوايا محددة لأداء أنشطة ضارة في التطبيق.

iOS: تعمل التطبيقات الموجودة على جهاز مكسور الحماية كجذر خارج وضع الحماية لنظام iOS. يمكن أن يسمح ذلك للتطبيقات بالوصول إلى البيانات الحساسة المخزنة في تطبيقات أخرى أو تثبيت برامج ضارة تلغي وظيفة وضع الحماية.

المزيد عن اكتشاف الجذر- https://owasp.org/www-project-mobile-top-10/2016-risks/m8-code-tampering

3. تخزين البيانات:

يستخدم المطورون التفضيلات المشتركة وافتراضيات المستخدم لتخزين أزواج القيمة الرئيسية مثل الرموز المميزة وأرقام الهواتف المحمولة والبريد الإلكتروني والقيم المنطقية وما إلى ذلك. بالإضافة إلى ذلك ، أثناء إنشاء التطبيقات ، يفضل المطورون قواعد بيانات SQLite للبيانات المنظمة. يوصى بتخزين أي بيانات في شكل تشفير بحيث يصعب استخلاص المعلومات من قبل المتسللين.

4. المفاتيح السرية الآمنة:

يجب ألا يتم ترميز مفاتيح API وكلمات المرور والرموز المميزة في الشفرة. يوصى باستخدام تقنيات مختلفة لتخزين هذه القيم حتى لا يتمكن المتسللون من الإفلات سريعًا من خلال العبث بالتطبيق.

إليك ارتباط مرجعي: https://guides.codepath.com/android/Storing-Secret-Keys-in-Android

5. التشويش على التعليمات البرمجية

قد يقوم المهاجم بفك ترجمة ملف APK واستخراج الكود المصدري للتطبيق. قد يؤدي ذلك إلى كشف المعلومات الحساسة المخزنة في التعليمات البرمجية المصدر للتطبيق للمهاجم والتي يمكن استخدامها لتنفيذ هجمات مخصصة.

من الأفضل تشويش شفرة المصدر لمنع جميع المعلومات الحساسة الموجودة في الكود المصدري.

6. الاتصال الآمن:

قد يقوم المهاجم بتنفيذ أنشطة ضارة للاستفادة من مستوى الهجمات نظرًا لأن جميع الاتصالات تحدث عبر قنوات غير مشفرة. لذلك استخدم دائمًا عناوين HTTPS URL عبر عناوين URL لـ HTTP.

7. تثبيت SSL:

يسمح تثبيت الشهادة للتطبيقات المحمولة بتقييد الاتصال فقط بالخوادم ذات الشهادة الصالحة التي تطابق القيمة المتوقعة (رقم التعريف الشخصي). التثبيت يضمن ذلك لا يتم اختراق أي بيانات شبكة حتى إذا تم خداع المستخدم لتثبيت شهادة جذر ضارة على أجهزته المحمولة. أي تطبيق يثبّت شهاداته سيحبط محاولات التصيد هذه من خلال رفض إرسال البيانات عبر اتصال مخترق

يرجى الرجوع:

https://owasp.org/www-community/controls/Certificate_and_Public_Key_Pinning

8. تأمين بيانات API لطلب والاستجابة

الممارسة القياسية هي استخدام HTTPS لحماية خط الأساس لمكالمات REST API. قد يتم تشفير المعلومات المرسلة إلى الخادم أو المستلمة من الخادم بشكل أكبر باستخدام AES ، وما إلى ذلك. على سبيل المثال ، إذا كانت هناك محتويات حساسة ، فقد تختار تحديد تلك التي تريد تشفيرها حتى إذا كان HTTPS معطلاً بطريقة ما أو تم تكوينه بشكل خاطئ ، فأنت لديك طبقة أخرى من الحماية من التشفير الخاص بك.

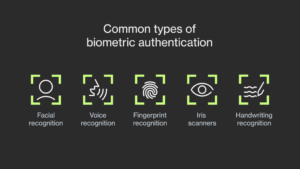

9. المصادقة الآمنة لتطبيقات الهاتف المحمول:

في حالة عدم قيام أحد التطبيقات بتعيين رموز مميزة ومعقدة للجلسة بعد تسجيل الدخول إلى المستخدم ، يمكن للمهاجم إجراء التصيد الاحتيالي لجذب الضحية لاستخدام رمز مميز تم إنشاؤه بواسطة المهاجم وتجاوز صفحة تسجيل الدخول بسهولة مع الجلسة الملتقطة باستخدام هجوم MiTM.

ط) تعيين رمز جلسة مميز ومعقد للمستخدم في كل مرة يقوم فيها بتسجيل الدخول بنجاح إلى التطبيق.

ب) إنهاء دورة الحياة مباشرة بعد تسجيل الخروج.

XNUMX) لا تستخدم نفس الرمز المميز للجلسة لعناوين IP أو أكثر.

XNUMX) تحديد وقت انتهاء الصلاحية لكل رمز جلسة.

10. السماح بالنسخ الاحتياطي

عدم السماح للمستخدمين بنسخ تطبيق احتياطيًا إذا كان يحتوي على بيانات حساسة. من خلال الوصول إلى ملفات النسخ الاحتياطي (على سبيل المثال عندما android: allowBackup = "true") ، من الممكن تعديل / قراءة محتوى التطبيق حتى على جهاز بدون جذر. لذلك يوصى بجعل السماح بالنسخ الاحتياطي كاذبًا.

11. تقييد الوصول إلى شاشات تطبيق android من تطبيقات أخرى

من الناحية المثالية ، يجب ألا تقدم أنشطتك أي بند للافتتاح من الخدمات أو التطبيقات الأخرى. اجعلها صحيحة فقط عندما يكون لديك متطلب محدد للوصول إلى شاشات الرفرفة الخاصة بك من تطبيقات أخرى تتغير إلى الروبوت: تصدير = "خطأ"

12. تقييد تثبيت الحزم من تطبيق android

REQUEST_INSTALL_PACKAGES إذن يسمح للتطبيقات بـ تثبيت حزم جديدة على جهاز المستخدم. نحن ملتزمون بمنع إساءة الاستخدام على نظام Android الأساسي وحماية المستخدمين من التطبيقات التي تقوم بالتحديث الذاتي باستخدام أي طريقة بخلاف آلية تحديث Google Play أو تنزيل ملفات APK الضارة.

الخلاصة:

أصبحت تطبيقات الأجهزة المحمولة أكثر تخصيصًا من أي وقت مضى مع تخزين أكوام من البيانات الشخصية للعملاء فيها كل يوم. من أجل بناء الثقة والولاء بين المستخدمين ومنع خسائر مالية وبيانات اعتماد كبيرة للشركات ، أصبح من الضروري الآن التأكد من أن التطبيق آمن للمستخدم. سيساعد اتباع قوائم التحقق من أمان تطبيقات الأجهزة المحمولة المذكورة أعلاه بالتأكيد على منع المتسللين من اختراق التطبيق.

نبذة عن الكاتب:

رافيتجا أكيتي هو كبير مهندسي البرمجيات في مختبرات مانترا. لديه خبرة واسعة في مشاريع B2B. يحب Raviteja استكشاف التقنيات الجديدة ومشاهدة الأفلام وقضاء الوقت مع العائلة والأصدقاء.

اقرأ أحدث مدونة لدينا: تنفيذ هندسة معمارية نظيفة باستخدام Nest.JS

المعرفة تستحق تسليمها في بريدك الوارد

- AI

- ai الفن

- مولد الفن ai

- الروبوت ai

- الروبوت

- تطوير التطبيقات

- الذكاء الاصطناعي

- شهادة الذكاء الاصطناعي

- الذكاء الاصطناعي في البنوك

- روبوت ذكاء اصطناعي

- روبوتات الذكاء الاصطناعي

- برنامج ذكاء اصطناعي

- سلسلة كتلة

- مؤتمر blockchain ai

- عملة عبقرية

- الذكاء الاصطناعي للمحادثة

- مؤتمر التشفير ai

- دال

- التعلم العميق

- عمليات التطوير

- google ai

- آيفون

- آلة التعلم

- مختبرات مانترا

- أفلاطون

- أفلاطون ع

- الذكاء افلاطون البيانات

- لعبة أفلاطون

- أفلاطون داتا

- بلاتوغمينغ

- مقياس ai

- بناء الجملة

- زفيرنت