دليل مفصل عن التشفير غير المتماثل وكيف يعمل

-

فريق QuillAudits

- 6 تموز، 2022

جدول المحتويات

نحن في هذا الوقت حيث البيانات هي الأكثر قيمة. يعد نقل البيانات من خلال blockchain ، الذي يعمل بشكل مستقل ، مسألة تحدي.

لحل هذه المشكلة ، دخلت تقنيات التشفير حيز التنفيذ حيث يتم تشفير البيانات / الرسائل إلى بعض الأحرف والأرقام العشوائية ليتم فك تشفيرها بواسطة جهاز الاستقبال. بهذه الطريقة ، يتم نقل البيانات بأمان.

ولكن كيف يحدث هذا التشفير وفك التشفير؟ ما هي أنواع التشفير المختلفة وكيف تعمل هذه التقنية؟

دعنا ننتقل إلى الجزء الرئيسي ونستكشف إجابات جميع الأسئلة بالتفصيل.

تعريف التشفير

يتضمن تشفير البيانات استخدام أدوات أو خوارزميات رياضية. يشار إليها باسم خوارزميات مجفرة التي تعمل على النص العادي بالتنسيق المقروء وتحويلها إلى نص مشفر.

يكشف النص المشفر عن الرسالة الأصلية كمجموعة عشوائية من الحروف والكلمات.

تم تشفير هذه النصوص الآن ، وفي الطرف المستلم ، يمكن للمستخدم فك تشفير باستخدام مفاتيح خاصة لقراءة ماهية الرسالة الفعلية.

يمكن اعتبار هذا الأمر مشابهًا لإرسال رسالة سرية في رسالة بريد إلكتروني يقوم المرسل بتأمينها باستخدام مفتاح. بعد الوصول إلى المتلقي ، يمكن إلغاء قفل الرسالة مرة أخرى باستخدام مفتاح آخر لقراءة الرسالة الفعلية.

هذه هي عملية التشفير المستخدمة لنقل البيانات بشكل آمن.

دعنا نتعرف على الاختلافات بين المفاتيح الخاصة والعامة المستخدمة في التشفير وفك التشفير.

أنواع مختلفة من التشفير

التصنيفان الرئيسيان لتقنيات التشفير ،

التشفير المتماثل

- يتم تنفيذ كل من التشفير المتماثل وفك التشفير باستخدام مفتاح واحد.

- نظرًا لاستخدام نفس المفتاح ، فإنه يوفر أمانًا أقل عند اختراق هذا المفتاح.

- يستخدم طول مفتاح 120 أو 256 بت لتشفير الرسائل

- تستخدم لنقل البيانات الضخمة مع استخدام منخفض للموارد

التشفير غير المتماثل

- يتضمن التشفير غير المتماثل مفتاحين منفصلين لتشفير وفك تشفير الرسالة

- أمان البيانات مرتفع

- يستخدم طول مفتاح 2048 بت لتشفير الرسائل

- السرعة أقل وليست مثالية لنقل البيانات الضخمة

لفهم تقنية التشفير الحديثة بشكل واضح ، سنلقي نظرة عميقة على موضوع التشفير غير المتماثل.

كيف يعمل التشفير غير المتماثل؟

يستخدم التشفير غير المتماثل مفاتيح خاصة وعامة مرتبطة رياضياً. يمكن لأي شخص الوصول إلى المفتاح العام حيث يمكن تشفير الرسائل وإرسالها.

بمجرد تشفير البيانات ، يمكن فتحها باستخدام المفتاح الخاص المقابل فقط. يمكن أن يؤدي الاختراق على المفتاح الخاص إلى تسرب البيانات. وبالتالي ، يمكن فقط للمستخدم / الخادم المعتمد الذي يحمل المفتاح الخاص الوصول إلى المعلومات.

المفاتيح الخاصة هي سلاسل من الأرقام ذات الطول الأكبر حقًا لتكون قوية وآمنة. يتم إنشاؤها بدرجة عالية من العشوائية التي سيستغرقها أي كمبيوتر عملاق للعثور على المفتاح الخاص سنوات.

يتم استخدام التشفير غير المتماثل لمصادقة الأطراف وتكامل البيانات وما إلى ذلك.

سنلقي نظرة على طول مفتاح خاص وعام

*المفتاح العمومي*

MIIBITANBgkqhkiG9w0BAQEFAAOCAQ4AMIIBCQKCAQBukNqMp3/zrntpyRhCwYxe

9IU3yS+SJskcIyNDs0pEXjWlctfSNEwmeEKG3944dsBTNdkb6GSF6EoaUe5CGXFA

y/eTmFjjx/qRoiOqPMUmMwHu0SZX6YsMQGM9dfuFBaNQwd6XyWufscOOnKPF5EkD

5rLiSNEqQEnoUvJb1LHiv/E36vi6cNc5uCImZ4vgNIHwtKfkn1Y+tv/EMZ1dZyXw

NN7577WdzH6ng4DMf5JWzUfkFIHqA2fcSGaWTXdoQFt6DnbqaO5c2kXFju5R50Vq

wl+7S46L4TYFcMNDeGW6iAFds+SMADG486X/CRBTtF4x59NU3vNoGhplLRLtyC4N

AgMBAAE=

* مفتاح RSA الخاص *

MIIEoQIBAAKCAQBukNqMp3/zrntpyRhCwYxe9IU3yS+SJskcIyNDs0pEXjWlctfS

NEwmeEKG3944dsBTNdkb6GSF6EoaUe5CGXFAy/eTmFjjx/qRoiOqPMUmMwHu0SZX

6YsMQGM9dfuFBaNQwd6XyWufscOOnKPF5EkD5rLiSNEqQEnoUvJb1LHiv/E36vi6

cNc5uCImZ4vgNIHwtKfkn1Y+tv/EMZ1dZyXwNN7577WdzH6ng4DMf5JWzUfkFIHq

A2fcSGaWTXdoQFt6DnbqaO5c2kXFju5R50Vqwl+7S46L4TYFcMNDeGW6iAFds+SM

ADG486X/CRBTtF4x59NU3vNoGhplLRLtyC4NAgMBAAECggEALFprcZUX3PcXht4m

n1DpMIZCkphgPu7UKjdmRBg+KKLqPk6NiUN1cNE5TsWrbVcl27t0Np/JA3alk11e

iKGQLwAjds/ciLOGLrmuOPJb2/EGS3kXOpjzMJz7soILvdb/Jrw+wQEJ7WvwGNt5

Tz8+kxQOmnu/fIWBoHL1yiTOnzj8rOrJfGjwCWe4skeiTNVXoJ3oTyUp8vLlkeBb

YVOKaHtRVzE4qre6Jy0LelIu8OScpVBz6U9RW8p84eRuH28k6VVAMVd7ruSH0gLu

vcXjXnt6eLRka3Ww4KwA9ATD0oT0270FqebKmorvBv+DmWEjTTkSMfJz2wYN5Dcj

6lg1+QKBgQC6KDBR31573gU9SiilNFGaKL0qB1NbLnj2TL+964LB/bv+25AUKdcH

jJaE41kZWmxonLbxJI4ACTZd/9vXpAPOe1Wwp3r3kEyQsyARYFD7Pdai0DhsS9Mj

Y/hSL0i1cxE6EXY60cXzW4rrI1r7Nd6VCUlGpsOLVfaFR3xByA9JgwKBgQCYDF16

ornljNE8NMG6ojrtpL2pPqNuw4qMrqNOzne90w/ALK6pdTOQFToyRZoQfdVqY9jK

u0LceC6E37w7pX4UwE1zrmprWpBUWnvJhSnDcXcDtVqipqERQ5KPu3/eeyStd5L4

PfPbEWID4+6i9uC0ZQwBU3G41tGaWiaZ3NNlLwKBgEjgIspqX1qud+6ecXr7GFb5

S9SAOamgb8o8EXQQFohLBKWo3qaGGp/h8arkNaUvOPFbKGMOpGhvMtFpsG6izrqu

ncUiS4lO/CpJdWxYAFvawYPLb8s1g9p+8F98E0K1YTESVO6B4LR8Sc3zcVKWrCQ8

FmuKLVMGvBNBAOvfndxxAoGAWebFxuM8g2vVs4GGIrIVobnMoqt0uuNHopMH4GrY

Bhcrsvc4dt3jlQfYFy1sQOAGNhe/cW9zwyQUbWBUzfe2KtLheMriBYPQ3u95Tdg8

r2EBe+HZK17W0XxgxjeZDZVGRIL1FW6cJyWKDL7StOzARCmTBZ2vGhl6aYdwV31o

SOUCgYAwKJgVwTlhelBVl07w8BkqKjG+snnHMV3F36qmQ4+GCBBGaeNLU6ceBTvx

Cg3wZUiQJnDwpB3LCs47gLO2uXjKh7V452hACGIudYNa8Q/hHoHWeRE6mi7Y0QZp

zUKrZqp9pi/oZviMqDX88W06B12C8qFiUltFmhfPLJ9NJ3+ftg==

تطبيقات التشفير غير المتماثل

التوقيعات الرقمية

تعمل التوقيعات الرقمية كنظام إثبات تشفير يغرس الثقة في سلسلة كتلة للمستخدمين. يؤكد المصدر من أين تأتي الرسائل ، ويستبعد إمكانية التلاعب بالبيانات.

تتشكل التوقيعات الرقمية من خلال التشفير غير المتماثل الذي يربط بين المفاتيح الخاصة والعامة المرتبطة رياضيًا بوظيفة التجزئة الآمنة. وبالتالي ، فإنه يصادق على مرسل الرسالة ويضمن حماية البيانات ضد أي تعديلات أثناء النقل.

يتم استخدام هذه التواقيع الرقمية في

- شهادات SSL / TSL، وهي تقنية قياسية تؤمن مواقع الويب وتحافظ على حماية المعاملات وبيانات تسجيل الدخول.

- شهادات المصادقة الشخصية ، التي تستخدمها المؤسسات لتقييد الموارد للموظفين الذين لا يمكنهم الوصول إليها إلا على أجهزة المكتب.

إيجابيات وسلبيات التشفير غير المتماثل

الأمن: يستخدم مفاتيح طويلة يبلغ حجمها 1024 أو 2048 بت مما يعني أن هناك 22048 إمكانية لتوليفة المفاتيح. يسلط هذا الضوء بشكل حتمي على سمة الأمان للتشفير غير المتماثل.

توزيع المفتاح يقتصر على نقاط النهاية: في التشفير المتماثل ، يجب توزيع المفاتيح العامة فقط عند تضمين المزيد من نقاط النهاية. على النقيض من التشفير غير المتماثل ، يمكن توزيع المفتاح العام ، ولكن يمكن توزيع المفتاح الخاص على المستخدمين المصرح لهم فقط. لذلك ، هناك عدد أقل من نقاط النهاية التي تحتفظ بالمفتاح الخاص ، مما يحد من تعرض المفتاح للخطر.

سلبيات

سرعة منخفضة: نظرًا لأن المفاتيح طويلة ويجب على الخادم إنشاء مفاتيح منفصلة للتشفير وفك التشفير ، فإن ذلك يستغرق وقتًا طويلاً.

قابلية أقل للتوسع: تضع عمليات نقل البيانات الضخمة ضغطًا كبيرًا على عملية التشفير وفك التشفير ، مما يؤدي إلى استنفاد الخادم. لذلك ، فإن التشفير غير المتماثل غير مناسب لنقل كميات هائلة من البيانات.

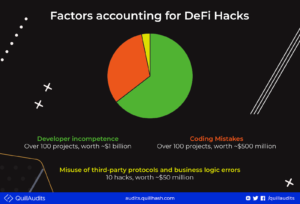

المفاتيح الرئيسية المخترقة Web3 المأجورون

لقد قمنا حتى الآن بتغطية غالبية جوانب التشفير غير المتماثل ، والآن سنلقي نظرة على بعض الاختراقات البارزة في Web3 بسبب تسريبات المفتاح الخاص.

افكار اخيرة

باختصار ، يعمل التشفير غير المتماثل بشكل جيد في نقل كمية أقل من البيانات عبر العديد من نقاط النهاية الرقمية. على الرغم من اعتماد النهج الهجين لاشتقاق الميزة من التشفير المتماثل وغير المتماثل من خلال بعض الشهادات مثل SSL / TLS ، والتي أثبتت فعاليتها أيضًا.

مقالات ذات صلة

كيف تبني أوراكل الخاصة بك باستخدام عقود إيثريوم الذكية؟

وقت القراءة: 5 دقائق Ethereum هو أول blockchain على الإطلاق يرث صفات

شرح نموذج Bitcoin Stock-To-Flow (S2F)

وقت القراءة: 4 دقائق يُنظر إلى البيتكوين على أنه مرادف للعملات المشفرة

نظام NFT البيئي والمخاطر الأمنية ذات الصلة

وقت القراءة: 6 دقائق كان عام 2021 عامًا مثيرًا للاهتمام بالنسبة إلى NFTs. أكثر

فهم العملة المستقرة في سياق التقلبات الأخيرة

وقت القراءة: 5 دقائق الانخفاض المفاجئ في سعر توكن Terra Luna من

وصــل حديــثاً

دليل مفصل عن التشفير غير المتماثل وكيف يعمل

شرح نموذج Bitcoin Stock-To-Flow (S2F)

نظام NFT البيئي والمخاطر الأمنية ذات الصلة

🛡️𝗦𝗺𝗮𝗿𝘁 𝗖𝗼𝗻𝘁𝗿𝗮𝗰𝘁 𝗦𝗲𝗰𝘂𝗿𝗶𝘁𝘆 𝗦𝗲𝗿𝗶𝗲𝘀

الفصل 1: عدد صحيح تجاوز

هجوم كارثي: BECToken

المكافأة: كيف عمل اختراق BECToken

👇🧵👇

# تشفير | # ديفي

مرحبًا ، مجتمع Web3👋

يسعدنا أن نعلن أن SHANTANU SONTAKKEShanzSon على مدقق العقود الذكي الداخلي لدينا ، سيشارك خبرته وخارطة الطريق حول - "كيف تبدأ حياتك المهنية في تدقيق العقود الذكي؟"

سيستضيف @ web3_learn الندوة عبر الإنترنت.

📢 يسعدنا أن نعلن أننا انتهينا من تدقيق #smartcontract لـ "@ 0xCrickDAO".

المزيد حول "CrickDao" >> https://www.crickdao.com/

أصبح التواجد على وسائل التواصل الاجتماعي ضرورة لمشاريع # Web3 لغرس الثقة بين المستخدمين.

في كثير من الأحيان ، نصادف التعليقات والمنشورات حيث يتساءل المستخدمون عن أمان المشروع.

Follow➡️ @ QuillAudits للبقاء آمنًا!

# الأمن الإلكتروني | # مجتمع | # تشفير

اختراقharmonyprotocol الأخير بقيمة 100 مليون دولار و

كان الاختراق البارز 600 مليون دولارRonin_Network بسبب تسريب مفتاح خاص

يتضمن تشفير البيانات استخدام أدوات أو خوارزميات رياضية.

# Web3 | # تشفير

🔽🔽

سرقة الانسجام: سرقة 100 مليون دولار أمريكي

جسر بروتوكول الانسجام عانى من الاختراق مما أدى إلى خسارة 100 مليون دولار. ال جسر المستغل سرق 11 رمزًا مختلفًا لـ ERC-20 و 13,100 إيثر من الجسر.

- إلى البيتكوين

- سلسلة كتلة

- الامتثال blockchain

- بلوكشين المؤتمر

- coinbase

- عملة عبقرية

- إجماع

- مؤتمر تشفير

- والتشفير التعدين

- العملات المشفرة

- اللامركزية

- الصدمة

- الأصول الرقمية

- ethereum

- آلة التعلم

- رمز غير قابل للاستبدال

- أفلاطون

- أفلاطون ع

- الذكاء افلاطون البيانات

- بلاتوبلوكشين

- أفلاطون داتا

- بلاتوغمينغ

- المضلع

- إثبات للخطر

- كويلهاش

- جديدة

- W3

- زفيرنت

اكثر من كويلهاش

كيف يمكن للتدقيق الذكي للعقود أن يمنع الهجمات على شبكات blockchain

كم من الوقت يستغرق تدقيق العقود الذكية | DeFi

هل SocialFi الكلمة الطنانة التالية لعصر Web3.0؟

أمان العقد الذكي: نهج SDLC رشيق

منظمة العمل الدولية مقابل IDO و - الحاجة إلى التدقيق قبل الدخول في هذه المنصات

كيف يمكن للتدقيق الصحيح لعقد إيثريوم الذكي أن يوفر لك الملايين؟

كيف تبدأ بروتوكول DeFi في 5 خطوات؟

أهم 5 أخطاء شائعة في لغة برمجة Solidity

كيف تؤكد أحدث اتجاهات DeFi في عام 2021 على الحاجة إلى التدقيق

موجز عن تدقيق عقد إيثريوم الذكي