من الناحية العملية ، لا تزال أجهزة الكمبيوتر الكمومية بعيدة ، لكن وكالة الأمن السيبراني والبنية التحتية الأمريكية لا تزال توصي بأن تبدأ المنظمات الاستعدادات لـ الهجرة إلى معيار التشفير ما بعد الكم.

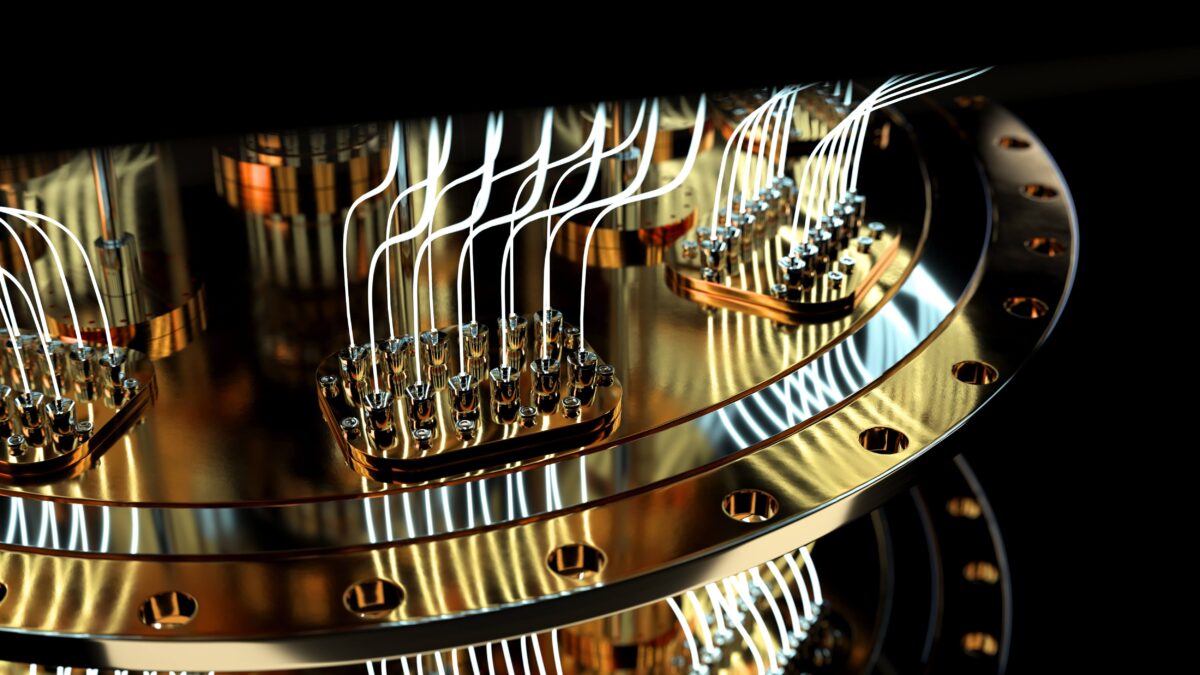

تستخدم أجهزة الكمبيوتر الكمومية بتات كمومية (كيوبت) لتوفير قوة وسرعة أعلى للحوسبة ، ومن المتوقع أن تكون قادرة على كسر خوارزميات التشفير الحالية ، مثل RSA وتشفير المنحنى الإهليلجي. سيؤثر ذلك على أمان جميع الاتصالات عبر الإنترنت بالإضافة إلى سرية البيانات وسلامتها. حذر خبراء الأمن من أن الحواسيب الكمية العملية يمكن أن تصبح ممكنة في أقل من عشر سنوات.

المعهد الوطني للمعايير والتكنولوجيا أعلن عن أول أربع خوارزميات مقاومة الكم التي ستصبح جزءًا من معيار التشفير اللاحق الكمي في يوليو ، ولكن من غير المتوقع الوصول إلى المعيار النهائي حتى عام 2024. ومع ذلك ، فإن CISA تشجع مشغلي البنية التحتية الأساسيين على بدء استعداداتهم مسبقًا.

"في حين أن تقنية الحوسبة الكمومية القادرة على كسر خوارزميات تشفير المفتاح العام في المعايير الحالية غير موجودة حتى الآن ، يجب أن تعمل كيانات البنية التحتية الحكومية والحاسمة - بما في ذلك المؤسسات العامة والخاصة - معًا للتحضير لمعيار تشفير جديد لما بعد الكم للدفاع ضد التهديدات المستقبلية ، "يقول CISA.

لمساعدة المنظمات في خططها ، طورت NIST ووزارة الأمن الداخلي خارطة طريق تشفير ما بعد الكم. قال CISA إن الخطوة الأولى يجب أن تكون إنشاء قائمة جرد لأنظمة البنية التحتية الحساسة.

يجب على المنظمات تحديد مكان ولأي غرض ، يتم استخدام تشفير المفتاح العام ، وتمييز هذه الأنظمة على أنها معرضة للكم. يتضمن ذلك إنشاء قائمة بمجموعات البيانات الأكثر حساسية وحساسية والتي يجب تأمينها لفترة طويلة من الوقت ، وجميع الأنظمة التي تستخدم تقنيات التشفير. من شأن وجود قائمة بجميع الأنظمة أن يسهل عملية الانتقال عندما يحين وقت إجراء التبديل.

ستحتاج المنظمات أيضًا إلى تقييم مستوى الأولوية لكل نظام. باستخدام معلومات الجرد وتحديد الأولويات ، يمكن للمؤسسات بعد ذلك تطوير خطة انتقال للأنظمة عند نشر المعيار الجديد.

يتم تشجيع المتخصصين في مجال الأمن أيضًا على تحديد معايير الاستحواذ والأمن السيبراني وأمن البيانات التي ستحتاج إلى تحديث لتعكس متطلبات ما بعد الكم. تشجع CISA على زيادة المشاركة مع المنظمات التي تطور معايير ما بعد الكم.

تركيز الوكالة على الجرد يعكس التوصيات التي قدمتها ويلز فارجو في مؤتمر RSA في وقت سابق من هذا العام. في جلسة تناقش الرحلة الكمومية للعملاق المالي ، اقترح ريتشارد توهي ، محلل التكنولوجيا في Wells Fargo ، أن تبدأ المنظمات مخزون التشفير.

اكتشف مكان وجود حالات معينة من الخوارزميات أو أنواع معينة من التشفير ، نظرًا لعدد الأشخاص باستخدام Log4j وليس لديه فكرة لأنها دفنت عميقا جدا؟ " قال Toohey. "هذا طلب كبير ، لمعرفة كل نوع من أنواع التشفير المستخدمة في جميع أنحاء عملك مع جميع الأطراف الثالثة - وهذا ليس بالأمر الهين. هذا كثير من العمل ، وسيتعين أن نبدأ الآن ".

يمتلك Wells Fargo "هدفًا صارمًا للغاية" ليكون جاهزًا لتشغيل تشفير ما بعد الكم في غضون خمس سنوات ، وفقًا لـ Dale Miller ، كبير مهندسي هندسة أمن المعلومات في Wells Fargo.

وقالت CISA في التنبيه إن ترحيل أنظمة التحكم الصناعية (ICS) إلى التشفير اللاحق الكمي سيكون تحديًا كبيرًا لمشغلي البنية التحتية الحيوية ، ويرجع ذلك أساسًا إلى أن المعدات غالبًا ما تكون مشتتة جغرافيًا. ومع ذلك ، حث CISA منظمات البنية التحتية الحيوية على تضمين استراتيجياتها الإجراءات اللازمة لمواجهة المخاطر من قدرات الحوسبة الكمومية.

CISA ليس الشخص الوحيد الذي يدق ناقوس الخطر بشأن البدء. في مارس ، حددت مجموعة عمل Quantum-Safe التابعة لتحالف أمان السحابة (CSA) موعدًا نهائيًا في 14 أبريل 2030 ، والذي يجب أن تكون الشركات بموجبه البنية التحتية لما بعد الكم في مكانها.

"لا تنتظر حتى يتم استخدام أجهزة الكمبيوتر الكمومية من قبل خصومنا للعمل. ستضمن الاستعدادات المبكرة الانتقال السلس إلى معيار التشفير اللاحق الكمي بمجرد توفره ".