لطالما كان استخدام الرسائل القصيرة كشكل من أشكال المصادقة الثنائية شائعًا بين عشاق التشفير. بعد كل شيء ، يتداول العديد من المستخدمين بالفعل في العملات المشفرة أو يديرون الصفحات الاجتماعية على هواتفهم ، فلماذا لا تستخدم الرسائل القصيرة للتحقق عند الوصول إلى محتوى مالي حساس؟

لسوء الحظ ، اكتشف المحتالون مؤخرًا استغلال الثروة المدفونة تحت هذه الطبقة الأمنية من خلال مبادلة بطاقة SIM ، أو عملية إعادة توجيه بطاقة SIM الخاصة بشخص ما إلى هاتف يمتلك متسللًا. في العديد من الولايات القضائية في جميع أنحاء العالم ، لن يطلب موظفو الاتصالات معرفًا حكوميًا أو تحديد الوجه أو أرقام الضمان الاجتماعي للتعامل مع طلب نقل بسيط.

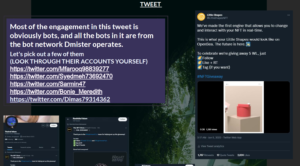

إلى جانب البحث السريع عن المعلومات الشخصية المتاحة للعامة (وهو أمر شائع جدًا بالنسبة لأصحاب المصلحة في Web 3.0) وأسئلة الاسترداد سهلة التخمين، يمكن للمنتحلين نقل الرسائل القصيرة SMS الخاصة بالحساب بسرعة إلى هواتفهم والبدء في استخدامها لوسائل شائنة. في وقت سابق من هذا العام، وقع العديد من مستخدمي YouTube المختصين بالعملات المشفرة ضحية لهجوم مبادلة بطاقة SIM حيث قام المتسللون بالنشر أشرطة الفيديو الاحتيالية على قناتهم مع نص يوجه المشاهدين لإرسال الأموال إلى محفظة المتسلل. في شهر يونيو، تم اختراق حساب مشروع Duppies الرسمي الخاص بمشروع Solana NFT على Twitter عبر بطاقة SIM-Swap، حيث قام المتسللون بتغريد روابط إلى شركة سك العملة المزيفة.

وفيما يتعلق بهذا الأمر، تحدث كوينتيليغراف مع جيسي ليكلير، خبير الأمن في CertiK. ساعدت CertiK، المعروفة كشركة رائدة في مجال أمان blockchain، أكثر من 3,600 مشروع في تأمين أصول رقمية بقيمة 360 مليار دولار واكتشفت أكثر من 66,000 نقطة ضعف منذ عام 2018. وإليك ما قاله Leclere:

"SMS 2FA أفضل من لا شيء ، لكنه أكثر أشكال 2FA ضعفًا قيد الاستخدام حاليًا. تأتي جاذبيتها من سهولة استخدامها: معظم الناس إما يستخدمون هواتفهم أو يكونون بالقرب منها عند تسجيل الدخول إلى منصات الإنترنت. لكن لا يمكن الاستهانة بضعفها أمام مقايضات بطاقات SIM ".

أوضح Leclerc أن تطبيقات المصادقة المخصصة ، مثل Google Authenticator أو Authy أو Duo ، توفر تقريبًا كل الراحة التي توفرها SMS 2FA مع إزالة مخاطر تبديل بطاقة SIM. عند سؤال Leclerc عما إذا كانت البطاقات الافتراضية أو eSIM يمكنها التحوط من مخاطر هجمات التصيد الاحتيالي المتعلقة بتبديل بطاقة SIM ، فإن الإجابة هي: لا:

"على المرء أن يضع في اعتباره أن هجمات مبادلة بطاقة SIM تعتمد على الاحتيال في الهوية والهندسة الاجتماعية. إذا تمكن ممثل سيئ من خداع موظف في شركة اتصالات ليعتقد أنه المالك الشرعي لرقم مرتبط بشريحة SIM فعلية ، فيمكنه فعل ذلك مع شريحة eSIM أيضًا.

على الرغم من أنه من الممكن ردع مثل هذه الهجمات عن طريق قفل بطاقة SIM على الهاتف (يمكن لشركات الاتصالات أيضًا فتح الهواتف) ، إلا أن Leclere يشير مع ذلك إلى المعيار الذهبي لاستخدام مفاتيح الأمان المادية. يوضح Leclere: "يتم توصيل هذه المفاتيح بمنفذ USB بجهاز الكمبيوتر الخاص بك ، وبعضها تم تمكين الاتصال قريب المدى (NFC) لتسهيل الاستخدام مع الأجهزة المحمولة". "لن يحتاج المهاجم إلى معرفة كلمة مرورك فحسب ، بل يحتاج أيضًا إلى حيازة هذا المفتاح فعليًا للدخول إلى حسابك."

يشير Leclere إلى أنه بعد فرض استخدام مفاتيح الأمان للموظفين في عام 2017 ، لم تشهد Google أي هجمات تصيد احتيالي ناجحة. "ومع ذلك ، فهي فعالة جدًا لدرجة أنك إذا فقدت مفتاحًا واحدًا مرتبطًا بحسابك ، فلن تتمكن على الأرجح من استعادة الوصول إليه. وأضاف أن الاحتفاظ بمفاتيح متعددة في أماكن آمنة أمر مهم.

أخيرًا ، قال Leclere إنه بالإضافة إلى استخدام تطبيق مصدق أو مفتاح أمان ، فإن مدير كلمات المرور الجيد يجعل من السهل إنشاء كلمات مرور قوية دون إعادة استخدامها عبر مواقع متعددة. "إن كلمة مرور قوية وفريدة من نوعها مقترنة بـ 2FA بخلاف SMS هي أفضل شكل من أشكال أمان الحساب" ، قال.

- إلى البيتكوين

- سلسلة كتلة

- الامتثال blockchain

- بلوكشين المؤتمر

- CertiK

- coinbase

- عملة عبقرية

- Cointelegraph

- إجماع

- مؤتمر تشفير

- والتشفير التعدين

- العملات الرقمية

- العملات المشفرة

- اللامركزية

- الصدمة

- الأصول الرقمية

- ethereum

- آلة التعلم

- رمز غير قابل للاستبدال

- أفلاطون

- أفلاطون ع

- الذكاء افلاطون البيانات

- بلاتوبلوكشين

- أفلاطون داتا

- بلاتوغمينغ

- المضلع

- إثبات للخطر

- الشريحة

- W3

- زفيرنت