جامعة ستانفورد

تجد هذه الورقة مثيرة للاهتمام أو ترغب في مناقشة؟ Scite أو ترك تعليق على SciRate.

ملخص

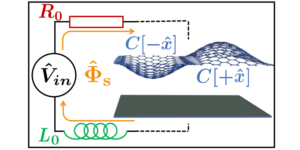

تحاول مهمة التحقق من الموقع المشفرة التحقق من موقع طرف واحد في الزمكان من خلال استغلال القيود المفروضة على المعلومات الكمية والسببية النسبية. تتضمن خطة التحقق الشائعة المعروفة باسم $ f $ -routing مطالبة المُثبِت بإعادة توجيه نظام كمي بناءً على قيمة دالة منطقية $ f $. تتطلب استراتيجيات الغش الخاصة بمخطط التلاعب بالدولار f $ أن يستخدم المُثبَت التشابك المشترك مسبقًا ، ويستند أمان المخطط إلى افتراضات حول مقدار التشابك الذي يمكن أن يتلاعب به المُثبِّت. هنا ، نقدم استراتيجية غش جديدة يتم فيها ترميز النظام الكمي في مخطط مشاركة سرية ، ويتم استغلال هيكل الترخيص لنظام المشاركة السرية لتوجيه النظام بشكل مناسب. تكمل هذه الإستراتيجية مهمة $ f $ -routing باستخدام أزواج $ O (SP_p (f)) $ EPR ، حيث $ SP_p (f) $ هو الحد الأدنى لحجم برنامج span فوق الحقل $ mathbb {Z} _p $ computing $ و $. يوضح هذا أنه يمكننا مهاجمة مخططات $ f $ -routing بكفاءة عندما يكون $ f $ في فئة التعقيد $ text {Mod} _ptext {L} $ ، بعد السماح بالمعالجة المسبقة المحلية. حقق أفضل إنشاء سابقًا الفئة L ، والتي يُعتقد أنها داخل $ text {Mod} _ptext {L} $. نوضح أيضًا أن حجم مخطط المشاركة السرية الكمومية بوظيفة المؤشر $ f_I $ تكلفة تشابك الحدود العليا $ f $ -routing على الوظيفة $ f_I $.

► بيانات BibTeX

ferences المراجع

[1] نيشانث تشاندران ، وفيبول جويال ، ورايان موريارتي ، ورافيل أوستروفسكي. التشفير القائم على الموضع. في مؤتمر التشفير الدولي السنوي ، الصفحات 391-407. سبرينغر ، 2009. https: / / doi.org/ 10.1007 / 978-3-642-03356-8_23.

https://doi.org/10.1007/978-3-642-03356-8_23

[2] أدريان كينت وويليام جيه مونرو وتيموثي بي سبيلر. الترميز الكمي: مصادقة الموقع عبر المعلومات الكمية وقيود الإشارة النسبية. مراجعة البدنية أ ، 84 (1): 012326 ، 2011. https: / / doi.org/ 10.1103 / PhysRevA.84.012326.

الشبكي: / / doi.org/ 10.1103 / PhysRevA.84.012326

[3] أدريان كينت. المهام الكمومية في فضاء مينكوفسكي. الجاذبية الكلاسيكية والكمية ، 29 (22): 224013 ، 2012. 10.1088 / 0264-9381 / 29/22/224013.

https://doi.org/10.1088/0264-9381/29/22/224013

[4] ويليام ك. ووترز ووجسيخ إتش زورك. لا يمكن استنساخ كم واحد. الطبيعة ، 299 (5886): 802-803 ، 1982. https: / / doi.org/ 10.1038 / 299802a0.

https: / / doi.org/ 10.1038 / 299802a0

[5] Adrian P Kent و William J Munro و Timothy P Spiller و Raymond G Beausoleil. نظم وضع العلامات ، 11 يوليو 2006. براءات الاختراع الأمريكية 7,075,438.

[6] روبرت إيه مالاني. الاتصالات المعتمدة على الموقع باستخدام التشابك الكمي. مراجعة البدنية أ، 81 (4): 042319، 2010. https: / / doi.org/ 10.1103 / PhysRevA.81.042319.

الشبكي: / / doi.org/ 10.1103 / PhysRevA.81.042319

[7] هاري بورمان ، ونيشانث تشاندران ، وسيرج فيهر ، وران جيلس ، وفيبول جويال ، ورافيل أوستروفسكي ، وكريستيان شافنر. التشفير الكمي القائم على الموضع: الاستحالة والإنشاءات. مجلة SIAM للحوسبة ، 43 (1): 150–178 ، 2014. https: / / doi.org/ 10.1137 / 130913687.

الشبكي: / / doi.org/ 10.1137 / 130913687

[8] سلمان بيجي وروبرت كونيغ. حوسبة كمومية غير محلية مبسطة فورية مع تطبيقات للتشفير القائم على الموضع. المجلة الجديدة للفيزياء ، 13 (9): 093036 ، 2011. 10.1088 / 1367-2630 / 13/9/093036.

https://doi.org/10.1088/1367-2630/13/9/093036

[9] أندرياس بلوم ، ماتياس كريستاندل ، وفلوريان سبيلمان. بروتوكول التحقق من موقع أحادي البتات والذي يكون آمنًا ضد الهجمات متعددة الكيوبتات. فيزياء الطبيعة ، الصفحات 1-4 ، 2022. https: / / doi.org/ 10.1038 / s41567-022-01577-0.

https://doi.org/10.1038/s41567-022-01577-0

[10] هاري بورمان ، سيرج فير ، كريستيان شافنر ، وفلوريان سبيلمان. نموذج خرطوم الحديقة. في وقائع المؤتمر الرابع للابتكارات في علوم الكمبيوتر النظرية ، الصفحات 4-145 ، 158. https: / / doi.org/2013 / 10.1145.

الشبكي: / / doi.org/ 10.1145 / 2422436.2422455

[11] هارتموت كلاوك وسوبارتا بودر. حدود جديدة لنموذج خرطوم الحديقة. في أسس تكنولوجيا البرمجيات وعلوم الكمبيوتر النظرية ، 2014. 10.4230 / LIPIcs.FSTTCS.2014.481.

https: / / doi.org/ 10.4230 / LIPIcs.FSTTCS.2014.481

[12] سرينيفاسان أروناتشالام وسوبارتا بودر. تذكار الاتصالات: تعقيد الاتصالات بلا ذاكرة. في المؤتمر الثاني عشر للابتكارات في علوم الكمبيوتر النظرية (ITCS 12). Schloss Dagstuhl-Leibniz-Zentrum für Informatik، 2021. 2021 / LIPIcs.ITCS.10.4230.

https: / / doi.org/ 10.4230 / LIPIcs.ITCS.2021.61

[13] أليكس ماي. المهام الكمية في التصوير المجسم. مجلة فيزياء الطاقة العالية ، 2019 (10): 1–39 ، 2019. https: / / doi.org/ 10.1007 / JHEP10 (2019) 233.

https: / / doi.org/ 10.1007 / JHEP10 (2019) 233

[14] أليكس ماي وجيف بينينجتون وجوناثان سورس. يتطلب الانتثار المجسم إسفين تشابك متصل. مجلة فيزياء الطاقة العالية ، 2020 (8): 1–34 ، 2020. https: / / doi.org/ 10.1007 / JHEP08 (2020) 132.

https: / / doi.org/ 10.1007 / JHEP08 (2020) 132

[15] أليكس ماي. التعقيد والتشابك في الحساب والتصوير المجسم غير المحلي. كوانتوم ، 6: 864 ، نوفمبر 2022. ISSN 2521-327X. 10.22331 / q-2022-11-28-864. عنوان URL https: / / doi.org/ 10.22331 / q-2022-11-28-864.

https://doi.org/10.22331/q-2022-11-28-864

[16] آدم د سميث. المشاركة السرية الكمية لهياكل الوصول العامة. arXiv preprint quant-ph / 0001087، 2000. https: / / doi.org/ 10.48550 / arXiv.quant-ph / 0001087.

https: / / doi.org/10.48550 / arXiv.quant-ph / 0001087

أرخايف: ضليع في الرياضيات، وعل / 0001087

[17] خوان مالداسينا. حد N الكبير لنظريات المجال الفائق الجودة والجاذبية الفائقة. المجلة الدولية للفيزياء النظرية ، 38 (4): 1113-1133 ، 1999. https: / / doi.org/ 10.1023 / A: 1026654312961.

الشبكي: / / doi.org/ 10.1023 / A: 1026654312961

[18] إدوارد ويتن. مساحة مكافحة الحاضنة والصورة الثلاثية الأبعاد. التقدم في الفيزياء النظرية والرياضية ، 2: 253-291 ، 1998. 10.4310 / ATMP.1998.v2.n2.a2.

https://doi.org/10.4310/ATMP.1998.v2.n2.a2

[19] دانييل جوتسمان. نظرية تقاسم سر الكم. Physical Review A، 61 (4): 042311، 2000. https: / / doi.org/ 10.1103 / PhysRevA.61.042311.

الشبكي: / / doi.org/ 10.1103 / PhysRevA.61.042311

[20] بنيامين شوماخر ومايكل أ نيلسن. معالجة البيانات الكمية وتصحيح الخطأ. مراجعة البدنية أ ، 54 (4): 2629 ، 1996. https: / / doi.org/ 10.1103 / PhysRevA.54.2629.

الشبكي: / / doi.org/ 10.1103 / PhysRevA.54.2629

[21] بنيامين شوماخر ومايكل دي ويستمورلاند. تصحيح الخطأ الكمي التقريبي. معالجة المعلومات الكمية ، 1 (1): 5-12 ، 2002. https: / / doi.org/ 10.1023 / A: 1019653202562.

الشبكي: / / doi.org/ 10.1023 / A: 1019653202562

[22] غيرهارد بونتروك ، وكارستن دام ، وأولريش هيرترامبف ، وكريستوف مينيل. هيكل وأهمية فئة logspace-mod. نظرية النظم الرياضية ، 25 (3): 223-237 ، 1992. https: / / doi.org/ 10.1007 / BF01374526.

الشبكي: / / doi.org/ 10.1007 / BF01374526

[23] ماوريسيو كارشمر وآفي ويغدرسون. على برامج سبان. في [1993] وقائع المؤتمر الثامن للبنية السنوية في نظرية التعقيد ، الصفحات 102-111. IEEE، 1993. 10.1109 / SCT.1993.336536.

https: / / doi.org/ 10.1109 / SCT.1993.336536

[24] نيل دي جونز ، واي إدموند لين ، وويليام تي لاسر. اكتملت مشاكل جديدة لمساحة السجل غير المحددة. نظرية النظم الرياضية ، 10 (1): 1–17 ، 1976. https: / / doi.org/ 10.1007 / BF01683259.

الشبكي: / / doi.org/ 10.1007 / BF01683259

[25] كلاوس راينهاردت واريك الندر. جعل اللا حتمية لا لبس فيها. مجلة SIAM للحوسبة ، 29 (4): 1118-1131 ، 2000. https: / / doi.org/ 10.1137 / S0097539798339041.

الشبكي: / / doi.org/ 10.1137 / S0097539798339041

[26] إريك أليندر وكلاوس رينهارت وشيو زو. العزلة والمطابقة وحساب الحدود العليا الموحدة وغير المنتظمة. مجلة علوم الحاسب والنظم ، 59 (2): 164–181 ، 1999. https: / / doi.org/ 10.1006 / jcss.1999.1646.

https: / / doi.org/ 10.1006 / jcss.1999.1646

[27] إيال كوشيلفيتز. تعقيد الاتصال. في التقدم في أجهزة الكمبيوتر ، المجلد 44 ، الصفحات 331-360. إلسفير ، 1997. https: / / doi.org/ 10.1016 / S0065-2458 (08) 60342-3.

https://doi.org/10.1016/S0065-2458(08)60342-3

[28] نعوم نيسان. تعقيد الاتصالات لبوابات العتبة. Combinatorics ، بول إردوس هو ثمانون ، 1: 301-315 ، 1993.

[29] روبرت روبرت ، وتونيان بيتاسي ، وبنجامين روسمان ، وستيفن إيه كوك. حدود منخفضة أسية لبرامج الامتداد أحادية اللون. في عام 2016 الندوة السنوية السابعة والخمسون IEEE حول أسس علوم الكمبيوتر (FOCS) ، الصفحات 57-406. IEEE، 415. 2016 / FOCS.10.1109.

الشبكي: / / doi.org/ 10.1109 / FOCS.2016.51

[30] فلوريان سبيلمان. حساب فوري غير محلي لدارات الكم ذات العمق T المنخفض. في المؤتمر الحادي عشر حول نظرية الحساب الكمي والتواصل والتشفير (TQC 11) ، المجلد 2016 من Leibniz International Proceedings in Informatics (LIPIcs) ، الصفحات 61: 9-1: 9 ، Dagstuhl ، ألمانيا ، 24. Schloss Dagstuhl – Leibniz- Zentrum fuer Informatik. ردمك 2016-978-3-95977-019. 4 / LIPIcs.TQC.10.4230

الشبكي: / / doi.org/ 10.4230 / LIPIcs.TQC.2016.9

دليلنا يستخدم من قبل

[1] أليكس ماي ، "التعقيد والتشابك في الحساب غير المحلي والتصوير المجسم" ، الكم 6 ، 864 (2022).

[2] أليكس ماي وجوناثان سورس وبني يوشيدا ، "نظرية الوتد المتصل وعواقبها" ، مجلة فيزياء الطاقة العالية 2022 11 ، 153 (2022).

[3] كفير دوليف وسام كري ، "الهولوغرافي كمصدر للحساب الكمي غير المحلي" ، أرخايف: 2210.13500, (2022).

[4] كفير دوليف وسام كري ، "حساب غير محلي للدارات الكمومية بمخاريط ضوئية صغيرة" ، أرخايف: 2203.10106, (2022).

[5] Rene Allerstorfer ، و Harry Buhrman ، و Alex May ، و Florian Speelman ، و Philip Verduyn Lunel ، "ربط الحساب الكمي غير المحلي بالتشفير النظري للمعلومات" ، أرخايف: 2306.16462, (2023).

[6] Llorenç Escolà-Farràs و Florian Speelman ، "بروتوكول التحقق من الموقع الكمي الذي يتحمل خسارة كيوبت واحد آمن ضد المهاجمين المتشابكين" ، أرخايف: 2212.03674, (2022).

الاستشهادات المذكورة أعلاه من إعلانات ساو / ناسا (تم آخر تحديث بنجاح 2023-08-10 03:31:42). قد تكون القائمة غير كاملة نظرًا لأن جميع الناشرين لا يقدمون بيانات اقتباس مناسبة وكاملة.

On خدمة Crossref's cited-by service لم يتم العثور على بيانات حول الاستشهاد بالأعمال (المحاولة الأخيرة 2023-08-10 03:31:41).

نشرت هذه الورقة في الكم تحت نسبة المشاع الإبداعي 4.0 الدولية (CC BY 4.0) رخصة. يظل حقوق الطبع والنشر مع مالكي حقوق الطبع والنشر الأصليين مثل المؤلفين أو مؤسساتهم.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون السيارات / المركبات الكهربائية ، كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- BlockOffsets. تحديث ملكية الأوفست البيئية. الوصول هنا.

- المصدر https://quantum-journal.org/papers/q-2023-08-09-1079/

- :يكون

- :ليس

- :أين

- ] [ص

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 19

- 1996

- 1998

- 1999

- 20

- 2000

- 2006

- 2011

- 2012

- 2013

- 2014

- 2016

- 2019

- 2020

- 2021

- 2022

- 2023

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 30

- 31

- المرتبة الرابعة

- 51

- 7

- 8

- 84

- 9

- a

- من نحن

- فوق

- الملخص

- الوصول

- تحقق

- ادم

- ادريان

- السلف

- الانتماءات

- بعد

- ضد

- اليكس

- الكل

- السماح

- أيضا

- و

- سنوي

- التطبيقات

- بشكل مناسب

- تقريبي

- هي

- AS

- مهاجمة

- الهجمات

- محاولات

- أغسطس

- المؤلفة

- ترخيص

- الكتاب

- على أساس

- BE

- يعتقد

- البلسمينة

- أفضل

- استراحة

- by

- CAN

- لا تستطيع

- غش

- فئة

- التعليق

- جميل

- Communication

- مجال الاتصالات

- إكمال

- يكمل

- تعقيد

- حساب

- الكمبيوتر

- علوم الكمبيوتر

- أجهزة الكمبيوتر

- الحوسبة

- مؤتمر

- متصل

- النتائج

- القيود

- إنشاء

- حقوق الطبع والنشر

- التكلفة

- عد

- التشفير

- التشفير

- دانيال

- البيانات

- معالجة المعلومات

- مباشرة

- بحث

- في وقت سابق

- إدوارد

- بكفاءة

- طاقة

- تشابك

- خطأ

- استغلال

- استغلال

- الأسي

- حقل

- في حالة

- وجدت

- أسس

- تبدأ من

- وظيفة

- البوابات و حواجز اللعب

- العلاجات العامة

- ألمانيا

- منح

- خطورة

- هارفارد

- هنا

- مرتفع

- أصحاب

- الثلاثية الأبعاد

- السند الخطي

- كيفية

- HTTPS

- IEEE

- أهمية

- in

- مؤشر

- معلومات

- الابتكارات

- في الداخل

- المؤسسات

- وكتابة مواضيع مثيرة للاهتمام

- عالميا

- إلى

- عزل

- انها

- جافا سكريبت

- جوناثان

- جونز

- مجلة

- يوليو

- كلاوس

- معروف

- ملك

- اسم العائلة

- يترك

- حقوق الملكية الفكرية

- ضوء

- مما سيحدث

- قائمة

- محلي

- موقع

- سجل

- منخفض

- خفض

- القيام ب

- مطابقة

- رياضي

- مايو..

- مايكل

- أدنى

- نموذج

- شهر

- كثيرا

- الطبيعة

- جديد

- لا

- نوفمبر

- of

- on

- ONE

- جاكيت

- or

- أصلي

- على مدى

- صفحات

- أزواج

- ورق

- حفلة

- براءة الإختراع

- بول

- مادي

- فيزياء

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- الرائج

- ان يرتفع المركز

- مشاكل

- إجراءات

- معالجة

- البرنامج

- البرامج

- بروتوكول

- تزود

- نشرت

- الناشر

- الناشرين

- كمية

- تشفير الكم

- تشابك الكم

- تصحيح الخطأ الكم

- المعلومات الكمية

- إعادة توجيه

- المراجع

- بقايا

- رينيه

- تطلب

- يتطلب

- مورد

- مراجعة

- ROBERT

- ريان

- s

- سام

- مخطط

- مخططات

- علوم

- علوم

- سيكريت

- تأمين

- أمن

- مشاركة

- إظهار

- يظهر

- سيام

- مبسط

- عزباء

- المقاس

- صغير

- تطبيقات الكمبيوتر

- الفضاء

- امتداد

- ستيفن

- استراتيجيات

- الإستراتيجيات

- بناء

- بنجاح

- هذه

- مناسب

- ندوة

- نظام

- أنظمة

- مهمة

- المهام

- تكنولوجيا

- أن

- •

- من مشاركة

- نظري

- نظرية

- عتبة

- عنوان

- إلى

- مع

- تحديث

- URL

- us

- تستخدم

- استخدام

- قيمنا

- التحقق

- تحقق من

- بواسطة

- حجم

- تريد

- وكان

- we

- كلما

- التي

- وليام

- مع

- أعمال

- عام

- زفيرنت