وقت القراءة: 4 دقائق

وقت القراءة: 4 دقائق

من الواضح الآن لمعظم الناس ذلك مكافحة الفيروسات للكمبيوتر فقط لا يقوم بهذه المهمة. لا يمكنك فقط معرفة ما إذا كان نجاحًا بنسبة XNUMX في المائة أو نجاح بنسبة تسعين في المائة ، فهذا القياس ببساطة مستحيل تحديده. الأسباب واضحة أيضا. إنها أداة متبقية من وقت آخر ، وعلى الرغم من أنها لا تزال تستخدمها ، فهي ببساطة غير مناسبة لتكون خط دفاعك الرئيسي. الأمر لا يرجع إلى الوظيفة.

بادئ ذي بدء ، الماسح الضوئي للمركبات سيكتشف فقط ما أصبت به بالفعل. في الأيام الخوالي لفيروسات الهواة ، كان هناك موعد تفعيل للفيروس (مايكل أنجلو ، على سبيل المثال ، تم تفعيله يوم الجمعة 6 مارسth) والتي تركت كل الوقت المؤدي إلى تاريخ الزناد للكشف عن العدوى وإزالتها. لم نعد نسمع عن تاريخ الزناد. البرامج الضارة موجودة لسبب ما أيا كان السبب.

اليوم ، هناك عينات جديدة وفريدة من البرامج الضارة كل يوم أكثر مما تم إنتاجه في العقد الأول بأكمله من تاريخ الفيروسات. (أكثر من مائتي ألف عينة جديدة كل يوم حتى كتابة هذه السطور ، وربما أكثر بحلول الوقت الذي تقرأ فيه هذا) عينات البرامج الضارة هذه في الغالب لا تتكرر ، ولا يمكن تقريبًا الإبلاغ عن وجودها في البرية. أخيرًا ، يتم تداولهم فقط لمدة 27 ساعة في المتوسط. هذا يتطلب الكثير من العمل ولا وقت كافٍ حتى لأفضل ماسح ضوئي للمركبات من الطراز القديم. عند أخذ الحقائق الأخرى المعروفة عن الفحص والبرامج الضارة ، يتضح شيء واحد: الماسح الضوئي للمركبات عفا عليه الزمن.

تمت تجربة أشياء أخرى ، وكلها لها مكانها

العديد من الاختلافات المخططات تم تطبيقها على مشكلات البرامج الضارة والأمان ، بدرجات متفاوتة من النجاح. أ جدار الحماية لا يكفي لحمايتك ، ولكن يمكن أن يكون أداة قوية لاكتشاف وتحليل حزم البيانات الصادرة. يعتمد منع التطفل المستند إلى المضيف على ملفات الأنماط لوظيفة البرامج الضارة (بدلاً من سلاسل المحتوى الفعلية) ولكن يمكن هزيمتها بسهولة عن طريق تغيير هيكل الهجوم بشكل كافٍ لتجنب الأنماط المستخدمة. الاستدلال ، وخدمات السمعة ، وفلاتر الشبكة والعديد من الأشياء الأخرى يستهدف كل منها جزءًا واحدًا من مشكلة البرامج الضارة والمتسللين ، غالبًا بنتائج جيدة جدًا ، ولكن لا أحد منهم على مستوى المهمة.

قد يكون من الأفضل فحص المصدر الرئيسي للمشكلة.

تأتي فلسفة تصميم أنظمتنا الحالية من عصر التهديد غير المنطقي. لم يشاهد مبرمجو الكمبيوتر الذين صنعوا PC DOS 1.0 فيروسات أو حصان طروادة أو دودة. لم يكونوا يتوقعون الحوسبة السحابية أو شبكات الروبوت أو الجرائم الإلكترونية الدولية. كانت هذه مفاهيم خيال علمي ، ومثل كل هذه المفاهيم الأفضل ، جاءت في الواقع وفي النهاية ليس فقط لترقى إلى مستوى جذورها الخيالية بل تفوقت عليها في كل شيء. منذ أن بدأ الكمبيوتر الشخصي في Happy go lucky 1980 ، تم تصميم كل شيء بهندسة السماح الافتراضية. وهذا يعني أن كل المحتوى الوارد موثوق به من قبل الكمبيوتر الشخصي ، وسيتم تشغيله أو تثبيته دون أي تدقيق من جانب المستخدم أو جزء من الكمبيوتر نفسه. قد تقول أن أجهزة الكمبيوتر الخارجية ليست فقط غير آمنة ، ولكنها في الواقع كذلك غير شرعي. هذا أمر مؤسف لأنه في العصر الذي جاء قبل عصر الكمبيوتر الشخصي ، كان لأجهزة الكمبيوتر المركزية إعدادات أذونات صارمة للغاية. في عالم الكمبيوتر ، كل رجل هو مسؤول النظام الخاص به. نسمي هذا الشرط السماح الافتراضي واسطة.

لذلك ، نسمح بكل برنامج نعثر عليه على الإنترنت (عندما يتصفح المرء الإنترنت ، يلتقط المرء البرامج دون رؤيتها حتى) لتشغيلها وتثبيتها ثم التحقق منها مقابل قاعدة بيانات من البرامج الضارة المعروفة ، بعد الحقيقة.

البديل هو الرفض الافتراضي، وهي معروفة بأسماء كثيرة ، القائمة البيضاء ، امتيازات مخفضة للمستخدم، على سبيل المثال لا الحصر. أدت المحاولات السابقة لتقييد إمكانية الوصول إلى عميل الحوسبة إلى إلقاء عبء الموافقة على المستخدم. يعمل هذا بشكل جيد على جهاز Mac ، لكن طريقتهم تتطلب ببساطة كلمة مرور لكل ملف قابل للتنفيذ يتم تنزيله أو تثبيته. هذا ليس فقط إنكارًا قويًا بدرجة كافية ، ولكنه يزعج المستخدمين الذين اعتادوا على الحصول على امتيازات المسؤول الكاملة على نظام قائم على Wintel. وبالمثل ، قوبلت غزوات Vista و Win7 الأخيرة في Denial بمعاينات مستخدم سلبية للغاية. لا يحب المستخدمون ببساطة أن يكونوا حارس البوابة في أي أنظمة ، ويفضلون ترك ذلك لبائع AV.

يفترض الرفض الافتراضي أن جهاز المستخدم هو نظيفة وخالية من البرامج الضارة لتبدأ ، ويجب أن يتم ترتيبها على آلة جديدة تمامًا أو على جهاز تم تنسيقه للتو خصيصًا لهذا الغرض. في عالم لا تستطيع فيه AV اكتشاف كل شيء ، من الأفضل لك عدم إزالة البرامج الضارة كما وجدت ، ولكن البدء بصفحة فارغة.

حتى الآن ، أثبت إنتاج نظام رفض مناسب أنه يتجاوز بائعي AV المتعددين وأيضًا خارج عملاق ريدموند. هنا في Comodo لدينا منظور مختلف ، لأننا نوع مختلف من الشركات. تصل قائمتنا البيضاء إلى جهاز الكمبيوتر الخاص بك وهي تعرف بالفعل أكثر من ثمانين مليون تطبيق معتمد. بصفتنا مرجعًا مصدقًا ، قمنا في الواقع بقياس وفهرسة معظم التطبيقات الشائعة في العالم. إذا واجهت أي تطبيق لا يتناسب مع القائمة البيضاء ، فسيتم تشغيل البرنامج في وضع الحماية المعزول ، بعيدًا عن القدرة على إحداث أي ضرر حقيقي. هذا المزيج يحافظ على العميل آمنًا للغاية ، ويفعل ذلك دون إزعاج أو تخويف المستخدم النهائي.

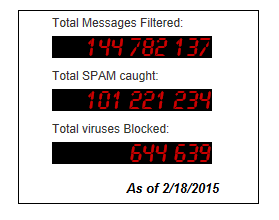

هذا ليس سوى جزء من إستراتيجية أمنية شاملة تتضمن النسخ الاحتياطي ، مسح البرامج الضارة، HIPS ، التعرف على السلوك ، جدار الحماية ، والدعم الفني الشامل. تقدم Comodo مجموعة كاملة من منتجات الأمان للمستخدم النهائي والشركات الصغيرة والمتوسطة وأكبر المؤسسات. بعد كل شيء ، نحن سلطة موثوقة.

Comodo على ثقة تامة من أن هذا العرض الأمني الشامل يمكن أن يحمي نظامك لدرجة أننا نقدم بالفعل ضمانًا يتضمن عرضًا لإصلاح أي مشاكل في النظام ناجمة عن أي فشل من جانبنا في حمايتك حتى خمسمائة دولار. لم يقدم أي بائع آخر مثل هذه المطالبة ، وحتى الآن ، لم نضطر أبدًا إلى الدفع. (تطبق القيود القانونية ، ضمان جيد فقط على النسخة المدفوعة من البرنامج ، وليس النسخة المجانية). للحصول على التفاصيل الكاملة قم بزيارة Comodo.com/news/press_releases/2010/04/comodo-internet-security-complete-v4.html.

يمكنك تجربة الحماية الافتراضية لرفض Comodo على antivirus.comodo.com/download-free-antivirus.php.

بدء محاكمة حرة احصل على بطاقة نقاط الأمان الفورية الخاصة بك مجانًا

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون السيارات / المركبات الكهربائية ، كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- تشارت بريم. ارفع مستوى لعبة التداول الخاصة بك مع ChartPrime. الوصول هنا.

- BlockOffsets. تحديث ملكية الأوفست البيئية. الوصول هنا.

- المصدر https://blog.comodo.com/pc-security/the-art-of-denial/

- :لديها

- :يكون

- :ليس

- :أين

- $ UP

- 1

- 2020

- 225

- 27

- a

- القدرة

- من نحن

- إمكانية الوصول

- تفعيل

- يقدم

- في الواقع

- مشرف

- متقدم

- بعد

- ضد

- الكل

- السماح

- تقريبا

- سابقا

- أيضا

- البديل

- بالرغم ان

- هاو

- المبالغ

- an

- تحليل

- و

- آخر

- توقع

- الحماية من الفيروسات

- أي وقت

- تطبيق

- التطبيقات

- تطبيقي

- التقديم

- موافقة

- هندسة معمارية

- هي

- ترتيبها

- وصول

- AS

- يفترض

- At

- مهاجمة

- الهجمات

- محاولات

- السلطة

- AV

- ماسح AV

- المتوسط

- بعيدا

- دعم

- على أساس

- BE

- لان

- يصبح

- كان

- قبل

- بدأ

- سلوك

- يجري

- أفضل

- أفضل

- Beyond

- المدونة

- إقناعا

- العلامة تجارية

- جديدة

- عبء

- الأعمال

- لكن

- by

- دعوة

- أتى

- CAN

- لا تستطيع

- تسبب

- شهادة

- المصدق

- الأطباء

- التحقق

- تداول

- مطالبة

- واضح

- انقر

- زبون

- سحابة

- الحوسبة السحابية

- مجموعة

- يأتي

- مشترك

- حول الشركة

- إكمال

- شامل

- الكمبيوتر

- أجهزة الكمبيوتر

- الحوسبة

- المفاهيم

- حالة

- واثق

- محتوى

- نسبة الجريمة

- الانترنت

- الهجمات الإلكترونية

- الجريمة الإلكترونية

- البيانات

- قاعدة البيانات

- التاريخ

- يوم

- أيام

- عقد

- الترتيب

- الدفاع

- تصميم

- تصميم

- تفاصيل

- بكشف أو

- حدد

- مختلف

- do

- هل

- لا

- فعل

- دولار

- لا

- DOS

- كل

- بسهولة

- إما

- النهاية

- كاف

- مشروع

- كامل

- عصر

- حتى

- الحدث/الفعالية

- في النهاية

- EVER

- كل

- كل شىء

- بحث

- مثال

- القائمة

- حقيقة

- حقائق

- فشل

- قليل

- خيال

- خيالي

- قم بتقديم

- ملفات

- مرشحات

- أخيرا

- جدار الحماية

- الاسم الأول

- تناسب

- خمسة

- في حالة

- وجدت

- مجانا

- الجمعة

- تبدأ من

- بالإضافة إلى

- كامل الطيف

- وظيفة

- البواب

- دولار فقط واحصل على خصم XNUMX% على جميع

- عملاق

- Go

- خير

- ضمان

- القراصنة

- كان

- سعيد

- يملك

- وجود

- سماع

- هنا

- له

- تاريخ

- مضيف

- ساعات العمل

- HTML

- HTTP

- HTTPS

- قنطار

- if

- مستحيل

- in

- يشمل

- الوارد

- غير آمن

- تثبيت

- تثبيت

- لحظة

- بدلًا من ذلك

- عالميا

- Internet

- الإنترنت الأمن

- إلى

- IT

- انها

- نفسها

- وظيفة

- JPG

- م

- نوع

- معرفة

- معروف

- أكبر

- قيادة

- يترك

- اليسار

- شروط وأحكام

- اسمحوا

- مثل

- مما سيحدث

- خط

- حي

- يعد

- خفضت

- لجنة الهدنة العسكرية

- آلة

- صنع

- رائد

- البرمجيات الخبيثة

- رجل

- كثير

- مارس

- يعني

- قياس

- متوسط

- قابل

- طريقة

- ربما

- مليون

- موضة

- الأكثر من ذلك

- أكثر

- خاصة

- كثيرا

- الاسم

- أسماء

- سلبي

- شبكة

- أبدا

- جديد

- لا

- بدون اضاءة

- الآن

- nt

- مهمل

- واضح

- of

- عرض

- الوهب

- عروض

- غالبا

- قديم

- on

- ONE

- فقط

- or

- أخرى

- لنا

- لنا

- خارج

- على مدى

- الخاصة

- الحزم

- صفحة

- مدفوع

- جزء

- كلمة المرور

- نمط

- أنماط

- PC

- مجتمع

- فى المائة

- أذونات

- الشخصية

- منظور

- فلسفة

- PHP

- مختارات

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- قوي

- جميل

- الوقاية

- معاينات

- سابق

- الامتيازات

- المحتمل

- المشكلة

- مشاكل

- أنتج

- إنتاج

- المنتجات

- البرنامج

- المبرمجين

- البرامج

- حماية

- الحماية

- ثبت

- غرض

- وضع

- عرض

- حقيقي

- سبب

- الأسباب

- الأخيرة

- اعتراف

- إزالة

- إزالة

- يصلح

- وذكرت

- سمعة

- يتطلب

- القيود

- النتائج

- الجذور

- يجري

- رمل

- قول

- مسح

- علوم

- القصص الخيالي

- سجل الأداء

- فحص دقيق

- تأمين

- أمن

- رؤية

- رأيت

- إرسال

- خدماتنا

- إعدادات

- ينبغي

- ببساطة

- منذ

- صغير

- So

- تطبيقات الكمبيوتر

- مصدر

- على وجه التحديد

- طيف

- بداية

- ابتداء

- لا يزال

- الإستراتيجيات

- صارم

- بناء

- تحقيق النجاح

- هذه

- الدعم

- تجاوز

- نظام

- أنظمة

- اتخذت

- الهدف

- مهمة

- تقني

- اقول

- من

- أن

- •

- العالم

- من مشاركة

- منهم

- then

- هناك.

- تشبه

- هم

- شيء

- الأشياء

- ألف

- التهديد

- ثلاثة

- الوقت

- إلى

- جدا

- أداة

- حاول

- يثير

- حصان طروادة

- افضل

- محاولة

- اثنان

- فريد من نوعه

- مستعمل

- مستخدم

- المستخدمين

- يستخدم

- مختلف

- بائع

- الباعة

- الإصدار

- جدا

- فيروس

- الفيروسات

- قم بزيارتنا

- وكان

- طريق..

- we

- حسن

- كان

- ابحث عن

- أيا كان

- متى

- القائمة البيضاء

- من الذى

- بري

- سوف

- مع

- بدون

- للعمل

- عامل

- العالم

- دودة

- جاري الكتابة

- أنت

- حل متجر العقارات الشامل الخاص بك في جورجيا

- زفيرنت