يلتقي التعلم بالمرح في تحدي SANS Holiday Hack لعام 2022 - اربط نفسك في رحلة تكسيرجاك في القطب الشمالي بينما أحبط خطة جرينشوم الفاسدة واستعدت الحلقات الذهبية الخمس

هذه هي سنتي الأولى للمشاركة في تحدي SANS Holiday Hack وكان انفجار. من خلال سلسلة من 16 تحديًا تتراوح من السهل إلى الصعب ، تدربت على تحليل حركة مرور الشبكة المشبوهة وسجلات PowerShell والكتابة قواعد Suricata، الخروج من حاوية عامل الميناء، والعثور على مفاتيح مسربة لاستغلال أ خط أنابيب GitLab CI / CD و مستخدم AWS، إجراء هجمات الكيان الخارجي XML، واختراق عقد ذكي لشراء أ رمز غير fungible.

كان أفضل جزء من هذه التجربة هو أنها قدمت لي أدوات وتقنيات جديدة ، وبالتالي وسعت معرفتي بالأمن السيبراني إلى أبعد من ذلك بكثير. هنا ، أشارك بعض النقاط البارزة من حل التحديات.

تحديد المستوى

يتلقى كل مشارك صورة رمزية للتنقل في بيئة لعبة فيديو داخل المتصفح تم تعيينها في القطب الشمالي:

أثناء التوجيه ، تتلقى محفظة للعملات المشفرة تستخدمها اللعبة لمنح KringleCoins لإكمال التحديات والتي تستخدمها في التحدي الأخير لاختراق عقد ذكي. ومن المثير للاهتمام ، أن اللعبة تتعقب جميع معاملات KringleCoin في سلسلة Ethereum blockchain ، مما يعني أنه يتم تخزين سجل كامل لتقدمك في blockchain أيضًا.

ننتقل إلى الحلقة الأولى من اللعبة.

1. خاتم تولكين

يتطلب العثور على حلقة تولكين استعراض عضلات تحليل سجلاتي.

تصيد Wireshark

أولاً ، استخدمت Wireshark لتحليل ملف .pcap الملف الذي كشف عن خادم في adv.epostoday [.] uk تحميل الملف المرجع_Sept24-2020.zip لجهاز كمبيوتر:

بالنظر داخل ملف ZIP ، وجدت ملفًا قابلاً للتنفيذ يسمى المرجع_Sept24-2020.scr التي أدت إلى اكتشافين في ESET Endpoint Security: بات / عداء و Generik.TAGTBG. تؤدي هذه البرامج الضارة في النهاية إلى ملف تنفيذي ضار يعمل في الذاكرة يسمى config.dll واكتشفها ESET الماسح الضوئي المتقدم للذاكرة as Win32 / Dridex.DD.

سجلات أحداث Windows

بعد ذلك ، قمت بتحليل المقدمة .evtx ملف يحتوي على سجلات PowerShell مع Event Viewer. في حين أن هناك أدوات أخرى لتحليل سجلات PowerShell ، إذا كان المهاجمون يعرفون كيفية استخدام ثنائيات العيش خارج الأرض للبقاء تحت الرادار ، فيجب أن يكون المدافعون أيضًا على دراية جيدة بالأدوات الأصلية التي يوفرها نظام التشغيل.

نظرًا لأن السجلات احتوت على 10,434 حدثًا ، فقد جمعت الأحداث حسب التاريخ ثم شغلت إجراء البحث للبحث عن أي أحداث تحتوي على $ حرف. في بوويرشيل ، $ يستخدم لإنشاء والمراجع المتغيرات. اكتشفت هجومًا وقع في 24 ديسمبر 2022 ، عندما نفذ المهاجم النص التالي:

يبدو أن المهاجم وجد وصفة سرية ، وقام بتبديل المكون السري لـ عسل For زيت السمك، ثم قم بإنشاء ملف وصفة جديد. أدى هذا إلى تشغيل حدث بمعرف 4104 ، والذي يمثل تنفيذ أوامر PowerShell عن بُعد. لذلك ، قمت بتصفية الأحداث حسب هذا المعرف ، مما ساعدني في العثور على أحداث ضارة إضافية بسرعة أكبر.

سوريكاتا ريجاتا

كان التمرين الأخير لحلقة تولكين هو كتابة أربع قواعد Suricata لمراقبة حركة مرور الشبكة من أجل غزو Dridex:

تنبيه dns $ HOME_NET أي -> أي (رسالة: "بحث DNS سيء معروف ، احتمال إصابة Dridex" ؛ dns.query ؛ المحتوى: "adv.epostoday.uk" ؛ nocase ؛ sid: 1 ؛ rev: 1 ؛)

تنبيه http 192.185.57.242 أي <> أي (رسالة: "التحقيق في الاتصالات المشبوهة ، احتمال إصابة Dridex" ؛ sid: 2 ؛ rev: 1 ؛)

تنبيه tls أي -> أي (رسالة: "التحقيق في الشهادات السيئة ، احتمال إصابة Dridex" ؛ tls.cert_subject ؛ المحتوى: "CN = hearbellith.Icanwepeh.nagoya" ؛ sid: 3 ؛ rev: 1 ؛)

تنبيه http أي -> أي (رسالة: "وظيفة JavaScript مشبوهة ، احتمال إصابة Dridex" ؛ file_data ؛ المحتوى: "let byteCharacters = atob" ؛ sid: 4 ؛ rev: 1 ؛)

بالترتيب ، تلتقط هذه القواعد عمليات بحث DNS عن adv.epostoday [.] uk، اتصالات بعنوان IP 192.185.57 [.] 242، استخدام الخادم الخبيث hearbellith.Icanwepeh [.] ناغويا تم تحديده من خلال الاسم الشائع (CN) في شهادة TLS ، واستخدام JavaScript من أ الى ب() وظيفة لفك تشفير سلسلة ثنائية تحتوي على بيانات مشفرة باستخدام base64 على العميل.

أكسبني إكمال هذه التحديات الثلاثة خاتم تولكين:

إلى الحلقة الثانية.

2. خاتم إلفين

كانت أبرز التحديات التي واجهت Elfen Ring هي Prison Escape و Jolly CI / CD.

السجن الهروب

كان Prison Escape تذكيرًا صارمًا بأن منح امتيازات الجذر لمستخدم في حاوية Docker يعد جيدًا مثل منح امتيازات الجذر على النظام المضيف. كان التحدي هو الخروج من الحاوية. حسنًا ، من السهل القيام بذلك عندما تكون جذرًا:

بصفتي المستخدم الجذر ، قمت بإدراج جداول الأقسام للجهاز ثم قمت بتركيب نظام ملفات المضيف ، ومنحتني حق الوصول الكامل إلى المضيف. يمكنني الآن البحث عن المفتاح ، الذي يجب أن يكون موجودًا في الدليل الرئيسي كما تم الكشف عنه في تلميحات اللعبة:

جولي سي / سي دي

بينما كان ذلك سريعًا ، أخذني Jolly CI / CD أطول تحدي لاكتشافه. أولاً ، حصلنا على مستودع Git للاستنساخ عبر HTTP:

من عنوان URL ، استطعت أن أرى أن اسم المستودع كان wordpress.flag.net.internal، لذلك انتقلت إلى المستودع ووجدت موقع ويب WordPress. لقد تحققت مما إذا كان موقع الويب مباشرًا أم لا:

نعم ، كان الموقع يعمل. كنت أشعر بالفضول إذا كان هناك أي مفاتيح مسربة في تاريخ كود المصدر. إذا كانت الإجابة بنعم ، يجب أن أكون قادرًا على دفع التعديلات إلى الكود المصدري. لذلك ركضت سجل جيت:

من رسائل التنفيذ ، يبدو أنه ملف ارتكاب تم إجراؤه بعد إضافة الأصول لإصلاح مشكلة. حان الوقت للتحقق من التزام pre-whoops:

ممتاز ، لقد وجدت أ .ssh دليل بالمفاتيح. دعنا ننسخ هذه المفاتيح ونضبط وكيل SSH ومستخدم Git لمعرفة ما إذا كان بإمكاني انتحال شخصية مالك هذه المفاتيح:

الآن دعنا نعود إلى الفرع الرئيسي ونختبر ما إذا كان بإمكاننا دفع تغيير تافه إلى شفرة المصدر (باستخدام nano ، قمت ببساطة بإضافة مسافة إلى أحد الملفات):

إذن ، لقد حققت الجزء الأول من التحدي من خلال انتحال شخصية أحد مطوري WordPress ، لكن هل استمر الموقع في العمل بعد دفعتي؟

لقد غيرت دفعي شيئًا ما لأنه تمت إعادة توجيه موقع الويب الآن إلى المنفذ 8080.

حتى الآن ، تجاهلت جزء CI / CD من التحدي ، والذي يجب أن يكون مفتاحًا لإكماله. يحتوي المستودع على ملف .gitlab-ci.yml ملف ، والذي يوفر التكوين لخط أنابيب GitLab CI / CD. في كل مرة تضغط فيها إلى المستودع ، يبدأ تشغيل نظام CI / CD ، ويبدأ ملف عداء جيت لاب ينفذ البرامج النصية في ملف YML هذا. أعتقد أن هذا جيد مثل تنفيذ التعليمات البرمجية عن بُعد على الخادم حيث تم تثبيت GitLab Runner.

نظرت عن قرب ، رأيت رسينك يقوم البرنامج النصي بنسخ جميع الملفات من مستودع Git إلى الدليل الموجود على خادم الويب الذي يتم تقديم موقع الويب منه. في البداية ، حاولت استخدام رسينك لعكس تدفق البيانات عن طريق نسخ جميع الملفات من خادم الويب إلى مستودع Git ، ولكن دون نجاح.

بعد الكثير من اختبار الفرضيات ، حصلت في النهاية على رؤيتي الخارقة: بدلاً من محاولة "إصلاح" موقع WordPress الإلكتروني أو تشغيل نصوص ضارة عبر نظام الإنشاء ، قم بخدمة موقع ويب يقوم بتسريب المعلومات من خادم الويب. داخل index.php (الموجود في المستوى العلوي من المستودع) ، يمكنني التعليق على الكود الذي يقوم بتحميل موقع WordPress على الويب وتشغيل أوامر PHP التي تبحث في خادم الويب.

في الواقع ، يمكنني حتى تشغيل أوامر shell باستخدام PHP. لقد وجدت ذلك تمر من خلال() يعمل بسهولة.

In index.php، إستعملت // للتعليق خارج سطرين وأضفت passthru ('ls -la /') ؛ في السطر الأخير. يؤدي هذا إلى إنشاء موقع ويب يسرد جميع الملفات الموجودة في الدليل الجذر لخادم الويب:

ثم دفعت هذا التغيير إلى مستودع Git وتولى نظام GitLab CI / CD تحديث موقع الويب من أجلي:

آه ، يجب أن يكون خاتم Elfen في flag.txt! كررت الخطوات السابقة ، لكن هذه المرة باستخدام passthru ("cat /flag.txt")؛ الكشف عن Elfen Ring في المرة التالية التي طلبت فيها الموقع:

إلى الحلقة الثالثة.

3. حلقة الويب

كان التحدي الأكثر متعة بالنسبة لي هو Open Boria Mine Door ، على الرغم من أن نافورة Glamtariel كانت مثيرة للاهتمام أثناء تقديم الألغاز أيضًا.

افتح باب Boria Mine

في Open Boria Mine Door ، تم تقديم ستة دبابيس أو تحديات صغيرة لتجاوز التحقق من صحة الإدخال أو ملف سياسة أمان المحتوى لتوصيل أنابيب الدخول والخروج بين المسامير ، بما في ذلك مطابقة ألوان الأنابيب. بالنسبة لمعظم المسامير ، استخدمت HTML لكتابة قائمة بأحرف التوصيل. هذا هو الحل النهائي:

رقم 1

لم يكن هناك تحقق من صحة Pin 1 ، لذلك كانت مسألة بسيطة تتعلق بـ HTML و CSS المضمنة:

|

<p style=“letter-spacing: -4px; margin: 0; padding: 0;”>oooooooooooooo</p> |

رقم 2

يحتوي Pin 2 على سياسة أمان المحتوى التي لا تسمح باستخدام JavaScript ولكنها تسمح باستخدام CSS المضمنة ، لذلك لم تكن هذه مشكلة بالنسبة لطريقي:

|

1 2 3 4 5 6 7 8 9 10 11 12 |

<ul style=“list-style: none; line-height:0.5; letter-spacing: -4px; margin: 0; padding: 0;”> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>oooooooooooooo</li> </ul> |

رقم 3

يحتوي Pin 3 على سياسة أمان محتوى لا تسمح بـ CSS ولكنها سمحت باستخدام JavaScript مضمّن ، لذلك استخدمت JavaScript لتغيير الأنماط بدلاً من ذلك:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 |

<script> document.write(“” + “<ul id=’o’>” + “<li>o</li>” + “<li>oooooooooooooooooooooo</li>” + “<li>o</li><li>o</li><li>o</li><li>o</li>” + “</ul>”); const o = document.getElementById(‘o’); o.style.color = “blue”; o.style.listStyle = “none”; o.style.lineHeight = “0.5”; o.style.letterSpacing = “-4px”; o.style.margin = “0”; o.style.padding = “0”; </script> |

رقم 4

لا يحتوي Pin 4 على سياسة أمان المحتوى ، ولكن كان يحتوي على وظيفة التطهير على جانب العميل والتي من شأنها تجريد علامات الاقتباس المزدوجة والاقتباسات الفردية وأقواس الزاوية اليسرى وأقواس الزاوية اليمنى. كانت الحيلة هنا هي إدراك أن هذه الوظيفة لم يتم تشغيلها من خلال إرسال النموذج ، ولكن بواسطة على طمس حدث. بمعنى آخر ، أدى تحريك الماوس بعيدًا عن حقل الإدخال إلى تشغيل ملف على طمس الحدث ، وتعقيم أي مدخلات. كان الحل هو إرسال النموذج بالضغط على أدخل مفتاح ، مع الحرص على عدم تحريك مؤشر الماوس خارج حدود حقل الإدخال:

|

1 2 3 4 5 6 7 8 9 10 11 |

<ul style=“list-style: none; line-height:0.5; letter-spacing: -4px; margin: 0; padding: 0;”> <li>o</li> <li>o</li> <li>oooooooooooooo</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li>o</li> <li style=“color: blue;”>oooooooooooooo</li> </ul> |

رقم 5

كان دبوس 5 نفس الشيء تعقيم المدخلات وظيفة وتجاوز جنبًا إلى جنب مع سياسة أمان المحتوى التي تحظر CSS المضمنة ، ولكنها تسمح بجافا سكريبت المضمنة:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 |

<script> document.write(“” + “<ul id=’o’>” + “<li>o</li>” + “<li>o</li>” + “<li class=’red’>oooooooooooooo</li>” + “<li><span class=’red’>o</span></li>” + “<li><span class=’red’>o</span></li>” + “<li><span class=’red’>o</span>” + “<span class=’blue’> ooooooooooo</span></li>” + “<li><span class=’red’>o</span>” + “<span class=’blue’> oo</span></li>” + “<li><span class=’red’>o</span>” + “<span class=’blue’> oo</span></li>” + “<li><span class=’red’>o</span>” + “<span class=’blue’> oo</span></li>” + “<li>o<span class=’blue’> oo</span></li>” + “<li>o<span class=’blue’> B</span></li>” + “</ul>”); const o = document.getElementById(‘o’); o.style.listStyle = “none”; o.style.lineHeight = “0.5”; o.style.letterSpacing = “-4px”; o.style.margin = “0”; o.style.padding = “0”; o.style.fontSize = “xx-large”; const reds = document.getElementsByClassName(“red”); for (let red of reds) { red.style.color = “red”; } const blues = document.getElementsByClassName(“blue”); for (let blue of blues) { blue.style.color = “blue”; } </script> |

رقم 6

أخيرًا ، لم يقم Pin 6 بتعقيم الإدخال ، لكنه استخدم سياسة أمان محتوى أكثر صرامة تحظر CSS و JavaScript. كان الحل هو استخدام HTML الذي تم إيقافه للحصول على الأنماط التي أحتاجها واستخدام جدول بدلاً من قائمة:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 |

<table border=“0” frame=“void” rules=“none” cellpadding=“0” cellspacing=“0” width=“100%”> <tr bgcolor=“#00FF00”> <td><font color=“#00FF00” size=“7”>o</font></td> <td><font color=“#00FF00” size=“7”>o</font></td> <td><font color=“#00FF00” size=“7”>o</font></td> <td><font color=“#00FF00” size=“7”>o</font></td> </tr> <tr bgcolor=“red”> <td><font color=“red” size=“5”>o</font></td> <td><font color=“red” size=“5”>o</font></td> <td><font color=“red” size=“5”>o</font></td> <td><font color=“red” size=“5”>o</font></td> </tr> <tr bgcolor=“blue”> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> <td bgcolor=“red”><font color=“red” size=“9”>o</font></td> </tr> <tr bgcolor=“blue”> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> <td><font color=“blue” size=“9”>o</font></td> </tr> </table> |

نافورة Glamtariel

نافورة Glamtariel كانت فرصة للممارسة هجمات XML الخارجية (XXE). لم يكن من الصعب معرفة كيفية تعريف كيان XML مخصص ، وتحديد الكيان الذي يطلب ملفًا من الخادم ، وإضافة هذا الكيان كحمولة إلى طلب HTTP. كان الجزء الأصعب هو اكتشاف الألغاز داخل اللعبة لتحديد المسار إلى الملفات التي سيسربها الخادم. إليكم طلب الاختراق الذي يكشف عن مكان الخاتم الذهبي:

سأقدم درسين تعلمتهما من هذا التحدي. أولاً ، استخدم ملف محول نوع المحتوى التمديد في تجشؤ لتحويل حمولات JSON إلى XML. ثانيًا ، حاول وضع حمولة XXE في علامات مختلفة - لقد استغرق الأمر وقتًا طويلاً لمعرفة أن كل ما كان علي فعله هو وضع والعشرون ؛ الحمولة في reqType علامة بدلاً من imgDrop العلامة.

إلى الحلقة الرابعة.

4. حلقة سحابة

كان اللعب من أجل Cloud Ring بمثابة غزو مبتدئ لواجهة سطر أوامر Amazon Web Services (AWS) (CLI).

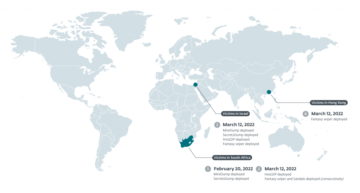

كان تسليط الضوء على هذه المجموعة من التحديات يستخدم الكمأة للعثور على بيانات اعتماد AWS في مستودع Git ثم استغلالها للمصادقة كمستخدم AWS. يمكن للمهاجم الذي يصل إلى هذا الموقف أن يستخدم Aws أنا أوامر للاستعلام عن السياسات التي تنطبق على المستخدم ، وبالتالي ما هي الأصول السحابية التي يمكن الوصول إليها وإساءة استخدامها.

إلى الحلقة الخامسة.

5. حلقة النار المحترقة

كان الجزء الأكثر إفادة من هذه المجموعة من التحديات هو التعلم أشجار ميركل لاستغلال عقد ذكي و احصل على قائمة ما قبل البيع لشراء رمز غير قابل للاستبدال (NFT). كان التحدي هنا هو اكتشاف قيم الإثبات التي أثبتت ، جنبًا إلى جنب مع عنوان محفظتي والقيمة الجذرية لشجرة Merkle Tree ، إدراجي في قائمة ما قبل البيع.

بعد بضع محاولات فاشلة لتقديم قيم إثبات ، أدركت أنني لن أتمكن أبدًا من معرفة قيم الإثبات لقيمة الجذر المقدمة لأنه لا توجد طريقة لمعرفة جميع قيم الورقة المستخدمة لحسابها. كنت بحاجة إلى تغيير قيمة الجذر حتى أتمكن من توفير شجرة Merkle صالحة.

باستخدام أداة الأستاذ QPetabyte، لقد أنشأت Merkle Tree من ورقتين يتكونان من عنوان محفظتي وعنوان BSRS_nft عقد ذكي ، وجدته باستخدام Blockchain Explorer داخل اللعبة في الكتلة الثانية من Ethereum blockchain الخاصة باللعبة. أنشأت الأداة القيمة الجذرية لهذه الشجرة وقيمة الإثبات لعنوان محفظتي. ثم استخدمت Burp لاعتراض الطلب إلى الخادم وقمت بتغيير قيمة الجذر الافتراضية حتى أتمكن من إرسال شجرة Merkle صالحة. هنا أنا NFT سبورك تم شراؤها بسعر ثابت 100 KringleCoins:

عينة قبيحة بالفعل.

نهائي

شكراً جزيلاً لمنظمي تحدي SANS Holiday Hack على توسيع ذهني بطرق جديدة والمساعدة في تعميق معرفتي بالأمن السيبراني. لا أتطلع إلى تحدي العام المقبل فحسب ، بل سأحاول تجربة نسختي 2020 و 2021 من هذا التحدي. وإذا لم تكن قد شاركت في هذا التحدي من قبل ، آمل أن تكون هذه النقاط البارزة قد أثارت اهتمامك.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://www.welivesecurity.com/2023/01/09/cracked-it-highlights-kringlecon-5-golden-rings/

- 1

- 10

- 100

- 11

- 202

- 2020

- 2021

- 2022

- 7

- 9

- a

- ماهرون

- من نحن

- الوصول

- الوصول

- تحقق

- تحقيق

- اكشن

- وأضاف

- إضافي

- العنوان

- بعد

- الوكيل

- الكل

- السماح

- بالرغم ان

- أمازون

- أمازون ويب سيرفيسز

- أمازون ويب سيرفيسز (أوس)

- تحليل

- تحليل

- تحليل

- و

- التقديم

- ممتلكات

- مهاجمة

- محاولات

- مصادقة

- الصورة الرمزية

- جائزة

- AWS

- سيئة

- لان

- قبل

- يجري

- أفضل

- ما بين

- كبير

- حظر

- سلسلة كتلة

- الأزرق

- اشترى

- الفرع

- استراحة

- تندلع

- كسر

- اختراق

- نساعدك في بناء

- يشترى

- تسمى

- يهمني

- يو كاتش

- شهادة

- الشهادات

- تحدى

- التحديات

- تغيير

- حرف

- التحقق

- زبون

- أقرب

- سحابة

- الكود

- اللون

- التعليق

- ارتكاب

- مشترك

- إكمال

- الانتهاء

- الكمبيوتر

- إجراء

- الاعداد

- التواصل

- الرابط

- التواصل

- تتكون

- وعاء

- يحتوي

- محتوى

- عقد

- تحول

- تقليد

- استطاع

- خلق

- خلق

- يخلق

- أوراق اعتماد

- العملات المشفرة

- محفظة العملة المشفرة

- CSS

- فضولي

- على

- الأمن السيبراني

- البيانات

- التاريخ

- ديسمبر

- تعمق

- الترتيب

- المدافعين عن حقوق الإنسان

- تحديد

- الكشف عن

- المطورين

- جهاز

- فعل

- مات

- مختلف

- صعبة

- اكتشف

- DNS

- عامل في حوض السفن

- وثيقة

- منتجات الأبواب

- مضاعفة

- حصل

- بسهولة

- نقطة النهاية

- أمن نقطة النهاية

- كيان

- دخول

- البيئة

- ethereum

- Ethereum blockchain

- حتى

- الحدث/الفعالية

- أحداث

- في النهاية

- ينفذ

- ممارسة

- خروج

- الخبره في مجال الغطس

- استغلال

- مستكشف

- تمديد

- خارجي

- قليل

- حقل

- الشكل

- قم بتقديم

- ملفات

- نهائي

- العثور على

- الاسم الأول

- حل

- ثابت

- تدفق

- احباط

- متابعيك

- غزوة

- النموذج المرفق

- شكل

- إلى الأمام

- وجدت

- نافورة

- رابع

- تبدأ من

- بالإضافة إلى

- مرح

- وظيفة

- وظيفي

- إضافي

- لعبة

- ألعاب

- ولدت

- دولار فقط واحصل على خصم XNUMX% على جميع

- GIF

- بوابة

- GitHub جيثب:

- معطى

- ذهبي

- الذهبية

- خير

- منح

- الإختراق

- القرصنة

- الثابت

- مساعدة

- هنا

- إخفاء

- تسليط الضوء

- ويبرز

- تلميحات

- تاريخ

- عطلات

- الصفحة الرئيسية

- أمل

- مضيف

- كيفية

- كيفية

- HTML

- HTTPS

- محدد

- in

- في أخرى

- في لعبة

- بما فيه

- إدراجه

- معلومات

- إدخال

- تبصر

- بدلًا من ذلك

- مصلحة

- وكتابة مواضيع مثيرة للاهتمام

- السطح البيني

- أدخلت

- IP

- عنوان IP

- IT

- جافا سكريبت

- جسون

- القفل

- مفاتيح

- الركلات

- علم

- المعرفة

- اسم العائلة

- قيادة

- تسرب

- التسريبات

- تعلم

- تعلم

- الدروس

- الدروس المستفادة

- خطاب

- مستوى

- Li

- خط

- خطوط

- قائمة

- المدرج

- قوائم

- حي

- الأحمال

- تقع

- موقع

- طويل

- وقت طويل

- بحث

- أبحث

- تبدو

- بحث

- الكثير

- صنع

- الرئيسية

- البرمجيات الخبيثة

- هامش

- مطابقة

- أمر

- ماكس العرض

- معنى

- يجتمع

- مكبر الصوت : يدعم، مع دعم ميكروفون مدمج لمنع الضوضاء

- رسائل

- طريقة

- مایکروسافت

- مانع

- مراقبة

- الأكثر من ذلك

- أكثر

- خطوة

- يتحرك

- موزيلا

- الاسم

- نانو

- محلي

- التنقل

- صاف

- شبكة

- ازدحام انترنت

- جديد

- التالي

- NFT

- غير قابلة للاستبدال

- رمز غير fungible

- شمال

- عرض

- ONE

- جاكيت

- تعمل

- نظام التشغيل

- الفرصة

- طلب

- منظمو

- أخرى

- في الخارج

- كاتوا ديلز

- جزء

- شارك

- المشاركة

- مسار

- PHP

- دبابيس

- أنبوب

- خط أنابيب

- المكان

- وضع

- خطة

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- سياسات الخصوصية والبيع

- سياسة

- ان يرتفع المركز

- ممكن

- بوويرشيل

- ممارسة

- [خبر]

- قدم

- سابق

- السعر

- السجن

- الامتيازات

- مسبار

- المشكلة

- التقدّم

- بارز

- دليل

- ثبت

- تزود

- المقدمة

- ويوفر

- المشتريات

- دفع

- دفع

- سريع

- بسرعة

- رادار

- تتراوح

- أدرك

- أدركت

- تسلم

- يتلقى

- وصفة

- سجل

- استعادة

- أحمر

- عن بعد

- متكرر

- مستودع

- طلب

- طلبات

- مطلوب

- عائد أعلى

- أظهرت

- كاشفا

- عكس

- Ride

- حلقة

- جذر

- القواعد

- يجري

- عداء

- تشغيل

- مخطوطات

- بحث

- الثاني

- ثواني

- سيكريت

- أمن

- مسلسلات

- خدمة

- خدمات

- طقم

- مشاركة

- قذيفة

- ينبغي

- جانب

- الاشارات

- ببساطة

- عزباء

- SIX

- سمارت

- عقد الذكية

- So

- ناعم

- حل

- حل

- شيء

- مصدر

- شفرة المصدر

- الفضاء

- المدرجات

- إقامة

- خطوات

- لا يزال

- تخزين

- أكثر صرامة

- نمط

- تقدم

- تحقيق النجاح

- مشكوك فيه

- تحول

- بناء الجملة

- نظام

- جدول

- TAG

- مع الأخذ

- TD

- التكنولوجيا

- تجربه بالعربي

- الاختبار

- •

- المصدر

- الثالث

- فكر

- ثلاثة

- عبر

- الوقت

- إلى

- رمز

- جدا

- أداة

- أدوات

- تيشرت

- مسار

- حركة المرور

- المعاملات

- أثار

- مع

- تحديث

- URL

- تستخدم

- مستخدم

- التحقق من صحة

- قيمنا

- القيم

- بواسطة

- فيديو

- لعبة فيديو

- محفظة

- طرق

- الويب

- خادم الويب

- خدمات ويب

- الموقع الإلكتروني

- التي

- في حين

- واسع

- سوف

- بدون

- WordPress

- كلمات

- للعمل

- عمل

- سوف

- اكتب

- جاري الكتابة

- XML

- عام

- أنت

- حل متجر العقارات الشامل الخاص بك في جورجيا

- نفسك

- زفيرنت

- الرمز البريدي