روح CypherPunks تعيش في الصناعة الناضجة

ليس من المستغرب أن تواجه صناعة التشفير مشكلة خصوصية متنامية. يجب أن تكون هناك دعوة للاستيقاظ على مستوى الصناعة لإعادة توجيه الخصوصية كأولوية قصوى للمطورين والمستهلكين على حد سواء. يجب على كل فريق مطور في التشفير مراعاة الأسئلة التالية أثناء قيامهم ببناء بروتوكولات المستقبل:

- هل يمكن أن تؤدي التكنولوجيا إلى تفجير غير مصرح به؟

- هل تسمح التكنولوجيا بتتبع الهوية غير المبرر؟

- هل التكنولوجيا تمكن من الرقابة على المعاملات؟

إذا كانت الإجابة "نعم" على أي من الأسئلة المذكورة أعلاه ، فقد يكون الوقت قد حان لإعادة النظر في إعادة التصميم من أجل حماية خصوصية المستخدم والحفاظ عليها.

تحسين التقنيات

يجب أن تنفذ الصناعة على نطاق واسع تقنيات تحسين الخصوصية مثل البراهين الصفرية المعرفة (ZKP) ، والتي يمكن استخدامها لإخفاء مبالغ المعاملات وأنواع الأصول وعناوين المحفظة ، دون المساس بمتطلبات الامتثال الأساسية.

يمكن أيضًا استخدام ZKPs لبناء حلول جديدة مثل ZK-Rollups و ZK-Bridges وهويات ZK اللامركزية (ZK-DiDs) وإثباتات الامتثال ZK. يمكن لكل منها استخدام طرق الإيجاز والتشفير الخاصة بـ ZKPs لدعم أنظمة الخصوصية القابلة للتطوير.

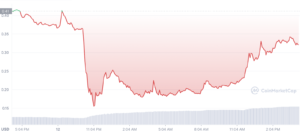

يحقق نشاط التفاؤل ارتفاعات جديدة مع اقتراب الطبقة الثانية من Ethereum

OP ارتفع بنسبة 32٪ في الأسبوع الماضي

لا يمكن أن تكون المخاطر أكبر: سيسمح نظام blockchain الإيكولوجي المرتكز على الخصوصية للعملات المشفرة بتعزيز المشاعات الرقمية التي تروج لأفضل ما في البشرية. ومع ذلك ، فإن المسار الحالي يتأرجح نحو مجتمع مراقبة بائس حيث تفرض الأنظمة الحكومية القمعية والشركات الضخمة الخاصة ومجموعات القراصنة الشريرة إرادتها من جانب واحد على الأشخاص الأحرار من أجل الربح والتقدم.

تاريخ موجز لخصوصية التشفير

في الأسطوري بيان Cypherpunk يكتب إريك هيوز: "الخصوصية هي الحق في الكشف عن الذات بشكل انتقائي للعالم. "الكلمة الحاسمة هنا هي" انتقائي ".

كما يوضح هيوز ، الخصوصية ليست سرية. السرية هي عندما لا يكشف الفرد عن نفسه أبدًا ، بغض النظر عن الظروف. الخصوصية هي عندما يكون للفرد حق السيادة الذاتية لممارسة حكمه عند الكشف عن هويته. تعمل تقنيات مثل ZKP على تمكين الأشخاص من خلال الأدوات اللازمة لتوظيف هذا الحكم.

لدينا الأدوات لإعادة تشكيل الهوية عبر السلاسل

كتاب تمهيدي عن قوة رموز Soulbound والمعرفات اللامركزية وبيانات الاعتماد التي تم التحقق منها

كان السافربون ثوارًا في مجال التكنولوجيا بالمعنى الحقيقي للكلمة. لقد قاموا بفتح تقنيات التشفير مثل PGP و RSA في أوائل التسعينيات عندما كانت الحكومات الغربية جعلها جريمة للقيام بذلك.

غالبًا ما كانت تكتيكاتهم صارخة ، حيث قاموا ببيع قمصان باستخدام خوارزمية RSA جنبًا إلى جنب مع تحذير من أن القميص مصنف تقنيًا على أنه "ذخيرة" (وكان هذا صحيحًا في الواقع في ذلك الوقت). وضعوا الإعلانات في المجلات باستخدام مفتاح PGP اللازم للتواصل معهم. نظموا في الأماكن العامة ، باستخدام أسماء مستعارة وحذر opsec.

لكن أفعال السافيربونكس لم تكن نوايا سيئة. لقد أرادوا إظهار نقطة حاسمة: أن هذه التقنيات المفتوحة صممت لحماية الناس من الاضطهاد ولا ينبغي أن تسيطر عليها الحكومات.

قامت شركة Cypherpunks ببناء تقنيات رائدة. كان السافربون مدركين أيضًا أن هذه القوة ، إذا كانت مخصصة لعدد قليل فقط ، يمكن استخدامها ضد الكثيرين كأداة للقمع.

أراد Cypherpunks إظهار نقطة حاسمة: أن هذه التقنيات المفتوحة صممت لحماية الناس من الاضطهاد ولا ينبغي أن تسيطر عليها الحكومات.

هذا هو التوتر المتأصل في قلب خصوصية التشفير. من ناحية ، توجد تقنية يمكنها تمكين الأفراد ومنحهم مستوى من الخصوصية والتحكم في أصولهم لم يكن من الممكن تخيله في السابق. من ناحية أخرى ، يمكن استخدام هذه التكنولوجيا نفسها لزيادة ترسيخ هياكل السلطة القائمة وتمكين أشكال جديدة من الاضطهاد.

الطريق الخاص للأمام

لا يكمن حل هذه المشكلة في التخلي عن تقنيات تحسين الخصوصية ، مثل ZKP ، ولكن في مضاعفة جهودنا لبناء هذه التقنيات على نطاق واسع. يجب علينا الاعتماد على تصميم أنظمة خصوصية قابلة للتطوير تحمي الأشخاص بينما لا تقدم مشاكل جديدة تؤذي الناس.

تم تصميم ZKPs لأول مرة في 1985. بعد سبعة وثلاثين عامًا ، تقدمت تقنية ZKP بدرجة كافية بحيث يمكن استخدامها الآن لدعم مجموعة متنوعة من حالات الاستخدام حول التحجيم والخصوصية في الويب 3.

[المحتوى جزءا لا يتجزأ]

تعد ZK-rollups أحد حلول تحجيم الطبقة الثانية التي تستخدم إيجاز ZKPs لتقليل كمية البيانات التي يجب تخزينها على السلسلة. هذا يعفي بلوكشين الطبقة 2 من الاضطرار إلى التحقق من كل معاملة فردية على السلسلة وتسويتها ، مما يقلل من تكاليف المعاملات ويزيد من إنتاجية المعاملة.

تعد ZK-bridges حلاً متعدد السلاسل يستخدم ZKP للتحقق من حالة المعاملة عبر الشبكات المختلفة من أجل معاملات خاصة وأكثر أمانًا وقابلية للتشغيل البيني.

أدوات ZK

هويات ZK اللامركزية ، أو zk-DIDs ، هي هويات رقمية تسمح للمستخدمين بإثبات حقائق معينة عن أنفسهم دون الكشف عن هويتهم. التطبيق الأكثر شيوعًا لهذا المفهوم هو ERC-725 ، والذي يسمح للمستخدمين بإدارة هويتهم عبر الإنترنت دون الاعتماد على الوسطاء الموثوق بهم كمصدر أساسي للحقيقة.

تمثل أدلة توافق ZK مجموعة من أدوات ZK المصممة للسماح بمزيد من التدقيق دون الكشف عن تفاصيل غير ذات صلة. تتضمن بعض الأمثلة على ذلك إثباتات نطاق ZK ، والتي يمكن استخدامها لإثبات القيمة ، مثل مبلغ المعاملة ، دون الكشف عن القيمة الفعلية.

تعلم الآلة أفضل طريقة للدفاع عن Web3 من المآثر

أفسدته Hacks and Exploits Web3 يجب أن ينقر على ML لحماية العشب - وإليك الطريقة

أدلة ZK على الملاءة ، والتي يمكن استخدامها لإثبات ملاءة كيان و / أو تجمع دون الكشف عن مجموع جميع الأرصدة. ZK-KYC ، والذي يمكن استخدامه لإثبات أن الشخص هو من يدعي أنه ليس مدرجًا في قائمة العقوبات ، دون الكشف عن معلومات شخصية أخرى.

هذه ليست سوى عدد قليل من أمثلة العديد من تقنيات ZK التي تسمح بمزيد من قابلية التوسع والخصوصية دون التضحية باللامركزية في النظام البيئي web3 أو الامتثال للعالم المالي التقليدي.

لكي تنتشر الخصوصية ، يجب أن تكون جزءًا من عقد اجتماعي. يجب على الناس أن يجتمعوا وينشروا هذه الأنظمة من أجل الصالح العام. تمتد الخصوصية فقط بقدر تعاون الزملاء في المجتمع.

يعد بيان Cypherpunk وثيقة مهمة لأنه تنبأ ببصيرة بالعالم الذي نعيش فيه اليوم. توقع هيوز مستقبلًا تكون فيه الخصوصية ضرورية لمجتمع مفتوح في العصر الإلكتروني. لا يمكن أن يكون أكثر دقة.

سام هاريسون هو الرئيس التنفيذي لشركة مختبرات سرية.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://thedefiant.io/crypto-needs-to-up-its-game-on-privacy/

- 1

- 7

- 9

- a

- من نحن

- فوق

- دقيق

- في

- الإجراءات

- نشاط

- في الواقع

- عناوين

- متقدم

- ضد

- خوارزمية

- الكل

- السماح

- يسمح

- كمية

- المبالغ

- و

- إجابة

- حول

- الأصول

- ممتلكات

- أرصدة

- الأساسية

- لان

- أفضل

- سلسلة كتلة

- النظام البيئي blockchain

- blockchains

- بصورة عامة

- نساعدك في بناء

- بنيت

- دعوة

- حذر

- الحالات

- رقابة

- الرئيس التنفيذي

- معين

- ظروف

- مطالبة

- مبوب

- واضح

- اغلاق

- تأتي

- مشترك

- جميل

- التواصل

- الالتزام

- مساومة

- متخيل

- مفهوم

- نظر

- المستهلكين

- محتوى

- عقد

- مراقبة

- ذو شاهد

- تعاون

- التكاليف

- استطاع

- عبر سلسلة

- حاسم

- التشفير

- صناعة تشفير

- حالياًّ

- cypherpunk

- السيفاربونكس

- البيانات

- لامركزية

- اللامركزية

- شرح

- نشر

- تصميم

- تصميم

- تفاصيل

- المطور

- المطورين

- مختلف

- رقمي

- وثيقة

- مضاعفة

- إلى أسفل

- بائس

- كل

- في وقت مبكر

- النظام الإيكولوجي

- ممثل المؤسسة

- جهود

- إلكتروني

- جزءا لا يتجزأ من

- تمكين

- تمكين

- التشفير

- تعزيز

- كاف

- كيان

- مثال

- أمثلة

- ممارسة

- القائمة

- موجود

- مآثر

- قليل

- مالي

- الاسم الأول

- متابعيك

- أشكال

- فوستر

- مجانًا

- تبدأ من

- إضافي

- مستقبل

- لعبة

- منح

- خير

- حكومة

- الحكومات

- الرائد

- مجموعات

- متزايد

- القراصنة

- الخارقة

- وجود

- قلب

- هنا

- أعلى

- أعلى مستوياتها

- تاريخ

- المشاهدات

- لكن

- HTTPS

- الإنسانية

- جرح

- المتطابقات

- هوية

- تنفيذ

- التنفيذ

- أهمية

- مفروض

- in

- تتضمن

- الزيادات

- فرد

- الأفراد

- العالمية

- معلومات

- متأصل

- وسطاء

- قابلة للتشغيل المتبادل

- إدخال

- IT

- القفل

- طبقة

- طبقة 2s

- قيادة

- تعلم

- مستوى

- قائمة

- حي

- حياة

- صنع

- مجلات

- يصنع

- إدارة

- كثير

- طرق

- ربما

- ML

- الأكثر من ذلك

- أكثر

- الاكثر شهره

- ضروري

- إحتياجات

- الشبكات

- جديد

- على السلسلة

- ONE

- online

- جاكيت

- طلب

- منظم

- أخرى

- جزء

- الماضي

- مجتمع

- شخص

- الشخصية

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- البوينت

- تجمع

- أكثر الاستفسارات

- قوة

- وتوقع

- سابقا

- ابتدائي

- الأولوية

- خصوصية

- خاص

- المشكلة

- مشاكل

- الربح

- يعزز

- البراهين

- حماية

- البروتوكولات

- إثبات

- جمهور

- الأسئلة المتكررة

- نطاق

- إعادة النظر في

- إعادة تصميم

- تخفيض

- بغض النظر

- مثل

- المتطلبات الأساسية

- محفوظة

- استجابة

- كشف

- كاشفا

- يكشف

- طريق

- آر إس إيه

- التضحية

- نفسه

- عقوبة

- التدرجية

- تحجيم

- حجم

- التحجيم

- حل التحجيم

- تأمين

- بيع

- إحساس

- ينبغي

- So

- حتى الآن

- العدالة

- عقد اجتماعي

- جاليات

- حل

- الحلول

- الملاءة الماليه

- روحيا

- الرموز المميزة

- مصدر

- الولايه او المحافظه

- تخزين

- هذه

- الدعم

- مفاجأة

- المراقبة

- أنظمة

- التكتيكات

- نقر

- فريق

- التكنولوجيا

- تكنولوجيا

- •

- العالم

- من مشاركة

- أنفسهم

- الإنتاجية

- الوقت

- إلى

- اليوم

- سويا

- الرموز

- أداة

- أدوات

- تيشرت

- نحو

- البحث عن المفقودين

- تقليدي

- مسار

- صفقة

- مصاريف التحويلات

- المعاملات

- صحيح

- افضل

- أنواع

- تستخدم

- مستخدم

- خصوصية المستخدم

- المستخدمين

- التحقق من صحة

- قيمنا

- تشكيلة

- التحقق

- تحقق من

- محفظة

- مطلوب

- تحذير

- Web3

- Web3 النظام البيئي

- الغربي

- التي

- في حين

- من الذى

- واسع الانتشار

- ويكيبيديا

- سوف

- بدون

- كلمة

- العالم

- سنوات

- موقع YouTube

- زفيرنت

- صفر المعرفة

- البراهين صفر المعرفة

- ZK

- ZK-Rollups