أظهرت مجموعتان بحثيتان مستقلتان بروتوكولًا لتوزيع المفاتيح المشفرة الكمومية عبر طريقة من المؤكد أنها ستترك قراصنة الشبكة المحتملين في الظلام. تم اقتراح هذا البروتوكول، الذي يُطلق عليه اسم توزيع المفتاح الكمي المستقل عن الجهاز، لأول مرة منذ ثلاثة عقود، ولكن لم يتم تنفيذه تجريبيًا من قبل بسبب القيود التقنية، والتي تغلب عليها الباحثون الآن.

يستخدم معظم الأشخاص التشفير بانتظام لضمان عدم وقوع المعلومات التي ينقلونها عبر الإنترنت (مثل تفاصيل بطاقة الائتمان) في الأيدي الخطأ. إن الأسس الرياضية للتشفير الحالي قوية بما يكفي بحيث لا يمكن فك "المفاتيح" المشفرة، حتى باستخدام أسرع أجهزة الكمبيوتر العملاقة. ومع ذلك، قد يكون هذا التشفير الكلاسيكي معرضًا للخطر من أجهزة الكمبيوتر الكمومية المستقبلية.

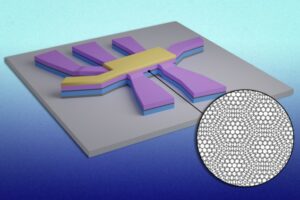

أحد الحلول لهذه المشكلة هو توزيع المفتاح الكمي (QKD)، والذي يستخدم الخصائص الكمومية للفوتونات، بدلاً من الخوارزميات الرياضية، كأساس للتشفير. على سبيل المثال، إذا استخدم المرسل الفوتونات المتشابكة لنقل مفتاح إلى جهاز الاستقبال، فسيكون من السهل اكتشاف أي متسلل يحاول التجسس على هذا الاتصال لأن تدخله سيزعج التشابك. وبالتالي يسمح QKD للطرفين بإنشاء مفاتيح سرية وآمنة يمكنهم استخدامها لمشاركة المعلومات.

الأجهزة الضعيفة

ولكن هناك مشكلة. حتى لو تم إرسال المعلومات بطريقة آمنة، فلا يزال بإمكان شخص ما معرفة المفتاح عن طريق اختراق أجهزة المرسل و/أو جهاز الاستقبال. نظرًا لأن QKD تفترض عمومًا أن الأجهزة تحافظ على معايرة مثالية، فقد يكون من الصعب اكتشاف أي انحرافات، مما يجعلها عرضة للخطر.

البديل هو QKD المستقل عن الجهاز (DIQKD)، والذي كما يوحي اسمه يعمل بشكل مستقل عن حالة الجهاز. يعمل DIQKD على النحو التالي. يمتلك كل من المستخدمين، المعروفين تقليديًا باسم أليس وبوب، جسيمًا واحدًا من زوج متشابك. يقومون بقياس الجسيمات بشكل مستقل باستخدام مجموعة صارمة من الشروط التجريبية. وتنقسم هذه القياسات إلى تلك المستخدمة لإنشاء مفتاح للتشفير وتلك المستخدمة لتأكيد التشابك. إذا كانت الجسيمات متشابكة، فإن القيم المقاسة سوف تنتهك الشروط المعروفة باسم متباينات بيل. ويضمن إثبات هذا الانتهاك عدم العبث بعملية إنشاء المفتاح.

تشابك عالي الدقة، معدل خطأ منخفض

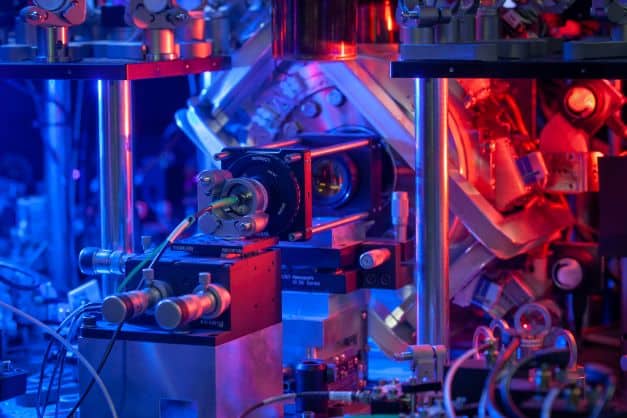

وفي البحث الجديد الذي ورد وصفه في الطبيعةأجرى فريق دولي من جامعة أكسفورد (المملكة المتحدة)، و CEA (فرنسا) و EPFL، وجامعة جنيف و ETH (جميعها في سويسرا) قياساتهم على زوج من أيونات السترونتيوم 88 المحاصرة متباعدة مسافة مترين. عندما يتم تحفيز هذه الأيونات إلى حالة إلكترونية أعلى، فإنها تضمحل تلقائيًا، وتصدر فوتونًا لكل قطعة. يتم بعد ذلك إجراء قياس حالة الجرس (BSM) على كلا الفوتونات لتشابك الأيونات. لضمان الاحتفاظ بجميع المعلومات داخل الإعداد، يتم بعد ذلك توجيه الأيونات إلى موقع مختلف حيث يتم استخدامها لتنفيذ بروتوكول قياس DIQKD. بعد هذا يتم تكرار التسلسل.

وعلى مدى ما يقرب من ثماني ساعات، أنشأ الفريق 1.5 مليون زوج من أزواج الجرس المتشابكة واستخدموها لإنشاء مفتاح مشترك بطول 95 بت. وكان هذا ممكنا لأن دقة التشابك كانت عالية، عند 884%، في حين أن معدل خطأ البت الكمي كان منخفضا، عند 96%. وفي الوقت نفسه، أنتجت قياسات متباينة بيل قيمة 1.44، وهي أعلى بكثير من الحد الكلاسيكي البالغ 2.64، مما يعني عدم إعاقة التشابك.

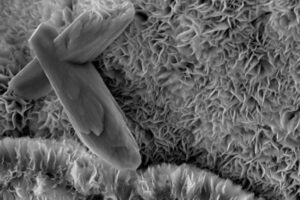

وفي تجربة منفصلة، تم وصفها أيضًا في الطبيعة, استخدم باحثون في جامعة لودفيغ ماكسيميليان (LMU) في ألمانيا وجامعة سنغافورة الوطنية (NUS) زوجًا من ذرات الروبيديوم-87 المحاصرة بصريًا والموجودة في مختبرات تفصل بينها مسافة 400 متر ومتصلة بألياف ضوئية يبلغ طولها 700 متر. على غرار بروتوكول الفريق الآخر، تكون الذرات متحمسة، ويتم استخدام الفوتونات التي تنبعث منها أثناء اضمحلالها إلى حالتها الأساسية لإجراء BSM الذي يتشابك الذرتين. يتم بعد ذلك قياس حالات الذرة عن طريق تأينها إلى حالة معينة. منذ يتم فقدان الذرات المتأينة من الفخ، قياس مضان للتحقق من وجود الذرة يكمل البروتوكول.

كرر فريق LMU-NUS هذا التسلسل 3 مرة خلال فترة قياس تبلغ 342 ساعة، مع الحفاظ على دقة التشابك بنسبة 75% ومعدل خطأ في البت الكمي يبلغ 89.2% طوال الوقت. أسفر قياس تباين بيل عن نتيجة 7.8، مما يثبت مرة أخرى أن التشابك ظل سليمًا خلال فترة القياس.

الآن اجعلها عملية

لكي يصبح DIQKD طريقة تشفير عملية، يتفق الفريقان على ضرورة زيادة معدلات إنشاء المفاتيح. وكذلك الحال بالنسبة للمسافات بين أليس وبوب. قد تكون إحدى طرق تحسين النظام هي استخدام التجاويف لتحسين معدلات جمع الفوتون. ستكون الخطوة الأخرى هي موازنة عملية توليد التشابك باستخدام صفائف من الذرات/الأيونات المفردة، بدلاً من الأزواج. بالإضافة إلى ذلك، قام كلا الفريقين بتوليد فوتونات بأطوال موجية مع خسائر عالية داخل الألياف الضوئية: 422 نانومتر للسترونتيوم و780 نانومتر للروبيديوم. ويمكن معالجة ذلك من خلال تحويل التردد الكمي، الذي ينقل الفوتونات إلى المنطقة القريبة من الأشعة تحت الحمراء، حيث تظهر الألياف الضوئية المستخدمة في الاتصالات خسارة أقل بكثير.

تيم فان لينت، وهو طالب دكتوراه في LMU ومؤلف رئيسي مشارك لورقة LMU-NUS، أن المفاتيح التي أنشأها فريق Oxford-CEA-Switzerland كانت آمنة بموجب ما يسمى بافتراضات أمان المفتاح المحدود، والتي وصفها بأنها "إنجاز عظيم". ". ويضيف أن عمل الفريق الآخر على تنفيذ جميع الخطوات اللازمة في بروتوكول QKD يمثل سابقة مهمة، مشيرًا إلى أن جودة التشابك المبلغ عنها في هذه التجربة هي الأعلى حتى الآن بين الذكريات الكمومية البعيدة القائمة على المادة.

اختراق نظام التشفير الكمي

نيكولا سانجوارديقول عالم الفيزياء في CEA وهو أحد الباحثين الرئيسيين في المشروع، إن باحثي LMU-NUS نجحوا في إظهار أن الحالات المتشابكة يمكن توزيعها على مئات الأمتار بجودة عالية بما يكفي، من حيث المبدأ، لأداء الجهاز - توزيع مفتاح الكم المستقل. ويضيف أن الصعوبات التي كان عليهم التغلب عليها كانت بمثابة توضيح جيد للتحديات التي لا تزال QKD المستقلة عن الأجهزة تفرضها على منصات الشبكات الكمومية. ويضيف أن استخراج مفتاح من البيانات الأولية لا يزال صعبًا بشكل خاص، لأن عدد التكرارات التجريبية لا يكفي لاستخراج مفتاح من نتائج القياس.