لدى Kraken ، مثل أي خدمة شهيرة ، عملاء مستهدفون من قبل المحتالين الذين محاولة لإرسال رسائل بريد إلكتروني للتصيد الاحتيالي من عناوين البريد الإلكتروني @ kraken.com. يجب ألا ترى أبدًا هذا النوع من البريد الإلكتروني المخادع لأنه يجب رفضه من قِبل مزودي البريد مثل Gmail لأن خوادمهم ستلاحظ أن بريد المحتال لا يأتي من Kraken. خلف الكواليس ، من المفترض أن يبحث خادم قبول البريد عن سجلات DNS الشائعة للتحقق من أن البريد الإلكتروني يأتي من المكان الصحيح (على سبيل المثال ، سجلات SPF و DKIM و DMARC).

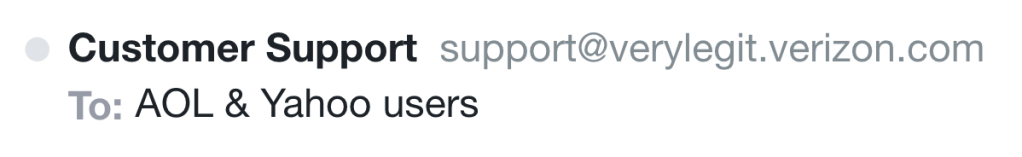

تؤمن Kraken Security Labs بـ "الثقة ، لكن التحقق" ، وتختبر بانتظام فعالية ضوابط أمان البريد الإلكتروني في Kraken. خلال أحد هذه الاختبارات ، اكتشفنا أن العديد من مزودي خدمة البريد لا يقومون بإجراء فحوصات بسيطة وبالتالي يعرضون مستخدميهم (وربما عملائنا) لخطر التصيد الاحتيالي: على وجه التحديد ، كان مستخدمو yahoo.com و aol.com معرضين لخطر تسليم البريد الإلكتروني إلى بريدهم الوارد من نطاقات فرعية غير موجودة للأماكن الشهيرة ، مثل admin@verylegitemails.verizon.com.

أبلغت شركة Kraken Security Labs عن هذه المشكلة لشركة Verizon Media (التي تمتلك aol.com و yahoo.com) في 8 أكتوبر 2020. ولسوء الحظ تم تصنيفها على أنها منخفضة الخطورة وتم إغلاق طلبنا بسبب التأثير المنخفض. ومع ذلك ، منذ ذلك الحين ، يبدو أنه تم تنفيذ تحسينات على كلا نظامي البريد الإلكتروني ، مما أدى إلى إصلاح بعض المشكلات الموضحة أدناه.

يمكنك حماية نفسك دائما أن تكون على اطلاع على حيل التصيد الاحتيالي. يجب عليك أيضًا التفكير في تحويل خدمة البريد الإلكتروني إلى gmail.com أو protonmail.com إذا كنت تستخدم حاليًا aol.com أو yahoo.com. إذا كنت تدير نطاقك الخاص ، فتأكد من تحديث سجلات DMARC و SPF و DKIM للحد من قدرة المحتالين على استخدام نطاقك.

At مختبرات كراكن الأمنيةمهمتنا هي تثقيف و تمكين أصحاب العملات المشفرة بالمعرفة التي يحتاجون إليها لحماية أصولهم واستخدام أموالهم بأمان على النحو الذي يرونه مناسبًا. في هذه المقالة ، ستتعرف على مزيد من التفاصيل الفنية حول تقنية انتحال البريد الإلكتروني هذه ، وكيف نحمي نطاقاتنا والخطوات التي يمكنك اتخاذها لضمان أمنك.

تفاصيل تقنية

كان الانتحال في يوم من الأيام شكلاً منتشرًا للهجوم قبل عشر سنوات فقط. لم يكن لخوادم البريد الإلكتروني طريقة فعالة للتحقق من المرسلين. يتمتع البريد الذي يحتوي على مرسل مخادع بمعدل نجاح أعلى ، نظرًا لأن العديد من المستخدمين لا يدركون أنه يمكن تزوير هذا الحقل. يمكن أن تخلق رسالة من مجال يمكن التعرف عليه (مثل mail@kraken.com) وهمًا بالسلطة والأمان ، خاصةً عند مقارنتها بعنوان غير مألوف مثل mail@example-strange-domain.xyz. لحسن الحظ ، يتمتع معظم مزودي البريد في الوقت الحاضر بضوابط كبيرة ضد الانتحال. معايير مثل DMARC لديها تقنيات رسمية لجعل الانتحال أكثر صعوبة.

تأمين البريد

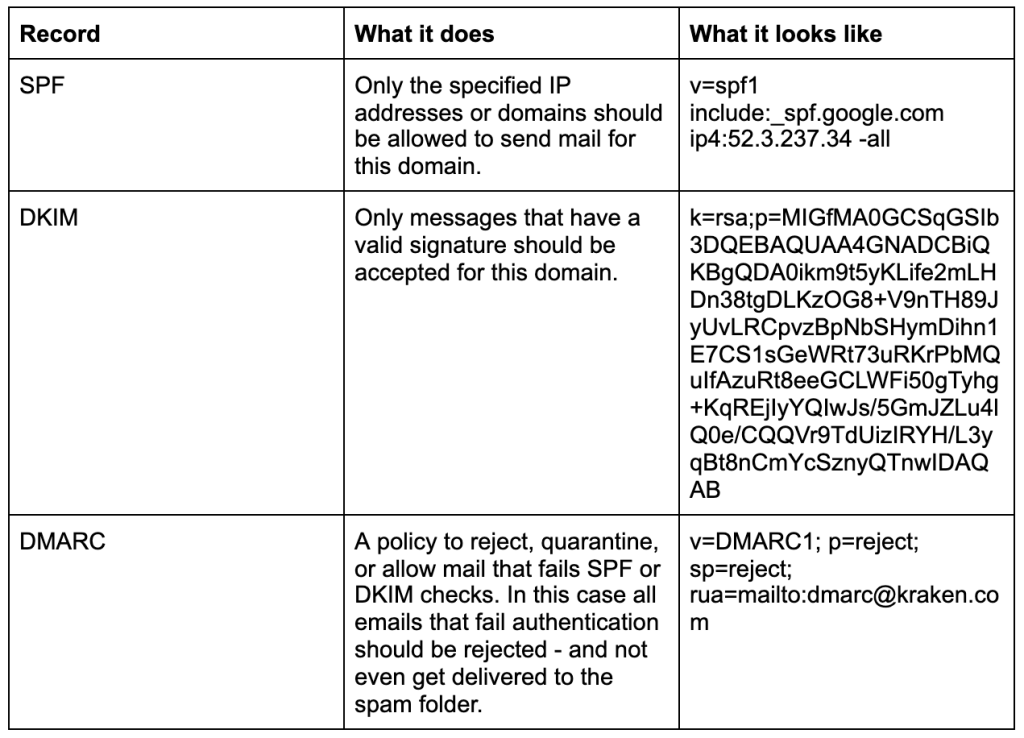

يعد أمان البريد الإلكتروني أكثر تعقيدًا مما سنتناوله هنا ، ولكن أفضل الممارسات الحالية لمنع الانتحال تتمحور حول سجلات نظام التعرف على هوية المرسل (SPF) و DMARC و DKIM. عندما يتلقى خادم البريد بريدًا ، فإنه يقوم ببعض عمليات البحث عن نظام أسماء النطاقات لنطاق البريد للتحقق من هذه السجلات.

يعالج كل خادم بريد إلكتروني عمليات التحقق هذه بشكل مختلف. على سبيل المثال ، يضع Gmail علامة على جميع رسائل البريد التي تفشل في عمليات التحقق من نظام التعرف على هوية المرسل (SPF) بشعار تحذير يبدو مخيفًا يشجع المستخدمين على توخي الحذر (على الرغم من أنه لم يتم قبول هذه الرسائل من الناحية الفنية من قِبل خادم البريد مطلقًا) ، وجميع رسائل البريد الإلكتروني التي تفشل في عمليات تحقق DMARC التي تحتوي على لن يتم قبول سياسة "الرفض" على الإطلاق.

يمكن أن يكون لموفري البريد الآخرين إجراءات مختلفة بشكل كبير ، ولكل منها خوارزمية خاصة بها. على سبيل المثال ، يختار بعض مقدمي الخدمة حظر رسائل البريد الإلكتروني تمامًا ، والبعض الآخر يرسل إلى البريد الوارد "غير الهام" ، بينما يختار البعض الآخر رسائل البريد الإلكتروني الواردة التي تحتوي على تحذيرات.

تجربة مع موفري البريد المجاني

إن التطبيق غير المتسق بين مختلف مقدمي الخدمة يثير قلقنا ، لذلك أجرينا بعض الاختبارات الإضافية. حاولنا إرسال رسائل بريد إلكتروني مخادعة لمجال مغلق إلى كبار مزودي خدمة البريد الإلكتروني المجانية وتتبعنا سلوكهم.

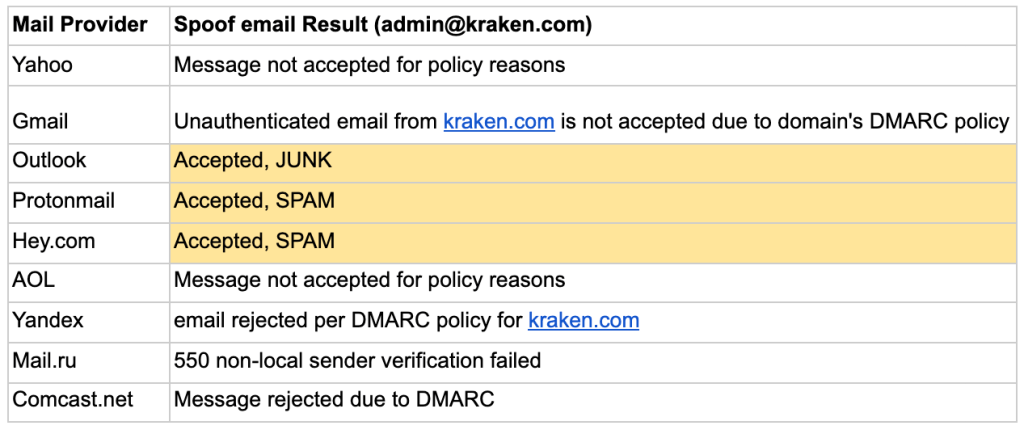

التجربة 1 - انتحال admin@kraken.com (مجال أساسي آمن)

لقد أرسلنا بريدًا إلكترونيًا مخادعًا من نطاق به سجل صالح لنظام التعرف على هوية المرسل (SPF) ، وسجل DMARC صالح ، ومحدد DKIM مهيأ.

توقع: يتم رفض البريد لأنه ليس من عنوان IP مسموح به ولا يحتوي على توقيع DKIM.

لا توجد مفاجآت كبيرة هنا ، على الرغم من أن إرسال رسالة إلى البريد العشوائي أو البريد العشوائي يعني أنه من الممكن نظريًا أن ينخدع المستخدمون إذا افترضوا أنه كان خطأ.

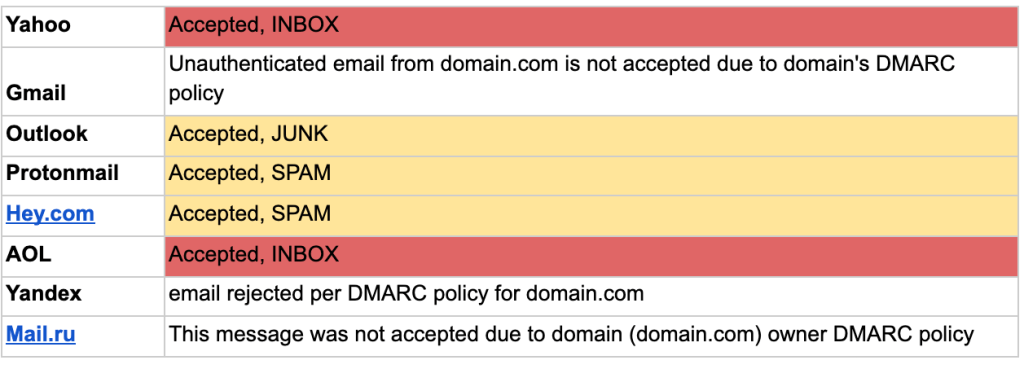

التجربة 2 - انتحال admin@fakedomain.kraken.com (مجال فرعي غير موجود)

لقد أرسلنا بريدًا إلكترونيًا مخادعًا من مجال فرعي غير موجود. لا توجد سجلات من أي نوع لاسم المضيف هذا.

توقع: يتم رفض البريد لأن اسم المضيف غير موجود أو يحتوي على أي سجلات (لا يوجد سجل A ، لا يوجد سجل SPF أو DKIM). بالإضافة إلى ذلك ، تم تعيين سياسة DMARC على "رفض" ، وبالتالي يجب رفض أي بريد إلكتروني لا يمكن مصادقته بواسطة نظام التعرف على هوية المرسل (SPF) / DKIM.

من المثير للدهشة أن خوادم بريد Yahoo.com و AOL.com قبلت هذه الرسالة المخادعة بشكل واضح ووضعتها في صندوق بريد الضحية. هذا مثير للقلق بشكل خاص ، لأنه يعني أن المهاجم يحتاج ببساطة إلى تضمين نطاق فرعي حتى يتم قبول بريده وأن يبدو شرعيًا لمستخدمي هذه الأنظمة الأساسية (على سبيل المثال ، admin@emails.chase.com).

كان AOL.com و Yahoo.com في ذلك الوقت مملوكين لشركة Verizon Media ، لذلك أبلغناهم عن هذه المشكلة في 8 أكتوبر 2020. أغلقت Verizon Media المشكلة باعتبارها خارج النطاق وغير رسمية. أكدت شركة Kraken Security Labs على أهمية حماية مستخدمي AOL و Yahoo من التصيد الاحتيالي ، ولكن لم يتم توفير مزيد من الاتصالات حول حل هذه المشكلات.

منذ ذلك الحين ، يبدو أنه تم تنفيذ التحسينات: يتم الآن رفض رسائل البريد الإلكتروني وفقًا لسياسة DMARC ويبدو أنه تم تنفيذ حد أفضل للمعدل.

ما زلنا نجادل بأن مستخدمي البريد الإلكتروني في Yahoo & Verizon معرضون لخطر أكبر ، حيث أن البائعين الآخرين لديهم تحذيرات أفضل بكثير تجاه مستخدميهم عندما لا يمكن مصادقة رسائل البريد الإلكتروني (كما هو الحال عندما لا يتم استخدام DMARC / DKIM / SPF على الإطلاق).

الوجبات السريعة

على الرغم من بذل مالك النطاق قصارى جهده ، لا يقوم موفرو البريد الإلكتروني دائمًا بتصفية البريد الإلكتروني كما هو متوقع. كان المستخدمون الذين لديهم عناوين بريد إلكتروني على @ yahoo.com و @ aol.com أكثر عرضة لتلقي الرسائل المخادعة ، على الرغم من أنه يمكن بسهولة اكتشاف هذه الرسائل وتصفيتها من قبل هؤلاء المزودين. بينما تحسنت السلوكيات ، ما زلنا نوصي بتبديل البريد الإلكتروني عالي الحساسية الخاص بك إلى مزود يقوم بعملية التصفية بشكل أفضل ، مثل Gmail أو Protonmail.

إذا كنت تقوم بتشغيل خادم بريد إلكتروني ، فتأكد من أن سجلات DNS للبريد الإلكتروني الخاصة بك لـ DMARC و DKIM و SPF محدثة دائمًا ، وتحقق بانتظام مما إذا كانت عناصر التحكم في البريد الإلكتروني تعمل أم لا.

المصدر: https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- خوارزمية

- الكل

- من بين

- حول

- البند

- ممتلكات

- خلف الكواليس

- أفضل

- أفضل الممارسات

- مطاردة

- الشيكات

- صندوق توظيف برأس مال محدود

- آت

- مشترك

- Communication

- العملات المشفرة

- حالياًّ

- فعل

- اكتشف

- DNS

- المجالات

- الطُرق الفعّالة

- البريد الإلكتروني

- تناسب

- النموذج المرفق

- مجانًا

- أموال

- هنا

- كيفية

- HTTPS

- التأثير

- IP

- عنوان IP

- مسائل

- IT

- المعرفة

- كراكن

- مختبرات

- تعلم

- بحث

- رائد

- الوسائط

- الرسالة

- أخرى

- التصيد

- منصات التداول

- سياسة

- أكثر الاستفسارات

- حماية

- تسجيل

- المخاطرة

- يجري

- تشغيل

- المحتالين

- شاشة

- أمن

- طقم

- الاشارات

- So

- البريد المزعج

- المعايير

- تحقيق النجاح

- أنظمة

- تقني

- الاختبار

- اختبارات

- الوقت

- تيشرت

- us

- المستخدمين

- الباعة

- من الذى

- بريد ياهووو

- سنوات