يمكن للمستخدمين الاستفادة من حماية التشفير التي توفرها GPG لتأمين الملفات والبيانات التي يريدون الاحتفاظ بها طي الكتمان.

في هذا الدليل ، سأشرح الخيارات المتاحة لك لتشفير الملفات باستخدام برنامج مفتوح المصدر على كمبيوتر يعمل بنظام التشغيل Linux أو Mac أو Windows. يمكنك بعد ذلك نقل هذه المعلومات الرقمية عبر المسافة والوقت ، إلى نفسك أو للآخرين.

يسمح برنامج "GNU Privacy Guard" (GPG) ، وهو إصدار مفتوح المصدر من PGP (Pretty Good Privacy) ، بما يلي:

- التشفير باستخدام كلمة مرور.

- الرسائل السرية باستخدام تشفير المفتاح العام / الخاص

- مصادقة الرسائل / البيانات (باستخدام التوقيعات الرقمية والتحقق)

- مصادقة المفتاح الخاص (المستخدمة في Bitcoin)

خيار واحد

الخيار الأول هو ما سأعرضه أدناه. يمكنك تشفير ملف باستخدام أي كلمة مرور تريدها. يمكن لأي شخص لديه كلمة المرور فتح (فك تشفير) الملف لعرضه. المشكلة هي كيف ترسل كلمة المرور لشخص بطريقة آمنة؟ لقد عدنا إلى المشكلة الأصلية.

الخيار الثاني

الخيار الثاني يحل هذه المعضلة (كيف هنا). بدلاً من قفل الملف بكلمة مرور ، يمكننا قفله بمفتاح عام لشخص ما - أن "شخص ما" هو المستلم المقصود للرسالة. يأتي المفتاح العام من مفتاح خاص مطابق ، ويتم استخدام المفتاح الخاص (الذي يمتلكه "شخص ما" فقط) لفتح (فك تشفير) الرسالة. باستخدام هذه الطريقة ، لا يتم إرسال أي معلومات حساسة (غير مشفرة) على الإطلاق. لطيف جدًا!

المفتاح العام هو شيء يمكن توزيعه عبر الإنترنت بأمان. العقل هو هنا، علي سبيل المثال. عادة ما يتم إرسالها إلى خوادم المفاتيح. خوادم المفاتيح هي مثل العقد التي تخزن المفاتيح العامة. يحتفظون بنسخ من المفاتيح العامة للأشخاص ويقومون بمزامنتها. هنا واحد:

يمكنك إدخال بلدي البريد الإلكتروني وأعثر على مفتاحي العمومي في النتيجة. لقد قمت أيضًا بتخزينه هنا ويمكنك مقارنة ما وجدته على الخادم.

الخيار الثالث

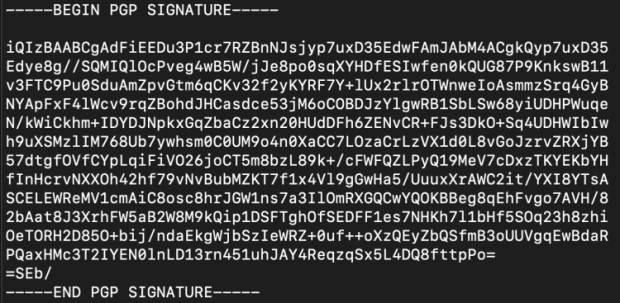

الخيار الثالث لا يتعلق بالرسائل السرية. يتعلق الأمر بالتحقق من عدم تغيير الرسالة أثناء تسليمها. إنه يعمل من خلال وجود شخص لديه مفتاح خاص إشارة بعض البيانات الرقمية. يمكن أن تكون البيانات حرفًا أو حتى برنامجًا. تنشئ عملية التوقيع توقيعًا رقميًا (عدد كبير مشتق من المفتاح الخاص والبيانات التي يتم توقيعها). إليك ما يبدو عليه التوقيع الرقمي:

إنه ملف نصي يبدأ بإشارة "start" وينتهي بإشارة "end". فيما بينهما مجموعة نصية تشفر بالفعل عددًا هائلاً. هذا الرقم مشتق من المفتاح الخاص (رقم عملاق) والبيانات (التي هي في الواقع رقم أيضًا ؛ جميع البيانات عبارة عن أصفار وآحاد لجهاز كمبيوتر).

يمكن لأي شخص التحقق من عدم تغيير البيانات منذ توقيع المؤلف الأصلي عليها من خلال أخذ:

- المفتاح العمومي

- البيانات

- سيغنيتشر

سيكون ناتج الاستعلام صحيحًا أو خطأ. تعني TRUE أن الملف الذي قمت بتنزيله (أو الرسالة) لم يتم تعديله منذ أن قام المطور بالتوقيع عليه. رائع جدا! FALSE تعني أن البيانات قد تغيرت أو أن التوقيع الخاطئ قيد التطبيق.

الخيار الرابع

الخيار الرابع يشبه الخيار الثالث ، باستثناء أنه بدلاً من التحقق مما إذا لم يتم تعديل البيانات ، فإن TRUE ستعني أن التوقيع تم إنشاؤه بواسطة المفتاح الخاص المرتبط بالمفتاح العام المقدم. بمعنى آخر ، الشخص الذي وقع لديه المفتاح الخاص للمفتاح العام الذي لدينا.

ومن المثير للاهتمام أن هذا هو كل ما يتعين على كريج رايت فعله لإثبات أنه ساتوشي ناكاموتو. لا يتعين عليه في الواقع إنفاق أي عملات معدنية.

لدينا بالفعل العناوين (على غرار المفاتيح العامة) التي يملكها ساتوشي. يمكن أن ينتج كريج بعد ذلك توقيعًا بمفتاحه الخاص لتلك العناوين ، جنبًا إلى جنب مع أي رسالة مثل "أنا ساتوشي حقًا ، هاها!" ويمكننا بعد ذلك دمج الرسالة والتوقيع والعنوان ، والحصول على نتيجة TRUE إذا كان ساتوشي ، ونتيجة CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD إذا لم يكن كذلك.

الخيار الثالث والرابع - الفرق.

إنها في الواقع مسألة ما تثق به. إذا كنت تثق في أن المرسل يمتلك المفتاح الخاص للمفتاح العام الذي لديك ، فإن التحقق يتحقق من أن الرسالة لم تتغير.

إذا كنت لا تثق في علاقة المفتاح الخاص / المفتاح العام ، فإن التحقق لا يتعلق بتغيير الرسالة ، بل يتعلق بالعلاقة الرئيسية.

إنه واحد أو الآخر لنتيجة FALSE.

إذا حصلت على نتيجة TRUE ، فأنت تعلم أن كلا من علاقة المفتاح صحيحة ، وأن الرسالة لم تتغير منذ إنشاء التوقيع.

احصل على GPG لجهاز الكمبيوتر الخاص بك

يأتي GPG بالفعل مع أنظمة تشغيل Linux. إذا كنت مؤسفًا بما يكفي لاستخدام جهاز Mac ، أو لا سمح الله باستخدام جهاز كمبيوتر يعمل بنظام Windows ، فستحتاج إلى تنزيل برنامج باستخدام GPG. يمكن العثور هنا على تعليمات التنزيل وكيفية استخدامه على أنظمة التشغيل هذه.

لا تحتاج إلى استخدام أي من المكونات الرسومية للبرنامج ، كل شيء يمكن القيام به من سطر الأوامر.

تشفير الملفات بكلمة مرور

قم بإنشاء الملف السري. يمكن أن يكون هذا ملفًا نصيًا بسيطًا ، أو ملفًا مضغوطًا يحتوي على العديد من الملفات ، أو ملف أرشيف (القطران). اعتمادًا على مدى حساسية البيانات ، قد تفكر في إنشاء الملف على جهاز كمبيوتر مفصول بالهواء. إما جهاز كمبيوتر مكتبي تم إنشاؤه بدون مكونات WiFi ، ولن يكون متصلاً بالإنترنت أبدًا عن طريق الكابل ، أو يمكنك إنشاء Raspberry Pi Zero v1.3 بسعر رخيص جدًا ، باستخدام التعليمات هنا.

باستخدام Terminal (Linux / Mac) أو CMD.exe (Windows) ، قم بتغيير دليل العمل الخاص بك إلى أي مكان تضع فيه الملف. إذا لم يكن ذلك منطقيًا ، فابحث في الإنترنت وفي غضون خمس دقائق يمكنك معرفة كيفية التنقل في نظام الملفات الخاص بنظام التشغيل لديك (ابحث عن: "موجه أوامر نظام الملفات في YouTube" وقم بتضمين اسم نظام التشغيل الخاص بك).

من الدليل الصحيح ، يمكنك تشفير الملف ("file.txt" على سبيل المثال) مثل هذا:

GPG -c ملف.txt

هذا هو "gpg" ، مسافة ، "-c" ، مسافة ، ثم اسم الملف.

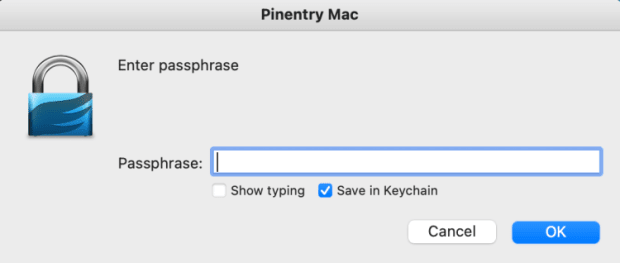

سيُطلب منك بعد ذلك إدخال كلمة مرور. سيؤدي ذلك إلى تشفير الملف الجديد. إذا كنت تستخدم GPG Suite على جهاز Mac ، فلاحظ أن "Save in Keychain" محددًا بشكل افتراضي (انظر أدناه). قد ترغب في عدم حفظ كلمة المرور هذه إذا كانت حساسة بشكل خاص.

أيًا كان نظام التشغيل الذي تستخدمه ، سيتم حفظ كلمة المرور لمدة 10 دقائق في الذاكرة. يمكنك مسحها على النحو التالي:

وكيل gpg-connect-reloadagent / bye

بمجرد تشفير ملفك ، سيبقى الملف الأصلي (غير مشفر) ، وسيتم إنشاء ملف جديد. يجب أن تقرر ما إذا كنت ستحذف الأصل أم لا. سيكون اسم الملف الجديد هو نفسه اسم الملف الأصلي ولكن سيكون هناك ".gpg" في النهاية. على سبيل المثال ، سيقوم ملف “file.txt” بإنشاء ملف جديد يسمى “file.txt.gpg”. يمكنك بعد ذلك إعادة تسمية الملف إذا كنت ترغب في ذلك ، أو يمكنك تسمية الملف عن طريق إضافة خيارات إضافية في الأمر أعلاه ، مثل هذا:

GPG -c – إخراج ملف MySecretFile.txt file.txt

هنا ، لدينا "gpg" ، مسافة ، "-c" ، مسافة ، "–output" ، مسافة ، اسم الملف الذي تريده ، مسافة ، اسم الملف الذي تقوم بتشفيره.

من الجيد التدرب على فك تشفير الملف. هذه طريقة واحدة:

ملف gpg.txt.gpg

هذا مجرد "gpg" ومسافة واسم الملف المشفر. لا تحتاج إلى وضع أي خيارات.

سيقوم برنامج GPG بتخمين ما تقصده وسيحاول فك تشفير الملف. إذا قمت بذلك على الفور بعد تشفير الملف ، فقد لا تتم مطالبتك بكلمة مرور لأن كلمة المرور لا تزال في ذاكرة الكمبيوتر (لمدة 10 دقائق). خلاف ذلك ، ستحتاج إلى إدخال كلمة المرور (يطلق عليها GPG عبارة مرور).

ستلاحظ باستخدام الأمر "ls" (نظام التشغيل Mac / Linux) أو الأمر "dir" (نظام التشغيل Windows) ، أنه تم إنشاء ملف جديد في دليل العمل الخاص بك ، بدون الامتداد ".gpg". يمكنك قراءته من موجه الأوامر باستخدام (Mac / Linux):

القط file.txt

هناك طريقة أخرى لفك تشفير الملف وهي باستخدام هذا الأمر:

gpg -d file.txt.gpg

هذا هو نفسه كما كان من قبل ولكن مع خيار "-d" أيضًا. في هذه الحالة ، لا يتم إنشاء ملف جديد ، ولكن تتم طباعة محتويات الملف على الشاشة.

يمكنك أيضًا فك تشفير الملف وتحديد اسم ملف الإخراج كما يلي:

gpg -d –ملف الإخراج.ملف txt.txt.gpg

هنا لدينا "gpg" ، ومسافة ، و "-d" التي ليست مطلوبة تمامًا ، ومسافة ، و "–output" ، ومسافة ، واسم الملف الجديد الذي نريده ، ومسافة ، وأخيرًا اسم الملف نحن نقوم بفك التشفير.

إرسال الملف المشفر

يمكنك الآن نسخ هذا الملف إلى محرك أقراص USB أو إرساله بالبريد الإلكتروني. إنه مشفر. لا يمكن لأحد قراءتها طالما أن كلمة المرور جيدة (طويلة ومعقدة بدرجة كافية) ولا يمكن اختراقها.

يمكنك إرسال هذه الرسالة إلى نفسك في بلد آخر عن طريق تخزينها في البريد الإلكتروني أو السحابة.

قام بعض الأشخاص السخفاء بتخزين مفاتيح Bitcoin الخاصة بهم على السحابة في حالة غير مشفرة ، وهو أمر محفوف بالمخاطر. ولكن إذا تم تشفير الملف الذي يحتوي على مفاتيح Bitcoin الخاصة بكلمة مرور قوية ، فسيكون ذلك أكثر أمانًا. هذا صحيح بشكل خاص إذا لم يكن يسمى "Bitcoin_Private_Keys.txt.gpg" - لا تفعل ذلك!

تحذير: من المهم أن تفهم أنه لا يمكنني بأي حال من الأحوال تشجيعك على وضع معلومات مفتاح Bitcoin الخاص بك على جهاز كمبيوتر (محافظ الأجهزة تم إنشاؤها للسماح لك بعدم الحاجة إلى القيام بذلك أبدًا). ما أقوم بشرحه هنا هو لحالات خاصة ، تحت إرشادي. طلابي في برنامج الإرشاد سيعرف ما يفعلونه وسيستخدمون فقط جهاز كمبيوتر معطل ، ويعرفون جميع المخاطر والمشاكل المحتملة ، وطرق تجنبها. من فضلك لا تكتب عبارات البذور في جهاز الكمبيوتر إلا إذا كنت خبيرًا أمنيًا وتعرف بالضبط ما تفعله ، ولا تلومني إذا سُرقت عملة البيتكوين الخاصة بك!

يمكن أيضًا إرسال الملف المشفر إلى شخص آخر ، ويمكن إرسال كلمة المرور بشكل منفصل ، ربما باستخدام جهاز اتصال مختلف. هذه هي الطريقة الأبسط والأقل أمانًا مقارنة بالخيار الثاني الموضح في بداية هذا الدليل.

توجد في الواقع جميع أنواع الطرق التي يمكنك من خلالها إنشاء تسليم رسالة سرية عبر المسافة والوقت. إذا كنت تعرف هذه الأدوات ، وفكر مليًا في جميع المخاطر والسيناريوهات ، فيمكن وضع خطة جيدة. أو أنا متواجد للمساعدة.

حظا سعيدا ، و Bitcoining سعيد!

هذا منشور ضيف بواسطة Arman The Parman. الآراء المعبر عنها هي آراء خاصة بها ولا تعكس بالضرورة آراء BTC Inc أو بيتكوين مجلة.

- 10

- من نحن

- في

- العنوان

- عناوين

- مميزات

- الكل

- سابقا

- دائما

- آخر

- أرشيف

- التحقّق من المُستخدم

- متاح

- قبل

- البداية

- يجري

- أقل من

- إلى البيتكوين

- BTC

- شركة BTC

- نساعدك في بناء

- باقة

- كابل

- الحالات

- تغيير

- تدقيق

- الشيكات

- سحابة

- عملات معدنية

- الجمع بين

- Communication

- مقارنة

- الكمبيوتر

- متصل

- محتويات

- المقابلة

- استطاع

- البلد

- كريج رايت

- خلق

- خلق

- يخلق

- خلق

- التشفير

- البيانات

- التوصيل

- اعتمادا

- سطح المكتب

- المطور

- جهاز

- مختلف

- رقمي

- مسافة

- وزعت

- لا

- بإمكانك تحميله

- قيادة

- أثناء

- البريد الإلكتروني

- مشجع

- ينتهي

- ضخم

- أدخل

- خاصة

- كل شىء

- مثال

- إلا

- خبير

- أعربت

- أخيرا

- وجدت

- الحصول على

- خير

- ضيف

- زائر رد

- توجيه

- سعيد

- وجود

- هنا

- كيفية

- كيفية

- HTTPS

- فكرة

- أهمية

- في أخرى

- تتضمن

- معلومات

- Internet

- IT

- القفل

- مفاتيح

- كبير

- تعلم

- خط

- لينكس

- طويل

- حظ

- لجنة الهدنة العسكرية

- صنع

- يصنع

- أمر

- يعني

- مكبر الصوت : يدعم، مع دعم ميكروفون مدمج لمنع الضوضاء

- الرسائل

- ربما

- بالضرورة

- العقد

- عدد

- عرضت

- تعمل

- نظام التشغيل

- أنظمة التشغيل

- آراء

- خيار

- مزيد من الخيارات

- أخرى

- وإلا

- الخاصة

- مملوكة

- خاصة

- كلمة المرور

- مجتمع

- ربما

- شخص

- عبارات

- محتمل

- ممارسة

- جميل

- خصوصية

- خاص

- المفتاح الخاص

- مفاتيح خاصة

- المشكلة

- مشاكل

- عملية المعالجة

- إنتاج

- أنتج

- البرنامج

- حماية

- الحماية

- جمهور

- مفتاح العام

- المفاتيح العامة

- تعكس

- صلة

- لا تزال

- مطلوب

- المخاطر

- محفوف بالمخاطر

- ساتوشي

- ساتوشي ناكاموتو

- شاشة

- بحث

- تأمين

- أمن

- بذرة

- إحساس

- مماثل

- الاشارات

- منذ

- تطبيقات الكمبيوتر

- يحل

- بعض

- شخص ما

- شيء

- الفضاء

- تختص

- أنفق

- الولايه او المحافظه

- متجر

- قوي

- نظام

- أنظمة

- مع الأخذ

- محطة

- الوقت

- أدوات

- نقل

- الثقة

- أوبونتو

- فهم

- فتح

- USB

- تستخدم

- عادة

- التحقق

- تحقق من

- المزيد

- ابحث عن

- من الذى

- واي فاي (WIFI)

- نوافذ

- بدون

- كلمات

- عامل

- أعمال

- سوف

- صفر