By ساندرا هيلسيل تاريخ النشر 04 أغسطس 2022

تتعمق ملخصات أخبار Quantum News موجزة اليوم في اختراق خوارزمية التشفير SIKE من قبل اثنين من البلجيكيين الذين استخدموا وحدة المعالجة المركزية Intel Xeon؛ يُختتم المقال برد المؤلف المشارك لـ SIKE. مقال يناقش الترميز المقاوم للكم هو التالي في تشكيلة اليوم متبوعًا بإعلان غريب الأطوار إلى حد ما من Hackaday حول الآلة الافتراضية الكمومية من Google والمزيد.

تم اختراق تشفير ما بعد الكم خلال ساعة باستخدام نواة واحدة من زيون القديم

إحدى خوارزميات التشفير الأربع التي أوصى بها المعهد الوطني الأمريكي للمعايير والتكنولوجيا (NIST) باعتبارها من المرجح أن تقاوم فك التشفير بواسطة أجهزة الكمبيوتر الكمومية، تعرضت لثغرات من قبل الباحثين باستخدام نواة واحدة من وحدة المعالجة المركزية Intel Xeon العادية، والتي تم إصدارها في عام 2013. ملخصات أخبار الكم تلخص مقالة لورا دوبرستين الأخيرة في السجل والتي افتتحتها بقولها: "يبدو أن خوارزمية NIST الجديدة الأنيقة تواجه مشكلة."

• تغليف مفتاح متساوي التماثل الفائق (SIKE) كانت الخوارزمية اختيار بواسطة NIST الشهر الماضي فقط كمرشح للتوحيد القياسي، مما يعني أنه تقدم إلى جولة إضافية من الاختبار في المسار للتبني.

يوجد داخل SIKE خوارزمية تشفير للمفتاح العام وآلية مغلفة للمفتاح، يتم إنشاء كل منها بأربع مجموعات من المعلمات: SIKEp434، وSIKEp503، وSIKEp610، وSIKEp751.

أنشأت شركة مايكروسوفت - التي لعب فريقها البحثي دورًا في تطوير الخوارزمية جنبًا إلى جنب مع العديد من الجامعات، وأمازون، وإنفوسيك جلوبال، وتكساس إنسترومنتس - مشروعًا بقيمة 50,000 ألف دولار. هبة لمن يستطيع كسرها. يدعي اثنان من البلجيكيين، فوتر كاستريك وتوماس ديكرو، أنهما فعلا ذلك باستخدام السيليكون غير الكمي x86.

وصفت مايكروسوفت الخوارزمية بأنها تستخدم عمليات حسابية على منحنيات إهليلجية محددة على حقول محدودة وخرائط حسابية، تسمى أيضًا تساوي المنشأ، بين المنحنيات. وكان من المعتقد أن العثور على مثل هذا التماثل المتجانس أمر صعب بالقدر الكافي لتوفير قدر معقول من الأمن ــ وهو الاعتقاد الذي تحطمته الآن تكنولوجيا عمرها تسع سنوات.

يقال إن ديفيد جاو، أحد مؤسسي SIKE، يعتقد أن النسخة المقدمة من NIST من SIKE استخدمت خطوة واحدة لإنشاء المفتاح، ويمكن إنشاء متغير محتمل أكثر مرونة بخطوتين.

*****

التشفير الكمي المقاوم للكمبيوتر: لم يكن مناسبًا في السابق لـ TLS

لا يزال الترميز المقاوم للكم (QCRC) موضوعًا لنقاش حاد بين الخبراء. المفاتيح الكبيرة تسبب مخاوف كبيرة. لا تزال أجهزة الكمبيوتر الكمومية القوية بعيدة المنال إلى حد ما، لكن متخصصي التشفير يريدون تطوير بروتوكولات قوية اليوم. كتب ثيودور ميكس مؤخرًا عن الحاجة والحواجز في تحليل الطيران وملخصات الأخبار الكمومية.

قبل سنوات، دعت السلطات الأمريكية المعهد NIST للتنافس، وبعد تقييم المرشحين، اختارت مؤخرًا خوارزمية واحدة لتبادل المفاتيح وثلاثة للتوقيعات. يجب أن يكونوا قادرين على تحمل هجمات فك التشفير المستقبلية. الفائزون في مسابقة التوقيع هم Dilithium-II وFalcon-512 وSphincs+، وتم اختيار Kyber لتبادل المفاتيح.

ولكن من المشكوك فيه ما إذا كان سيتم استخدامه على نطاق واسع، كما هو مأمول. لأن كلا من خوارزميات التوقيع الثلاثة وKyber تولد حزم بيانات أكبر بكثير مقارنة بالطرق الحالية، مما يتجاوز الحد الأقصى لحجم الحزمة على العديد من مسارات الإنترنت (MTU، وحدة الإرسال القصوى).

وفقًا لإريك ريسكورلا، كبير مسؤولي التكنولوجيا في موزيلا، فإن الخبر الجيد الوحيد هو أن أجهزة الكمبيوتر الكمومية القوية لا تزال شيئًا من المستقبل. ومع ذلك، تظل المشكلة الأساسية لتقنية TLS الحالية دون حل: إذا قمت بحفظ جميع حزم اتصالات TLS ومهاجمتها بعد سنوات باستخدام كمبيوتر كمي، فيمكنك لاحقًا تفكيك عمليات الإرسال السرية الموجودة. يريد IETF أيضًا منع ذلك قدر الإمكان، ولهذا السبب كان يعمل على عدة مجموعات عمل حول موضوع مقاومة الكمبيوتر الكمي.

*****

"الآلة الافتراضية الكمومية" من Google مجانية

تريد Google تحسين لعبة المحاكاة الخاصة بك من خلال "آلة افتراضية الكم"التي يمكنك استخدامها مجانًا. أوضح آل ويليامز مؤخرًا في ملخص Hackaday وQuantum News موجز هنا. يمكن نشر الجهاز الظاهري الكمومي على الفور من دفتر Colab ومتاح مجانا. لا يتعين عليك الانتظار في قائمة الانتظار للحصول على نتائج برنامجك ويمكنك تكرار النتائج بسرعة.

تريد Google تحسين لعبة المحاكاة الخاصة بك من خلال "آلة افتراضية الكم"التي يمكنك استخدامها مجانًا. أوضح آل ويليامز مؤخرًا في ملخص Hackaday وQuantum News موجز هنا. يمكن نشر الجهاز الظاهري الكمومي على الفور من دفتر Colab ومتاح مجانا. لا يتعين عليك الانتظار في قائمة الانتظار للحصول على نتائج برنامجك ويمكنك تكرار النتائج بسرعة.

في ظاهر الأمر، يبدو الأمر أشبه بحديث تسويقي عن مجرد جهاز محاكاة كمي آخر. ولكن إذا قرأت المنشور، فيبدو أنه يحاول نمذجة التأثيرات من معالج Sycamore حقيقي، بما في ذلك اضمحلال الكيوبت والإزالة مع أخطاء البوابة والقراءة. وهذا يشكل ما تسميه جوجل مخرجات "شبيهة بالمعالج"، مما يعني أنها غير كاملة مثل الكمبيوتر الكمي الحقيقي.

إذا كنت بحاجة إلى عدد أكبر من الكيوبتات مما ترغب Google في دعمه، فهناك طرق لإضافة المزيد من الحوسبة باستخدام عقد حسابية خارجية. حتى لو كان لديك إمكانية الوصول إلى جهاز حقيقي بحجم كافٍ، فهذا مفيد لأنك لن تضطر إلى الانتظار في قائمة الانتظار لبعض الوقت على الجهاز. يمكنك حل الكثير من المشكلات قبل الانتقال إلى الكمبيوتر الحقيقي.

إذا كنت تحتاج حقًا إلى حاسوب كمي، فمن المحتمل أن تكون المحاكاة بطيئة جدًا بحيث لا تكون عملية. ولكن على الأقل هذا”. . . "قد تساعدك على حل مكامن الخلل في المشكلات الصغيرة قبل معالجة الانتشيلادا بأكملها" وفقًا لوليامز.

*****

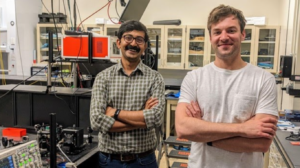

قام فريق بحث متعدد التخصصات بقيادة جامعة كاليفورنيا، بما في ذلك المتعاونون من جامعة هارفارد، بتطوير استراتيجية جديدة بشكل أساسي لبناء أجهزة الكمبيوتر الكمومية كما أفاد واين لويس في Phys.org. في حين أن الوضع الحالي للفن يستخدم الدوائر وأشباه الموصلات وغيرها من أدوات الهندسة الكهربائية، فقد أنتج هذا الفريق خطة لعبة تعتمد على قدرة الكيميائيين على تصميم وحدات بناء ذرية مخصصة تتحكم في خصائص الهياكل الجزيئية الأكبر عند وضعها. معاً.

قام فريق بحث متعدد التخصصات بقيادة جامعة كاليفورنيا، بما في ذلك المتعاونون من جامعة هارفارد، بتطوير استراتيجية جديدة بشكل أساسي لبناء أجهزة الكمبيوتر الكمومية كما أفاد واين لويس في Phys.org. في حين أن الوضع الحالي للفن يستخدم الدوائر وأشباه الموصلات وغيرها من أدوات الهندسة الكهربائية، فقد أنتج هذا الفريق خطة لعبة تعتمد على قدرة الكيميائيين على تصميم وحدات بناء ذرية مخصصة تتحكم في خصائص الهياكل الجزيئية الأكبر عند وضعها. معاً.

النتائج ، التي نشرت الأسبوع الماضي في طبيعة الكيمياءيمكن أن يؤدي في النهاية إلى قفزة في قوة المعالجة الكمومية.

قال إريك هدسون، أستاذ الفيزياء الرئاسي بجامعة كاليفورنيا في لوس أنجلوس والمؤلف المقابل للدراسة، إريك هدسون: "الفكرة هي، بدلاً من بناء حاسوب كمي، أن نسمح للكيمياء ببنائه لنا". "لا نزال جميعًا نتعلم قواعد هذا النوع من التكنولوجيا الكمومية، لذا فإن هذا العمل يعد خيالًا علميًا للغاية في الوقت الحالي."

*****

ساندرا ك.هيلسيل ، دكتوراه. تقوم بالبحث وإعداد التقارير حول التقنيات الرائدة منذ عام 1990. وهي حاصلة على درجة الدكتوراه. من جامعة أريزونا.