الأمر كله يتعلق بالبيانات.

هناك شيء واحد واضح: تستمر قيمة البيانات التجارية في النمو ، مما يجعلها جزءًا أساسيًا من الملكية الفكرية للبنك.

من منظور المخاطر الإلكترونية ، فإن الهجمات على البيانات هي التهديد الأبرز للبنوك.

يولي المنظمون وشركات التأمين الإلكتروني والمدققون اهتمامًا أكبر بكثير لسلامة بيانات البنوك ومرونتها وإمكانية استردادها - بالإضافة إلى البنية التحتية لتكنولوجيا المعلومات والأنظمة التي تخزن البيانات.

إذن ، ماذا يعني هذا بالنسبة لأمن أنظمة التخزين والنسخ الاحتياطي في المؤسسة؟

قبل بضع سنوات فقط ، لم يعتقد أي كبير مسؤولي أمن المعلومات في البنوك (CISO) أن التخزين والنسخ الاحتياطي مهمان. لم يعد هذا هو الحال اليوم.

دفعت Ransomware النسخ الاحتياطي والاسترداد مرة أخرى إلى أجندة تكنولوجيا المعلومات والشركات.

مجموعات برامج الفدية مثل كونتي, خلية النحل و ريفل تستهدف بنشاط أنظمة التخزين والنسخ الاحتياطي الخاصة بالمؤسسات لمنع البنوك من استعادة بياناتها.

يدرك هؤلاء المهاجمون أن الهجوم على أنظمة التخزين أو النسخ الاحتياطي هو أكبر عامل محدد لإظهار ما إذا كان البنك سيدفع الفدية. وقد أجبر ذلك البنوك على النظر مرة أخرى في الثغرات المحتملة في شبكات الأمان الخاصة بهم من خلال مراجعة استراتيجيات التخزين والنسخ الاحتياطي واستعادة البيانات.

أمن التخزين والنسخ الاحتياطي في الخدمات المالية

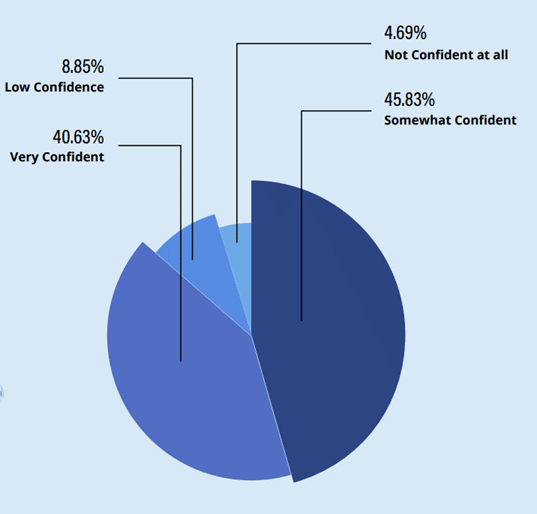

نشرت الاستمرارية أ تقرير بحثي في نهاية العام الماضي حيث قمنا باستطلاع آراء 200 من رواد إنفوسيك في قطاع الخدمات المصرفية والمالية. من أكثر النتائج إثارة للقلق أن ما يقرب من 60٪ من المشاركين ليسوا واثقين من قدرتهم على التعافي من هجوم فدية.

من الواضح أن هناك اعترافًا بأنه كصناعة لدينا نقاط أمان عمياء.

بدون وجود إستراتيجية تخزين ونسخ احتياطي واسترداد سليمة ، فإن الشركات لديها فرصة ضئيلة للنجاة من هجوم برامج الفدية ، حتى لو انتهى بهم الأمر إلى دفع الفدية.

يعد القطاع المصرفي من أكثر الصناعات تنظيمًا. يتم إجراء عمليات التدقيق داخليًا وخارجيًا وتميل إلى التطور عامًا بعد عام بناءً على التقدم في التكنولوجيا وتغييرات تنظيم الصناعة والتحولات في مشهد التهديدات.

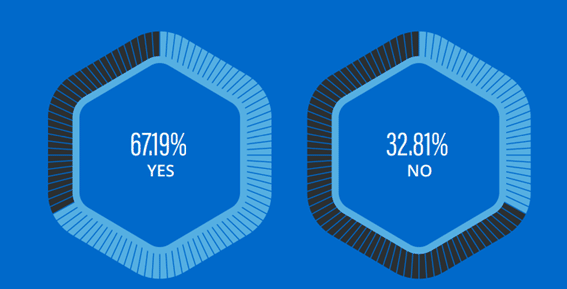

كان من المثير للاهتمام معرفة كيف أصبحت أدوات التحكم في التخزين وأمن النسخ الاحتياطي ، كجزء من تدقيق تكنولوجيا المعلومات. في الواقع ، حدد أكثر من ثلثي المستجيبين أن تأمين التخزين والنسخ الاحتياطي يتم تناوله بشكل خاص في عمليات التدقيق الخارجية الأخيرة.

ملخص وتوصيات

تعتبر تسوية التخزين والنسخ الاحتياطي في صميم جميع مجموعات برامج الفدية الحالية ، ومن المؤكد أن الوقت قد حان لتعزيز معرفتنا - وكذلك استراتيجياتنا - في حماية وتقوية أنظمة التخزين والنسخ الاحتياطي لدينا.

في حين أن الثبات مفيد في معالجة التهديدات الإلكترونية ، إلا أنه مجرد بداية لاستراتيجية مرونة إلكترونية شاملة.

حسب شركة المحلل غارتنر:

"صلّب مكونات البنية التحتية للنسخ الاحتياطي والاسترداد للمؤسسات ضد الهجمات من خلال الفحص الروتيني لتطبيق النسخ الاحتياطي والتخزين والوصول إلى الشبكة ومقارنة ذلك بالنشاط المتوقع أو الأساسي."

لن تحلم بعدم إجراء مسح مستمر لنقاط النهاية ونظام التشغيل وطبقات الشبكة بحثًا عن مخاطر أمنية. فلماذا لا تفعل ذلك لأهم طبقة من تكنولوجيا المعلومات لديك؟

هذا هو السبب في أنني أوصي بنشر حل إدارة الثغرات الأمنية لمساعدتك على فحص أنظمة التخزين والنسخ الاحتياطي بشكل مستمر لاكتشاف التكوينات الأمنية الخاطئة ونقاط الضعف تلقائيًا.

تعطي هذه الحلول أيضًا الأولوية للمخاطر حسب ترتيب الإلحاح وتأثير الأعمال ، وبعضها يتضمن إرشادات العلاج وميزات المعالجة التلقائية.

تشمل الفرص الخمس الرئيسية للتحسين ما يلي:

- إعطاء أولوية أعلى لتحسين أمان أنظمة التخزين والنسخ الاحتياطي في المؤسسة ؛

- بناء مجموعات المعرفة والمهارات - وتحسين التعاون بين فرق Infosec والبنية التحتية لتكنولوجيا المعلومات ؛

- تحديد خطوط أساسية أمنية شاملة لجميع مكونات أنظمة التخزين والنسخ الاحتياطي

- استخدم الأتمتة لتقليل التعرض للمخاطر ، والسماح بمزيد من المرونة في التكيف مع الأولويات المتغيرة. يمكن لحلول إدارة الثغرات أن تقطع شوطًا طويلاً لمساعدتك على تقليل هذا التعرض ؛ و

- قم بتطبيق ضوابط أكثر صرامة واختبارًا أكثر شمولاً لأمان التخزين والقدرة على التعافي من أي هجوم. لن يؤدي ذلك إلى تحسين الثقة فحسب ، بل سيساعد أيضًا في تحديد أصول البيانات الرئيسية التي قد لا تفي بالمستوى المطلوب من حماية البيانات.

دورون بنحاس هو كبير مسؤولي التكنولوجيا في الاستمرارية وشارك في تأليف منشور NIST الخاص ، "إرشادات الأمان للبنية التحتية للتخزين". يتمتع بخبرة تزيد عن 20 عامًا في إدارة البيانات والتخزين ، وحوسبة المهام الحرجة ، وتصميم نظام التشغيل وتطويره ، والحوسبة السحابية وهندسة الشبكات.

- النملة المالية

- الابتكار المصرفي

- سلسلة كتلة

- مؤتمر blockchain fintech

- تتناغم مع التكنولوجيا المالية

- coinbase

- عملة عبقرية

- مؤتمر العملات المشفرة

- الأمن السيبراني

- FINTECH

- تطبيق fintech

- الابتكار في مجال التكنولوجيا المالية

- OpenSea

- PayPal

- com.paytech

- الدفع

- أفلاطون

- أفلاطون ع

- الذكاء افلاطون البيانات

- أفلاطون داتا

- بلاتوغمينغ

- الفدية

- رازورباي

- Revolut

- تموج

- المخاطر والأمن

- fintech مربع

- شريط

- تينسنت فينتك

- Xero

- زفيرنت