| أشياء يجب معرفتها: |

| - تمتلك الحوسبة الكمومية ، وهي تقنية متطورة ، إمكانات هائلة لإحداث ثورة في الحوسبة بقوتها الحسابية التي لا مثيل لها.

- يُنظر إلى الحوسبة الكمومية ، على الرغم من مرور عدة سنوات على الأقل من حدوث اختراق كبير ، على أنها تهديد كبير للتشفير نظرًا لقدراتها الهائلة على معالجة البيانات. - يجب النظر بعناية في التأثير المحتمل للحوسبة الكمومية على أنظمة التشفير والآمنة مثل إثبات عمل Bitcoin. باعتبارها البوابة الأكثر أمانًا للعملات المشفرة في العالم ، فإن مثل هذه الأسئلة الأساسية تستحق اهتمام ليدجر الكامل. |

الحوسبة الكمومية: القفزة التقنية الكبيرة التالية

تستخدم أجهزة الكمبيوتر معلومات المعالجة اليومية بناءً على "بت". يمكن أن يحتوي البت على إحدى القيم التالية فقط: 0 أو 1 ، ويمكن ربطهما معًا لإنشاء جزء من التعليمات البرمجية الثنائية. اليوم ، أصبح كل شيء نفعله بجهاز الكمبيوتر ، من إرسال رسائل البريد الإلكتروني ومشاهدة مقاطع الفيديو إلى مشاركة الموسيقى ، ممكنًا بسبب هذه السلاسل من الأرقام الثنائية.

تفرض الطبيعة الثنائية لأجهزة الكمبيوتر التقليدية قيودًا على قدرتها الحاسوبية. تقوم أجهزة الكمبيوتر هذه بإجراء العمليات خطوة واحدة فقط في كل مرة وتكافح لمحاكاة مشاكل العالم الحقيقي بدقة. في المقابل ، يعمل العالم المادي على أساس السعات بدلاً من الأرقام الثنائية ، مما يجعله أكثر تعقيدًا. هذا هو المكان الذي تلعب فيه أجهزة الكمبيوتر الكمومية.

في عام 1981 ، قال ريتشارد فاينمان أن "الطبيعة ليست كلاسيكية ، وإذا كنت تريد عمل محاكاة للطبيعة ، فمن الأفضل أن تجعلها ميكانيكية كمومية." بدلاً من معالجة البتات ، تستخدم الحوسبة الكمومية "البتات الكمية" ، أو الكيوبتات ، مما يسمح لها بمعالجة البيانات بطريقة أكثر فاعلية إلى حد كبير. يمكن أن تكون الكيوبتات صفرًا وواحدًا ، والأهم من ذلك أنها مزيج من صفر وواحد.

تقف الحوسبة الكمومية على مفترق طرق الفيزياء وعلوم الكمبيوتر. لوضع الأمور في نصابها الصحيح ، سيتطلب الكمبيوتر الكمومي 500 كيلوبت وحدات بت تقليدية أكثر من ... عدد الذرات في الكون بأكمله.

هل يمثل الكم تهديدًا للتشفير؟

يشكل تشفير المفتاح العام ، الذي يشار إليه أيضًا باسم التشفير غير المتماثل ، أساس أمان العملة المشفرة. وهي تتضمن مزيجًا من مفتاح عمومي (متاح للجميع) ومفتاح خاص. تزيد إمكانيات الحساب السريع للكيوبت من احتمالية كسر التشفير وتعطيل أمان صناعة العملات المشفرة إذا استمرت الحوسبة الكمومية في التقدم.

تحتاج خوارزميتان إلى النظر عن كثب: خوارزميات شور وجروفر. كلا الخوارزميتين نظريتان لأنه لا يوجد حاليًا أي جهاز لتطبيقهما ، ولكن كما سترى ، قد يكون التنفيذ المحتمل لهذه الخوارزميات ضارًا بالتشفير.

من ناحية ، تمكّن خوارزمية شور الكمومية (1994) ، التي سميت على اسم بيتر شور ، من تحليل الأعداد الصحيحة الكبيرة أو حل مشكلة اللوغاريتم المنفصلة في زمن متعدد الحدود. يمكن لهذه الخوارزمية كسر تشفير المفتاح العام بحاسوب كمومي قوي بما فيه الكفاية. ستكسر خوارزمية شور الغالبية العظمى من التشفير غير المتماثل المستخدم اليوم لأنه يعتمد على RSA (بالاعتماد على مشكلة عامل العدد الصحيح) وتشفير المنحنى الإهليلجي (اعتمادًا على مشكلة اللوغاريتم المنفصلة في مجموعة منحنى ناقص).

من ناحية أخرى ، فإن خوارزمية Grover (1996) هي خوارزمية بحث كمي ابتكرها Lov Grover في عام 1996 ، والتي يمكن استخدامها لحل مشاكل البحث غير المنظمة. تضع خوارزمية جروفر تأثيرًا كبيرًا في أمان الأساسيات المتماثلة ولكنها ليست مستعصية على الحل. يُنصح عمومًا بمضاعفة طول المفتاح للتعويض عن تعقيد الجذر التربيعي لهذا الفاصل. يعتبر استخدام AES256 بدلاً من AES128 كافيًا ، ولكن تجدر الإشارة إلى أن هذه القاعدة العامة قد تكون صالحة في بعض الأحيان فقط لجميع الأصفار[5]. بالنسبة إلى وظائف التجزئة ، والتي تعد جزءًا من المشهد الطبيعي للبدائية المتماثلة ، يُعتقد أنه ليس لها أي تأثير على مقاومة الاصطدام. ومع ذلك ، وجد الباحثون أمثلة للمشكلة حيث هذا غير صحيح[6] (بحث متعدد الأهداف قبل الصورة ، على سبيل المثال).

في جوهرها ، تشكل كلا الخوارزميتين أخطارًا محتملة على التشفير. تعمل خوارزمية شور على تبسيط عملية تحليل الأرقام الكبيرة ، مما يسهل الكشف عن مفتاح خاص متصل بمفتاح عام ، وخوارزمية جروفر قادرة على اختراق تجزئة التشفير بشكل أكثر كفاءة من أجهزة الكمبيوتر الحالية.

متى ستظهر الحواسيب الكمية التي تكسر التشفير؟

دعنا نتصفح بعض أحدث التجارب ونرى مدى سرعة البحث. يبقى أول كمبيوتر كمومي حقيقي بعيد المنال ، لكن هذا لا يمنع السباق العالمي من الوصول إلى "التفوق الكمي". بالنسبة إلى Ayal Itzkovitz ، الشريك الإداري في صندوق VC يركز على الكم ، "إذا لم نكن نعرف قبل ثلاث سنوات ما إذا كان من الممكن تمامًا بناء مثل هذا الكمبيوتر ، فنحن الآن نعلم بالفعل أنه ستكون هناك أجهزة كمبيوتر كمومية ستكون قادرة على تفعل شيئًا مختلفًا عن أجهزة الكمبيوتر الكلاسيكية ".

كان أحد الأحداث التي ربما سمع عنها الجميع هو "تجربة التفوق الكمي" من Google في عام 2019 باستخدام جهاز يحتوي على 54 كيوبت. في عام 2021 ، أ جامعة العلوم والتكنولوجيا في الصين تم حل عملية حسابية أكثر تعقيدًا باستخدام 56 كيوبت ، لتصل إلى 60 كيوبت لاحقًا. كان هدفها إجراء عملية حسابية لا تتضمن خوارزمية شور والتي من شأنها أن تُظهر أيضًا تسريعًا كميًا على الحوسبة الكلاسيكية.

بحكم التعريف ، لا تُظهر هذه التجارب تقدمًا نحو كسر التشفير لأنها صممت لتجنب حجم وتعقيد أداء التحليل الكمي الصحيح. ومع ذلك ، فقد أظهروا أن إنشاء المزيد من الكيوبتات في الكمبيوتر الكمومي لم يعد صعبًا ، مع توفر حلول الأجهزة المختلفة ، تختلف كيوبتات رقائق "Sycamore" من Google اختلافًا جوهريًا عن فوتونات USTC. تعتبر الخطوة الحيوية التالية للوصول إلى جهاز كمبيوتر يعمل على كسر التشفير بشكل عام هي بناء حسابات قادرة على تحمل الأخطاء وتصحيح الأخطاء.

حالة BSI لتطوير الكمبيوتر الكمومي [1] يوضح مدى بعد أجهزة الكمبيوتر الكمومية الحالية عن كسر لوغاريتم منفصل 160 بت (أدنى خط أزرق في الصورة التالية). يوضح الإحداثي كيف أن تقليل معدل الخطأ من خلال تحسينات الأجهزة البحتة أو الحوسبة المتسامحة مع الأخطاء يساعد في الوصول إلى مستويات الحوسبة هذه دون زيادة كبيرة في عدد وحدات البت المتاحة (المحور ص).

يتطلب تنفيذ خوارزمية شور بطريقة قابلة للتطوير حسابًا متسامحًا مع الخطأ على بضعة آلاف من البتات المنطقية: 2124 كيوبت كحد أدنى من أجل كسر منحنى بيضاوي 256 بت مثل secp256k1 لعملة البيتكوين ، تبدأ من تحسين الدوائر الكمومية للوغاريتمات المنفصلة لمنحنى بيضاوي[7]. يتكون الكيوبت "المنطقي" في مثل هذا النظام من عدة كيوبتات مصممة للعمل كإصدار مصحح للأخطاء من كيوبت واحد.

تُترجم ألف كيوبت منطقية تقريبًا إلى عدة ملايين كيوبت ، تغطي حجم ملعب كرة قدم. تم إجراء عرض عملي لمثل هذا الحساب المتسامح مع الأخطاء مؤخرًا في التحكم المتسامح مع خطأ كيوبت مصحح[2] ، حيث يوجد كيوبت منطقي واحد يكون احتمال الخطأ فيه أقل من البتات المكونة منه. من المتوقع أن يتبع تحسين هذه المنطقة بسرعة حيث ستصبح محور التركيز.

التقدم في هذا الاتجاه سوف يترجم مباشرة إلى تهديد ملموس لتشفير المفتاح العام. أخيرًا ، يمكن أن تأتي إمكانية أخرى للتقدم السريع من التحسينات الخوارزمية البحتة أو اكتشافات الأجهزة فقط. حالة BSI لتطوير الكمبيوتر الكمومي[1] يوضح: "يمكن أن تكون هناك اكتشافات تخريبية من شأنها أن تغير بشكل كبير [الحالة الحالية للمعرفة] ، وأهمها خوارزميات التشفير التي يمكن تشغيلها على المدى القريب على آلات غير مصححة للأخطاء أو اختراقات كبيرة في معدل الخطأ لبعض المنصات ". بعبارة أخرى ، إنها ليست مجرد مشكلة في القدرة على بناء أجهزة كمبيوتر كبيرة بها الكثير من الكيوبتات (في الواقع ، فإن بناء المزيد من الكيوبتات بشكل موثوق ليس هو التركيز الرئيسي ، والحوسبة المتسامحة مع الأخطاء) ، ولكنها أيضًا مشكلة خوارزمية وربما بحثًا ماديًا واحد.

أثناء كتابة هذا المقال ، نشرت شركة IBM نتائجها على شريحة 127 كيلوبت مع معدل خطأ 0.001 ، وتخطط لإصدار شريحة 433 كيلوبت العام المقبل ، وشريحة 1121 كيلوبت في عام 2023.

بشكل عام ، لا يزال من الصعب التنبؤ بمدى سرعة ظهور الكمبيوتر الكمومي. ومع ذلك ، يمكننا الاعتماد على رأي الخبراء في هذا الشأن: إطار تقدير الموارد للهجمات الكمية ضد وظائف التشفير - التطورات الأخيرة[3] و استطلاع رأي الخبراء حول مخاطر الكم[4] أظهر أن العديد من الخبراء يتفقون على أنه في غضون 15 إلى 20 عامًا ، يجب أن يتوفر لدينا جهاز كمبيوتر كمي.

نقلا عن إطار تقدير الموارد للهجمات الكمية ضد وظائف التشفير - التطورات الأخيرة [3] كملخص:

"أنظمة المفاتيح العامة المنتشرة حاليًا ، مثل RSA و ECC ، معطلة تمامًا بواسطة خوارزمية Shor. في المقابل ، يتم تقليل معلمات الأمان للطرق المتماثلة ووظائف التجزئة بمقدار عامل اثنين على الأكثر من خلال الهجمات المعروفة - عن طريق عمليات البحث "القوة الغاشمة" باستخدام خوارزمية البحث الخاصة بجروفر. تتطلب كل تلك الخوارزميات آلات كمومية واسعة النطاق ومتحولة للأخطاء ، وهي غير متوفرة بعد. يتفق معظم مجتمع الخبراء على أنه من المحتمل أن يصبحوا حقيقة واقعة في غضون 10 إلى 20 عامًا ".

الآن بعد أن درسنا لماذا يمكن أن تلحق الخوارزميات الكمومية الضرر بالتشفير ، دعنا نحلل المخاطر الجوهرية التي تنطوي عليها مجالات التشفير و Web3.

الكم: ما هي مخاطر العملات المشفرة؟

حالة البيتكوين:

لنبدأ بتحليل بيتر وويل لمشكلة بيتكوين ، والتي تعتبر أحيانًا "آمنة كمومية" نظرًا لأن العناوين تجزئات المفاتيح العامة وبالتالي عدم كشفها.

عدم القدرة على كسر مفتاح خاص من Bitcoin استنادًا إلى الافتراض بأن التجزئة تجعله مستحيلًا يعتمد أيضًا على عدم الإفصاح مطلقًا عن المفتاح العام لأي شخص ، مهما كانت الوسيلة ، وهو أمر خاطئ بالفعل للعديد من الحسابات.

بالإشارة إلى موضوع آخر ، قدم بيتر وويل فكرة عن تأثير سرقة حوالي 37٪ من الأموال المكشوفة (في ذلك الوقت). من المحتمل أن يتم تخزين Bitcoin ، وحتى غير مكشوف ، يخسر الجميع أيضًا.

النقطة الحاسمة هنا هي الإشارة إلى أن التقدم نحو بناء كمبيوتر كمي سيكون الإضافية: يتم استثمار مليارات الدولارات بشكل عام في هذا المجال وأي تحسين له صدى عالميًا ، كما أظهرت تجربة التفوق الكمي لشركة Google.

هذا يعني أن الحصول على أموال معرضة للخطر سيستغرق وقتًا ، ويمكن وضع حلول بديلة بشكل صحيح. يمكن للمرء أن يتخيل إنشاء مفترق من السلسلة باستخدام خوارزميات تشفير ما بعد الكم للتوقيع والسماح للأشخاص بتحويل أموالهم إلى تلك السلسلة الجديدة من الأخبار القديمة عن جهاز كمبيوتر كمي ضخم بشكل معقول تبدو وشيكة.

حالة Ethereum:

حالة Ethereum مثيرة للاهتمام حيث أن ETH 2.0 تتضمن خطة احتياطية لفشل ذريع في EIP-2333.

في حالة تعطل توقيعات BLS الخاصة بـ ETH2 ، والذي سيحدث في نفس الوقت مع ECDSA نظرًا لأن كلاهما ضعيف بشكل متساوٍ في مواجهة خوارزمية Shor ، فسيتم تنفيذ شوكة صلبة من blockchain قبل الاشتباه في تعرض الخوارزمية للاختراق. بعد ذلك ، يكشف المستخدمون عن صورة أولية لمفتاحهم لا يمكن أن يمتلكها سوى المالكين الشرعيين. هذا يستثني المفاتيح التي تم استردادها عن طريق كسر توقيع BLS. مع هذه الصورة المسبقة ، يوقعون معاملة محددة تسمح لهم بالانتقال إلى الهارد فورك واستخدام خوارزميات جديدة لما بعد الكم.

هذا ليس تحولا لسلسلة ما بعد الكم ولكنه يوفر فتحة هروب. بعض مزيد من المعلومات هنا.

تواقيع ما بعد الكم:

يمكن تحسين بعض الأشياء فيما يتعلق بالتبديل إلى مخطط توقيع ما بعد الكم لاستخدامه في عملة مشفرة. لدى المتأهلين للتصفيات النهائية الحالية لـ NIST متطلبات ذاكرة كبيرة إلى حد ما. عندما لا يكون حجم التوقيع أكبر بشكل غير معقول من ECDSA ، فإن حجم المفتاح العام يزيد من أحجام الكتلة والرسوم المرتبطة بها.

| اسم المرشح | المقاس |

| الوان قوس قزح | 58.3 ك. |

| ديليثيوم | 3.5 ك. |

| صقر | 1.5 ك. |

| جيمسس | 352 ك. |

| منقوش | 12 ك. |

| SPHINCS + | 7 ك. |

تم تصميم خوارزمية Falcon لتقليل حجم المفتاح العام والتوقيع. ومع ذلك ، فإن 1563 بايت لا تزال بعيدة عن 65 بايت التي تصل إليها ECDSA حاليًا.

يمكن لتقنيات التشفير تقليل أحجام الكتلة ، مثل تجميع عدة توقيعات معًا. هذا [مخطط متعدد التوقيعات] (https://eprint.iacr.org/2020/520) لتوقيع GeMSS يفعل ذلك تمامًا ويقلل من تكلفة التخزين لكل توقيع إلى شيء مقبول ، على الرغم من الرسوم الضخمة التي تدفع لمرة واحدة لتوقيع GeMSS .

التهديدات لأجهزة التشفير:

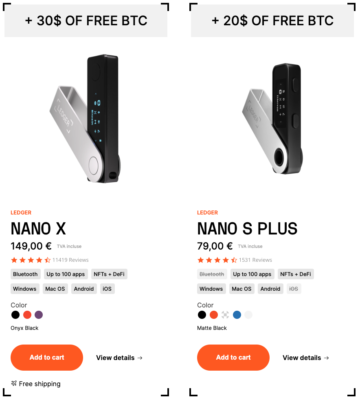

تؤثر أحجام التوقيع أيضًا على محافظ الأجهزة حيث تكون الذاكرة محدودة للغاية: يحتوي Ledger Nano S على 320 كيلو بايت من ذاكرة فلاش المتاحة و 10 كيلو بايت فقط من ذاكرة الوصول العشوائي. إذا احتجنا فجأة إلى استخدام توقيعات قوس قزح ، فلن يكون إنشاء المفتاح العام بطريقة أصلية أمرًا ممكنًا.

ومع ذلك ، نظرًا لأن مجتمع التشفير بأكمله يتأثر بالمشكلة ، بما في ذلك الصناعة المصرفية والاتصالات السلكية واللاسلكية وصناعة الهوية ، والتي تشكل معظم سوق الرقائق الآمنة ، فإننا نتوقع أن تتكيف الأجهزة بسرعة مع الحاجة إلى خوارزمية ما بعد الكم- أجهزة صديقة وإزالة تلك الذاكرة (أو الأداء في بعض الأحيان) معًا في الوقت المناسب.

تتمثل عواقب هذه الانقطاعات في انهيار النظام المصرفي الحالي ، والاتصالات السلكية واللاسلكية ، وأنظمة الهوية مثل جوازات السفر. ماذا تفعل في مواجهة مثل هذا المستقبل المروع؟ لا تخف ، أو قليلاً ، حيث قام المشفرون بتغطيته.

هل هناك علاج يا دكتور؟

بينما تحتاج أجهزة الكمبيوتر الحالية لدينا إلى آلاف السنين لكسر تشفير المفتاح العام ، فإن أجهزة الكمبيوتر الكمومية المطورة بالكامل ستفعل ذلك في دقائق أو ساعات. ستكون معايير "الأمن الكمي" مطلوبة حتماً لمواجهة هذا التهديد وضمان أمن معاملاتنا المالية المستقبلية واتصالاتنا عبر الإنترنت.

يجري العمل بالفعل فيما يتعلق بما يسمى عمومًا "تشفير ما بعد الكم" التي من شأنها أن ربما يكون "متوافق مع أجهزة الكمبيوتر الحالية ولكنها ستكون أيضًا قادرة على مقاومة المهاجمين من أجهزة الكمبيوتر الكمومية في المستقبل." ينقل التشفير اللاحق الكمومي الخوارزميات والمعايير الرياضية إلى المستوى التالي مع السماح بالتوافق مع أجهزة الكمبيوتر الحالية.

• مسابقة NIST تم إنشاؤها فقط لهذه المناسبة وقد وصلت بالفعل إلى الجولة الثالثة وأنتجت قائمة بالمرشحين المحتملين للتوحيد القياسي. ال مؤتمر الأمن بعد الكم يعود تاريخه إلى عام 2006 لدراسة أساسيات التشفير التي من شأنها مقاومة الهجمات الكمومية المعروفة.

تنبع أسس هذا البحث من تحذيرات الخبراء من أن البيانات المشفرة معرضة بالفعل لخطر الاختراق ، حيث من المتوقع أن تظهر أول أجهزة الكمبيوتر الكمومية في غضون الخمسة عشر عامًا القادمة.

يُعرف هذا النوع من الهجوم باسم "تخزين البيانات الآن ، والهجوم لاحقًا" ، حيث تقوم مؤسسة كبيرة بتخزين المعلومات المشفرة من الأطراف الأخرى التي ترغب في كسرها وتنتظر حتى يسمح لها كمبيوتر كمي قوي بما يكفي للقيام بذلك. هذا هو مصدر القلق نفسه في هذه المقالة ، على سبيل المثال ، "تشعر الولايات المتحدة بالقلق من أن المتسللين يسرقون البيانات اليوم حتى تتمكن أجهزة الكمبيوتر الكمومية من كسرها خلال عقد من الزمن"، لكنه لا يذكر ما يمكن أن يفعله الفاعلون على مستوى الدولة في نفس السياق. لديهم الكثير من الموارد والتخزين المتاحة.

إغلاق خاطرة

لا يزال من الصعب تحديد السرعة الدقيقة التي ستصبح بها الاتصالات المشفرة عرضة لأبحاث الكم.

هناك شيء واحد مؤكد: على الرغم من إحراز تقدم كبير في الحوسبة الكمومية ، ما زلنا بعيدين عن امتلاك القدرة على اختراق التشفير باستخدام هذه الآلات. إن احتمال حدوث اختراق مفاجئ ينتج عنه تصميم مثل هذا الكمبيوتر ضئيل للغاية ، مما يمنحنا الوقت للاستعداد لوصوله. إذا حدث ذلك بين عشية وضحاها ، فستكون التداعيات كارثية ، حيث لن تؤثر فقط على العملات المشفرة ، بل على مجموعة واسعة من القطاعات.

لحسن الحظ ، تتوفر حلول ، بما في ذلك تشفير ما بعد الكم ، لمواجهة التهديد ، لكن صناعة العملات المشفرة لم تدرك بعد الحاجة الملحة إلى الاستثمار في هذه التدابير.

يجب أن يراقب سوق العملات المشفرة التطورات الكمية عن كثب. فيما يتعلق بالأجهزة ، ليس هناك ما يدعو للقلق لأننا نتوقع تطوير عناصر آمنة جديدة لتلبية الطلب. من الضروري مواكبة أحدث التطورات في إصدارات القناة الجانبية والمقاومة للخطأ من هذه الخوارزميات ، من أجل توفير تنفيذ موثوق لمستخدمينا.

مراجع حسابات:

[1]: حالة BSI لتطوير الكمبيوتر الكمومي

[2]: التحكم المتسامح مع خطأ كيوبت مصحح

[3]: إطار تقدير الموارد للهجمات الكمية ضد وظائف التشفير - التطورات الأخيرة

[4]: استطلاع رأي الخبراء حول مخاطر الكم

[5]: ما وراء التسريع التربيعي في الهجمات الكمومية على المخططات المتماثلة

[6]: خوارزمية بحث فعالة عن تصادم الكم وآثارها على التشفير المتماثل

[7]: تحسين الدوائر الكمومية للوغاريتمات المنفصلة لمنحنى بيضاوي

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://www.ledger.com/blog/should-crypto-fear-quantum-computing

- 1

- 10

- 15 سنة

- 1994

- 1996

- 20 سنة

- 2019

- 2021

- 2023

- 7

- a

- ماهرون

- من نحن

- مقبول

- يمكن الوصول

- الحسابات

- بدقة

- الجهات الفاعلة

- في الواقع

- تكيف

- العنوان

- عناوين

- تقدم

- التطورات

- تؤثر

- بعد

- ضد

- تجميع

- خوارزمية

- خوارزمية

- خوارزميات

- الكل

- السماح

- يسمح

- سابقا

- البديل

- بالرغم ان

- تحليل

- تحليل

- و

- آخر

- توقع

- وصول

- البند

- أسوشيتد

- افتراض

- مهاجمة

- الهجمات

- اهتمام

- متاح

- الى الخلف

- دعم

- البنوك والمصارف

- النظام المصرفي

- على أساس

- لان

- أصبح

- قبل

- يجري

- أفضل

- كبير

- التكنولوجيا الكبيرة

- المليارات

- قطعة

- إلى البيتكوين

- حظر

- سلسلة كتلة

- الأزرق

- استراحة

- كسر

- فواصل

- اختراق

- اختراقات

- يجلب

- مكسورة

- نساعدك في بناء

- ابني

- تسمى

- المرشحين

- قدرات

- قادر على

- بعناية

- حقيبة

- كارثية

- سبب

- سلسلة

- تغيير

- رقاقة

- شيبس

- كلاسيكي

- عن كثب

- الكود

- مجموعة

- تأتي

- عادة

- مجال الاتصالات

- مجتمع

- التوافق

- تماما

- مجمع

- تعقيد

- تتألف

- تسوية

- مساومة

- حساب

- القوة الحسابية

- الكمبيوتر

- علوم الكمبيوتر

- أجهزة الكمبيوتر

- الحوسبة

- القدرة الحاسوبية

- قلق

- متصل

- النتائج

- نظرت

- تواصل

- تباين

- مراقبة

- التكلفة

- استطاع

- Counter

- مغطى

- تغطية

- صدع

- خلق

- خلق

- مفترق

- حاسم

- التشفير

- تشفير الخوف

- صناعة تشفير

- العملات الرقمية

- العملات المشفرة

- صناعة العملات المشفرة

- سوق كريبتوكيرنسي

- التشفير

- التشفير

- العلاج.

- حالياًّ

- الوضع الحالي

- حاليا

- منحنى

- المتطور والحديث

- يوميا

- الأخطار

- البيانات

- معالجة المعلومات

- الطلب

- شرح

- اعتمادا

- نشر

- تصميم

- تصميم

- على الرغم من

- حدد

- المتقدمة

- التطوير التجاري

- التطورات

- جهاز

- مختلف

- صعبة

- الأرقام

- اتجاه

- مباشرة

- كارثي

- إفشاء

- التخريبية

- با الطبيب

- لا

- فعل

- دولار

- مضاعفة

- سقوط

- بشكل كبير

- بشكل كبير

- أسهل

- فعال

- بكفاءة

- عناصر

- إهليلجي

- رسائل البريد الإلكتروني

- تمكن

- مشفرة

- التشفير

- كاف

- ضمان

- كامل

- بالتساوي

- خطأ

- جوهر

- ETH

- إيث 2.0

- ethereum

- حتى

- الحدث/الفعالية

- كل شخص

- كل شىء

- مثال

- توقع

- متوقع

- تجربة

- خبير

- خبرائنا

- ويوضح

- مكشوف

- الوجه

- فشل

- FAST

- خوف

- قابليه

- رسوم

- الرسوم الدراسية

- قليل

- حقل

- مجال

- التصفيات النهائية

- مالي

- الاسم الأول

- Flash

- تركز

- اتباع

- متابعيك

- شوكة

- أشكال

- وجدت

- دورة تأسيسية

- أسس

- الإطار

- تبدأ من

- بالإضافة إلى

- تماما

- وظائف

- صندوق

- أساسي

- في الأساس

- أموال

- مستقبل

- بوابة

- على العموم

- توليد

- الحصول على

- يعطي

- إعطاء

- العالمية

- هدف

- الذهاب

- جوجل

- تجمع

- غروفر

- قراصنة

- يحدث

- الثابت

- شوكة الصلب

- أجهزة التبخير

- محافظ الأجهزة

- الضارة

- مزيج

- الثرم

- وجود

- سمعت

- يساعد

- هنا

- جدا

- عقد

- يحمل

- ساعات العمل

- كيفية

- لكن

- HTML

- HTTPS

- IBM

- فكرة

- هوية

- صورة

- هائلة

- التأثير

- تنفيذ

- التنفيذ

- آثار

- ضمني

- مستحيل

- تحسن

- تحسين

- تحسينات

- in

- في أخرى

- يشمل

- بما فيه

- الزيادات

- العالمية

- لا محالة

- معلومات

- بدلًا من ذلك

- وكتابة مواضيع مثيرة للاهتمام

- استثمرت

- الاستثمار

- إصدار

- IT

- القفل

- مفاتيح

- نوع

- علم

- المعرفة

- معروف

- المشهد

- كبير

- على نطاق واسع

- أكبر

- آخر

- أطلقت

- دفتر الحسابات

- ليدجر نانو

- ليدجر نانو S

- الطول

- مستوى

- ومستوياتها

- الحياة

- على الأرجح

- القيود

- خط

- قائمة

- القليل

- منطقي

- يعد

- يفقد

- الكثير

- آلة

- الآلات

- صنع

- الرئيسية

- رائد

- أغلبية

- جعل

- القيام ب

- إدارة

- شريك اداري

- التلاعب

- كثير

- تجارة

- مادة

- رياضي

- أمر

- ماكس العرض

- يعني

- الإجراءات

- ميكانيكي

- تعرف علي

- مكبر الصوت : يدعم، مع دعم ميكروفون مدمج لمنع الضوضاء

- جدارة

- طرق

- ربما

- مليون

- أدنى

- الحد الأدنى

- دقيقة

- مراقبة

- الأكثر من ذلك

- أكثر فعالية

- أكثر

- خطوة

- موسيقى

- عين

- نانو

- محلي

- الطبيعة

- حاجة

- جديد

- أخبار

- التالي

- نيست

- وأشار

- عدد

- أرقام

- مناسبة

- قديم

- ONE

- online

- تعمل

- عمليات

- مراجعة

- طلب

- منظمة

- أخرى

- بين عشية وضحاها

- أصحاب

- المعلمات

- جزء

- الأحزاب

- الشريكة

- مجتمع

- محسوس - ملموس

- نفذ

- أداء

- أداء

- منظور

- بيتر

- بيتر شور

- الفوتونات

- مادي

- فيزياء

- قطعة

- خطة

- خطط

- منصات التداول

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- بلايستشن

- البوينت

- في.

- إمكانية

- ممكن

- محتمل

- قوة

- قوي

- عملية

- تنبأ

- إعداد

- منع

- خاص

- المفتاح الخاص

- المحتمل

- المشكلة

- مشاكل

- عملية المعالجة

- معالجة

- أنتج

- التقدّم

- دليل العمل

- تزود

- ويوفر

- جمهور

- مفتاح العام

- المفاتيح العامة

- علانية

- نشرت

- بحت

- وضع

- يضع

- كمية

- خوارزميات الكم

- كمبيوتر الكم

- أجهزة الكمبيوتر الكم

- الاحصاء الكمية

- البحث الكمي

- تفوق الكم

- و qubit

- المكدسة

- الأسئلة المتكررة

- بسرعة

- سباق

- رفع

- رامات

- نطاق

- سريع

- معدل

- الوصول

- التي تم الوصول إليها

- يصل

- الوصول إلى

- حقيقي

- العالم الحقيقي

- واقع

- الأخيرة

- مؤخرا

- تخفيض

- عقار مخفض

- يقلل

- تقليص

- يشار

- بخصوص

- التحيات

- الخدمة الموثوقة

- بقايا

- إزالة

- تطلب

- المتطلبات الأساسية

- يتطلب

- بحث

- الباحثين

- المقاومة

- صدى

- مورد

- الموارد

- مما أدى

- النتائج

- كشف

- ثورة

- ريتشارد

- المخاطرة

- المخاطر

- تقريبا

- دائري

- آر إس إيه

- قاعدة

- يجري

- قال

- نفسه

- تحجيم

- التحجيم

- مخطط

- مخططات

- علوم

- العلوم والتكنولوجيا

- بحث

- البحث

- قطاعات

- تأمين

- أمن

- يبدو

- إرسال

- ضبط

- عدة

- مشاركة

- شور

- ينبغي

- إظهار

- يظهر

- إشارة

- التوقيعات

- هام

- التوقيع

- محاكاة

- منذ

- عزباء

- المقاس

- الأحجام

- So

- كرة القدم

- الحلول

- حل

- حل

- بعض

- شيء

- محدد

- سرعة

- المعايير

- المدرجات

- بداية

- الولايه او المحافظه

- الحالة

- إقامة

- جذع

- خطوة

- لا يزال

- مسروق

- تخزين

- فروعنا

- النضال

- دراسة

- جوهري

- هذه

- مفاجئ

- ملخص

- مفاتيح

- نظام

- أنظمة

- أخذ

- التكنولوجيا

- تقنيات

- تكنولوجيا

- اتصالات

- الاتصالات

- •

- من مشاركة

- نظري

- شيء

- الأشياء

- الثالث

- فكر

- الآلاف

- التهديد

- ثلاثة

- عبر

- الوقت

- إلى

- اليوم

- اليوم

- سويا

- نحو

- نحو

- تقليدي

- صفقة

- المعاملات

- تحويل

- ترجمه

- كشف

- جارية

- الكون

- لا مثيل له

- إلحاح

- us

- تستخدم

- المستخدمين

- القيم

- كبير

- VC

- الإصدار

- مقاطع فيديو

- حيوي

- الضعيفة

- محافظ

- مراقبة

- Web3

- ابحث عن

- ما هي تفاصيل

- التي

- في حين

- كامل

- واسع

- مدى واسع

- سوف

- في غضون

- بدون

- كلمات

- للعمل

- العالم

- العالم

- في جميع أنحاء العالم

- قلق

- سوف

- جاري الكتابة

- خاطئ

- عام

- سنوات

- أنت

- زفيرنت

- صفر