حدد باحثو ESET حملة StrongPity النشطة لتوزيع إصدار أحصنة طروادة من تطبيق Android Telegram ، والذي تم تقديمه باسم تطبيق Shagle - خدمة دردشة فيديو لا تحتوي على إصدار للتطبيق

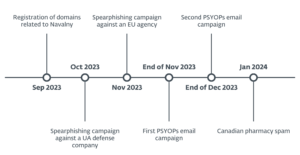

حدد باحثو ESET حملة نشطة ننسبها إلى مجموعة StrongPity APT. نشطت الحملة منذ نوفمبر 2021 ، وزعت تطبيقًا ضارًا من خلال موقع ويب ينتحل شخصية Shagle - وهي خدمة دردشة فيديو عشوائية توفر اتصالات مشفرة بين الغرباء. على عكس موقع Shagle الأصلي المستند إلى الويب بالكامل والذي لا يقدم تطبيقًا رسميًا للجوال للوصول إلى خدماته ، فإن موقع التقليد يوفر فقط تطبيق Android للتنزيل ولا يمكن البث عبر الويب.

- تم سابقًا إحالة حملة Android واحدة أخرى إلى StrongPity.

- هذه هي المرة الأولى التي يتم فيها توثيق الوحدات الموصوفة ووظائفها علنًا.

- يتم استخدام موقع ويب مقلد ، يحاكي خدمة Shagle ، لتوزيع تطبيق الباب الخلفي للهاتف المحمول StrongPity.

- التطبيق عبارة عن نسخة معدلة من تطبيق Telegram مفتوح المصدر ، معاد تجميعه برمز الباب الخلفي StrongPity.

- استنادًا إلى أوجه التشابه مع رمز الباب الخلفي StrongPity السابق والتطبيق الذي يتم توقيعه بشهادة من حملة StrongPity سابقة ، فإننا ننسب هذا التهديد إلى مجموعة StrongPity APT.

- يعد الباب الخلفي لـ StrongPity معياريًا ، حيث يتم تشفير جميع الوحدات الثنائية الضرورية باستخدام AES وتنزيلها من خادم C&C ، ولديها ميزات تجسس مختلفة.

التطبيق الضار ، في الواقع ، هو نسخة تعمل بكامل طاقتها ولكنها في حالة طروادة من تطبيق Telegram الشرعي ، ومع ذلك ، يتم تقديمها على أنها تطبيق Shagle غير الموجود. سنشير إليه على أنه تطبيق Shagle المزيف ، أو تطبيق Telegram ذي طروادة ، أو الباب الخلفي StrongPity في بقية هذه المدونة. تكتشف منتجات ESET هذا التهديد على أنه Android / StrongPity.A.

يحتوي هذا الباب الخلفي القوي لـ StrongPity على العديد من ميزات التجسس: وحداته الـ 11 التي يتم تشغيلها ديناميكيًا مسؤولة عن تسجيل المكالمات الهاتفية ، وجمع رسائل SMS ، وقوائم سجلات المكالمات ، وقوائم جهات الاتصال ، وغير ذلك الكثير. يتم توثيق هذه الوحدات لأول مرة. إذا منحت الضحية خدمات إمكانية الوصول لتطبيق StrongPity الخبيثة ، فستتمكن إحدى وحداتها أيضًا من الوصول إلى الإشعارات الواردة وستكون قادرة على اختراق الاتصالات من 17 تطبيقًا مثل Viber و Skype و Gmail و Messenger بالإضافة إلى Tinder.

من المحتمل أن تكون الحملة مستهدفة بشكل ضيق للغاية ، نظرًا لأن القياس عن بعد ESET لا يزال لا يحدد أي ضحايا. أثناء بحثنا ، لم يعد الإصدار الذي تم تحليله من البرامج الضارة المتوفرة من موقع الويب المقلد نشطًا ولم يعد من الممكن تثبيته بنجاح وتشغيل وظائف الباب الخلفي لأن StrongPity لم يحصل على معرف API الخاص به لتطبيق Telegram ذي طروادة. ولكن قد يتغير ذلك في أي وقت إذا قرر ممثل التهديد تحديث التطبيق الضار.

نبذة

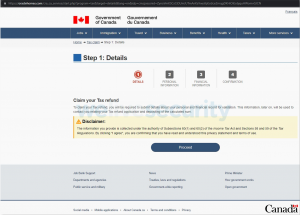

تتمركز حملة StrongPity هذه حول باب خلفي لنظام Android يتم تسليمه من مجال يحتوي على كلمة "هولندي". ينتحل موقع الويب هذا صفة الخدمة الشرعية المسماة Shagle في shagle.com. في الشكل 1 ، يمكنك رؤية الصفحات الرئيسية لكلا الموقعين. يتم توفير التطبيق الضار مباشرةً من موقع الويب الذي ينتحل الهوية ولم يتم إتاحته مطلقًا من متجر Google Play. إنه إصدار أحصنة طروادة من تطبيق Telegram الشرعي ، يتم تقديمه كما لو كان تطبيق Shagle ، على الرغم من عدم وجود تطبيق Shagle Android رسمي حاليًا.

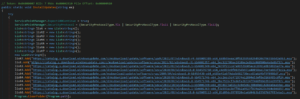

كما ترى في الشكل 2 ، فإن كود HTML الخاص بالموقع المزيف يتضمن دليلاً على أنه تم نسخه من موقع شرعي shagle.com الموقع في 1 نوفمبرst، 2021 ، باستخدام الأداة الآلية HTTrack. تم تسجيل النطاق الضار في نفس اليوم ، لذلك ربما كان موقع التقليد وتطبيق Shagle المزيف متاحين للتنزيل منذ ذلك التاريخ.

بالضحايا

على يوليو 18th، 2022 ، إحدى قواعد YARA الخاصة بنا في VirusTotal تم تشغيلها عند قيام تطبيق ضار ورابط إلى موقع ويب يقلد shagle.com تم تحميلها. في الوقت نفسه ، تم إعلامنا بتاريخ تويتر حول تلك العينة ، على الرغم من أنها كانت خطأ ينسب إلى باهاموت. لا تزال بيانات ESET عن بُعد لا تحدد هوية أي ضحايا ، مما يشير إلى أنه من المحتمل أن تكون الحملة مستهدفة بشكل ضيق.

عزو

تم توقيع ملف APK الذي وزعه موقع Shagle المقلد بنفس شهادة توقيع الرمز (انظر الشكل 3) مثل تطبيق الحكومة الإلكترونية السورية الذي تم اكتشافه في عام 2021 بواسطة تريند مايكرو، والذي يُنسب أيضًا إلى StrongPity.

الشكل 3. وقعت هذه الشهادة على تطبيق Shagle المزيف وتطبيق الحكومة الإلكترونية السورية الذي يحتوي على طروادة

شوهدت شفرة ضارة في تطبيق Shagle المزيف في حملة الهاتف المحمول السابقة بواسطة StrongPity ، وهي تنفذ بابًا خلفيًا بسيطًا ولكنه عملي. لقد رأينا أن هذا الرمز يتم استخدامه فقط في الحملات التي أجرتها StrongPity. في الشكل 4 ، يمكنك رؤية بعض الفئات الخبيثة المضافة مع وجود العديد من الأسماء المشوشة حتى في التعليمات البرمجية من كلتا الحملتين.

مقارنة كود الباب الخلفي من هذه الحملة بتلك الموجودة في تطبيق الحكومة الإلكترونية السورية (SHA-1). 5A5910C2C9180382FCF7A939E9909044F0E8918B) ، لديها وظائف موسعة ولكن مع استخدام نفس الرمز لتوفير وظائف مماثلة. في الشكل 5 والشكل 6 ، يمكنك مقارنة الكود من كلا النموذجين المسئولين عن إرسال الرسائل بين المكونات. هذه الرسائل مسؤولة عن إطلاق السلوك الضار للباب الخلفي. وبالتالي ، فإننا نؤمن بشدة أن تطبيق Shagle المزيف مرتبط بمجموعة StrongPity.

الشكل 5. مرسل الرسائل مسؤول عن تشغيل وظائف ضارة في تطبيق الحكومة الإلكترونية السورية المكون من طروادة

التحليل الفني

الوصول الأولي

كما هو موضح في قسم النظرة العامة في هذه المدونة ، تمت استضافة تطبيق Shagle الوهمي على موقع ويب Shagle المقلد ، والذي كان على الضحايا اختيار تنزيل التطبيق وتثبيته. لم تكن هناك حيلة تشير إلى أن التطبيق كان متاحًا من Google Play ولا نعرف كيف تم إغراء الضحايا المحتملين أو اكتشافهم بطريقة أخرى للموقع المزيف.

مجموعة أدوات

وفقًا للوصف الموجود على موقع الويب المقلد ، فإن التطبيق مجاني ويهدف إلى استخدامه لمقابلة أشخاص جدد والدردشة معهم. ومع ذلك ، فإن التطبيق الذي تم تنزيله عبارة عن تطبيق Telegram مصحح بشكل ضار ، وتحديداً إصدار Telegram 7.5.0 (22467) ، والذي كان متاحًا للتنزيل في 25 فبراير تقريبًاth، 2022.

يستخدم الإصدار المعاد تجميعه من Telegram نفس اسم الحزمة مثل تطبيق Telegram الشرعي. من المفترض أن تكون أسماء الحزم معرّفات فريدة لكل تطبيق Android ويجب أن تكون فريدة على أي جهاز معين. هذا يعني أنه إذا كان تطبيق Telegram الرسمي مثبتًا بالفعل على جهاز ضحية محتملة ، فلا يمكن تثبيت هذا الإصدار الخلفي ؛ انظر الشكل 7. قد يعني هذا أحد أمرين - إما أن يتواصل ممثل التهديد أولاً مع الضحايا المحتملين ويدفعهم لإلغاء تثبيت Telegram من أجهزتهم إذا تم تثبيتها ، أو تركز الحملة على البلدان التي يكون فيها استخدام Telegram نادرًا للتواصل.

يجب أن يعمل تطبيق Telegram المُكوّن من حصان طروادة في StrongPity تمامًا كما تعمل النسخة الرسمية للاتصال ، وذلك باستخدام واجهات برمجة التطبيقات القياسية الموثقة جيدًا على موقع Telegram الإلكتروني - لكن التطبيق لم يعد يعمل ، لذلك لا يمكننا التحقق.

أثناء بحثنا ، لم يعد الإصدار الحالي من البرامج الضارة المتوفرة من موقع الويب المقلد نشطًا ولم يعد من الممكن تثبيته بنجاح وتشغيل وظائف الباب الخلفي. عندما حاولنا التسجيل باستخدام رقم الهاتف الخاص بنا ، لم يتمكن تطبيق Telegram المعاد تجميعه من الحصول على معرف API من الخادم ، وبالتالي لم يعمل بشكل صحيح. كما هو موضح في الشكل 8 ، عرض التطبيق ملف API_ID_PUBLISHED_FLOOD خطأ.

بناء على Telegram's وثائق الخطأ، يبدو أن StrongPity لم يحصل على معرف API الخاص به. بدلاً من ذلك ، استخدم نموذج معرف API المضمن في كود Telegram مفتوح المصدر لأغراض الاختبار الأولي. يراقب Telegram استخدام معرف API ويحد من نموذج معرف API ، لذلك يؤدي استخدامه في تطبيق تم إصداره إلى ظهور الخطأ الظاهر في الشكل 8. بسبب الخطأ ، لا يمكن التسجيل واستخدام التطبيق أو تشغيل وظائفه الضارة بعد الآن . قد يعني هذا أن مشغلي StrongPity لم يفكروا في ذلك ، أو ربما كان هناك وقت كافٍ للتجسس على الضحايا بين نشر التطبيق وإلغاء تنشيطه بواسطة Telegram للإفراط في استخدام معرف APP. نظرًا لعدم توفر أي إصدار جديد وعام من التطبيق من خلال موقع الويب ، فقد يشير ذلك إلى أن StrongPity قد نشر البرنامج الضار بنجاح إلى أهدافه المرجوة.

نتيجة لذلك ، لم يعد تطبيق Shagle المزيف المتاح على الموقع المزيف وقت بحثنا نشطًا. ومع ذلك ، قد يتغير هذا في أي وقت إذا قررت الجهات المهددة تحديث التطبيق الضار.

يتم إلحاق المكونات والأذونات المطلوبة من قبل رمز الباب الخلفي StrongPity بتطبيق Telegram AndroidManifest.xml على ملف. كما يتضح من الشكل 9 ، فإن هذا يجعل من السهل معرفة الأذونات اللازمة للبرامج الضارة.

من بيان Android ، يمكننا أن نرى أنه تمت إضافة فئات ضارة في ملف org.telegram.messenger ستظهر الحزمة كجزء من التطبيق الأصلي.

يتم تشغيل الوظيفة الخبيثة الأولية بواسطة أحد أجهزة استقبال البث الثلاثة التي يتم تنفيذها بعد إجراءات محددة - مكتمل, البطارية ضعيفةالطرق أو USER_PRESENT. بعد البداية الأولى ، يسجل ديناميكيًا مستقبلات البث الإضافية لمراقبتها الشاشة مفتوحة, الشاشة مقفلةو الاتصال_تغيير الأحداث. يستخدم تطبيق Shagle المزيف بعد ذلك IPC (الاتصال بين العمليات) للتواصل بين مكوناته لإطلاق إجراءات مختلفة. يتصل بخادم C&C باستخدام HTTPS لإرسال معلومات أساسية حول الجهاز المخترق ويتلقى ملفًا مشفرًا AES يحتوي على 11 وحدة ثنائية سيتم تنفيذها ديناميكيًا بواسطة التطبيق الرئيسي ؛ انظر الشكل 10. كما هو موضح في الشكل 11 ، يتم تخزين هذه الوحدات في وحدة التخزين الداخلية للتطبيق ، /data/user/0/org.telegram.messenger/files/.li/.

كل وحدة مسؤولة عن وظائف مختلفة. يتم تخزين قائمة أسماء الوحدات النمطية في التفضيلات المشتركة المحلية في ملف Sharedconfig.xml ملف؛ انظر الشكل 12.

يتم تشغيل الوحدات ديناميكيًا بواسطة التطبيق الأصلي عند الضرورة. كل وحدة لها اسم وحدة خاصة بها وهي مسؤولة عن وظائف مختلفة مثل:

- libarm.jar (وحدة سم) - يسجل المكالمات الهاتفية

- libmpeg4.jar (وحدة NT) - تجمع نصوص رسائل الإشعارات الواردة من 17 تطبيقًا

- local.jar (وحدة fm / fp) - تجمع قائمة الملفات (شجرة الملفات) على الجهاز

- الهاتف. جرة (وحدة MS) - يسيء استخدام خدمات إمكانية الوصول للتجسس على تطبيقات المراسلة عن طريق إخراج اسم جهة الاتصال ورسالة الدردشة والتاريخ

- الموارد (وحدة sm) - لتجميع رسائل SMS المخزنة على الجهاز

- Services.jar (وحدة لو) - يحصل على موقع الجهاز

- systemui.jar (وحدة SY) - تجمع معلومات الجهاز والنظام

- جهاز توقيت (وحدة ia) - تجمع قائمة بالتطبيقات المثبتة

- مجموعة الأدوات (وحدة cn) - يجمع قائمة جهات الاتصال

- watchkit.jar (وحدة التيار المتردد) - تجمع قائمة بحسابات الجهاز

- wearkit.jar (وحدة cl) - تجمع قائمة بسجلات المكالمات

يتم تخزين جميع البيانات التي تم الحصول عليها في ملف واضح /data/user/0/org.telegram.messenger/databases/outdata، قبل أن يتم تشفيرها باستخدام AES وإرسالها إلى خادم C&C ، كما ترى في الشكل 13.

يحتوي هذا الباب الخلفي StrongPity على ميزات تجسس ممتدة مقارنةً بإصدار StrongPity الأول الذي تم اكتشافه للجوال. يمكنه أن يطلب من الضحية تنشيط خدمات الوصول والحصول على وصول الإخطار ؛ انظر الشكل 14. إذا قام الضحية بتمكينهم ، فسوف تتجسس البرامج الضارة على الإشعارات الواردة وتسيء استخدام خدمات الوصول لاختراق اتصالات الدردشة من التطبيقات الأخرى.

الشكل 14. طلبات البرامج الضارة ، من الضحية ، وخدمات الوصول إلى الإشعارات وإمكانية الوصول

من خلال الوصول إلى الإشعارات ، يمكن للبرنامج الضار قراءة رسائل الإشعارات المستلمة الواردة من 17 تطبيقًا مستهدفًا. فيما يلي قائمة بأسماء الحزم الخاصة بهم:

- رسول (com.facebook.orca)

- ماسنجر لايت (com.facebook.mlite)

- فايبر - الدردشات والمكالمات الآمنة (com.viber.voip)

- سكايب (com.skype.raider)

- LINE: المكالمات والرسائل (jp.naver.line.android)

- Kik - تطبيق المراسلة والمحادثة (kik.android)

- تانجو بث مباشر ودردشة فيديو (com.sgiggle.production)

- جلسات Hangout (com.google.android.talk)

- برقية (org.telegram.messenger)

- وي شات (com.tencent.mm)

- سناب شات (com.snapchat.android)

- تيندر (com.tinder)

- ارتفاع الأخبار والمحتوى (com.bsb.hike)

- انستغرام (com.instagram.android)

- تويتر (com.twitter.android)

- جيميل (com.google.android.gm)

- المكالمات والدردشة الدولية imo (com.imo.android.imoim)

إذا كان الجهاز متجذرًا بالفعل ، فسيحاول البرنامج الضار بصمت منح أذونات لـ WRITE_SETTINGS ، WRITE_SECURE_SETTINGS ، REBOOT ، MOUNT_FORMAT_FILESYSTEMS ، MODIFY_PHONE_STATE ، PACKAGE_USAGE_STATS ، READ_PRIVILEGED_PHONE_STATEولتمكين خدمات الوصول ومنح وصول الإخطار. ثم يحاول الباب الخلفي StrongPity تعطيل تطبيق SecurityLogAgent (com.samsung.android.securitylogagent) ، وهو تطبيق نظام رسمي يساعد في حماية أمان أجهزة Samsung ، ويعطل جميع إشعارات التطبيقات الواردة من البرامج الضارة نفسها والتي قد يتم عرضها على الضحية في المستقبل في حالة حدوث أخطاء أو أعطال أو تحذيرات بالتطبيق. لا يحاول الباب الخلفي StrongPity نفسه استئصال الجهاز.

تستخدم خوارزمية AES وضع CBC والمفاتيح المشفرة لفك تشفير الوحدات التي تم تنزيلها:

- مفتاح AES - لا شيء ممكن

- AES IV - aaaanothingimpos

وفي الختام

انتحلت حملة الهاتف المحمول التي تديرها مجموعة StrongPity APT خدمة شرعية لتوزيع باب خلفي لنظام Android. أعادت شركة StrongPity تجميع تطبيق Telegram الرسمي ليشمل متغيرًا من رمز الباب الخلفي للمجموعة.

هذه الشفرة الخبيثة ووظائفها وأسماء الفئات والشهادة المستخدمة لتوقيع ملف APK هي نفسها من الحملة السابقة ؛ لذلك نعتقد بثقة عالية أن هذه العملية تنتمي إلى مجموعة StrongPity.

في وقت بحثنا ، تم تعطيل العينة التي كانت متاحة على موقع الويب المقلد بسبب API_ID_PUBLISHED_FLOOD خطأ ، مما يؤدي إلى عدم تشغيل تعليمات برمجية ضارة وربما يقوم الضحايا المحتملون بإزالة التطبيق الذي لا يعمل من أجهزتهم.

يكشف تحليل الكود أن الباب الخلفي معياري ويتم تنزيل وحدات ثنائية إضافية من خادم القيادة والتحكم. هذا يعني أنه يمكن تغيير عدد الوحدات النمطية المستخدمة ونوعها في أي وقت لملاءمة طلبات الحملة عند تشغيلها بواسطة مجموعة StrongPity.

بناءً على تحليلنا ، يبدو أن هذا هو الإصدار الثاني من برامج Android الضارة الخاصة بـ StrongPity ؛ مقارنة بإصداره الأول ، فإنه يسيء أيضًا استخدام خدمات الوصول والوصول إلى الإشعارات ، ويخزن البيانات التي تم جمعها في قاعدة بيانات محلية ، ويحاول التنفيذ su الأوامر ، وبالنسبة لمعظم عمليات جمع البيانات ، تستخدم الوحدات التي تم تنزيلها.

شركات النفط العالمية

ملفات

| SHA-1 | اسم الملف | اسم اكتشاف ESET | الوصف |

|---|---|---|---|

| 50F79C7DFABECF04522AEB2AC987A800AB5EC6D7 | video.apk | أندرويد / StrongPity.A | StrongPity backdoor (تطبيق Android Telegram الشرعي المعاد تجميعه برمز ضار). |

| 77D6FE30DAC41E1C90BDFAE3F1CFE7091513FB91 | libarm.jar | أندرويد / StrongPity.A | وحدة الهاتف المحمول StrongPity المسؤولة عن تسجيل المكالمات الهاتفية. |

| 5A15F516D5C58B23E19D6A39325B4B5C5590BDE0 | libmpeg4.jar | أندرويد / StrongPity.A | وحدة الهاتف المحمول StrongPity المسؤولة عن جمع نصوص الإخطارات المستلمة. |

| D44818C061269930E50868445A3418A0780903FE | local.jar | أندرويد / StrongPity.A | وحدة الهاتف المحمول StrongPity المسؤولة عن جمع قائمة الملفات على الجهاز. |

| F1A14070D5D50D5A9952F9A0B4F7CA7FED2199EE | الهاتف. جرة | أندرويد / StrongPity.A | وحدة الهاتف المحمول StrongPity المسؤولة عن إساءة استخدام خدمات إمكانية الوصول للتجسس على تطبيقات أخرى. |

| 3BFAD08B9AC63AF5ECF9AA59265ED24D0C76D91E | الموارد | أندرويد / StrongPity.A | وحدة المحمول StrongPity المسؤولة عن جمع رسائل SMS المخزنة على الجهاز. |

| 5127E75A8FAF1A92D5BD0029AF21548AFA06C1B7 | Services.jar | أندرويد / StrongPity.A | وحدة المحمول StrongPity المسؤولة عن الحصول على موقع الجهاز. |

| BD40DF3AD0CE0E91ACCA9488A2FE5FEEFE6648A0 | systemui.jar | أندرويد / StrongPity.A | الوحدة المتنقلة StrongPity المسؤولة عن جمع معلومات الجهاز والنظام. |

| ED02E16F0D57E4AD2D58F95E88356C17D6396658 | جهاز توقيت | أندرويد / StrongPity.A | وحدة الهاتف المحمول StrongPity المسؤولة عن جمع قائمة بالتطبيقات المثبتة. |

| F754874A76E3B75A5A5C7FE849DDAE318946973B | مجموعة الأدوات | أندرويد / StrongPity.A | وحدة المحمول StrongPity المسؤولة عن جمع قائمة جهات الاتصال. |

| E46B76CADBD7261FE750DBB9B0A82F262AFEB298 | watchkit.jar | أندرويد / StrongPity.A | وحدة الهاتف المحمول StrongPity المسؤولة عن جمع قائمة بحسابات الجهاز. |

| D9A71B13D3061BE12EE4905647DDC2F1189F00DE | wearkit.jar | أندرويد / StrongPity.A | وحدة الهاتف المحمول StrongPity المسؤولة عن جمع قائمة بسجلات المكالمات. |

شبكة

| IP | مزود | الروية الأولى | التفاصيل |

|---|---|---|---|

| 141.255.161 [.] 185 | NameCheap | 2022-07-28 | intagrefedcircuitchip [.] com سي أند سي |

| 185.12.46 [.] 138 | لحم الخنزير كعكة | 2020-04-21 | Networkoftwaresegment [.] كوم سي أند سي |

تقنيات MITER ATT & CK

تم بناء هذا الجدول باستخدام إصدار 12 من إطار MITER ATT & CK.

| تكتيك | ID | الاسم | الوصف |

|---|---|---|---|

| إصرار | T1398 | التمهيد أو البرامج النصية لتهيئة تسجيل الدخول | يستقبل الباب الخلفي StrongPity ملف مكتمل نية البث للتنشيط عند بدء تشغيل الجهاز. |

| T1624.001 | تنفيذ الحدث المُثار: مستقبلات البث | يتم تشغيل وظيفة الباب الخلفي StrongPity في حالة حدوث أحد هذه الأحداث: البطارية ضعيفة, USER_PRESENT, الشاشة مفتوحة, الشاشة مقفلةالطرق أو الاتصال_تغيير. | |

| التهرب الدفاعي | T1407 | قم بتنزيل رمز جديد في وقت التشغيل | يمكن للباب الخلفي StrongPity تنزيل وتنفيذ وحدات ثنائية إضافية. |

| T1406 | ملفات أو معلومات مبهمة | يستخدم الباب الخلفي StrongPity تشفير AES للتشويش على الوحدات التي تم تنزيلها وإخفاء السلاسل في ملف APK الخاص به. | |

| T1628.002 | إخفاء القطع الأثرية: مراوغة المستخدم | يمكن لـ StrongPity backdoor تعطيل جميع إشعارات التطبيقات الواردة من البرامج الضارة نفسها لإخفاء وجودها. | |

| T1629.003 | دفاعات الضرر: تعطيل أو تعديل الأدوات | إذا كان الباب الخلفي StrongPity يحتوي على جذر ، فإنه يعطل SecurityLogAgent (com.samsung.android.securitylogagent) إذا كان موجودا. | |

| الاكتشاف | T1420 | اكتشاف الملفات والدليل | يمكن للباب الخلفي StrongPity سرد الملفات المتاحة على وحدة التخزين الخارجية. |

| T1418 | اكتشاف البرامج | يمكن أن يحصل الباب الخلفي StrongPity على قائمة بالتطبيقات المثبتة. | |

| T1422 | اكتشاف تكوين شبكة النظام | يمكن لـ StrongPity backdoor استخراج IMEI و IMSI وعنوان IP ورقم الهاتف والبلد. | |

| T1426 | اكتشاف معلومات النظام | يمكن لـ StrongPity backdoor استخراج معلومات حول الجهاز بما في ذلك نوع اتصال الإنترنت والرقم التسلسلي لبطاقة SIM ومعرف الجهاز ومعلومات النظام الشائعة. | |

| مجموعة | T1417.001 | التقاط الإدخال: Keylogging | يسجل الباب الخلفي StrongPity ضغطات المفاتيح في رسائل الدردشة وبيانات المكالمات من التطبيقات المستهدفة. |

| T1517 | الوصول إلى الإخطارات | يمكن لـ StrongPity backdoor جمع رسائل الإشعارات من 17 تطبيقًا مستهدفًا. | |

| T1532 | أرشفة البيانات المجمعة | يقوم الباب الخلفي StrongPity بتشفير البيانات المسربة باستخدام AES. | |

| T1430 | تتبع الموقع | يتتبع الباب الخلفي StrongPity موقع الجهاز. | |

| T1429 | التقاط الصوت | يمكن للباب الخلفي StrongPity تسجيل المكالمات الهاتفية. | |

| T1513 | القبض على الشاشة | يمكن للباب الخلفي StrongPity تسجيل شاشة الجهاز باستخدام ملف MediaProjectManager API. | |

| T1636.002 | بيانات المستخدم المحمية: سجلات المكالمات | يمكن للباب الخلفي StrongPity استخراج سجلات المكالمات. | |

| T1636.003 | بيانات المستخدم المحمية: قائمة جهات الاتصال | يمكن للباب الخلفي StrongPity استخراج قائمة جهات اتصال الجهاز. | |

| T1636.004 | بيانات المستخدم المحمية: رسائل SMS | يمكن للباب الخلفي StrongPity استخراج رسائل SMS. | |

| القيادة والتحكم | T1437.001 | بروتوكول طبقة التطبيق: بروتوكولات الويب | يستخدم الباب الخلفي StrongPity HTTPS للتواصل مع خادم القيادة والتحكم الخاص به. |

| T1521.001 | القناة المشفرة: التشفير المتماثل | يستخدم الباب الخلفي StrongPity AES لتشفير اتصالاته. | |

| exfiltration | T1646 | تسلل عبر قناة C2 | يقوم الباب الخلفي StrongPity بإخراج البيانات باستخدام HTTPS. |

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://www.welivesecurity.com/2023/01/10/strongpity-espionage-campaign-targeting-android-users/

- 1

- 10

- 1040

- 11

- 2021

- 2022

- 7

- 9

- a

- ماهرون

- من نحن

- AC

- الوصول

- إمكانية الوصول

- الحسابات

- الإجراءات

- نشط

- وأضاف

- إضافي

- العنوان

- AES

- بعد

- خوارزمية

- الكل

- سابقا

- بالرغم ان

- تحليل

- و

- الروبوت

- API

- واجهات برمجة التطبيقات

- التطبيق

- تظهر

- التطبيقات

- التطبيقات

- APT

- حول

- الآلي

- متاح

- الباب الخلفي

- الأساسية

- لان

- قبل

- يجري

- اعتقد

- ما بين

- بث

- بنيت

- دعوة

- دعوات

- الحملات

- الحملات

- لا تستطيع

- أسر

- حقيبة

- مراكز

- شهادة

- تغيير

- قناة

- التحقق

- اختار

- فئة

- فصول

- واضح

- الكود

- جمع

- جمع

- مجموعة شتاء XNUMX

- آت

- مشترك

- التواصل

- Communication

- مجال الاتصالات

- قارن

- مقارنة

- مقارنة

- مقارنة

- مكونات

- تسوية

- الثقة

- الاعداد

- صلة

- التواصل

- جهات الاتصال

- يحتوي

- محتوى

- دولة

- البلد

- حالياًّ

- حاليا

- البيانات

- قاعدة البيانات

- التاريخ

- يوم

- فك تشفير

- تم التوصيل

- نشر

- وصف

- وصف

- جهاز

- الأجهزة

- فعل

- مختلف

- مباشرة

- معاق

- اكتشف

- نشر

- وزعت

- توزيع

- لا

- نطاق

- بإمكانك تحميله

- أثناء

- كل

- في وقت سابق

- إما

- تمكين

- تمكن

- مشفرة

- التشفير

- كاف

- تماما

- خطأ

- أخطاء

- تجسس

- حتى

- أحداث

- EVER

- دليل

- تنفيذ

- خارجي

- استخراج

- فيسبوك

- زائف

- المميزات

- الشكل

- قم بتقديم

- ملفات

- الاسم الأول

- لأول مرة

- تناسب

- ويركز

- الإطار

- مجانًا

- تبدأ من

- تماما

- وظيفي

- وظيفة

- وظائف

- مستقبل

- ربح

- معرض الصور

- ولدت

- معطى

- شراء مراجعات جوجل

- Google Play

- متجر Google Play

- منح

- منح

- تجمع

- مجموعات

- يساعد

- هنا

- إخفاء

- مرتفع

- الصفحة الرئيسية

- استضافت

- كيفية

- لكن

- HTML

- HTTPS

- ia

- محدد

- تحديد

- الأدوات

- in

- تتضمن

- شامل

- يشمل

- بما فيه

- الوارد

- معلومات

- في البداية

- انستقرام

- تثبيت

- بدلًا من ذلك

- نية

- داخلي

- Internet

- اتصال الانترنت

- IP

- عنوان IP

- IT

- نفسها

- يوليو

- القفل

- مفاتيح

- علم

- طبقة

- على الأرجح

- حدود

- خط

- LINK

- مرتبط

- قائمة

- قوائم

- محلي

- موقع

- يعد

- صنع

- يصنع

- البرمجيات الخبيثة

- كثير

- ماكس العرض

- يعني

- تعرف علي

- الرسالة

- رسائل

- الرسائل

- رسول

- ربما

- الجوال

- تطبيقات الجوال

- موضة

- تم التعديل

- وحدات

- وحدة

- الوحدات

- مراقبة

- شاشات

- الأكثر من ذلك

- أكثر

- MS

- الاسم

- عين

- أسماء

- Naver

- ضروري

- شبكة

- جديد

- أخبار

- إعلام

- الإخطارات

- نوفمبر

- نوفمبر 2021

- عدد

- تم الحصول عليها

- الحصول على

- يحصل

- عرض

- رسمي

- ONE

- المصدر المفتوح

- كود مفتوح المصدر

- تعمل

- عملية

- مشغلي

- أصلي

- أخرى

- وإلا

- نظرة عامة

- الخاصة

- صفقة

- جزء

- مجتمع

- ربما

- أذونات

- للهواتف

- المكالمات الهاتفية

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- بلايستشن

- اللعب مخزن

- نقاط

- صورة

- ممكن

- محتمل

- التفضيلات

- وجود

- يقدم

- قدم

- سابق

- سابقا

- المنتجات

- بصورة صحيحة

- حماية

- بروتوكول

- تزود

- المقدمة

- ويوفر

- علانية

- نشر

- أغراض

- نادر

- عرض

- تلقى

- يتلقى

- سجل

- مسجل

- تسجيل

- تسجيل

- مسجل

- سجلات

- صدر

- إزالة

- طلب

- طلبات

- مطلوب

- بحث

- الباحثين

- مسؤول

- REST

- نتيجة

- النتائج

- يكشف

- جذر

- القواعد

- خزنة

- نفسه

- سامسونج

- شاشة

- الثاني

- القسم

- أمن

- يبدو

- إرسال

- مسلسل

- الخدمة

- خدمات

- شاركت

- ينبغي

- إشارة

- وقعت

- الشريحة

- مماثل

- التشابه

- الاشارات

- منذ

- الموقع

- سكيب

- SMS

- المفاجئة دردشة

- So

- بعض

- على وجه التحديد

- تجسس

- معيار

- بداية

- بدء التشغيل

- لا يزال

- تخزين

- متجر

- تخزين

- فروعنا

- مجرى

- متدفق

- بقوة

- بنجاح

- هذه

- مفترض

- نظام

- جدول

- المستهدفة

- استهداف

- الأهداف

- تیلیجرام

- تينسنت

- الاختبار

- •

- من مشاركة

- الأشياء

- التهديد

- الجهات التهديد

- ثلاثة

- عبر

- الوقت

- مادة الحريق

- إلى

- أداة

- يثير

- أثار

- اثار

- أو تويتر

- فريد من نوعه

- تحديث

- تم التحميل

- الأستعمال

- تستخدم

- مستخدم

- المستخدمين

- متنوع

- مختلف

- الإصدار

- فايبر

- ضحية

- ضحايا

- فيديو

- دردشة الفيديو

- الويب

- على شبكة الإنترنت

- الموقع الإلكتروني

- المواقع

- ابحث عن

- التي

- واسع

- سوف

- كلمة

- للعمل

- عمل

- عامل

- XML

- أنت

- زفيرنت