المجموعة التي تقف وراء حصان طروادة المتطور، SilverRAT، لديها روابط لكل من تركيا وسوريا وتخطط لإصدار نسخة محدثة من الأداة للسماح بالتحكم في أنظمة Windows وأجهزة Android المخترقة.

وفقًا لتحليل التهديدات الذي نُشر في 3 يناير، فإن SilverRAT v1 - الذي يعمل حاليًا على أنظمة Windows فقط - يسمح ببناء برامج ضارة لهجمات تسجيل المفاتيح وبرامج الفدية، ويتضمن ميزات مدمرة، مثل القدرة على حذف نقاط استعادة النظام، والباحثين من Cyfirma ومقرها سنغافورة جاء في تحليلهم.

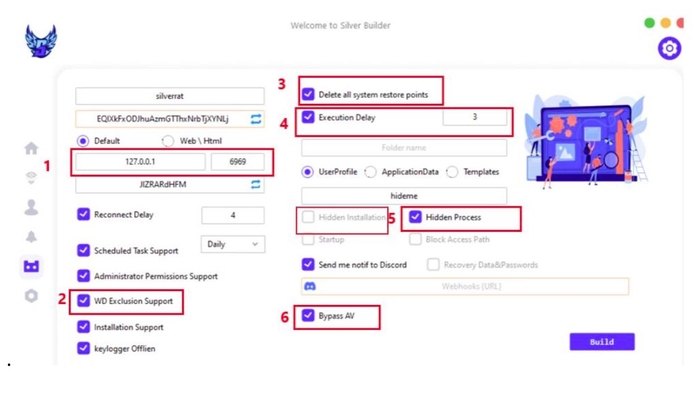

يتيح SilverRAT Builder العديد من الميزات

ويظهر SilverRAT أن مجموعات الجرائم الإلكترونية في المنطقة أصبحت أكثر تطوراً، وفقاً لتحليل Cyfirma. يتكون الإصدار الأول من SilverRAT، الذي تم تسريب كود مصدره من قبل جهات مجهولة في أكتوبر، من أداة إنشاء تسمح للمستخدم بإنشاء حصان طروادة للوصول عن بعد بميزات محددة.

وتشمل الميزات الأكثر إثارة للاهتمام، وفقًا لتحليل Cyfirma، استخدام إما عنوان IP أو صفحة ويب للقيادة والتحكم، وتجاوز برامج مكافحة الفيروسات، والقدرة على مسح نقاط استعادة النظام، وتأخير تنفيذ الحمولات.

هناك اثنان على الأقل من الجهات الفاعلة في مجال التهديد - أحدهما يستخدم المقبض "Dangerous Silver" والثاني يستخدم "Monstermc" - هما المطوران وراء كل من SilverRAT والبرنامج السابق S500 RAT، وفقًا لتحليل Cyfirma. يعمل المتسللون على Telegram ومن خلال المنتديات عبر الإنترنت حيث يبيعون البرامج الضارة كخدمة، ويوزعون ملفات RAT المكسورة من مطورين آخرين، ويقدمون مجموعة متنوعة من الخدمات الأخرى. بالإضافة إلى ذلك، لديهم مدونة وموقع إلكتروني يسمى Anonymous Arab.

يقول راجانز باتيل، وهو باحث في مجال التهديدات لدى Cyfirma: "هناك شخصان يديران SilverRAT". "لقد تمكنا من جمع الأدلة الفوتوغرافية لأحد المطورين."

البدء من المنتديات

المجموعة التي تقف وراء البرمجيات الخبيثة، والتي يطلق عليها اسم Anonymous Arab، تنشط في منتديات الشرق الأوسط، مثل Turkhackteam، 1877، ومنتدى روسي واحد على الأقل.

بالإضافة إلى تطوير SilverRAT، يقدم مطورو المجموعة هجمات رفض الخدمة الموزعة (DDoS) عند الطلب، كما يقول كوشيك بال، الباحث في التهديدات في فريق Cyfirma Research.

يقول: "لقد لاحظنا بعض النشاط من Anonymous Arab منذ أواخر نوفمبر 2023". "من المعروف أنهم يستخدمون شبكة الروبوتات التي يتم الإعلان عنها على Telegram المعروفة باسم" BossNet "لشن هجمات DDOS على كيانات كبيرة."

في حين أن مشهد التهديد في الشرق الأوسط تهيمن عليه مجموعات القرصنة التي تديرها الدولة والتي ترعاها الدولة في إيران وإسرائيل، فإن المجموعات المحلية مثل Anonymous Arab لا تزال تهيمن على أسواق الجرائم الإلكترونية. إن التطوير المستمر لأدوات مثل SilverRAT يسلط الضوء على الطبيعة الديناميكية للأسواق السرية في المنطقة.

لوحة معلومات SilverRAT لبناء أحصنة طروادة. المصدر: سيفيرما

تقول سارة جونز، محللة أبحاث استخبارات التهديدات السيبرانية في شركة الكشف والاستجابة المُدارة Critical Start، إن مجموعات القرصنة في الشرق الأوسط تميل إلى أن تكون متنوعة تمامًا، وحذرت من أن مجموعات القرصنة الفردية تتطور باستمرار وأن تعميم خصائصها يمكن أن يكون مشكلة.

وتقول: "يختلف مستوى التطور التقني بشكل كبير بين المجموعات في الشرق الأوسط". "تمتلك بعض الجهات المدعومة من الدولة قدرات متقدمة، بينما يعتمد البعض الآخر على أدوات وتقنيات أبسط."

بوابة من خلال لعبة المأجورون

من بين أعضاء مجموعة Anonymous العربية، هناك واحد على الأقل من قراصنة الألعاب السابقين، وفقًا للبيانات التي جمعها باحثون في Cyfirma، بما في ذلك الملف الشخصي على Facebook، وقناة YouTube، ومنشورات وسائل التواصل الاجتماعي لأحد المتسللين - وهو رجل في في أوائل العشرينات من عمره ويعيش في دمشق، سوريا، وبدأ القرصنة عندما كان مراهقًا.

إن ملف المتسللين الشباب الذين اكتسبوا خبرة كبيرة في العثور على ثغرات في الألعاب يتجاوز مجتمع القرصنة في الشرق الأوسط. أصبح المراهقون الذين يبدأون حياتهم المهنية في القرصنة عن طريق إنشاء اختراقات للألعاب أو شن هجمات رفض الخدمة ضد أنظمة الألعاب أمرًا شائعًا. اريون كورتاج عضوا مجموعة Lapsus $، بدأ كمتسلل للعبة Minecraft ثم انتقل بعد ذلك إلى اختراق أهداف مثل Microsoft وNvidia وصانع الألعاب Rockstar.

يقول راجهانز باتيل، باحث التهديدات لدى Cyfirma: "يمكننا أن نرى اتجاهًا مشابهًا مع مطور SilverRAT"، مضيفًا في تحليل التهديدات: "تكشف مراجعة المنشورات السابقة للمطور عن تاريخ تقديم ألعاب إطلاق النار من منظور الشخص الأول (FPS) المتنوعة. الاختراقات والتعديلات."

وقد حدد مجلس مراجعة السلامة السيبرانية التابع لوزارة الأمن الداخلي الأميركية، والذي يجري تحليلاً بعد الوفاة للاختراقات الكبرى، التدفق المستمر من المتسللين الأحداث إلى مؤسسات الجريمة السيبرانية باعتباره خطراً وجودياً. يجب على الحكومات والمنظمات الخاصة وضع برامج شاملة لإعادة توجيه الأحداث بعيدًا عن الجرائم الإلكترونية، حسبما وجد مجلس CSRB في تحليلها لنجاح مجموعة Lapsus$ في مهاجمة "بعض الشركات التي تتمتع بموارد جيدة ودفاع جيد في العالم".

ومع ذلك، غالبًا ما يجد المبرمجون الشباب والمراهقون المتمرسون في مجال التكنولوجيا طرقًا أخرى للدخول إلى حظيرة مجرمي الإنترنت أيضًا، كما يقول جونز من Critical Start.

وتقول: "إن المتسللين، مثل أي مجموعة سكانية، هم أفراد متنوعون لديهم دوافع ومهارات وأساليب متنوعة". "في حين أن بعض المتسللين قد يبدأون باختراق الألعاب وينتقلون إلى أدوات وتقنيات أكثر خطورة، فإننا غالبًا ما نجد أن مجرمي الإنترنت يميلون إلى استهداف الصناعات والبلدان ذات الدفاعات السيبرانية الأضعف."

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- :لديها

- :يكون

- :أين

- 2023

- 7

- a

- القدرة

- ماهرون

- الوصول

- وفقا

- نشط

- نشاط

- الجهات الفاعلة

- مضيفا

- إضافة

- العنوان

- متقدم

- ضد

- السماح

- يسمح

- من بين

- an

- تحليل

- المحلل

- و

- الروبوت

- مجهول

- الحماية من الفيروسات

- أي وقت

- اقتراب

- العربية

- هي

- AS

- At

- مهاجمة

- الهجمات

- بعيدا

- BE

- أصبح

- أن تصبح

- كان

- وراء

- يجري

- المدونة

- مجلس

- على حد سواء

- الروبوتات

- باني

- ابني

- by

- تسمى

- CAN

- قدرات

- وظائف

- قناة

- الخصائص

- الكود

- مجتمع

- الشركات

- تسوية

- إدارة

- السلوك

- يتكون

- باستمرار

- بناء

- استمر

- استمرار

- مراقبة

- دولة

- مشقوق

- خلق

- حرج

- CSRB

- حاليا

- قطع

- الانترنت

- جرائم الإنترنت

- الجريمة الإلكترونية

- مجرمو الإنترنت

- DANGER

- خطير

- لوحة أجهزة القياس

- البيانات

- دوس

- مؤجل

- الطلب

- القسم

- وزارة الأمن الداخلي

- كشف

- المطور

- المطورين

- التطوير التجاري

- الأجهزة

- نشر

- وزعت

- عدة

- سيطر

- هيمنت

- يطلق عليها اسم

- ديناميكي

- في وقت مبكر

- الشرق

- الشرقية

- إما

- الشركات

- الكيانات

- دليل

- المتطورة

- وجودي

- مآثر

- فيسبوك

- المميزات

- العثور على

- شركة

- الاسم الأول

- في حالة

- سابق

- المنتدى

- المنتديات

- وجدت

- إطارا في الثانية

- تبدأ من

- لعبة

- ألعاب

- الألعاب

- بوابة

- جمع

- جمعت

- الحكومات

- جدا

- تجمع

- مجموعات

- القراصنة

- قراصنة

- القرصنة

- الخارقة

- مقبض

- يملك

- he

- تسليط الضوء

- له

- تاريخ

- كلي

- البلد الام

- الأمن الداخلي

- HTTPS

- محدد

- صورة

- in

- تتضمن

- يشمل

- بما فيه

- فرد

- الأفراد

- الصناعات

- رؤيتنا

- وكتابة مواضيع مثيرة للاهتمام

- إلى

- IP

- عنوان IP

- إيران

- إسرائيل

- يناير

- جونز

- JPG

- معروف

- المشهد

- كبير

- متأخر

- الى وقت لاحق

- إطلاق

- الأقل

- مستوى

- مثل

- وصلات

- حياة

- رائد

- صانع

- البرمجيات الخبيثة

- رجل

- تمكن

- إدارة

- الأسواق

- مايو..

- عضو

- الأعضاء

- مایکروسافت

- وسط

- الشرق الأوسط

- ماين كرافت

- الأكثر من ذلك

- أكثر

- الدوافع

- خطوة

- انتقل

- الطبيعة

- نوفمبر

- NVIDIA

- شهر اكتوبر

- of

- عرض

- الوهب

- غالبا

- on

- ONE

- جارية

- online

- فقط

- طريقة التوسع

- or

- المنظمات

- أخرى

- أخرى

- خارج

- على مدى

- مجتمع

- خط أنابيب

- المكان

- خطط

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- نقاط

- سكان

- تملك

- المنشورات

- سابق

- خاص

- إشكالية

- ملفي الشخصي

- البرنامج

- المبرمجين

- البرامج

- نشرت

- وضع

- تماما

- الفدية

- هجمات الفدية

- RAT

- إعادة توجيه

- منطقة

- الافراج عن

- اعتمد

- عن بعد

- الوصول عن بعد

- بحث

- الباحث

- الباحثين

- استجابة

- على استعادة

- يكشف

- مراجعة

- مراجعة

- روك

- الروسية

- s

- السلامة

- يقول

- الثاني

- أمن

- انظر تعريف

- بيع

- جدي

- خدماتنا

- هي

- بندقية

- ينبغي

- يظهر

- فضي

- مماثل

- بساطة

- منذ

- مهارات

- تطبيقات الكمبيوتر

- بعض

- متطور

- التكلف

- مصدر

- شفرة المصدر

- محدد

- بداية

- بدأت

- ابتداء

- تحقيق النجاح

- هذه

- سوريا

- نظام

- أنظمة

- الهدف

- الأهداف

- فريق

- تقني

- تقنيات

- مراهق

- المراهقين

- تیلیجرام

- تميل

- أن

- •

- العالم

- من مشاركة

- هناك.

- هم

- التهديد

- الجهات التهديد

- عبر

- إلى

- أداة

- أدوات

- يتجاوز

- اكثر شيوعا

- حصان طروادة

- تركيا

- اثنان

- تحت الارض

- غير معروف

- تحديث

- us

- مستخدم

- استخدام

- v1

- متنوع

- تشكيلة

- مختلف

- الإصدار

- وكان

- طرق

- we

- أضعف

- الموقع الإلكتروني

- حسن

- التي

- في حين

- من الذى

- لمن

- نوافذ

- مع

- أعمال

- العالم

- شاب

- موقع YouTube

- زفيرنت