وقت القراءة: 3 دقائق المخاطر الخمسة الأكثر شيوعًا في حزمة الأمان التي تعرضك لخطر الانتهاك

يمكن أن يستغرق أشهر شنومك أو أكثر لمنظمة لتحقيق خرق البيانات حدث. وفي الوقت نفسه ، دخلت البرامج الضارة إلى شبكتك وتنتظر الأمر للهجوم. تحدث الاختراقات في جميع أنحاء العالم ، ولكن يمكنك منع الهجوم إذا كنت تعرف ما لا يجب فعله. فيما يلي خمس مزالق شائعة يجب تجنبها لتقليل المخاطر.

1. استخدام بنية تسمح بالتقصير

لسنوات ، نشرت المنظمات حلول مع أ السماح بالوضع الأمني بشكل افتراضي بدرجات متفاوتة من النجاح. من خلال الوضع الأمني الذي يسمح بالافتراض ، تسمح المؤسسات في جميع الزيارات التي لم تظهر سلوكًا سيئًا فوريًا. ومع ذلك ، فإن تهديدًا غير معروف لم يظهر سلوكًا سيئًا فوريًا يمكن أن يدخل إلى الشبكة وينفذ إجراءات ضارة بعد فترة من الوقت ، مما يضر بالشبكة.

على الجانب الآخر ، نشرت المؤسسات حلولًا مع وضع أمني للرفض الافتراضي. ستقوم المنظمات بحظر أي حركة مرور غير معترف بها على أنها آمنة. على الرغم من أن هذه طريقة حماية أفضل من المسموح بها افتراضيًا ، إلا أن المؤسسات قد تحد من الإنتاجية.

بدلاً من ذلك ، إذا كنت تتبنى بنية ثقة صفر ، فأنت لا تثق أبدًا وتتحقق دائمًا من جميع الزيارات دون تقييد الإنتاجية. وهذا بدوره سيحمي عملك من تهديدات يوم الصفر دون مقاطعة المستخدم ".

2. الاعتماد على الذكاء الاصطناعي لحمايتك

في حين أن الذكاء الاصطناعي والتعلم الآلي يبشران بوعود كبيرة للعديد من مجالات التكنولوجيا ، فقد يكون من الخطر الاعتماد عليها بشكل كبير أمن نقطة النهاية. يمكن أن يؤدي الوصول إلى جبل افتراضي من البيانات ، دون التمكن من فهم سياقها ، إلى زيادة مخاطر الأمان لديك.

تعلم الآلة يمكن فقط اكتشاف التهديدات التي تم تدريبها على التعرف عليها. عندما تحدث إصدارات جديدة من البرامج الضارة أو أنواع أخرى من الهجمات لم يتم تدريب الخوارزمية عليها ، فمن الممكن أن تتمكن من تجاوز الخوارزميات. لا يزال التعلم الآلي أفضل من التوقيعات التقليدية ، ولكن هناك قلق بشأن ما إذا كان سيتمكن من منع هجوم غير معروف.

3. الاعتماد على الكشف مقابل الوقاية

الكشف ليس كافيا. تحتاج إلى الوقاية. وتحتاج إلى الوقاية دون مقاطعة المستخدم. تعتمد حلول مكافحة الفيروسات التقليدية على الكشف لحمايتك ، مما يسمح في التهديدات الخبيثة التي لم يتم اكتشافها على أنها سيئة ؛ والمؤسسات بحاجة إلى حل نقطة نهاية يمنع الضرر ولا يحتاج حتى إلى الكشف عن الملف لحمايتك. تكنولوجيا الاحتواء سيحتوي على جميع الملفات غير المعروفة التي تم تنفيذها ويسمح للمستخدم بالبقاء منتجيًا ولكنه يمنع الملف من التسبب في الضرر حتى يثبت أن الملف آمن.

الخبر السار هو أن الوقاية والكشف لا يجب أن يكونا متنافيين ولكن يمكن أن يكمل كل منهما الآخر. تسمح لك إضافة تقنيات الكشف والاستجابة إلى مجموعتك باكتشاف التهديدات التي تجاوزت بالفعل دفاعاتك ، ثم تسمح لك بالتخطيط لاستجابة للتعامل معها.

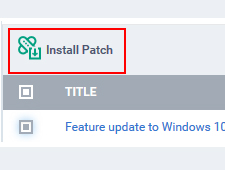

4. الاستهانة بالبرامج الضارة الموجودة بالفعل في نظامك

من السهل الاستهانة بالبرامج الضارة التي قد تكون موجودة بالفعل في نظامك. بعد كل شيء ، كان موجودًا في حالة خمول في أنظمتك بانتظار صمت حتى يبدأ الأمر في الحياة ويسبب الخراب على شبكتك. لا يمكنك الاستهانة بهذا النوع من البرامج الضارة. يجب أن يكون لديك اكتشاف جنبًا إلى جنب مع الوقاية كجزء من مجموعتك حتى تتمكن من اكتشاف البرامج الضارة التي وصلت بالفعل إلى نظامك والاستجابة لها.

سيؤدي الجمع بين الاكتشاف في أعلى المنع إلى تعزيز رؤية الشبكة للمنظمات لمنع الضرر في أقرب وقت ممكن.

5. التهديدات من مصادر داخلية / أشخاص

قد تأتي التهديدات من مصادر داخلية من موظفين لا يعرفون أحدث الممارسات الأمنية. إنهم يردون على بريد إلكتروني أو يفتحون مرفقًا يمكن أن يكون له عواقب غير مقصودة يمكن أن تكون مكلفة للغاية للشركات. هذه أكبر مجموعة من التهديدات الداخلية ولا تعني أي ضرر. قد لا يكونون على دراية كاملة بعواقب الأمن السيبراني المرتبطة بأفعالهم.

على الجانب الآخر ، هناك أفراد قد يسعون إلى إيذاء منظمة عمدا. لحسن الحظ ، هذه المجموعة أصغر ولكن يمكن أن تؤدي إلى هجمات من الداخل من الموظفين غير السعداء أو السابقين الذين يسعون للحصول على مكافأة مالية أو أي ضرر آخر للمنظمة.

Zero Trust هو الجواب

لا تزال غالبية الشركات تعتمد على النظرية الخاطئة القائلة بأن كل شيء في شبكتهم جدير بالثقة. هناك طريقة أكثر موثوقية لتقليل مخاطر حدوث خرق تتمثل في اعتماد بنية Zero Trust. لمعرفة المزيد حول كيفية منع الانتهاكات من خلال بناء بنية Zero Trust Security ، اقرأ الكتاب الإلكتروني https://www.comodo.com/resources/zero-trust-ebook/ .

![]()

برنامج جرد المعدات مفتوح المصدر

وظيفة المخاطر الخمسة الأكثر شيوعًا في حزمة الأمان التي تعرضك لخطر الانتهاك ظهرت للمرة الأولى على أخبار كومودو ومعلومات أمن الإنترنت.

- "

- a

- من نحن

- الوصول

- الإجراءات

- AI

- خوارزمية

- خوارزميات

- الكل

- السماح

- يسمح

- سابقا

- بالرغم ان

- دائما

- الحماية من الفيروسات

- هندسة معمارية

- مصطنع

- الذكاء الاصطناعي

- الذكاء الاصطناعي وآلة التعلم

- أسوشيتد

- يجري

- أفضل

- أفضل الممارسات

- أكبر

- حظر

- خرق

- مخالفات

- ابني

- الأعمال

- الأعمال

- مما تسبب في

- تأتي

- مشترك

- تكملة

- الأمن السيبراني

- البيانات

- البيانات الاختراق

- صفقة

- نشر

- الكشف عن

- كشف

- العرض

- كل

- البريد الإلكتروني

- الموظفين

- نقطة النهاية

- أدخل

- دخل

- كل شىء

- حصري

- مالي

- الاسم الأول

- تبدأ من

- خير

- عظيم

- تجمع

- يحدث

- وجود

- بشكل كبير

- هنا

- عقد

- كيفية

- كيفية

- لكن

- HTTPS

- فوري

- القيمة الاسمية

- الأفراد

- مطلع

- رؤيتنا

- Internet

- الإنترنت الأمن

- المخزون

- IT

- علم

- آخر

- قيادة

- تعلم

- تعلم

- مما سيحدث

- آلة

- آلة التعلم

- صنع

- أغلبية

- البرمجيات الخبيثة

- المقبلة.

- الأكثر من ذلك

- أكثر

- شبكة

- أخبار

- جاكيت

- منظمة

- المنظمات

- أخرى

- جزء

- فترة

- ممكن

- الوقاية

- إنتاجية

- وعد

- حماية

- الحماية

- أدرك

- الاعتراف

- المعترف بها

- تخفيض

- تقليص

- الخدمة الموثوقة

- لا تزال

- استجابة

- المخاطرة

- خزنة

- أمن

- تسعى

- أظهرت

- So

- تطبيقات الكمبيوتر

- حل

- الحلول

- الربيع

- كومة

- لا يزال

- تحقيق النجاح

- نظام

- أنظمة

- التكنولوجيا

- تكنولوجيا

- •

- العالم

- التهديدات

- الوقت

- تيشرت

- تقليدي

- حركة المرور

- الثقة

- أنواع

- فهم

- تحقق من

- افتراضي

- رؤية

- ابحث عن

- سواء

- من الذى

- بدون

- العالم

- سنوات

- حل متجر العقارات الشامل الخاص بك في جورجيا

- صفر

- الثقة صفر