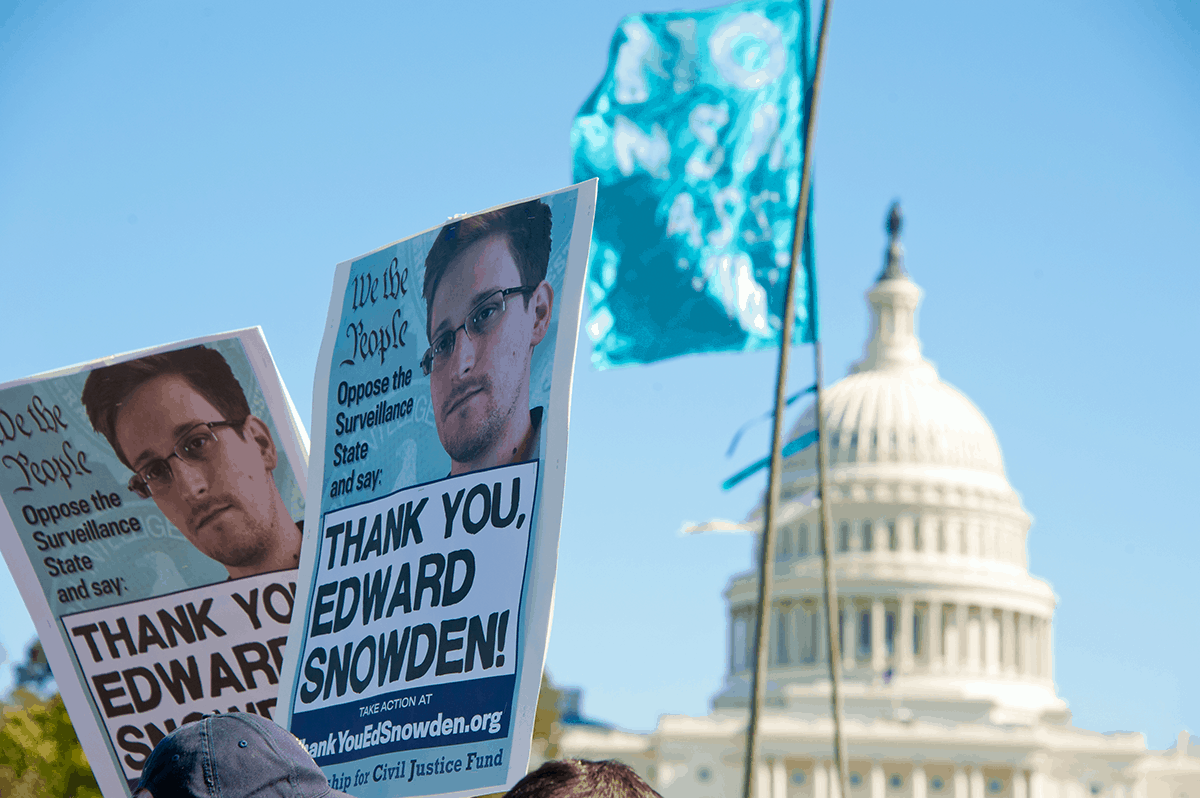

عندما بدأ عام 2013 ، لم يكن لدى الجمهور فكرة عن هوية إدوارد جوزيف سنودن ، ولكن بحلول نهاية العام ، كان الجميع يعرف اسمه. قرر سنودن ، وهو موظف سابق في وكالة المخابرات المركزية الأمريكية قضى بعض الوقت في العمل مع وكالة الأمن القومي ، المشاركة معلومات سرية للغاية مع العديد من الصحفيين البارزين الذين كسروا أخبار إلى العالم.

ليس من قبيل المبالغة أن نقول أن اكتشافات سنودن المذهلة قد غيرت العالم كما نعرفه ، وسلطت الضوء على وكالات وأنظمة المخابرات في جميع أنحاء العالم ، وجعلت عددًا لا يحصى من الناس يفكرون طويلًا وصعبًا بشأن خصوصيتهم ، وعدم الكشف عن هويتهم ، وأمنهم.

"كان لدينا بيرل هاربور الإلكتروني. كان اسمه إدوارد سنودن ". - أشتون كارتر ، وزير الدفاع السابق

لا يحصى قصصهُنَّ وقد كتب ، و المناقشات احتدم في السنوات منذ بدء التسرب ، ولدى كل شخص وجهة نظره حول سنودن والمعلومات المثيرة للعقل التي شاركها مع العالم. حتى أفعاله أدت إلى تطوير قانون الحرية في الولايات المتحدة الأمريكية ، والذي تم تصميمه للحد من كمية ونوع البيانات التي يمكن مراقبتها وتسجيلها.

ومع ذلك ، فإن حقيقة الأمر ، كما كشفت تسريبات سنودن ، هي أن هناك الكثير من التجسس وجمع البيانات السرية في الكواليس من حياتنا. ربما لا يزال هناك الكثير مما لا نعرفه حتى الآن ، لكن معلومات سنودن ساعدت على تفجير الأمر كله. فيما يلي بعض تفاصيل بعض أكبر وأهم الوحي الذي شاركه.

يمكن لوكالة الأمن القومي طلب سجلات المكالمات والبيانات من شركات الهاتف

كان هذا في الواقع أحد القصص الرئيسية الأولى للخروج في أعقاب تسريبات سنودن ، لكنها لا تزال واحدة من أهمها. وأظهرت القصة الأولية أن فيريزون أحد أكبر شركات الهاتف حولها ، اضطرت إلى تزويد وكالة الأمن القومي بالبيانات والسجلات لجميع عملائها تقريبًا.

في وقت لاحق ، رأينا أن Verizon لم يكن كذلك الشركة الوحيدة تشارك في هذا النوع من الأشياء. كانت شركات الهاتف الكبرى الأخرى مثل Sprint و AT&T تقوم أيضًا بتسليم سجلات الهاتف والمعلومات إلى وكالة الاستخبارات دون أن يكون لدى العملاء أي فكرة عما يحدث.

كان هذا الوحي هائلاً وولد نقاشًا كبيرًا في ذلك الوقت ، مع استمرار العديد من تلك المناقشات حتى يومنا هذا. ثم الرئيس باراك أوباما أعلنت عن خطط لإصلاح برامج جمع البيانات التابعة لوكالة الأمن القومي فيما سيؤدي في نهاية المطاف إلى تطوير قانون الحرية في الولايات المتحدة الأمريكية.

إثارة موجة من مخاوف الخصوصية

"عندما تتخلى عن خصوصيتك ، فإنك تتخلى عن قوتك". - ثور بنسون ، صحفي

كان لهذا التسرب الرئيسي الأول من سنودن تأثير كبير على وجهات النظر العامة حول المراقبة والخصوصية. قبل ذلك الوقت ، سخر العديد من الناس من فكرة تجسس وكالة الأمن القومي على مكالماتهم الهاتفية وأخذ بياناتهم وراء ظهورهم.

بدت الفكرة برمتها وكأنها شيء خارج نظرية المؤامرة ، لكن تسريبات سنودن أثبتت أنها حقيقية للغاية. من هناك ، بدأ الجمهور في التركيز بشكل أكبر على حماية خصوصية هواتفهم المحمولة بأي طريقة ممكنة ، وكذلك التفكير بشكل أعمق في الخصوصية وعدم الكشف عن الهوية عبر الإنترنت من خلال زيادة استخدام الشبكات الخاصة الإفتراضية.

قوة السنافر

بالالتزام بموضوع الهاتف ، علمتنا تسريبات سنودن أيضًا أن GCHQ ، وهي في الأساس النسخة البريطانية من وكالة الأمن القومي ، لديها قدرة مرعبة على التحكم فعليًا في هواتف الأشخاص ، حتى عند إيقاف تشغيلها. للقيام بذلك ، يستخدمون أ سلسلة من الأدوات سميت باسم Smurfs ، الشخصيات الكرتونية الزرقاء الصغيرة التي تم إنشاؤها لأول مرة في مسلسل كوميدي بلجيكي قديم.

سنفور وماذا يفعلون

"سيأتي وقت لا يكون فيه" يتجسسوا علي من خلال هاتفي "بعد الآن. في النهاية ، ستكون عبارة "هاتفي يتجسس عليّ". - فيليب كيك ، المؤلف

كشف سنودن أن GCHQ لديها قائمة كاملة بأدوات Smurf ، لكل منها استخدامها الخاص والغرض منها. وهنا بعض الأمثلة:

- حالمة سنف - لديه القدرة على تشغيل أو إيقاف تشغيل الهواتف عن بعد

- فضولي سمورف - لديه القدرة على الاستفادة من ميكروفون الهاتف للاستماع إلى المحادثات والضوضاء في المنطقة المحلية

- متعقب سنفور - لديه القدرة على تتبع موقفك بدقة

- جنون العظمة - يعمل على إخفاء أنشطة السنافر الأخرى لمنع الكشف عنها

كما نرى ، قوة هذه "السنافر أمر مرعب للغاية. وبطبيعة الحال ، تم تصميم هذه الأدوات والبرامج البرمجية فقط لاستخدامها ضد المجرمين والإرهابيين المشتبه بهم ، ولكن حقيقة وجود هذه التكنولوجيا كانت كافية لإرسال قشعريرة أسفل العمود الفقري للعديد من أفراد الجمهور.

PRISM

"إن الحكومة لا تريد أن يبقى أي نظام لنقل المعلومات دون انقطاع إلا إذا كانت تحت سيطرتها". - إسحاق أسيموف ، حكايات الأرامل السود

إلى حد بعيد ، كان أحد أكثر الرؤى المخيفة للجمهور الأمريكي هو وجود PRISM. كان PRISM هو الاسم الرمزي لبرنامج NSA حيث يمكن للوكالة أن تطلب بشكل فعال بيانات من كبرى شركات التكنولوجيا والإنترنت مثل Google و Facebook و Apple.

لقد اتضح أن PRISM كانت أ المصدر الرئيسي المعلومات الاستخبارية لتقارير وكالة الأمن القومي ، وكان أمرًا مرعبًا للجمهور أن يعرف عنه. استجاب الناس ، مع ذلك ، من خلال الاحتجاجات والمناظرات والمظاهرات ، وكذلك تشجيع بعضهم البعض على البدء في التركيز بقوة أكبر على حماية الخصوصية وإخفاء الهوية على الإنترنت.

تتضمن أنواع المحتوى التي يمكن أن تجمعها وكالة الأمن القومي سجلات البحث والتنزيلات ورسائل البريد الإلكتروني والمزيد. كان تركيز البرنامج على تعقب المشتبهين المحتملين بالإرهاب ، لكن النظام سمح بفاعلية بأخذ بيانات أي مستخدم إنترنت تقريبًا ، مما يجعله تهديدًا كبيرًا لخصوصية الأشخاص.

يمكن لوكالة الأمن القومي اعتراض الحزم قبل أن تصل إلى منزلك

مذهل تقرير كشفت صحيفة "دير شبيجل" الألمانية أن وكالة الأمن القومي لديها قائمة كاملة من أنظمة المراقبة المخيفة وأساليبها لإبقاء أعينهم في كل مكان والتجسس على الناس دون أن يكونوا أكثر حكمة.

أظهر التقرير أن وكالة الأمن القومي كانت قادرة على اعتراض شحنات الطرد التي كانت في طريقها إلى منزل الشخص. من هناك ، يمكن لعملاء المخابرات فتح الحزم ومعرفة ما بداخلها ، بالإضافة إلى إضافة أدوات التجسس وبرامجهم الخاصة.

وبهذه الطريقة ، استطاعوا العثور بشكل فعال على الطرود التي كانت تذهب إلى منازل المشتبه بهم ، وإضافة البق والآثار إلى العناصر الموجودة في الداخل ، ومراقبة ما كان المشتبه به يستخدم المعدات وما يحدث خلف الأبواب المغلقة.

كتالوج ANT

وواصل تقرير دير شبيجل تسليط الضوء على بعض الأدوات التي يمكن استخدامها ، ومقارنة القائمة بـ "كتالوج الطلبات عبر البريد". تم تجميع جميع الأدوات تحت اختصار XNUMX، وهو اختصار لتكنولوجيا الشبكة المتقدمة. كل أداة لها اسمها الرمزي وقائمة المنتجات الخاصة بها في "الكتالوج" ، الذي يصف وظائفها واستخداماتها.

أمثلة على أداة ANT:

- SURLYSPAWN - قادر على تسجيل ضغطات المفاتيح على الكمبيوتر ونقلها لاسلكيًا ، حتى عندما لا يكون الكمبيوتر متصلاً بالإنترنت

- كانديغرام - قادرة على تقليد برج الهاتف الخليوي GSM لرصد الاتصالات الخلوية

- تم تصميم هذه الأداة لتبدو تمامًا مثل مقبس الإنترنت RJ45 العادي ، ويمكن لهذه الأداة حقن بيانات الجهاز ومراقبتها عبر موجات الراديو

- MONKEYCALENDAR - قادر على نقل الموقع الجغرافي للهاتف الخليوي عبر رسالة نصية سرية

- قطن - مصممة لتشبه موصلات USB و Ethernet ، يمكن لهذه الأدوات اختراق أجهزة الكمبيوتر وتوفير الوصول عن بعد

مرة أخرى ، تمامًا مثل أدوات Smurf التي يستخدمها GCHQ في المملكة المتحدة ، كانت هذه التعليمات البرمجية المسماة أدوات التجسس وقطع المعدات مخيفة جدًا للتعرف عليها بالنسبة للعديد من الأشخاص حيث أثبتوا أن وكلاء وكالة الأمن القومي لديهم إمكانية الوصول إلى المعدات التي يمكن أن تجعل المراقبة سهلة للغاية بالنسبة لهم وغير قابلة للكشف تقريبًا عن أهدافهم.

يمكن لوكالة الأمن القومي حتى اختراق عمالقة التكنولوجيا

An البند في واشنطن بوست ذكرت أن وكالة الأمن القومي قد اخترقت بالفعل مراكز البيانات لكبار عمالقة التكنولوجيا جوجل وياهو من أجل مراقبة الاتصالات وحركة المرور في هذه المراكز.

كان هذا كشفًا مخيفًا بشكل خاص لأفراد الجمهور لأنه أثبت أنه لا توجد حدود تقريبًا لما يمكن لأدوات التجسس التابعة لوكالة الأمن القومي. إذا كان من الممكن اختراق أكبر شركات الإنترنت على هذا الكوكب بهذه السهولة الواضحة ، فهل كان أي شخص آمنًا حقًا؟

كما كان من المفزع أن يرى الناس أن وكالة الأمن القومي مستعدة لاستخدام ثروتها من أدوات القرصنة ضد الشركات الأمريكية الكبرى. أصدرت كل من جوجل وياهو بيانين لحرمان أي إدراك للمراقبة والتعبير عن صدمتهم واستيائهم ، حتى مع ياهو تصرف لتشفير اتصالاته.

صرح الرئيس التنفيذي السابق لشركة Yahoo ، Marissa Meyer ، أن Yahoo لن تزود وكالة الأمن القومي بأي وصول إلى مراكز البيانات الخاصة بها ولم تكن في الماضي. وقد ساعد ذلك على طمأنة العديد من مستخدمي الإنترنت العام والعام ، ولكن لا يزال الكثير من الناس قلقين من أن الشركات الكبرى تعقد صفقات مظللة وراء ظهورهم.

وكالة الأمن القومي البريطانية تتجسس على اتصالات الألياف البصرية في جميع أنحاء العالم

تم الكشف عن GCHQ ، المكافئ البريطاني لوكالة الأمن القومي ، لاستخدام أدوات مراقبة مختلفة لاختراق كابلات الألياف البصرية والوصلات في جميع أنحاء العالم. يتم كل هذا تحت الاسم الرمزي "تمبورا، وهو نظام مراقبة يعمل منذ عام 2011.

هذه نظام تضمنت بشكل أساسي وضع GCHQ اعتراضات على عدة مئات من كابلات الألياف الضوئية داخل وخارج المملكة المتحدة. يمكن لهؤلاء المعترضين الاستيلاء على البيانات مباشرة من الكابلات ، مع قيام عملاء الاستخبارات بمراقبة وتحليل هذه البيانات عن كثب لأي شيء قد يعتبرونه مثيرًا للاهتمام أو يستحق مزيدًا من التحقيق.

وفقًا لتسريبات سنودن ، يمكن أيضًا مشاركة المعلومات التي جمعتها GCHQ عبر Tempora مع وكالة الأمن القومي ، مع تمكن مئات الآلاف من مقاولي وكالة الأمن القومي من الاطلاع على هذه البيانات.

تجمع وكالة الأمن القومي قوائم الاتصال

"لم يكن هناك وقت في تاريخ البشرية حيث يحمل الكثير من الناس بشكل روتيني أجهزة التسجيل والمراقبة." - ستيفن ماجي ، مؤلف

جزء من مراقبة وكالة الأمن القومي وإجراءات مكافحة الإرهاب تشمل أيضا مجموعة شتاء XNUMX من عدد لا يحصى من قوائم البريد الإلكتروني وجهات الاتصال من مستخدمي الإنترنت والهواتف الذكية. أظهرت تسريبات سنودن أنه يمكن أخذ ما يصل إلى 250 مليون من قوائم الاتصال هذه كل عام.

من المهم أن نلاحظ أن هذا النظام كان يستخدم فقط في الخارج ويستهدف مواطنين غير أمريكيين ، ولكن الحقيقة هي أنه عندما يتم جمع مئات الآلاف من هذه القوائم حرفيا في جميع أنحاء العالم ، كما يحدث الكثير من الأمريكيين من أجل السفر في أماكن أجنبية ، من المحتم أن تكون بياناتهم أيضًا معرضة للخطر.

أثبت مخبر لا حدود له أن وكالة الأمن القومي تجسست على الأمريكيين

بلا حدود المخبر (أو BOUNDLESSINFORMANT) هو اسم الرمز المعطى لأداة تحليل البيانات الضخمة التي تستخدمها وكالة الأمن القومي. تتتبع هذه الأداة بشكل أساسي جميع البيانات الوصفية التي جمعتها وكالة الأمن القومي حول العالم وتضع نوعًا من "الخريطة الحرارية" لتلك البيانات لإظهار مصدرها والبلدان المستهدفة بشكل متكرر.

أظهرت الأداة ذلك المليارات من معلومات تم جمعها كل شهر ، وأظهرت أيضًا أنه تم أخذ عدة مليارات من القطع من مواطني الولايات المتحدة. كان هذا على الرغم من حقيقة أن وكالة الأمن القومي لديها على وجه التحديد ذكر للكونجرس أنه لم يجمع بيانات عن ملايين المواطنين الأمريكيين ولم يكن لديه حتى القدرة على القيام بذلك.

XKeyScore يسمح لوكالة الأمن القومي بتتبع نشاط أي شخص عبر الإنترنت

"يمكنك قراءة البريد الإلكتروني لأي شخص في العالم ، أي شخص لديك عنوان بريد إلكتروني له. أي موقع: يمكنك مشاهدة حركة المرور منه وإليه. أي جهاز كمبيوتر يجلس عليه الفرد: يمكنك مشاهدته. أي كمبيوتر محمول تقوم بتتبعه: يمكنك متابعته أثناء انتقاله من مكان إلى آخر في جميع أنحاء العالم. إنها محطة واحدة للوصول إلى معلومات وكالة الأمن القومي ".

هذه هي الطريقة إدوارد سنودن يصف قوة XKeyScore، والتي ربما تكون أقوى أداة تجسس على الإنترنت من وكالة الأمن القومي. يُعرف نظام الكمبيوتر هذا أيضًا باسم XKS ، وهو مصمم للبحث من خلال بيانات الإنترنت وتحليلها من المستخدمين في جميع أنحاء العالم ، ويتم جمع كميات هائلة من هذه البيانات كل يوم.

ما هو أكثر من ذلك ، يمكن بعد ذلك مشاركة كل هذه البيانات مع وكالات الاستخبارات الأخرى كجزء منخمس عيون"و" أربعة عشر عينًا " التحالفات، لذا يمكن لوكالات مثل GCHQ في المملكة المتحدة أو مقر المخابرات الدفاعية في اليابان الوصول أيضًا إلى معلومات حول عادات التصفح للشخص ، وسجل البحث ، والاستخدام العام للإنترنت.

القتال ضد مراقبة الإنترنت

مع وجود الكثير من الوحي المرعب الذي يخرج من تسريبات Snowden ، خاصة فيما يتعلق بمراقبة الإنترنت من خلال أنظمة مثل XKeyScore ، يرغب العديد من الأشخاص في اتخاذ إجراءات لتكون أكثر أمانًا عبر الإنترنت والحفاظ على خصوصية بياناتهم.

لهذا إحصائيات تظهر قفزة كبيرة في عدد الأشخاص الذين يستخدمون الشبكات الخاصة الافتراضية (VPNs). موفري VPN مثل ExpressVPN و NordVPN قادرون بشكل أساسي على تشفير اتصالات الإنترنت الخاصة بك وإخفاء تواجدك عبر الإنترنت ، مما يعني أنه حتى لو جرت محاولات لتتبع نشاطك ، فلن تكون ناجحة.

شبكات VPN الأخرى تستحق المراجعة:

إيجابيات وسلبيات استخدام VPN

| الايجابيات | سلبيات |

| إخفاء وجودك على الإنترنت وتشفير اتصالاتك لإخفاء الهوية تمامًا | رسوم الاشتراك الشهري / السنوي |

| حافظ على سلامتك من المتسللين والبرامج الضارة. | يمكن أن تختلف سرعات الاتصال في بعض الأحيان ، اعتمادًا على VPN الذي تختاره |

| الوصول إلى المحتوى والخدمات المقفلة أو المقيدة في المنطقة مثل Netflix | |

| استمتع بالأمن التام عند السفر. |

وكالة الأمن القومي تتجسس على القادة العالميين

لقد رأينا أن شركات التكنولوجيا العملاقة مثل Google و Apple ليست آمنة من أدوات التجسس التابعة لوكالة الأمن القومي ، ويمكن قول الشيء نفسه بالنسبة قادة العالم مثل الرؤساء ورؤساء الوزراء. كشفت العديد من الوثائق من ملفات سنودن أن وكالة الأمن القومي استهدفت أكثر من 120 قائدًا عالميًا مختلفًا على مر السنين ، والتجسس على اتصالاتهم والاستماع فعليًا إلى محادثاتهم الهاتفية.

أمثلة للقادة الذين تم اختراقهم:

أمثال الرئيس البرازيلي السابق ديلما روسفوالرئيس المكسيكي السابق فيليبي كالديرون والمستشار الألماني الحالي انجيلا ميركل جميعهم ضحايا مراقبة وكالة الأمن القومي. تمكنت وكالة الأمن القومي حتى من التجسس على اجتماعات بين قادة عالميين متعددين في أمثال G8 و G20 القمم.

تأثير الضربة القاضية

لا يؤثر هذا النوع من المراقبة بشكل مباشر على الفرد العادي من عامة الناس ، لكن الكشف أدى بالفعل إلى تصاعد التوترات بين الولايات المتحدة والعديد من البلدان الأخرى حول العالم. على سبيل المثال ، عندما كشف سنودن أن وكالة الأمن القومي كانت كذلك التجسس على الصين، تلقت العلاقة بين البلدين ضربة كبيرة.

تعمل وكالة الأمن القومي بنشاط ضد تشفير الإنترنت

مرة أخرى ، يمكننا أن نرى وحيًا مخيفًا آخر لمستخدمي الإنترنت في جميع أنحاء العالم حيث كشفت تسريبات سنودن أيضًا أن وكالة الأمن القومي لديها فرق من الوكلاء المكلفين انهيار إجراءات التشفير والأمان المستخدمة على نطاق واسع عبر الإنترنت.

ذكرت وثيقة من GCHQ:على مدى العقد الماضي ، قادت وكالة الأمن القومي جهدًا قويًا ومتعدد الجوانب لكسر تقنيات تشفير الإنترنت المستخدمة على نطاق واسع ... كميات هائلة من بيانات الإنترنت المشفرة التي تم التخلص منها حتى الآن قابلة للاستغلال الآن ".

أطلق على برنامج NSA هذا اسم Bullrun واستخدم أدوات اختراق مختلفة مثل هجمات القوة الغاشمة لاختراق أنظمة التشفير القياسية مثل HTTPS و SSL ، والتي يتم استخدامها في جميع أنحاء الإنترنت لأنظمة مثل الخدمات المصرفية والمشتريات عبر الإنترنت.

وكالة الأمن القومي لديها فريقها الخاص من المتسللين

بالإضافة إلى وجود عدد لا يحصى من أدوات وأنظمة القرصنة القوية بشكل ملحوظ تحت تصرفها ، يمكن لوكالة الأمن القومي أيضًا الاستعانة بخدمات "عمليات الوصول مصممةفريق. اختصارًا لـ TAO ، يتكون هذا الفريق من قراصنة النخبة الذين يمكنهم الاستفادة من أدوات مختلفة (مثل تلك التي شوهدت في كتالوج ANT أعلاه) من أجل اختراق أجهزة الكمبيوتر بسهولة مذهلة.

مع ترسانة من أنظمة القرصنة والأجهزة للاختيار من بينها ، يستطيع فريق TAO اقتحام أجهزة الكمبيوتر بغض النظر عما إذا كانت متصلة أو غير متصلة. من هناك ، يمكنهم مراقبة الموقع ونشاط الإنترنت وضربات المفاتيح والاتصالات والمزيد ، بالإضافة إلى إصابة الجهاز بأحصنة طروادة وأشكال أخرى من البرامج الضارة.

يمكن لوكالات المخابرات التجسس عليك من خلال الطيور الغاضبة

قد يبدو من الجنون أن يكون صحيحًا ، لكن التقارير والتسريبات قد ذكرت أيضًا أن وكالات الاستخبارات مثل وكالة الأمن القومي أو GCHQ البريطانية يمكنها بالفعل الاستفادة من العيوب في تصميمات تطبيقات معينة ، بما في ذلك ألعاب الجوال الشائعة الطيورالغاضبة، للتجسس على مستخدمي الهواتف الذكية. تُعرف هذه التطبيقات باسم "تسريب التطبيقاتهناك ملايين الأمثلة.

فقط من خلال فتح لعبة بسيطة ، مثل ما يفعله ملايين الأشخاص كل يوم أثناء ركوب القطار إلى العمل أو أخذ استراحة قهوة سريعة ، يمكنك تقديم وكالات الاستخبارات مع البيانات الشخصية مثل عمرك وجنسك واسمك وعنوان بريدك الإلكتروني وحتى موقعك الحالي.

كيف يحدث ذلك؟

ترجع "تسريبات" هذه المعلومات إلى حقيقة أن العديد من التطبيقات غالبًا ما تطلب الوصول إلى بعض معلوماتك الشخصية من أجل توفير وظائف إضافية مثل تكامل الوسائط الاجتماعية والقدرة على مشاركة درجاتك العالية أو اللعب مع الأصدقاء. لا يتم إنشاء هذه التطبيقات من قبل خبراء الأمن ، لذلك يمكن أن تأتي مع بعض الثغرات الصغيرة لوكالات الاستخبارات أو المتسللين الخبيثة لاستغلالها.

إن مدى قدرة وكالات الاستخبارات على استخدام التطبيقات للحصول على معلومات حول مستخدم ليست واضحة تمامًا ، ولكن يُعتقد أنه بالإضافة إلى المعلومات الأساسية والموقع الحالي ، يمكن للوكلاء أيضًا استخدام التطبيقات لمعرفة المزيد عن التوافق السياسي والتوجه الجنسي ، الدخل والحالة الاجتماعية ومستوى التعليم والمزيد!

أمثلة على التطبيقات المتسربة:

- تويتر

- Google Maps

- فليكر

- فيسبوك

- إنستغرام

- بينترست

- 7

- الوصول

- اكشن

- أنشطة

- إضافي

- عملاء

- الكل

- أمريكي

- تحليل

- أعلن

- الغفلية

- التطبيق

- تفاح

- التطبيقات

- أرشيف

- حول

- AT & T

- البنوك والمصارف

- بي بي سي

- البيانات الكبيرة

- أكبر

- مليار

- اسود

- بريطاني

- البق

- دعوة

- الطاقة الإنتاجية

- رسوم متحركة

- الرئيس التنفيذي

- تدقيق

- صندوق توظيف برأس مال محدود

- الكود

- قهوة

- آت

- مجال الاتصالات

- الشركات

- أجهزة الكمبيوتر

- مؤتمر

- التواصل

- مؤامرة

- المحادثات

- دولة

- المجرمين

- حالياًّ

- العملاء

- الانترنت

- البيانات

- تحليل البيانات

- يوم

- المخصصة

- مناقشة

- الدفاع

- التسليم

- الطلب

- التطوير التجاري

- الأجهزة

- فعل

- وثائق

- التعليم

- البريد الإلكتروني

- التشفير

- معدات

- تجسس

- خبرائنا

- استغلال

- فيسبوك

- الاسم الأول

- العيوب

- تركز

- اتباع

- الشرق الأوسط

- حرية

- لعبة

- ألعاب

- معدّات الأطفال

- العلاجات العامة

- العالمية

- شراء مراجعات جوجل

- حكومة

- الإختراق

- قراصنة

- القرصنة

- هنا

- إخفاء

- مرتفع

- تسليط الضوء

- تاريخ

- الصفحة الرئيسية

- كيفية

- HTTPS

- ضخم

- مئات

- فكرة

- بما فيه

- دخل

- info

- معلومات

- التكامل

- رؤيتنا

- Internet

- تحقيق

- المشاركة

- IT

- اليابان

- الصحفيين

- كمبيوتر محمول

- قيادة

- قيادة

- تسرب

- التسريبات

- تعلم

- ليد

- مستوى

- ضوء

- قائمة

- قائمة

- قوائم

- محلي

- موقع

- طويل

- رائد

- القيام ب

- البرمجيات الخبيثة

- الوسائط

- اجتماعات

- الأعضاء

- مليون

- الجوال

- شبكة

- الشبكات

- أخبار

- Notion

- online

- جاكيت

- طلب

- أخرى

- إصلاح

- مجتمع

- البيانات الشخصية

- الهواتف

- كوكب

- لاعب

- وفرة

- أكثر الاستفسارات

- قوة

- رئيس

- خصوصية

- خاص

- منتج

- البرنامج

- البرامج

- الاحتجاجات

- جمهور

- مشتريات

- راديو

- تسجيل

- تقرير

- التقارير

- مورد

- المخاطرة

- تشغيل

- خزنة

- بحث

- أمن

- حجز اسر يستولى

- مسلسلات

- خدمات

- الجنس

- مشاركة

- شاركت

- الاشارات

- الهاتف الذكي

- الهواتف الذكية

- So

- العدالة

- وسائل التواصل الاجتماعي

- تطبيقات الكمبيوتر

- جواسيس

- عدو سريع

- المعايير

- بداية

- المحافظة

- الحالة

- اشتراك

- ناجح

- المراقبة

- نظام

- أنظمة

- التكنولوجيا

- تكنولوجيا

- موضوع

- تفكير

- الوقت

- تتبع الشحنة

- حركة المرور

- حصان طروادة

- متحد

- المملكة المتحدة

- الولايات المتحدة

- us

- الولايات المتحدة الأميركية

- USB

- المستخدمين

- المزيد

- افتراضي

- VPN

- الشبكات الخاصة الإفتراضية

- واشنطن

- شاهد

- موجة

- ثروة

- الموقع الإلكتروني

- من الذى

- ويكيبيديا

- كسب

- للعمل

- أعمال

- العالم

- قيمة

- بريد ياهووو

- عام

- سنوات

- موقع YouTube

![25 أفضل خدمات استضافة الويب [2020] - قبول Bitcoin أفضل 25 خدمة استضافة على الويب [2020] - تقبل Bitcoin ذكاء بيانات PlatoBlockchain. البحث العمودي. عاي.](https://platoblockchain.com/wp-content/uploads/2021/05/25-best-web-hosting-services-2020-bitcoin-accepted-300x168.png)

![مراجعة CEX.IO [2020] - تبادل آمن ومثبت للتشفير مراجعة CEX.IO [2020] - ذكاء بيانات PlatoBlockchain لتبادل التشفير آمن ومثبت. البحث العمودي. عاي.](https://platoblockchain.com/wp-content/uploads/2021/05/cex-io-review-2020-a-safe-proven-crypto-exchange-300x168.png)

![أفضل شبكات VPN لمتصفح جوجل كروم [2023] أفضل شبكات VPN لمتصفح جوجل كروم [2023]](https://platoblockchain.com/wp-content/uploads/2023/12/best-vpns-for-google-chrome-2023-300x168.png)