1مركز التقنيات البصرية الكمية ، مركز التقنيات الجديدة ، جامعة وارسو ، Banacha 2c ، 02-097 Warszawa ، بولندا

2كلية الفيزياء ، جامعة وارسو ، باستورا 5 ، 02-093 وارسو ، بولندا

3ICFO – معهد العلوم الضوئية، معهد برشلونة للعلوم والتكنولوجيا، 08860 كاستيلديفيلس، إسبانيا

4قسم الرياضيات، جامعة يورك، هيسلينجتون، يورك، YO10 5DD، المملكة المتحدة

5ICREA-Institució Catalana de Recerca i Estudis Avançats، Lluis Companys 23، 08010 Barcelona، Spain

تجد هذه الورقة مثيرة للاهتمام أو ترغب في مناقشة؟ Scite أو ترك تعليق على SciRate.

ملخص

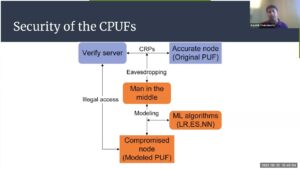

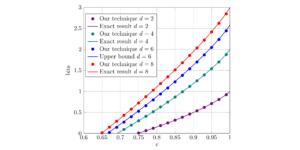

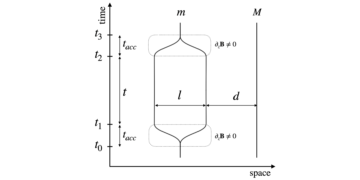

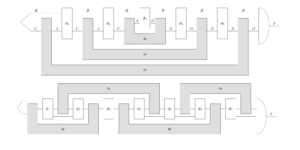

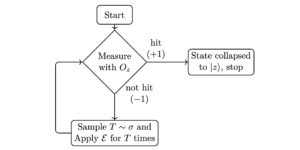

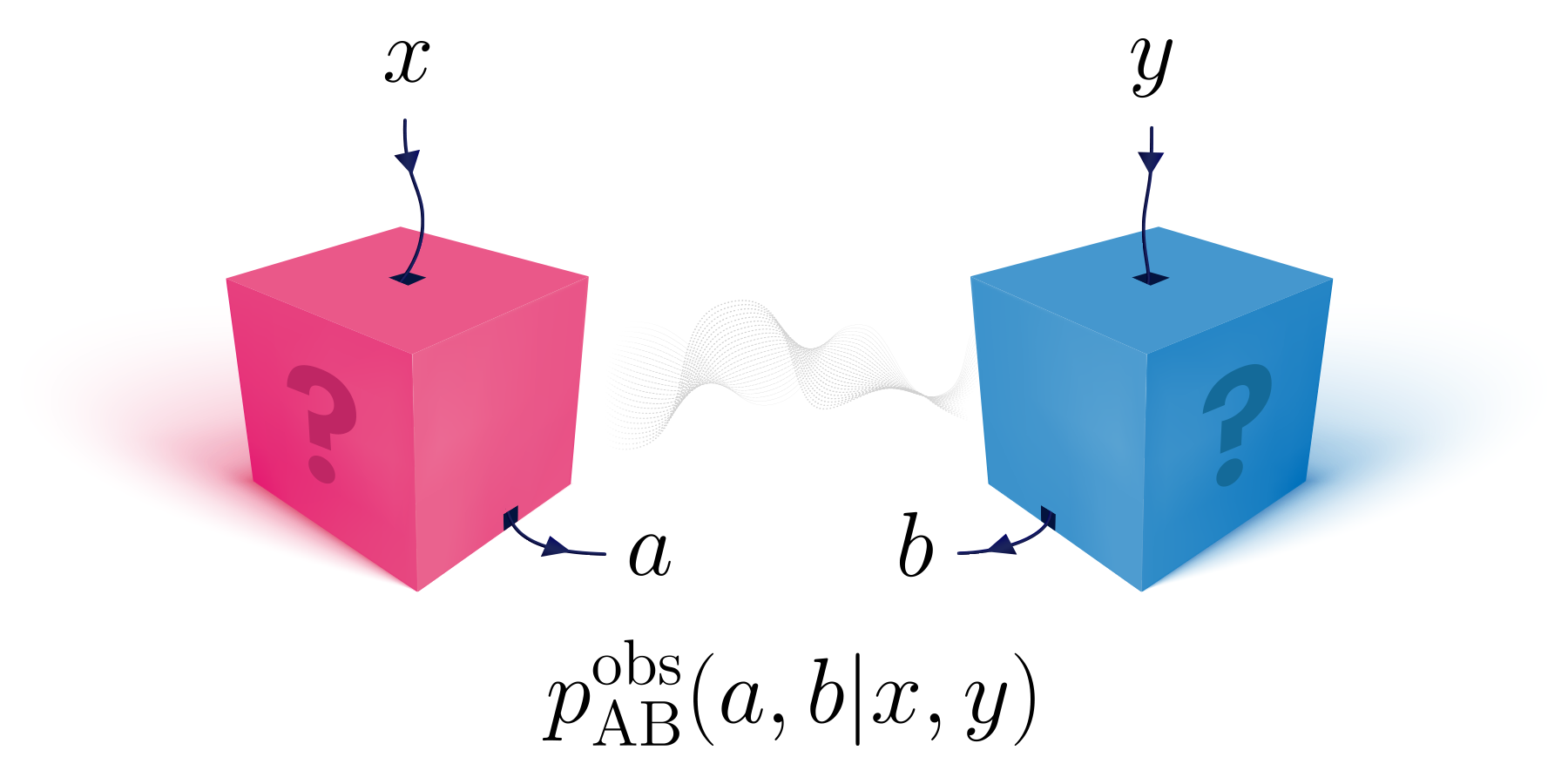

يشكل الإطار المستقل عن الجهاز النهج الأكثر واقعية للبروتوكولات الكمومية التي لا تضع أي ثقة في تنفيذها. فهو يتطلب أن تتم جميع المطالبات، المتعلقة بالأمن على سبيل المثال، على مستوى البيانات الكلاسيكية النهائية في أيدي المستخدمين النهائيين. يفرض هذا تحديًا كبيرًا لتحديد معدلات المفاتيح التي يمكن تحقيقها في $textit{device-independent quantum key Distribution}$ (DIQKD)، ولكنه يفتح أيضًا الباب للنظر في هجمات التنصت التي تنبع من إمكانية إنشاء بيانات معينة للتو بواسطة طرف ثالث ضار. في هذا العمل، نستكشف هذا المسار ونقدم $textit{convex-combination Attack}$ كتقنية فعالة وسهلة الاستخدام لمعدلات مفاتيح DIQKD ذات الحدود العليا. فهو يسمح بالتحقق من دقة الحدود الدنيا للمعدلات الرئيسية لأحدث البروتوكولات، سواء كانت تتضمن اتصالاً في اتجاه واحد أو في اتجاهين. على وجه الخصوص، نوضح بمساعدتها أن القيود المتوقعة حاليًا على متانة بروتوكولات DIQKD للعيوب التجريبية، مثل الرؤية المحدودة أو كفاءة الكشف، هي بالفعل قريبة جدًا من العتبات النهائية المسموح بها.

ملخص شعبي

► بيانات BibTeX

ferences المراجع

[1] أنطونيو أسين ونيكولاس برونر ونيكولا جيزين وسيرج ماسار وستيفانو بيرونيو وفاليريو سكاراني. "أمان مستقل عن الجهاز للتشفير الكمي ضد الهجمات الجماعية". فيز. القس ليت. 98 ، 230501 (2007).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.98.230501

[2] ستيفانو بيرونيو، وأنطونيو أسين، ونيكولاس برونر، ونيكولاس جيسين، وسيرج مسار، وفاليريو سكاراني. “توزيع المفتاح الكمي المستقل عن الجهاز بشكل آمن ضد الهجمات الجماعية”. جديد J. فيز. 11، 045021 (2009).

https://doi.org/10.1088/1367-2630/11/4/045021

[3] كلود إي شانون. "نظرية الاتصالات في أنظمة السرية". المجلة التقنية لنظام الجرس 28، 656-715 (1949).

الشبكي: / / doi.org/ 10.1002 / j.1538-7305.1949.tb00928.x

[4] نيكولاس برونر ودانييل كافالكانتي وستيفانو بيرونيو وفاليريو سكاراني وستيفاني وينر. "بيل nonlocality". القس وزارة الدفاع. فيز. 86 ، 419-478 (2014).

الشبكي: / / doi.org/ 10.1103 / RevModPhys.86.419

[5] جوناثان باريت ولوسيان هاردي وأدريان كينت. “لا يوجد إشارات وتوزيع مفتاح الكم”. فيز. القس ليت. 95، 010503 (2005).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.95.010503

[6] أنطونيو أسين، ونيكولاس جيسين، ولويس ماسانيس. “من نظرية بيل إلى تأمين توزيع المفتاح الكمي”. فيز. القس ليت. 97، 120405 (2006).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.97.120405

[7] أنطونيو أسين وسيرج مسار وستيفانو بيرونيو. "التوزيع الفعال للمفتاح الكمي آمن ضد المتنصتين الذين لا يرسلون إشارات". جديد J. فيز. 8، 126-126 (2006).

https://doi.org/10.1088/1367-2630/8/8/126

[8] يي تشاو، وتشي هانغ فريد فونغ، وبينغ تشي، وكريستين تشين، وهوي كوونغ لو. “القرصنة الكمومية: عرض تجريبي لهجوم التحول الزمني ضد أنظمة توزيع المفاتيح الكمومية العملية”. فيز. القس أ 78، 042333 (2008).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.78.042333

[9] Feihu Xu، وBing Qi، وHoi-Kwong Lo. “عرض تجريبي لهجوم إعادة رسم خريطة الطور في نظام توزيع مفتاح الكم العملي”. جديد J. فيز. 12، 113026 (2010).

https://doi.org/10.1088/1367-2630/12/11/113026

[10] لارس ليدرسن، كارلوس فيتشرز، كريستوفر ويتمان، دومينيك إلسر، يوهانس سكار، وفاديم ماكاروف. “اختراق أنظمة التشفير الكمي التجارية عن طريق الإضاءة الساطعة المخصصة”. نات. الضوئيات 4، 686-689 (2010).

الشبكي: / / doi.org/ 10.1038 / nphoton.2010.214

[11] إيليا غيرهاردت، تشين ليو، أنتيا لاماس ليناريس، يوهانس سكار، كريستيان كورتسيفر، وفاديم ماكاروف. "التنفيذ الميداني الكامل للمتنصت المثالي على نظام التشفير الكمي". نات. مشترك. 2، 349 (2011).

الشبكي: / / doi.org/ 10.1038 / ncomms1348

[12] فاليريو سكاراني، وهيلي بيكمان باسكينوتشي، ونيكولاس ج. سيرف، وميلوسلاف دوشيك، ونوربرت لوتكينهاوس، ومومتشيل بيف. “أمان التوزيع العملي لمفتاح الكم”. القس وزارة الدفاع. فيز. 81، 1301-1350 (2009).

الشبكي: / / doi.org/ 10.1103 / RevModPhys.81.1301

[13] روتيم أرنون فريدمان، فريديريك دوبوي، عمر فوزي، ريناتو رينر، وتوماس فيديك. “التشفير الكمي العملي المستقل عن الجهاز عبر تراكم الإنتروبيا”. نات. مشترك. 9، 459 (2018).

https://doi.org/10.1038/s41467-017-02307-4

[14] جلاوسيا مورتا، وسوزان بي فان دام، وجيريمي ريبيرو، ورونالد هانسون، وستيفاني وينر. “نحو تحقيق توزيع المفتاح الكمي المستقل عن الجهاز”. علوم الكم. تكنول. 4, 035011 (2019).

الشبكي: / / doi.org/ 10.1088 / 2058-9565 / ab2819

[15] رينيه شونيك، كون تونغ جوه، إغناتيوس دبليو بريماتماجا، إرنست واي.زي. تان، رامونا وولف، فاليريو سكاراني، وتشارلز سي.دبليو. ليم. “توزيع المفتاح الكمي المستقل عن الجهاز مع أساس مفتاح عشوائي”. نات كومون 12، 2880 (2021).

https://doi.org/10.1038/s41467-021-23147-3

[16] إيجور ديفيتاك وأندرياس وينتر. “تقطير المفتاح السري والتشابك من الحالات الكمومية”. بروك. ر. سوك. لوند. أ 461، 207-235 (2005).

الشبكي: / / doi.org/ 10.1098 / rspa.2004.1372

[17] ريناتو رينر ونيكولاس جيسين وباربرا كراوس. “دليل أمني نظري للمعلومات لبروتوكولات توزيع المفتاح الكمي”. فيز. القس أ 72، 012332 (2005).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.72.012332

[18] روتيم أرنون فريدمان. “معالجة المعلومات الكمومية المستقلة عن الجهاز”. أطروحات سبرينغر (2020).

https://doi.org/10.1007/978-3-030-60231-4

[19] يانباو تشانغ، هونغهاو فو، وإيمانويل نيل. “شهادة العشوائية الفعالة من خلال تقدير احتمالية الكم”. فيز. القس بحث 2، 013016 (2020).

الشبكي: / / doi.org/ 10.1103 / PhysRevResearch.2.013016

[20] جون إف كلوزر ومايكل أ. هورن وأبنر شيموني وريتشارد هولت. "تجربة مقترحة لاختبار نظريات المتغيرات المخفية المحلية". فيز. القس ليت. 23 ، 880-884 (1969).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.23.880

[21] أنطونيو أسين ، سيرج مسار ، ستيفانو بيرونيو. "العشوائية مقابل عدم التمركز والتشابك". فيز. القس ليت. 108 ، 100402 (2012).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.108.100402

[22] إريك وودهيد وأنطونيو أسين وستيفانو بيرونيو. "توزيع المفتاح الكمومي المستقل عن الجهاز مع عدم المساواة في CHSH غير المتكافئة". الكم 5 ، 443 (2021).

https://doi.org/10.22331/q-2021-04-26-443

[23] ملفين هو، بافيل سيكاتسكي، إرنست Y.-Z. تان، وريناتو رينر، وجان دانيال بانكال، ونيكولاس سانجوارد. "المعالجة المسبقة الصاخبة تسهل الإدراك الضوئي لتوزيع المفتاح الكمي المستقل عن الجهاز". فيز. القس ليت. 124، 230502 (2020).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.124.230502

[24] بافيل سيكاتسكي ، جان دانيال بانكال ، كزافييه فالكارس ، إرنست ي. تان وريناتو رينر ونيكولاس سانجوارد. "توزيع مفتاح الكم المستقل عن الجهاز من تفاوتات CHSH المعممة". الكم 5 ، 444 (2021).

https://doi.org/10.22331/q-2021-04-26-444

[25] روبرت كونيغ، وريناتو رينر، وكريستيان شافنر. “المعنى التشغيلي للانتروبيا الدنيا والأقصى”. IEEE ترانس. المشاة. النظرية 55، 4337-4347 (2009).

الشبكي: / / doi.org/ 10.1109 / TIT.2009.2025545

[26] لويس ماسانيس، ستيفانو بيرونيو، وأنطونيو أسين. “توزيع المفاتيح الكمومية الآمنة المستقلة عن الأجهزة باستخدام أجهزة قياس مستقلة سببيًا”. نات كومون 2، 238 (2011).

الشبكي: / / doi.org/ 10.1038 / ncomms1244

[27] أولمو نيتو-سيليراس، وستيفانو بيرونيو، وجوناثان سيلمان. “استخدام إحصائيات القياس الكاملة لتقييم العشوائية الأمثل المستقل عن الجهاز”. جديد J. فيز. 16، 013035 (2014).

https://doi.org/10.1088/1367-2630/16/1/013035

[28] جان دانييل بانكال، ولانا شيريدان، وفاليريو سكاراني. "مزيد من العشوائية من نفس البيانات". جديد J. فيز. 16، 033011 (2014).

https://doi.org/10.1088/1367-2630/16/3/033011

[29] أليخاندرو مطر، بول سكرزيبكزيك، جوناتان بور براسك، دانييل كافالكانتي، وأنطونيو أسين. “توليد العشوائية الأمثل من تجارب بيل البصرية”. جديد J. فيز. 17، 022003 (2015).

https://doi.org/10.1088/1367-2630/17/2/022003

[30] جان كولودينسكي، وأليخاندرو مطر، وبول سكرزيبكزيك، وإريك وودهيد، ودانييل كافالكانتي، وكونراد باناسزيك، وأنطونيو أسين. “توزيع المفتاح الكمي المستقل عن الجهاز مع مصادر أحادية الفوتون”. الكم 4، 260 (2020).

https://doi.org/10.22331/q-2020-04-30-260

[31] ميغيل نافاسكويس وستيفانو بيرونيو وأنطونيو أسين. “حدود مجموعة الارتباطات الكمومية”. فيز. القس ليت. 98، 010401 (2007).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.98.010401

[32] ميغيل نافاسكويس وستيفانو بيرونيو وأنطونيو أسين. “تسلسل هرمي متقارب للبرامج شبه المحددة التي تميز مجموعة الارتباطات الكمومية”. المجلة الجديدة للفيزياء 10، 073013 (2008).

https://doi.org/10.1088/1367-2630/10/7/073013

[33] Feihu Xu، وYu-Zhe Zhang، وQiang Zhang، وJian-Wei Pan. “توزيع المفتاح الكمي المستقل عن الجهاز مع التحديد اللاحق العشوائي”. فيز. القس ليت. 128، 110506 (2022).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.128.110506

[34] لو فوك ثينه، وغونزالو دي لا توري، وجان دانيال بانكال، وستيفانو بيرونيو، وفاليريو سكاراني. “العشوائية في الأحداث اللاحقة المختارة”. المجلة الجديدة للفيزياء 18، 035007 (2016).

https://doi.org/10.1088/1367-2630/18/3/035007

[35] بيتر براون وحمزة فوزي وعمر فوزي. "الحدود الدنيا المستقلة عن الجهاز في إنتروبيا فون نيومان المشروطة" (2021). أرخايف:2106.13692.

أرخايف: 2106.13692

[36] بيتر براون وحمزة فوزي وعمر فوزي. “حساب الإنتروبيا الشرطية للارتباطات الكمومية”. نات كومون 12، 575 (2021).

https://doi.org/10.1038/s41467-020-20018-1

[37] إرنست Y.-Z. تان، ورينيه شونيك، وكون تونغ جوه، وإغناتيوس ويليام بريماتاجا، وتشارلز سي.دبليو. ليم. “حساب معدلات المفاتيح الآمنة للتشفير الكمي باستخدام أجهزة غير موثوقة”. إن بي جي كوانتوم إنف 7، 1–6 (2021).

الشبكي: / / doi.org/ 10.1038 / s41534-021-00494 زي

[38] إنيت كور، مارك إم وايلد، وأندرياس وينتر. “القيود الأساسية على المعدلات الرئيسية في توزيع المفتاح الكمي المستقل عن الجهاز”. جديد J. فيز. 22, 023039 (2020).

https: / / doi.org/ 10.1088 / 1367-2630 / ab6eaa

[39] ماتياس كريستاندل، وروبرتو فيرارا، وكارول هوروديكي. “الحدود العليا لتوزيع المفتاح الكمي المستقل عن الجهاز”. فيز. القس ليت. 126، 160501 (2021).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.126.160501

[40] روتيم أرنون فريدمان وفيليكس ليدتسكي. “الحدود العليا لمعدلات توزيع المفاتيح الكمومية المستقلة عن الجهاز وتخمين بيريز المنقح”. IEEE ترانس. المشاة. النظرية 67، 6606-6618 (2021).

الشبكي: / / doi.org/ 10.1109 / TIT.2021.3086505

[41] ماتي فاركاس، وماريا بالانزو-جواندو، وكارول لوكانوسكي، ويان كولودينسكي، وأنطونيو أسين. "إن عدم تحديد موقع الجرس ليس كافيًا لأمن بروتوكولات توزيع المفاتيح الكمومية القياسية المستقلة عن الأجهزة". فيز. القس ليت. 127, 050503 (2021).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.127.050503

[42] إرنست Y.-Z. تان، تشارلز سي.-دبليو. ليم، وريناتو رينر. “التقطير المميز لتوزيع المفتاح الكمي المستقل عن الجهاز”. فيز. القس ليت. 124, 020502 (2020).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.124.020502

[43] إيمري سيزار ويانوس كورنر. "قنوات البث ذات الرسائل السرية". IEEE ترانس. المشاة. النظرية 24، 339-348 (1978).

الشبكي: / / doi.org/ 10.1109 / TIT.1978.1055892

[44] أولي ماورير. “اتفاقية المفتاح السري عن طريق المناقشة العامة من المعلومات المشتركة”. IEEE ترانس. المشاة. النظرية 39، 733-742 (1993).

الشبكي: / / doi.org/ 10.1109 / 18.256484

[45] رودولف أهلسويدي وإيمري سيزار. "العشوائية الشائعة في نظرية المعلومات والتشفير. I. المشاركة السرية”. IEEE ترانس. المشاة. النظرية 39، 1121-1132 (1993).

الشبكي: / / doi.org/ 10.1109 / 18.243431

[46] إنيت كور، وكارول هوروديكي، وسيدهارتا داس. “الحدود العليا لمعدلات توزيع المفاتيح الكمومية المستقلة عن الجهاز في السيناريوهات الثابتة والديناميكية”. فيز. القس تطبيق. 18, 054033 (2022).

الشبكي: / / doi.org/ 10.1103 / PhysRevApplied.18.054033

[47] ميشيل ماسيني وستيفانو بيرونيو وإريك وودهيد. "تحليل أمني DIQKD بسيط وعملي عبر علاقات عدم اليقين من نوع BB84 وقيود ارتباط باولي". الكم 6، 843 (2022).

https://doi.org/10.22331/q-2022-10-20-843

[48] فيليب هـ. ايبرهارد. “مستوى الخلفية والكفاءات المضادة المطلوبة لتجربة آينشتاين-بودولسكي-روزين الخالية من الثغرات”. فيز. القس أ 47، آر 747 – آر 750 (1993).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.47.R747

[49] جونيور آر غونزاليس-أوريتا، وآنا بريدوييفيتش، وأدان كابيلو. “توزيع المفتاح الكمي المستقل عن الجهاز استنادًا إلى متباينات بيل مع أكثر من مدخلين ومخرجين”. فيز. القس أ 103، 052436 (2021).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.103.052436

[50] دانييل كولينز ونيكولاس جيسين. “عدم المساواة ذات الصلة بجرعة بيل qubit غير المكافئة لعدم المساواة CHSH”. جي فيز. ج: الرياضيات. الجنرال 37، 1775-1787 (2004).

https://doi.org/10.1088/0305-4470/37/5/021

[51] ستيفانو بيرونيو، ولويس ماسانيس، وأنتوني ليفيريه، وأنطونيو أسين. “أمان توزيع المفتاح الكمي المستقل عن الجهاز في نموذج التخزين الكمي المحدود”. فيز. القس X 3، 031007 (2013).

الشبكي: / / doi.org/ 10.1103 / PhysRevX.3.031007

[52] شيونجفينج ما ونوربرت لوتكينهاوس. "تحسين المعالجة اللاحقة للبيانات في توزيع المفتاح الكمي وتطبيقه على عتبات الخسارة في QKD المستقل عن الجهاز". المعلومات الكمومية والحساب 12، 203-214 (2012).

https: / / doi.org/ 10.26421 / qic12.3-4-2

[53] إغناتيوس دبليو بريماتماجا، كون تونغ جوه، إرنست واي.زي. تان، جون ت.-ف. خو، شوفيك غوراي، وتشارلز سي.دبليو. ليم. “أمان بروتوكولات توزيع المفاتيح الكمومية المستقلة عن الأجهزة: مراجعة”. الكم 7، 932 (2023).

https://doi.org/10.22331/q-2023-03-02-932

[54] إرنست Y.-Z. تان ، بافيل سيكاتسكي ، جان دانيال بانكال ، رينيه شونك ، ريناتو رينر ، نيكولاس سانجوار ، وتشارلز سي. ليم. "بروتوكولات DIQKD المحسنة مع تحليل الحجم المحدود". الكم 6 ، 880 (2022).

https://doi.org/10.22331/q-2022-12-22-880

[55] أولي ماورير وستيفان وولف. “المعلومات المتبادلة المشروطة الجوهرية والسرية التامة”. في وقائع ندوة IEEE الدولية حول نظرية المعلومات. معهد مهندسي الكهرباء والإلكترونيات (1997).

الشبكي: / / doi.org/ 10.1109 / isit.1997.613003

[56] ماتياس كريستاندل، وأرتور إيكيرت، وميخائيل هوروديكي، وباويل هوروديكي، وجوناثان أوبنهايم، وريناتو رينر. “توحيد التقطير الكلاسيكي والمفتاح الكمي”. في فادهان، SP (محررون) نظرية التشفير. TCC 2007. المجلد 4392 من ملاحظات المحاضرات في علوم الكمبيوتر، الصفحات 456-478. برلين، هايدلبرغ (2007). سبرينغر.

https://doi.org/10.1007/978-3-540-70936-7_25

[57] ماريك وينتشويسكي، وتاموغنا داس، وكارول هوروديكي. “القيود المفروضة على المفتاح المستقل عن الجهاز مؤمنة ضد خصم لا يرسل الإشارة عبر اللامكانية المضغوطة”. فيز. القس أ 106، 052612 (2022).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.106.052612

[58] ديفيد أفيس، هيروشي إيماي، تسويوشي إيتو، ويويا ساساكي. “عدم المساواة في بيل بين طرفين المستمدة من التوافقيات عبر الحذف الثلاثي”. جي فيز. أ 38، 10971-10987 (2005).

https://doi.org/10.1088/0305-4470/38/50/007

[59] بوريس س. سيريلسون. “التعميمات الكمية لعدم مساواة بيل”. رسائل في الفيزياء الرياضية 4، 93-100 (1980).

الشبكي: / / doi.org/ 10.1007 / bf00417500

[60] ستيفن بويد وليفين فاندينبيرج. "التحسين المحدب". صحافة جامعة كامبرج. (2004).

الشبكي: / / doi.org/ 10.1017 / CBO9780511804441

[61] فيكتور ثاباتيرو وماركوس كيرتي. “توزيع المفاتيح الكمومية المستقلة عن الأجهزة لمسافات طويلة”. مندوب العلوم 9، 1-18 (2019).

https://doi.org/10.1038/s41598-019-53803-0

[62] ن. ديفيد ميرمين. “تجربة EPR – أفكار حول “الثغرة”“. آن. نيويورك أكاد. الخيال العلمي. 480، 422-427 (1986).

الشبكي: / / doi.org/ 10.1111 / j.1749-6632.1986.tb12444.x

[63] إريك وودهيد، جيدرزيج كانيفسكي، بوريس بوردونكل، أليكسيا سالافراكوس، جوزيف باولز، أنطونيو أسين، وريميجيوس أوجوسياك. “العشوائية القصوى من الحالات المتشابكة جزئيًا”. فيز. القس بحث 2، 042028 (2020).

الشبكي: / / doi.org/ 10.1103 / PhysRevResearch.2.042028

[64] تاماس فيرتيسي، وستيفانو بيرونيو، ونيكولاس برونر. “إغلاق ثغرة الكشف في تجارب بيل باستخدام الكميات”. فيز. القس ليت. 104، 060401 (2010).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.104.060401

[65] نيكولاس برونر ونيكولاس جيسين. “قائمة جزئية لمتباينات بيل الثنائية مع أربعة إعدادات ثنائية”. فيز. بادئة رسالة. أ 372، 3162–3167 (2008).

الشبكي: / / doi.org/ 10.1016 / j.physleta.2008.01.052

[66] أدان كابيلو. ""الكل مقابل لا شيء"" عدم الانفصال بين مراقبين". فيز. القس ليت. 87، 010403 (2001).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.87.010403

[67] يو زهي تشانغ، يي تشنغ تشن، وفيهو شو. “الحد الأعلى لتوزيع المفتاح الكمي المستقل عن الجهاز مع المعالجة اللاحقة الكلاسيكية في اتجاهين تحت هجوم فردي”. المجلة الجديدة للفيزياء 24، 113045 (2022).

https:///doi.org/10.1088/1367-2630/aca34b

[68] دانيال كولينز، ونيكولاس جيسين، ونوح ليندن، وسيرج مسار، وساندو بوبيسكو. “عدم المساواة الجرسية للأنظمة عالية الأبعاد بشكل تعسفي”. فيز. القس ليت. 88، 040404 (2002).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.88.040404

دليلنا يستخدم من قبل

[1] جوزيبي فيولا، نيكولاي ميكلين، مريمي جاتشيشيلادزي، ومارسين بافلوفسكي، "شهادة التشابك مع كاشفات غير موثوقة"، مجلة الفيزياء والرياضيات العامة 56 42 ، 425301 (2023).

[2] إغناتيوس دبليو بريماتماجا، كون تونغ جوه، إرنست واي.-ز. تان، جون ت.-ف. خو، شوفيك غوراي، وتشارلز سي.-دبليو. ليم، "أمان بروتوكولات توزيع المفاتيح الكمومية المستقلة عن الأجهزة: مراجعة"، الكم 7 ، 932 (2023).

[3] Eva M. González-Ruiz و Javier Rivera-Dean و Marina FB Cenni و Anders S. أرخايف: 2211.16472, (2022).

[4] Yu-Zhe Zhang, Yi-Zheng Zhen, وFeihu Xu, "الحدود العليا لتوزيع المفتاح الكمي المستقل عن الجهاز مع معالجة لاحقة كلاسيكية ثنائية الاتجاه تحت هجوم فردي"، مجلة جديدة للفيزياء 24 11 ، 113045 (2022).

الاستشهادات المذكورة أعلاه من إعلانات ساو / ناسا (تم آخر تحديث بنجاح 2023-12-07 02:31:59). قد تكون القائمة غير كاملة نظرًا لأن جميع الناشرين لا يقدمون بيانات اقتباس مناسبة وكاملة.

On خدمة Crossref's cited-by service لم يتم العثور على بيانات حول الاستشهاد بالأعمال (المحاولة الأخيرة 2023-12-07 02:31:57).

نشرت هذه الورقة في الكم تحت نسبة المشاع الإبداعي 4.0 الدولية (CC BY 4.0) رخصة. يظل حقوق الطبع والنشر مع مالكي حقوق الطبع والنشر الأصليين مثل المؤلفين أو مؤسساتهم.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://quantum-journal.org/papers/q-2023-12-06-1199/

- :لديها

- :يكون

- :ليس

- ] [ص

- 01

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 1800

- 19

- 1949

- 20

- 2001

- 2005

- 2006

- 2008

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2018

- 2019

- 2020

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 35%

- 36

- 39

- 40

- 41

- 43

- 49

- 50

- 51

- 54

- 58

- 60

- 66

- 67

- 7

- 72

- 8

- 87

- 9

- 900

- 97

- 98

- a

- من نحن

- فوق

- الملخص

- الوصول

- تراكم

- دقة

- ادريان

- الانتماءات

- ضد

- اتفاقية

- الكل

- يسمح

- سابقا

- أيضا

- دائما

- an

- آنا

- تحليل

- و

- أنتوني

- أي وقت

- تطبيق

- نهج

- هي

- AS

- At

- مهاجمة

- الهجمات

- يمكن بلوغه

- محاولة

- المؤلفة

- الكتاب

- برشلونة

- على أساس

- أساس

- BE

- كان

- يجري

- جرس

- برلين

- بنج

- بوريس

- مقيد

- حدود

- استراحة

- مشرق

- بنى

- لكن

- by

- كامبردج

- CAN

- لا تستطيع

- كارلوس

- مركز

- الشهادات

- تحدى

- قنوات

- تشارلز

- تشن

- مسيحي

- كريستين

- مطالبات

- اغلاق

- جماعي

- يأتي

- التعليق

- تجاري

- مشترك

- جميل

- Communication

- إكمال

- حساب

- الكمبيوتر

- علوم الكمبيوتر

- الشروط

- تخمين

- نظر

- القيود

- حقوق الطبع والنشر

- ارتباط

- الارتباطات

- Counter

- التشفير

- التشفير

- حاليا

- دانيال

- البيانات

- ديفيد

- ديسمبر

- يطالب

- شرح

- مستمد

- كشف

- تحديد

- جهاز

- الأجهزة

- بحث

- مناقشة

- نشر

- توزيع

- هل

- منتجات الأبواب

- ديناميكي

- e

- سهلة الاستخدام

- الكفاءات

- كفاءة

- فعال

- تشابك

- إريك

- تقييم

- حتى

- أحداث

- عرض

- موجود

- تجربة

- تجريبي

- تجارب

- شرح

- اكتشف

- استكشاف

- يسهل

- بعيدا

- نهائي

- في حالة

- وجدت

- أربعة

- الإطار

- تبدأ من

- fu

- الجنرال

- العلاجات العامة

- ولدت

- جيل

- معطى

- عظيم

- القرصنة

- العناية باليد

- هارفارد

- مساعدة

- تسلسل

- أصحاب

- لكن

- HTTPS

- i

- IEEE

- التنفيذ

- تطبيقات

- تحسين

- in

- في الواقع

- مستقل

- فرد

- عدم المساواة

- تفاوت

- معلومات

- المدخلات

- معهد

- المؤسسات

- وكتابة مواضيع مثيرة للاهتمام

- عالميا

- جوهري

- تنطوي

- IT

- انها

- يناير

- جافا سكريبت

- جيان وي بان

- جون

- جوناثان

- مجلة

- م

- القفل

- مفاتيح

- علم

- ملك

- اسم العائلة

- يترك

- قراءة

- مستوى

- حقوق الملكية الفكرية

- حدود

- قائمة

- محلي

- منفذ

- خسارة

- خفض

- صنع

- ماري

- مارينا

- علامة

- الرياضيات

- رياضي

- الرياضيات

- ماكس العرض

- مايو..

- معنى

- يعني

- قياس

- رسائل

- مايكل

- نموذج

- شهر

- الأكثر من ذلك

- أكثر

- يجب

- متبادل

- تقريبا

- جديد

- التكنولوجيات الجديدة

- نيكولا

- لا

- نوح

- ملاحظة

- لا شى

- الآن

- المراقبين

- of

- عمر

- on

- جاكيت

- يفتح

- تشغيل

- الأمثل

- التحسين

- or

- أصلي

- لنا

- النتائج

- صفحات

- ورق

- خاص

- مسار

- بول

- تنفيذ

- بيتر

- فيليب

- فيزياء

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- إمكانية

- محتمل

- عملية

- واقعي

- وتوقع

- يقدم

- صحافة

- السعر

- مبدأ

- PROC

- إجراءات

- معالجة

- البرامج

- دليل

- البراهين

- البروتوكولات

- تزود

- توفير

- جمهور

- نشرت

- الناشر

- الناشرين

- وضع

- Qi

- جودة

- كمية

- تشفير الكم

- المعلومات الكمية

- و qubit

- R

- عشوائية

- العشوائية

- الأجور

- واقعي

- تحقيق

- المراجع

- العلاقات

- خففت

- ذات الصلة

- بقايا

- مطلوب

- المتطلبات الأساسية

- يتطلب

- بحث

- مراجعة

- ريتشارد

- ROBERT

- متانة

- s

- نفسه

- سيناريوهات

- اصابات النخاع الشوكي

- علوم

- العلوم والتكنولوجيا

- سيكريت

- تأمين

- آمن

- أمن

- طقم

- إعدادات

- مشاركة

- الاشارات

- So

- حتى الآن

- فقط

- هي

- مصدر

- مصادر

- معيار

- دولة من بين الفن

- المحافظة

- ساكن

- إحصائيات

- ستيفان

- جذع

- STEPHANIE

- ستيفن

- صارم

- بنجاح

- هذه

- كاف

- مناسب

- ندوة

- نظام

- أنظمة

- تناسب

- تقني

- تقنية

- التكنولوجيا

- تكنولوجيا

- تجربه بالعربي

- من

- شكر

- أن

- •

- من مشاركة

- then

- نظرية

- تشبه

- طرف ثالث

- عنوان

- إلى

- الثقة

- اثنان

- نهائي

- غير مؤكد

- عدم اليقين

- مع

- متحد

- جامعة

- تحديث

- URL

- استخدام

- بائع

- التحقق

- مقابل

- جدا

- بواسطة

- رؤية

- حجم

- من

- W

- تريد

- وارسو

- وكان

- طريق..

- we

- متى

- سواء

- التي

- وليام

- الشتاء

- مع

- تشهد

- الذئب

- للعمل

- أعمال

- X

- عام

- نيويورك

- زفيرنت

- تشاو