وقت القراءة: 4 دقائق

استكشاف الجانب الأمني للويب 3 للمؤسسات.

الويب 3.0 - ميزة أمنية

مع العديد من المزايا ، نحن على يقين من أن Web 3.0 ستكون أكثر التقنيات التي يتم العمل عليها في المستقبل القريب ، وأحد الأسباب الرئيسية لذلك هو الأمان الذي نوفره مع مرونة Web 3.0.

لا يمكنك إعطاء فأس لطفل. وبالمثل ، لا يمكنك الإنشاء إلا في Web 3.0 مع مطورين مهرة. فيما يتعلق بالجانب الأمني لعملك ، فأنت بحاجة إلى خبراء مثل QuillAudits لمساعدتك في تحقيق أقصى استفادة من الأمان. الآن ، دعنا نستكشف بعض الأساليب والحلول التي تساعد نماذج أمان Web 3.0 على التفوق على إصدارات الويب السابقة.

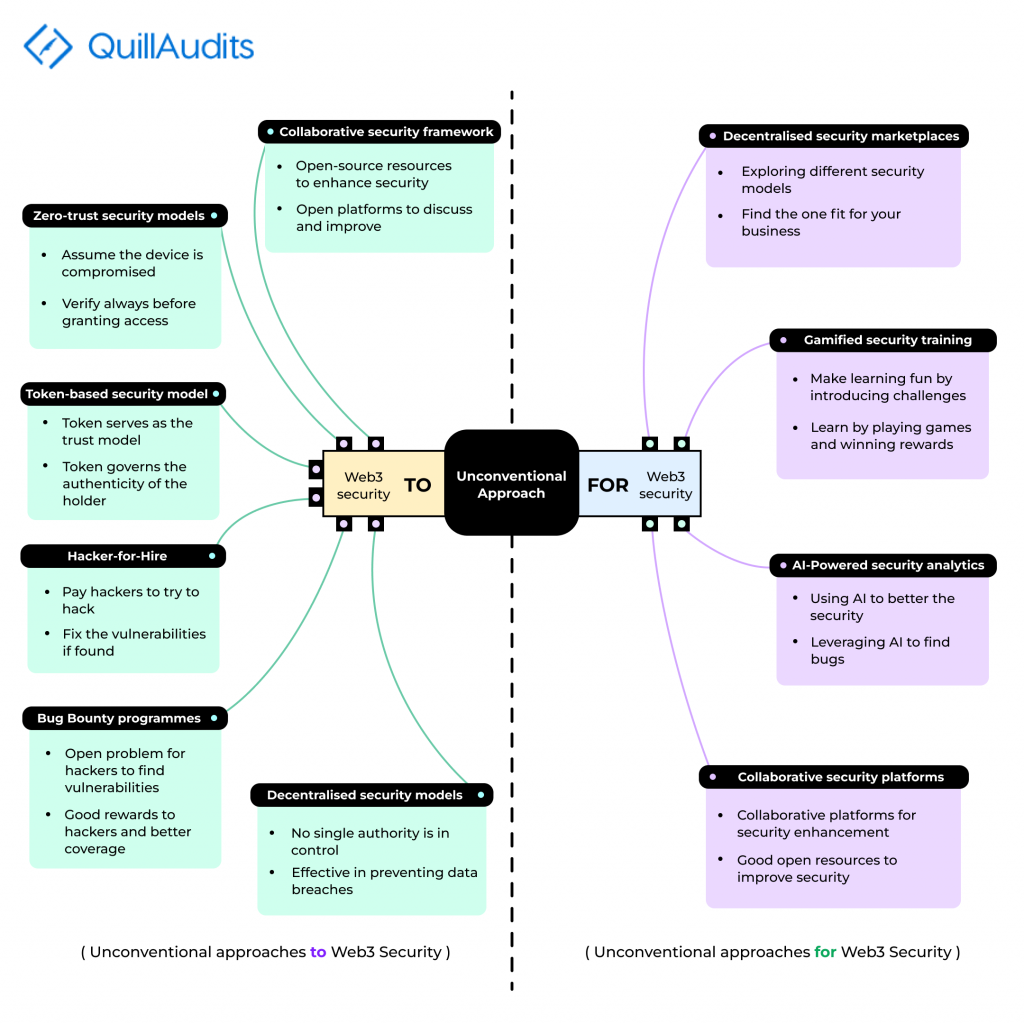

مقاربات غير تقليدية لأمن Web3 للشركات

نماذج أمان خالية من الثقة

يفترض هذا النموذج أن أي مستخدم أو جهاز يحاول الوصول إلى الشبكة قد يتعرض للخطر ويجب التحقق منه قبل منح الوصول. وتلعب ميزات Web3 مثل تقنية blockchain والتطبيقات اللامركزية دورًا في منهجية عدم الثقة من خلال توفير طبقات إضافية من الأمان والشفافية.

أطر الأمن التعاونية

يوفر مجتمع Web3 التعاون من أجل التطوير الموجه نحو الأمان. Web3 هو مصدر مفتوح بشكل رئيسي يساعدك على معالجة المشكلات المتعلقة بالأمان من خلال التعلم من أخطاء ونتائج الآخرين المتاحين للجمهور عبر الإنترنت.

نموذج الأمان اللامركزي

الأمن اللامركزي يجعل أمن المعلومات مسؤولية الجميع ، وليس مجرد سلطة مركزية واحدة. يساعد في بناء ثقافة قوية للأمن وحماية البيانات عبر المؤسسات. إنه فعال للغاية في منع انتهاكات البيانات ويساعد في وضع عملك على أنه الشخص الذي يأخذ حماية بيانات العملاء على محمل الجد.

برامج الهاكر مقابل أجر

هذه إحدى الطرق التي تحمي بها شركات Web3 مستخدميها من خلال توظيف متسلل لمحاولة اختراق أعمالهم. إذا تم العثور على أي ثغرة أمنية أو مشكلة ، يتم إصلاحها بمساعدة المطورين.

برامج Bug Bounty

هذا مشابه للمتسلل للتأجير ، لكن الاختلاف الوحيد هو اختيار المتسلل ومكافأة المتسلل ، وفي هذا يتم وضع التحدي في العلن ، قائلاً إن من يمكنه العثور على ثغرة أمنية في بروتوكول الأعمال سيكون تم منحها بناءً على خطورة الثغرة الأمنية ، وبهذه الطريقة يكون هناك قدر أكبر من التواصل من حيث الاختبار مقارنة ببرنامج Hacker للتأجير.

نموذج الأمان المستند إلى الرمز المميز

يعمل رمز الأمان مثل المفتاح الإلكتروني للوصول إلى شيء ما. يمكن أن يكون فتح أبواب غير مقفلة أو رمزًا مصرفيًا يستخدم كمصدق رقمي. في الأساس رمز ثقة يضمن أصالة الحامل.

حلول غير تقليدية لأمن Web3 في الشركات

لقد رأينا طرقًا مختلفة كانت موهوبة لنا عندما عملنا في مشاريع متعلقة بـ Web3. سيقدم لك هذا الجزء من المدونة حلولًا وطرقًا مختلفة يمكننا من خلالها تمكين Web3 للأمان ومناقشة بعض الاحتمالات جنبًا إلى جنب مع بعض الأساليب الموجودة بالفعل.

منصات الأمان التعاونية

كونك مجتمعًا رائعًا Web3 ، فإن له ميزة أن تكون جزءًا منه. ليس من الصعب تخيل أشخاص من جميع أنحاء العالم يشاركون جميعًا الأشياء المتعلقة بالأمن على منصة ، ويتعلمون ويطورون ويخلقون مستقبلًا أكثر أمانًا. هذا هو المكان الذي تقف فيه Web3 بعيدًا عن الآخرين ، إنه المجتمع ، وهنا نتعاون جيدًا ، ومنصة لا تعد فيها جميع التفاصيل المتعلقة بالأمن التي يتم مشاركتها بين الأقران مفهومًا أجنبيًا في Web3. خاصة إذا كنت جزءًا من QuillAcademy

أسواق الأمان اللامركزية

تخيل نظامًا أساسيًا به أنواع مختلفة من نماذج الأمان اللامركزية التي يمكننا الاختيار من بينها لمؤسستنا على النحو الذي نراه مناسبًا. على سبيل المثال ، لنفترض أننا نريد إنشاء نظام أمان لامركزي لبيانات المبيعات. هنا يمكننا استخدام مثل هذه النماذج الأمنية حيث يمكن للأشخاص من قسم المبيعات والتسويق والموارد البشرية الوصول إليها مع توزيع الأمن على الإدارات المختلفة المرتبطة به وتعزيز الأمان.

برامج التدريب على أمن الألعاب

في الوقت الحاضر ، يرتبط التعلم بالمتعة ، ولعب الألعاب كان دائمًا ممتعًا ، فلماذا لا تستمتع أثناء التعلم؟ هذا ليس مفهوم جديد. إنه نفس المفهوم الذي نستخدمه مع الأطفال. نحن نجعل الدراسة ممتعة حتى يتكيف الأطفال ويستهلكون بشكل أسرع ، نفس الشيء الذي يمكننا فعله مع برامج التدريب الأمني وخطوة في هذا الاتجاه تقودنا إلى CTF. لدى QuillAudit بعض مشاكل CTF ذات المستوى العالمي. تحقق منها على الموقع.

تحليلات الأمان المدعومة بالذكاء الاصطناعي

عندما يتعلق الأمر بالتقنيات الثورية الجديدة ، كيف لا نتحدث عن الذكاء الاصطناعي؟ دعم العديد من قطاعات عالم اليوم. يمكن استخدامه لتشغيل الجوانب الأمنية للويب. يتم إجراء البحث والتطوير المستمر لجعل هذا حقيقة واقعة.

وفي الختام

مع مناقشة تركز على الويب 3 حول المؤسسات في الجزء 1، تعلمنا الكثير من المزايا. ستستمتع الشركات القائمة على Web3 مقارنة بالشركات التقليدية. الجنس البشري اليوم هو المكان الذي هو فيه لمجرد أن البعض منا اتبع طريقة غير تقليدية. حان الوقت للقيام بذلك مرة أخرى.

لقد سلطت المناقشة المستندة إلى الأمان على الويب 3 حول الأساليب والحلول الضوء على العديد من الفرص التي تنتظر استكشافها تحت مظلة الأمان. لماذا تتردد؟ إنه الوقت المثالي للبدء. أنا متأكد من أن ميزة المحرك الأول لا تزال شيئًا.

أخيرًا ، دعنا نشكر الشخص الذي جعل هذه المدونة ممكنة بالنسبة لك. نحن QuillAudits ، نقدم لك آخر التحديثات والإصلاحات والمحتوى التعليمي المتعلقة بالأمان حتى تتمكن من البقاء في صدارة لعبة الأمان ومساعدتنا في جعل web3 عالمًا أكثر أمانًا. لا تنس زيارة موقعنا على الإنترنت والتسجيل لإجراء تدقيق إذا كنت تبني في web3. ثق بي؛ كانت بعض المشاريع ستوفر الملايين إذا فعلوا ذلك

17 المشاهدات

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- بلاتوبلوكشين. Web3 Metaverse Intelligence. تضخيم المعرفة. الوصول هنا.

- المصدر https://blog.quillhash.com/2023/03/20/web-3-0-security-for-enterprise-approaches-and-solutions-part-2/

- :يكون

- 7

- a

- من نحن

- الوصول

- في

- تكيف

- إضافي

- مميزات

- مزايا

- قدما

- AI

- الكل

- سابقا

- دائما

- من بين

- و

- بعيدا

- التطبيقات

- نهج

- اقتراب

- هي

- AS

- جانب

- الجوانب

- أسوشيتد

- محاولة

- التدقيق

- أصالة

- السلطة

- متاح

- منحت

- البنوك والمصارف

- على أساس

- في الأساس

- BE

- لان

- قبل

- يجري

- سلسلة كتلة

- بلوكشين التكنولوجيا

- المدونة

- هبة

- مخالفات

- جلب

- جلبت

- نساعدك في بناء

- ابني

- الأعمال

- الأعمال

- by

- CAN

- لا تستطيع

- مركزي

- تحدى

- التحقق

- طفل

- أطفال

- خيار

- اختار

- تعاون

- للاتعاون

- مجتمع

- الشركات

- مقارنة

- تسوية

- مفهوم

- تستهلك

- محتوى

- متواصل

- تقليدي

- خلق

- خلق

- ثقافة

- البيانات

- خرق البيانات

- حماية البيانات

- اللامركزية

- القسم

- الإدارات

- تفاصيل

- المطورين

- تطوير

- التطوير التجاري

- جهاز

- فرق

- مختلف

- رقمي

- اتجاه

- بحث

- مناقشة

- توزيع

- لا

- الأبواب

- تربوي

- فعال

- إلكتروني

- تمكين

- تعزيز

- استمتع

- مشروع

- الشركات

- خاصة

- EVER

- الجميع

- مثال

- القائمة

- خبرائنا

- اكتشف

- استكشاف

- أسرع

- المميزات

- قليل

- الاسم الأول

- تناسب

- ثابت

- مرونة

- يتبع

- في حالة

- أجنبي

- وجدت

- تبدأ من

- مرح

- مستقبل

- لعبة

- ألعاب

- دولار فقط واحصل على خصم XNUMX% على جميع

- منح

- العالم

- الذهاب

- منح

- ضمانات

- الإختراق

- القراصنة

- الثابت

- يملك

- مساعدة

- يساعد

- هنا

- تأجير

- تأجير

- حائز

- كيفية

- hr

- HTTPS

- الانسان

- i

- in

- معلومات

- امن المعلومات

- Internet

- تقديم

- قضية

- مسائل

- IT

- انها

- القفل

- آخر

- طبقات

- يؤدي

- تعلم

- تعلم

- ضوء

- مثل

- صنع

- الرئيسية

- جعل

- يصنع

- كثير

- التسويق

- ماكس العرض

- آلية العمل

- طرق

- ملايين

- الأخطاء

- نموذج

- عارضات ازياء

- الأكثر من ذلك

- أكثر

- قرب

- حاجة

- شبكة

- جديد

- of

- on

- ONE

- جاكيت

- المصدر المفتوح

- افتتاح

- الفرص

- منظمة

- منظمات

- أخرى

- التوعية

- جزء

- مجتمع

- المنصة

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- بلايستشن

- لعب

- ان يرتفع المركز

- إمكانيات

- ممكن

- توفير الطاقة

- منع

- سابق

- مشاكل

- برنامج

- برامج

- مشروع ناجح

- الحماية

- بروتوكول

- المقدمة

- ويوفر

- توفير

- كويلهاش

- سباق

- واقع

- الأسباب

- بخصوص

- تسجيل جديد

- ذات صلة

- بحث

- البحث والتطوير

- مسؤولية

- ثوري

- مكافأة

- النوع

- أكثر أمانا

- الأملاح

- نفسه

- قطاعات

- تأمين

- أمن

- رمز الأمان

- شاركت

- مشاركة

- مماثل

- وبالمثل

- عزباء

- ماهر

- So

- الحلول

- بعض

- شيء

- مصدر

- المدرجات

- بدأت

- إقامة

- خطوة

- لا يزال

- قوي

- دراسة

- هذه

- نظام

- يأخذ

- حديث

- التكنولوجيا

- تكنولوجيا

- سياسة الحجب وتقييد الوصول

- الاختبار

- أن

- •

- من مشاركة

- منهم

- شيء

- الوقت

- إلى

- اليوم

- اليوم

- رمز

- قادة الإيمان

- الشفافية

- الثقة

- أنواع

- مظلة

- غير تقليدي

- مع

- آخر التحديثات

- us

- تستخدم

- مستخدم

- المستخدمين

- التحقق

- قم بزيارتنا

- الضعف

- انتظار

- طريق..

- طرق

- الويب

- شبكة 3

- شبكة 3.0

- Web3

- مجتمع Web3

- Web3 ذات الصلة

- الموقع الإلكتروني

- حسن

- التي

- في حين

- من الذى

- سوف

- مع

- عمل

- أعمال

- العالم

- عالمي

- سوف

- أنت

- حل متجر العقارات الشامل الخاص بك في جورجيا

- زفيرنت