التعليق

لقد وصل عصر العمليات الذكية بالفعل، ولكن بعض عمليات الأمن السيبراني التشغيلية ظلت في الماضي. عندما يبدأ أكبر أعضاء الجيل Z حياتهم المهنية، فإنهم يجلبون توقعات جديدة للتجارب الرقمية إلى مكان العمل. ولهذا الاتجاه آثار مهمة وواعدة على أمن التكنولوجيا التشغيلية (OT) التي يمكن أن تدفع المؤسسات إلى أن تصبح أكثر أمانًا ومرونة وكفاءة.

حتى الآن، كان تسجيل الدخول إلى أنظمة التكنولوجيا التشغيلية المستخدمة في التصنيع والطاقة وصناعات البنية التحتية الحيوية غالبًا عملية بطيئة ومرهقة وغير آمنة بشكل خاص. تستخدم أنظمة التكنولوجيا التشغيلية - بعضها يتمتع بتكنولوجيا عمرها عقود - بروتوكولات صناعية ذات قدرات أمنية محدودة و بروتوكولات الوصول عن بعد ضعيفة. تتمتع هذه المكونات القديمة بقدرات محدودة لإدارة وصول المستخدم والتي تتطلب حلولاً إضافية لإدارة الوصول. والنتيجة هي أنه يجب على المستخدمين المصرح لهم إكمال خطوات مصادقة إضافية، غالبًا باستخدام بيانات اعتماد مختلفة، للحصول على حق الوصول.

لماذا لا يزال هذا هو الحال في عصر التعرف على الوجه وبصمات الأصابع؟ باختصار، تمت صيانة النظام من قبل موظفين أكثر خبرة، لذلك لم يرى أحد سببًا لتغييره. ومع ذلك، مع انضمام العمال الأصغر سنا، فإن الأنظمة القديمة لا تتماشى مع العادات والمهارات والتوقعات التكنولوجية لجيلهم. يمكن للمنظمات التي تتقدم لتلبية احتياجاتها أن ترى فوائد متعددة.

تجربة الموظف الأفضل يمكن أن تحسن الاحتفاظ به

الموظفون الذين يشعرون بالإحباط أو الارتباك بسبب العمليات الأمنية القديمة هم أقل عرضة للانخراط بشكل كامل في عملهم وأكثر عرضة للاستقالة. وهذا ينطبق بشكل خاص على العمال الأصغر سنا. يقول نصف العاملين في الجيل Z سوف يتركون الوظيفة التي توفر تكنولوجيا سيئة الأداء أو قديمة.

إن تحسين معدلات الاحتفاظ بالموظفين يمكن أن يساعد الشركات دائمًا على التحكم في التكاليف، ولكن في قطاع التصنيع اليوم، أصبح الاحتفاظ بالموظفين أكثر إلحاحًا. أكثر من 80٪ من الشركات المصنعة أبلغت عن نقص في العمالة في عام 2023، ويتطلب تعيين موظفين جدد ومقاولين الاستثمار في التدريب المتخصص والعمليات الفريدة والسلامة والكفاءة التشغيلية. من خلال البدء في تحديث عمليات وممارسات أمن التكنولوجيا التشغيلية الآن، يمكن للمصنعين الحصول على ميزة تنافسية في التوظيف والاحتفاظ بالعمال الأصغر سنًا وذوي المهارات، مقارنة بالشركات التي تتبع نهج الانتظار والترقب.

تعزيز الأمن والسلامة والامتثال

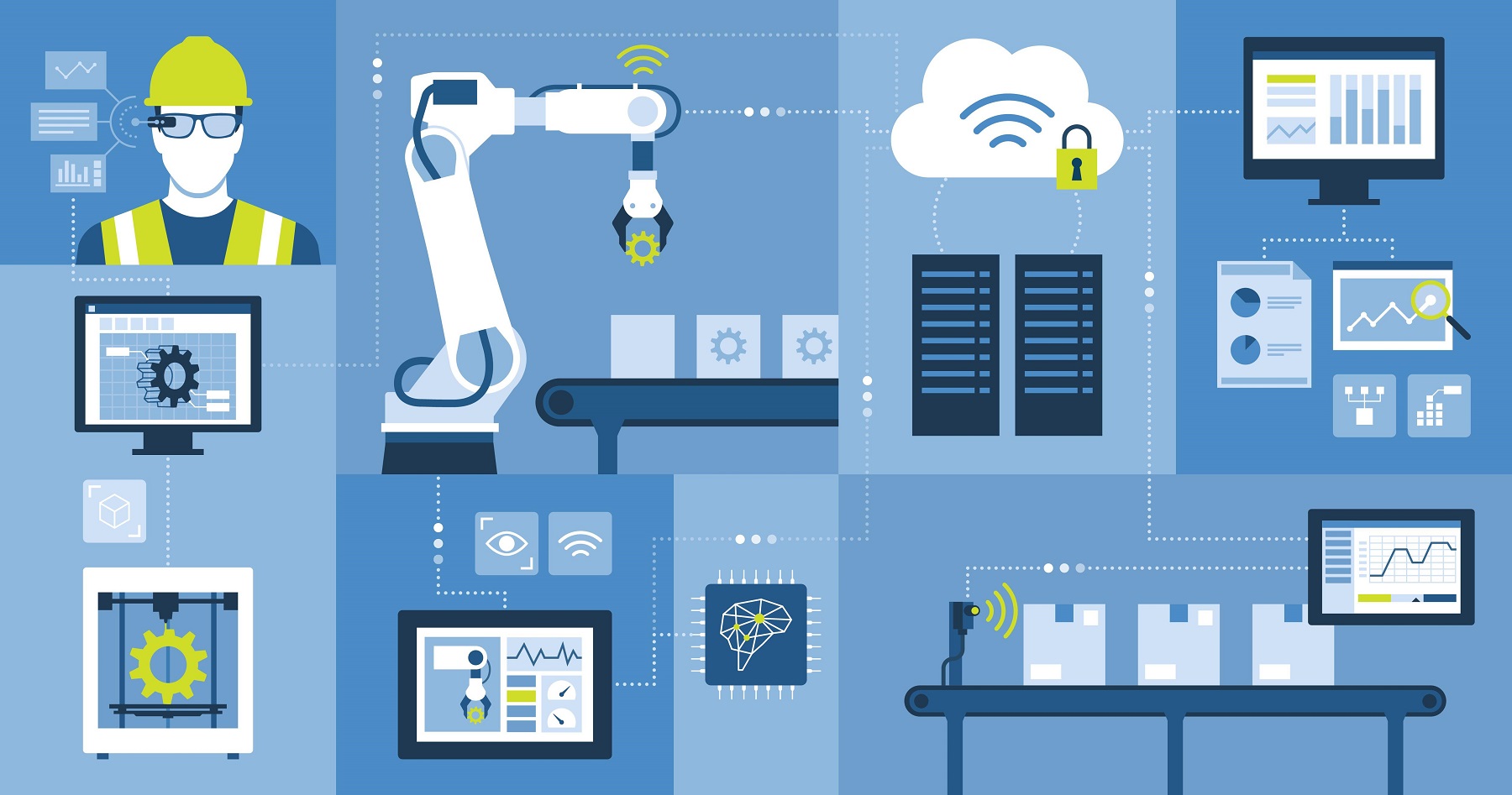

يدعم التحول الذكي للمصانع - باستخدام إنترنت الأشياء الصناعي (IoT)، والحوسبة السحابية، والصناعة 4.0، وتقارب OT-IT - جلسات وصول أسرع وأكثر تكرارًا للمستخدم. وهذا يزيد من الحاجة إلى تمكين الوصول عن بعد إلى البيانات والأجهزة الهامة للعاملين عن بعد والجهات الخارجية. كما أنه ينشئ أيضًا أنماط وصول جديدة تتطلب حلولاً أكثر تقدمًا لإدارة الوصول، مثل الوصول الدقيق ذي الامتيازات الأقل.

يعد تحسين التحكم في الوصول أمرًا بالغ الأهمية للعمليات والسلامة. حوادث مثل الهجمات الإلكترونية المتكررة شبكات الكهرباء الوطنية وحتى مصانع السلع الاستهلاكية المعبأة (CPG). لقد أظهرت أن الممارسات الأمنية القديمة لم تعد كافية لحماية أنظمة التكنولوجيا التشغيلية، خاصة الآن بعد أن أصبحت التكنولوجيا التشغيلية وتكنولوجيا المعلومات مرتبطتين بشكل لا ينفصم. الأهداف البارزة ليست الوحيدة التي تتعرض لهجمات مثل هذه؛ وفي عام 2021، أبلغت 73% من المؤسسات التي لديها عمليات المصانع الذكية عن ذلك هجوم إلكتروني واحد على الأقل خلال الـ 12 شهرًا الماضية.

في حين يحتاج الأمن السيبراني إلى التوسع لمراقبة وحماية معدات وأنظمة التكنولوجيا التشغيلية، يحتاج العمال أيضًا إلى أن يكونوا متصلين ومرئيين. على سبيل المثال، يمكن للوظائف الحيوية المتعلقة بالسلامة مثل أعمال التكرير ومنصات النفط مراقبة موقع العمال وحالتهم الصحية في الوقت الفعلي. وتتطلب هذه المراقبة التحقق الآلي من الهوية وتحديد الموقع الجغرافي، إلى جانب الوصول إلى المعلومات الصحية الشخصية وغيرها من البيانات الحساسة.

يعد الأمن السيبراني الشامل والمبسط أمرًا مهمًا لهذه الأنواع من الوظائف وحماية البيانات والامتثال وتجربة أفضل للمستخدم. إلى جانب تعزيز تجربة الموظف وتسهيل العمل للموظفين المتمرسين في مجال التكنولوجيا، يمكن أن تؤدي عمليات الأمان المحسنة إلى تقليل تسرب البيانات ووقت التوقف عن العمل الناتج عن احتكاك الوصول والوقت الذي يقضيه في انتظار بيانات الاعتماد.

بناء برنامج حديث للأمن السيبراني للتكنولوجيا التشغيلية

استنادًا إلى البيانات التي تم جمعها من قادة أمن التكنولوجيا التشغيلية عبر عدد من الصناعات، تتبع المؤسسات التي تمتلك برامج الأمن السيبراني للتكنولوجيا التشغيلية الأكثر نضجًا مجموعة متسقة من أفضل الممارسات. يبدأ ذلك بتقييم ملف الأمن السيبراني الكامل للمؤسسة لتحديد المجالات التي تحتاج إلى تحسين.

بعد ذلك، تعمل هذه المؤسسات على تعزيز ثقافة الوعي حول تهديدات الأمن السيبراني للمصانع الذكية وعمليات المؤسسات المتقاربة والتكنولوجيا التشغيلية. ونظرًا لوجود العديد من نقاط الدخول المحتملة للتهديدات، فإن السلامة هي جهد شامل غالبًا ما يرتبط بشكل مباشر بالسلامة.

مع تنامي ثقافة الأمن ومجموعة معايير الأمن السيبراني، تصبح المنظمة مستعدة لتحديد من يملك إدارة مخاطر الهجمات السيبرانية المتعلقة بالتكنولوجيا التشغيلية. كما أنه جاهز لتطبيق إطار عمل مثل نيست or MITER ATT & CK إلى الضوابط الدفاعية التي تراقب الأمن السيبراني وتحدد مجالات التحسين. المشاركة في مجموعات تبادل المعلومات الصناعية مثل MFG-ISAC يمكن أن يساعد أيضًا المؤسسات في التعرف على التهديدات الجديدة التي يواجهها القطاع عند ظهورها. يمكن لأصحاب المخاطر بعد ذلك استخدام المعرفة الصناعية مع إطار عمل مثبت لتنفيذ الضوابط الدفاعية المناسبة لبيئات التكنولوجيا التشغيلية/تكنولوجيا المعلومات المتقاربة الخاصة بهم.

أخيرًا، يتطلب الأمن السيبراني للتكنولوجيا التشغيلية الناضجة حوكمة شاملة ورقابة وتقييمات دورية لمساعدة الأدوات والعمليات الأمنية والوصول إلى مواكبة مشهد التهديدات المتطور - ومع احتياجات الموظفين وتوقعاتهم.

يدعم أمن التكنولوجيا التشغيلية التطلعي الابتكار المستقبلي

نظرًا لأن توقعات الجيل Z تحث أصحاب العمل على تحسين وتحديث أمان التكنولوجيا التشغيلية، فإنهم يساعدون أيضًا في دفع الصناعة نحو قدرات جديدة. مع استمرار تقارب التكنولوجيا التشغيلية وتكنولوجيا المعلومات وإنترنت الأشياء والبنى التحتية الأخرى والاستفادة من التقنيات الناشئة، ستتاح للمؤسسات فرص جديدة لمزيد من أتمتة العمليات والمصانع الذكية وبناء الابتكار وتحسين سلسلة التوريد. تتطلب كل هذه التغييرات نوعاً من العمليات الأمنية الحديثة والفعالة وسهلة الاستخدام التي يتوقعها الجيل Z.

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- المصدر https://www.darkreading.com/ics-ot-security/why-genz-new-force-reshaping-ot-security

- :لديها

- :يكون

- :ليس

- $ UP

- 12

- اشتراك شهرين

- 2021

- 2023

- a

- من نحن

- الوصول

- في

- إضافي

- العنوان

- متقدم

- السن

- الكل

- على طول

- سابقا

- أيضا

- دائما

- an

- و

- التقديم

- نهج

- مناسب

- هي

- المناطق

- حول

- AS

- تقييم

- تقييم

- الهجمات

- التحقّق من المُستخدم

- مخول

- الآلي

- أتمتة

- وعي

- BE

- لان

- أصبح

- كان

- المعايير

- الفوائد

- بالإضافة إلى

- أفضل

- أفضل الممارسات

- أفضل

- وبذلك

- ابني

- لكن

- by

- CAN

- قدرات

- كابجيميني

- وظائف

- حقيبة

- تسبب

- سلسلة

- تغيير

- التغييرات

- سحابة

- الحوسبة السحابية

- تأتي

- الشركات

- مقارنة

- تنافسي

- إكمال

- الالتزام

- مكونات

- شامل

- الحوسبة

- الخلط

- متصل

- ثابتة

- استمر

- مقاول

- مراقبة

- ضوابط

- CONVERGES

- التقاء

- التكاليف

- الدليل السياسي الشامل

- يخلق

- أوراق اعتماد

- حرج

- بنية تحتية حرجة

- ثقافة

- مرهقة

- هجمات الكترونية

- الأمن السيبراني

- البيانات

- تسرب البيانات

- حماية البيانات

- تقرر

- دفاعي

- الأجهزة

- مختلف

- رقمي

- مباشرة

- الوقت الضائع

- قيادة

- أسهل

- حافة

- كفاءة

- فعال

- جهد

- الظهور

- الناشئة

- التقنيات الناشئة

- موظف

- الموظفين

- أرباب العمل

- تمكين

- طاقة

- مخطوب

- تعزيز

- تعزيز

- كاف

- مشروع

- دخول

- البيئات

- معدات

- عصر

- خاصة

- حتى

- المتطورة

- مثال

- وسع

- التوقعات

- تتوقع

- الخبره في مجال الغطس

- تمكنت

- خبرة

- تجميل الوجه

- أسرع

- بصمة

- اتباع

- في حالة

- القوة

- تطلعي

- الإطار

- متكرر

- احتكاك

- تبدأ من

- محبط

- تماما

- وظائف

- عمل

- مستقبل

- ربح

- جمعت

- الجنرال

- الجنرال ض

- جيل

- بضائع

- الحكم

- مجموعات

- متزايد

- عادات

- نصفي

- يملك

- صحة الإنسان

- معلومات صحية

- مساعدة

- مساعدة

- هنا

- رقيقة

- HTTPS

- تحديد

- هوية

- تنفيذ

- آثار

- أهمية

- تحسن

- تحسن

- تحسين

- in

- الزيادات

- صناعي

- الصناعات

- العالمية

- صناعة 4.0

- معلومات

- البنية التحتية

- البنية التحتية

- الابتكار

- ذكي

- Internet

- إنترنت الأشياء

- إلى

- الاستثمار

- قام المحفل

- IT

- المشــاريــع

- JPG

- احتفظ

- نوع

- أنواع

- المعرفة

- عمل

- المشهد

- قادة

- تسرب

- تعلم

- الأقل

- اليسار

- إرث

- أقل

- الرافعة المالية

- مثل

- على الأرجح

- محدود

- مرتبط

- ll

- موقع

- يعد

- حافظ

- القيام ب

- إدارة

- الشركات المصنعة

- تصنيع

- كثير

- ناضج

- الأعضاء

- تقدم

- تحديث

- مراقبة

- مراقبة

- المقبلة.

- الأكثر من ذلك

- أكثر

- خطوة

- متعدد

- يجب

- حاجة

- إحتياجات

- جديد

- وصول جديد

- لا

- الآن

- عدد

- تنشئة

- of

- غالبا

- زيت

- أقدم

- on

- على متن

- التأهيل ل

- ONE

- منها

- فقط

- تشغيل

- عمليات

- الفرص

- التحسين

- or

- منظمة

- المنظمات

- أخرى

- خارج

- قديم

- التكنولوجيا التي عفا عليها الزمن

- مراقبة

- أصحاب

- تملك

- سلام

- معلب

- مشاركة

- خاصة

- الأحزاب

- الماضي

- أنماط

- دوري

- الشخصية

- فردي

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- نقاط

- محتمل

- قوة

- الممارسات

- سابق

- عملية المعالجة

- أتمتة عملية

- العمليات

- ملفي الشخصي

- البرنامج

- البرامج

- واعد

- حماية

- الحماية

- البروتوكولات

- ثبت

- ويوفر

- الأجور

- RE

- استعداد

- حقيقي

- في الوقت الحقيقي

- سبب

- اعتراف

- تجنيد

- تخفيض

- ذات صلة

- عن بعد

- الوصول عن بعد

- العمال عن بعد

- متكرر

- وذكرت

- تطلب

- يتطلب

- إعادة تشكيل

- مرن

- نتيجة

- استبقاء

- تلاعب

- المخاطرة

- نماذج إدارة المخاطر

- s

- السلامة

- رأى

- قول

- القطاع

- تأمين

- أمن

- انظر تعريف

- حساس

- دورات

- طقم

- قصير

- نقص

- أظهرت

- التوقيع

- ماهر

- مهارات

- بطيء

- So

- الحلول

- بعض

- متخصص

- قضى

- المدعومة

- بداية

- ابتداء

- الحالة

- خطوة

- خطوات

- لا يزال

- تبسيط

- هذه

- تزويد

- سلسلة التوريد

- تحسين سلسلة التوريد

- الدعم

- نظام

- أنظمة

- أخذ

- الأهداف

- التكنولوجيا

- تكنولوجيا

- من

- أن

- •

- من مشاركة

- then

- هناك.

- تشبه

- هم

- الأشياء

- الثالث

- طرف ثالث

- هؤلاء

- التهديد

- التهديدات

- الوقت

- إلى

- اليوم

- أدوات

- نحو

- قادة الإيمان

- تحول

- اكثر شيوعا

- صحيح

- فريد من نوعه

- تحديث

- عاجل

- تستخدم

- مستعمل

- مستخدم

- تجربة المستخدم

- سهل الاستعمال

- المستخدمين

- استخدام

- مرئي

- انتظار

- من الذى

- لماذا

- سوف

- مع

- في غضون

- للعمل

- العمال

- مكان العمل

- حتى الآن

- أصغر

- زفيرنت