ভূমিকা

1994 সালে, কম্পিউটার বিজ্ঞানী পিটার শোর আবিষ্কৃত যে কোয়ান্টাম কম্পিউটারগুলি যদি কখনও উদ্ভাবিত হয়, তবে তারা অনলাইনে ভাগ করা তথ্য রক্ষা করার জন্য ব্যবহৃত অনেক অবকাঠামো ধ্বংস করবে। এই ভয়ঙ্কর সম্ভাবনার কারণে গবেষকরা নতুন, "পোস্ট-কোয়ান্টাম" এনক্রিপশন স্কিম তৈরি করতে ঝাঁকুনি দিচ্ছেন, কোয়ান্টাম হ্যাকারদের হাতে পড়া থেকে যতটা সম্ভব তথ্য সংরক্ষণ করতে।

চলতি বছরের শুরুতে ন্যাশনাল ইনস্টিটিউট অফ স্ট্যান্ডার্ডস অ্যান্ড টেকনোলজি ড প্রকাশিত একটি পোস্ট-কোয়ান্টাম ক্রিপ্টোগ্রাফি স্ট্যান্ডার্ডের অনুসন্ধানে চারজন চূড়ান্ত। তাদের মধ্যে তিনটি "জালি ক্রিপ্টোগ্রাফি" ব্যবহার করে - একটি স্কিম জালি দ্বারা অনুপ্রাণিত, মহাকাশে বিন্দুগুলির নিয়মিত বিন্যাস।

ল্যাটিস ক্রিপ্টোগ্রাফি এবং অন্যান্য পোস্ট-কোয়ান্টাম সম্ভাবনাগুলি গুরুত্বপূর্ণ উপায়ে বর্তমান মান থেকে পৃথক। কিন্তু তারা সকলেই গাণিতিক অসমতার উপর নির্ভর করে। অনেক বর্তমান ক্রিপ্টোগ্রাফি সিস্টেমের নিরাপত্তা গুণন এবং ফ্যাক্টরিংয়ের উপর ভিত্তি করে: যে কোনো কম্পিউটার দ্রুত দুটি সংখ্যাকে গুণ করতে পারে, কিন্তু একটি ক্রিপ্টোগ্রাফিকভাবে বড় সংখ্যাকে এর প্রধান উপাদানগুলিতে ফ্যাক্টর করতে কয়েক শতাব্দী সময় লাগতে পারে। সেই অসমতা গোপনীয়তাকে এনকোড করা সহজ কিন্তু ডিকোড করা কঠিন করে তোলে।

শোর তার 1994 অ্যালগরিদমে যা প্রকাশ করেছিলেন তা হল যে ফ্যাক্টরিংয়ের একটি বিভ্রান্তি এটিকে কোয়ান্টাম কম্পিউটার দ্বারা আক্রমণের জন্য দুর্বল করে তোলে। "এটি একটি খুব নির্দিষ্ট, বিশেষ জিনিস যা কোয়ান্টাম কম্পিউটার করতে পারে," বলেন ক্যাথরিন স্ট্যাঞ্জ, কলোরাডো বিশ্ববিদ্যালয়ের একজন গণিতবিদ, বোল্ডার। তাই শোর পরে, ক্রিপ্টোগ্রাফারদের একটি নতুন কাজ ছিল: গাণিতিক ক্রিয়াকলাপের একটি অভিনব সেট খুঁজুন যা করা সহজ কিন্তু পূর্বাবস্থায় আনা প্রায় অসম্ভব।

ল্যাটিস ক্রিপ্টোগ্রাফি এখন পর্যন্ত সবচেয়ে সফল প্রচেষ্টার মধ্যে একটি। মূলত 1990 এর দশকে বিকশিত, এটি পয়েন্টের বিপরীত-ইঞ্জিনিয়ারিং যোগফলের অসুবিধার উপর নির্ভর করে।

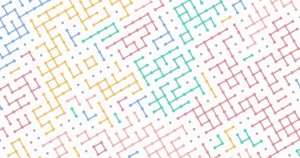

এখানে জালি ক্রিপ্টোগ্রাফি বর্ণনা করার একটি উপায় রয়েছে: কল্পনা করুন আপনার বন্ধুর একটি জালি আছে, যা পুরো সমতল জুড়ে নিয়মিত, পুনরাবৃত্তিমূলক প্যাটার্নে কেবলমাত্র একগুচ্ছ পয়েন্ট। আপনার বন্ধু আপনাকে এই পয়েন্টগুলির মধ্যে 10টি নাম দিতে চায়৷ কিন্তু তিনি কঠিন হচ্ছে, এবং তিনি পুরো জালি আঁকবেন না। পরিবর্তে, তিনি মাত্র দুটি পয়েন্ট তালিকাভুক্ত করেছেন - প্রথমটি একটি সহ x-101 এর মান এবং ক y-19 এর মান, অন্যটি স্থানাঙ্ক সহ [235, 44]।

সৌভাগ্যবশত, একটি জালিতে নতুন বিন্দু খুঁজে পাওয়া সহজ, কারণ আপনি যখন একটি জালিতে যেকোনো দুটি বিন্দু যোগ বা বিয়োগ করেন, আপনি একই জালিতে একটি তৃতীয় বিন্দু পাবেন। তাই আপনাকে যা করতে হবে তা হল আপনার বন্ধু আপনাকে যে পয়েন্টগুলি দিয়েছে তা যোগ করুন, অথবা তাদের পূর্ণসংখ্যা দ্বারা গুণ করুন এবং তারপরে তাদের যোগ করুন, বা দুটির কিছু সংমিশ্রণ করুন। এই আটটি ভিন্ন উপায়ে করুন, এবং আপনি আপনার বন্ধুর প্রশ্নের উত্তর দিতে সক্ষম হবেন।

কিন্তু আপনার বন্ধু এখনও সন্তুষ্ট না. তিনি আপনাকে একই দুটি প্রারম্ভিক বিন্দু দেন এবং তারপর আপনাকে জিজ্ঞাসা করেন যে বিন্দুটি [2, 1] একই জালিতে আছে কিনা। এই প্রশ্নের সঠিক উত্তর দিতে, আপনাকে [101, 19] এবং [235, 44] এর সমন্বয় খুঁজে বের করতে হবে যা [2, 1] তৈরি করে। এই সমস্যাটি প্রথমটির চেয়ে অনেক কঠিন, এবং আপনি সম্ভবত উত্তর পেতে শুধু অনুমান এবং পরীক্ষা করে শেষ করবেন।* সেই অসাম্যতাই জালি ক্রিপ্টোগ্রাফির অন্তর্নিহিত।

আপনি যদি তথ্য ভাগ করার জন্য জালি ক্রিপ্টোগ্রাফি ব্যবহার করতে চান তবে আপনি নিম্নলিখিতগুলি করবেন৷ কল্পনা করুন যে একজন বন্ধু (একজন সুন্দর!) আপনাকে একটি নিরাপদ বার্তা পাঠাতে চায়। আপনি সংখ্যার একটি বর্গাকার গ্রিড দিয়ে শুরু করুন। বলুন এটিতে দুটি সারি এবং দুটি কলাম রয়েছে এবং এটির মতো দেখাচ্ছে:

এখন আপনি একটি ব্যক্তিগত "কী" নিয়ে এসেছেন যা শুধুমাত্র আপনি জানেন। এই উদাহরণে, ধরা যাক আপনার প্রাইভেট কী দুটি গোপন সংখ্যা: 3 এবং −2। আপনি প্রথম কলামের সংখ্যাগুলিকে 3 দ্বারা এবং দ্বিতীয় কলামের সংখ্যাগুলিকে −2 দ্বারা গুণ করুন৷ দুটি এন্ট্রি সহ একটি তৃতীয় কলাম পেতে প্রতিটি সারিতে ফলাফল যোগ করুন।

আপনার গ্রিডের শেষে নতুন কলামটি আটকে দিন। এই নতুন তিন-কলাম গ্রিড আপনার সর্বজনীন কী। অবাধে শেয়ার করুন!

(একটি বাস্তব-বিশ্বের দৃশ্যপট একটু বেশি জটিল হবে। হ্যাকারদের আপনার ব্যক্তিগত কী ডিকোড করা থেকে বিরত রাখতে, আপনাকে আপনার চূড়ান্ত কলামে কিছুটা এলোমেলো শব্দ যোগ করতে হবে। কিন্তু এখানে আমরা সরলতার জন্য সেই পদক্ষেপটিকে উপেক্ষা করতে যাচ্ছি। )

এখন আপনার বন্ধু আপনাকে একটি বার্তা পাঠাতে সর্বজনীন কী ব্যবহার করবে। তিনি তার নিজের দুটি গোপন সংখ্যার কথা ভাবেন: 2 এবং 0৷ তিনি প্রথম সারির সংখ্যাগুলিকে 2 দ্বারা গুণ করেন এবং দ্বিতীয় সারির সংখ্যাগুলিকে 0 দ্বারা গুণ করেন৷ তারপর তৃতীয় সারি পেতে তিনি প্রতিটি কলামে ফলাফল যোগ করেন৷

সে এখন নতুন সারিটিকে গ্রিডের নীচে সংযুক্ত করে এবং এটি আপনার কাছে ফেরত পাঠায়৷ (আবার, একটি বাস্তব সিস্টেমে, তাকে তার সারিতে কিছু শব্দ যোগ করতে হবে।)

এখন আপনি বার্তাটি পড়বেন। এটি করার জন্য, আপনি আপনার বন্ধুর শেষ সারিটি সঠিক কিনা তা পরীক্ষা করে দেখুন। তার সারির প্রথম দুটি এন্ট্রিতে আপনার নিজের ব্যক্তিগত কী প্রয়োগ করুন। ফলাফল শেষ এন্ট্রি মেলে উচিত.

আপনার বন্ধু শেষ কলামে একটি ভুল নম্বর সহ আপনাকে একটি সারি পাঠাতেও বেছে নিতে পারে। তিনি জানেন যে এই সংখ্যাটি আপনার হিসাবের সাথে মিলবে না।

যদি আপনার বন্ধু একটি সারি পাঠায় যেখানে শেষ নম্বরটি সঠিক, আপনি এটিকে 0 হিসাবে ব্যাখ্যা করবেন৷ যদি সে একটি সারি পাঠায় যেখানে নম্বরটি ভুল, আপনি এটিকে 1 হিসাবে ব্যাখ্যা করবেন৷ তাই, সারিটি একটি একক এনকোড করে বিট: হয় 0 বা 1।

মনে রাখবেন যে কোনও বাইরের আক্রমণকারীর আপনার ব্যক্তিগত কী বা আপনার বন্ধুর অ্যাক্সেস থাকবে না৷ এগুলি ছাড়া, চূড়ান্ত সংখ্যাটি সঠিক কিনা আক্রমণকারীর কোনও ধারণা থাকবে না।

অনুশীলনে, আপনি এক বিট দীর্ঘ বার্তা পাঠাতে চান। সুতরাং যারা গ্রহণ করতে চান, বলুন, একটি 100-বিট বার্তা শুধুমাত্র একটির পরিবর্তে 100টি নতুন কলাম তৈরি করবে। তারপর বার্তার প্রেরক একটি একক নতুন সারি তৈরি করবে, প্রতিটি এন্ট্রির জন্য একটি 100 বা 0 এনকোড করতে শেষ 1টি এন্ট্রি পরিবর্তন করে৷

যদি জালি ক্রিপ্টোগ্রাফি বাস্তবে বাস্তবায়িত হয়, তবে এর অগণিত সূক্ষ্মতা থাকবে যা এই দৃশ্যে কভার করা হয়নি। উদাহরণস্বরূপ, আপনি যদি বার্তাটি ভয়ঙ্কর চোখ থেকে সত্যিকারের নিরাপদ রাখতে চান তবে ম্যাট্রিক্সে একটি অকল্পনীয় সংখ্যক এন্ট্রি থাকা দরকার, যা পুরো জিনিসটিকে এতটাই অবাস্তব করে তোলে যে এটি ব্যবহার করার মতো নয়। এটি প্রায় পেতে, গবেষকরা দরকারী প্রতিসাম্য সহ ম্যাট্রিক্স ব্যবহার করেন যা পরামিতিগুলির সংখ্যা হ্রাস করতে পারে। এর বাইরেও, একটি সম্পূর্ণ স্যুট রয়েছে যা সমস্যার নিজেই প্রয়োগ করা যেতে পারে, যেভাবে ত্রুটিগুলি অন্তর্ভুক্ত করা হয়েছে এবং আরও অনেক কিছুতে।

অবশ্যই, এটা সবসময় সম্ভব যে কেউ জালি ক্রিপ্টোগ্রাফিতে একটি মারাত্মক ত্রুটি খুঁজে পাবে, ঠিক যেমনটি শোর ফ্যাক্টরিংয়ের জন্য করেছিল। কোন আশ্বাস নেই যে একটি নির্দিষ্ট ক্রিপ্টোগ্রাফিক স্কিম যে কোন সম্ভাব্য আক্রমণের মুখে কাজ করবে। ক্র্যাক না হওয়া পর্যন্ত ক্রিপ্টোগ্রাফি কাজ করে। প্রকৃতপক্ষে, এই গ্রীষ্মের শুরুতে একটি প্রতিশ্রুতিশীল পোস্ট-কোয়ান্টাম ক্রিপ্টোগ্রাফি স্কিম ক্র্যাক করা হয়েছিল কোয়ান্টাম কম্পিউটার নয়, একটি সাধারণ ল্যাপটপ ব্যবহার করে। স্টাঞ্জের কাছে, পুরো প্রকল্পটি একটি অস্বস্তিকর প্যারাডক্স তৈরি করে: "আমি ক্রিপ্টোগ্রাফি সম্পর্কে যা আশ্চর্যজনক মনে করি তা হল যে আমরা মানব জাতির জন্য এই অবকাঠামোটি এই দৃঢ় বিশ্বাসের ভিত্তিতে তৈরি করেছি যে মানুষ হিসাবে আমাদের ক্ষমতা সীমিত," তিনি বলেছিলেন। "এটা খুব পিছিয়ে।"

*: উত্তর, আপনি যদি কৌতূহলী হন, তাহলে হল 7 × [101, 19] – 3 × [235, 44] = [2, 1]। [নিবন্ধে ফিরে যান]