উত্তর কোরিয়ার রাষ্ট্রীয় হ্যাকাররা মার্কিন যুক্তরাষ্ট্র এবং জাপানের ব্যবহারকারীদের লক্ষ্য করে একটি নতুন ম্যাক ম্যালওয়্যার আত্মপ্রকাশ করেছে, যেটিকে গবেষকরা "ডাম্বড ডাউন" কিন্তু কার্যকর বলে চিহ্নিত করেছেন৷

ডিপিআরকে-এর কুখ্যাত লাজারাস গ্রুপের একটি হাত, ব্লুনোরফ পরিচিত কিম সরকারের জন্য অর্থ সংগ্রহ করুন আর্থিক প্রতিষ্ঠানগুলিকে লক্ষ্য করে — ব্যাংক, ভেঞ্চার ক্যাপিটাল সংস্থাগুলি, ক্রিপ্টোকারেন্সি এক্সচেঞ্জ এবং স্টার্টআপ — এবং যারা তাদের ব্যবহার করে।

এই বছরের শুরু থেকে, জামফ থ্রেট ল্যাবসের গবেষকরা ম্যাকওএস সিস্টেমকে লক্ষ্য করে "রাস্টবাকেট" নামে একটি BlueNoroff প্রচারাভিযান ট্র্যাক করছেন। ভিতরে মঙ্গলবার প্রকাশিত একটি ব্লগ, তারা একটি ক্রিপ্টো এক্সচেঞ্জের অনুকরণ করে একটি নতুন দূষিত ডোমেন এবং "ObjCShellz" নামক একটি প্রাথমিক বিপরীত শেল প্রকাশ করেছে, যেটি গ্রুপটি নতুন লক্ষ্যগুলির সাথে আপস করতে ব্যবহার করছে৷

"আমরা গত কয়েক মাসে এই গ্রুপের অনেক কর্মকাণ্ড দেখেছি - শুধু আমাদের নয়, একাধিক নিরাপত্তা কোম্পানি," বলেছেন জ্যারন ব্র্যাডলি, জেমএফ থ্রেট ল্যাবসের পরিচালক৷ "এই ডাম্বড ডাউন ম্যালওয়্যার ব্যবহার করে তারা তাদের উদ্দেশ্যগুলি সম্পাদন করতে সক্ষম হওয়ার বিষয়টি অবশ্যই উল্লেখযোগ্য।"

উত্তর কোরিয়ার হ্যাকাররা ম্যাকওএসকে লক্ষ্য করে

ObjCShellz-এর প্রথম লাল পতাকাটি ছিল যে ডোমেনটির সাথে এটি সংযুক্ত ছিল: swissborg[.]blog, একটি ঠিকানা যা swissborg.com/blog-এর মতো, বৈধ ক্রিপ্টোকারেন্সি এক্সচেঞ্জ SwissBorg দ্বারা পরিচালিত একটি সাইট।

এটি BlueNoroff এর সর্বশেষ সামাজিক প্রকৌশল কৌশলের সাথে সামঞ্জস্যপূর্ণ ছিল। ভিতরে এর চলমান RustBucket প্রচারণা, হুমকি অভিনেতা নিয়োগকারী বা বিনিয়োগকারী, অফার বহন বা অংশীদারিত্বের সম্ভাবনার আড়ালে লক্ষ্যে পৌঁছাচ্ছেন। সাধারণ নেটওয়ার্ক ক্রিয়াকলাপের সাথে মিশ্রিত করার জন্য বৈধ আর্থিক ওয়েবসাইটের অনুকরণ করে প্রায়ই কমান্ড-এন্ড-কন্ট্রোল (C2) ডোমেন নিবন্ধন করা জড়িত, গবেষকরা ব্যাখ্যা করেছেন।

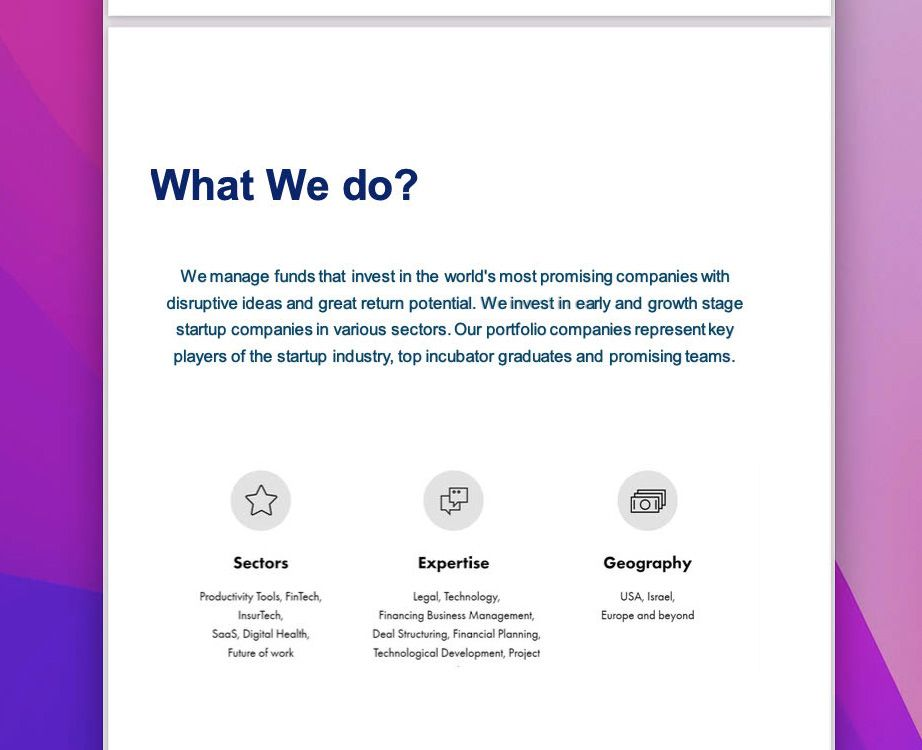

নীচের উদাহরণটি জামফ টিম একটি বৈধ ভেঞ্চার ক্যাপিটাল ফান্ডের ওয়েবসাইট থেকে ক্যাপচার করেছে এবং ব্লুনোরফ তার ফিশিং প্রচেষ্টায় ব্যবহার করেছে৷

প্রাথমিক অ্যাক্সেস পরে তার আসে MacOS-ভিত্তিক ম্যালওয়্যার - একটি ক্রমবর্ধমান প্রবণতা৷ এবং BlueNoroff এর সাম্প্রতিক বিশেষত্ব।

"তারা ডেভেলপার এবং ব্যক্তিদের টার্গেট করছে যারা এই ক্রিপ্টোকারেন্সিগুলি ধারণ করছে," ব্র্যাডলি ব্যাখ্যা করেন, এবং, সুবিধাবাদী ফ্যাশনে, গ্রুপটি শুধুমাত্র একটি অপারেটিং সিস্টেম ব্যবহার করে তাদের টার্গেট করতে সন্তুষ্ট নয়। “আপনি একটি উইন্ডোজ কম্পিউটারে শিকারের পিছনে যেতে পারেন, কিন্তু অনেক সময় সেই ব্যবহারকারীরা ম্যাকে যাচ্ছেন। তাই আপনি যদি সেই প্ল্যাটফর্মটিকে টার্গেট না করার সিদ্ধান্ত নেন, তাহলে আপনি সম্ভবত চুরি হতে পারে এমন একটি খুব বড় পরিমাণ ক্রিপ্টোকারেন্সি থেকে অপ্ট আউট করছেন।"

প্রযুক্তিগত দৃষ্টিকোণ থেকে, যাইহোক, ObjCShellz একেবারেই সরল - অ্যাপল কম্পিউটারের জন্য একটি সাধারণ বিপরীত শেল, আক্রমণকারীর সার্ভার থেকে কমান্ড কার্যকর করতে সক্ষম করে। (গবেষকরা সন্দেহ করেন যে এই সরঞ্জামটি বহু-পর্যায়ের আক্রমণের শেষ পর্যায়ে ব্যবহৃত হয়।)

বাইনারিটি সেপ্টেম্বরে জাপান থেকে একবার এবং অক্টোবরের মাঝামাঝি মার্কিন ভিত্তিক আইপি থেকে তিনবার আপলোড করা হয়েছিল, জামফ গবেষকরা যোগ করেছেন।

ব্লু নরফের ক্রিপ্টো চুরির সাফল্যের আলোকে, ব্র্যাডলি ম্যাক ব্যবহারকারীদের তাদের উইন্ডোজ ভাইদের মতো সজাগ থাকার আহ্বান জানান।

"ম্যাকগুলি কীভাবে সহজাতভাবে নিরাপদ সে সম্পর্কে অনেক মিথ্যা বোঝাপড়া রয়েছে, এবং এতে অবশ্যই কিছু সত্য রয়েছে," তিনি বলেছেন। "ম্যাক একটি নিরাপদ অপারেটিং সিস্টেম। কিন্তু যখন সামাজিক প্রকৌশলের কথা আসে, যে কেউ তাদের কম্পিউটারে দূষিত কিছু চালানোর জন্য সংবেদনশীল।"

- এসইও চালিত বিষয়বস্তু এবং পিআর বিতরণ। আজই পরিবর্ধিত পান।

- PlatoData.Network উল্লম্ব জেনারেটিভ Ai. নিজেকে ক্ষমতায়িত করুন। এখানে প্রবেশ করুন.

- প্লেটোএআইস্ট্রিম। Web3 ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- প্লেটোইএসজি। কার্বন, ক্লিনটেক, শক্তি, পরিবেশ সৌর, বর্জ্য ব্যবস্থাপনা. এখানে প্রবেশ করুন.

- প্লেটো হেলথ। বায়োটেক এবং ক্লিনিক্যাল ট্রায়াল ইন্টেলিজেন্স। এখানে প্রবেশ করুন.

- উত্স: https://www.darkreading.com/threat-intelligence/north-korea-bluenoroff-apt-dumbed-down-macos-malware

- : আছে

- : হয়

- :না

- $ ইউপি

- 7

- a

- সক্ষম

- সম্পর্কে

- প্রবেশ

- সম্পাদন

- স্টক

- কার্যকলাপ

- যোগ

- ঠিকানা

- পর

- পরিমাণ

- an

- এবং

- যে কেউ

- আপেল

- APT

- রয়েছি

- এআরএম

- AS

- At

- আক্রমন

- ব্যাংক

- BE

- হয়েছে

- হচ্ছে

- নিচে

- মিশ্রণ

- ব্লগ

- কিন্তু

- by

- কল

- নামক

- ক্যাম্পেইন

- রাজধানী

- আধৃত

- বৈশিষ্ট্যযুক্ত

- আসে

- কোম্পানি

- আপস

- কম্পিউটার

- কম্পিউটার

- সংযুক্ত

- সঙ্গত

- বিষয়বস্তু

- পারা

- ক্রিপ্টো

- ক্রিপ্টো বিনিময়

- ক্রিপ্টোকারেন্সি

- cryptocurrency

- Cryptocurrency এক্সচেঞ্জ

- আত্মপ্রকাশ

- আত্মপ্রকাশ

- স্পষ্টভাবে

- ডেভেলপারদের

- Director

- ডোমেইন

- ডোমেইনের

- নিচে

- dprk

- পূর্বে

- eerily

- কার্যকর

- প্রচেষ্টা

- সক্রিয়

- প্রকৌশল

- উদাহরণ

- বিনিময়

- এক্সচেঞ্জ

- ফাঁসি

- ব্যাখ্যা

- ব্যাখ্যা

- সত্য

- মিথ্যা

- ফ্যাশন

- কয়েক

- আর্থিক

- আর্থিক প্রতিষ্ঠান সমূহ

- সংস্থাগুলো

- প্রথম

- জন্য

- তাজা

- থেকে

- তহবিল

- Go

- চালু

- গ্রুপ

- ক্রমবর্ধমান

- পথ

- হ্যাকার

- আছে

- he

- অধিষ্ঠিত

- কিভাবে

- যাহোক

- HTTPS দ্বারা

- if

- in

- ব্যক্তি

- মজ্জাগতভাবে

- প্রারম্ভিক

- প্রতিষ্ঠান

- বিনিয়োগ

- বিনিয়োগকারীদের

- IP

- IT

- এর

- জাপান

- মাত্র

- পালন

- কিম

- পরিচিত

- কোরিয়া

- কোরিয়ান

- ল্যাবস

- বড়

- বিলম্বে

- সর্বশেষ

- ভিখারি

- লাজার গ্রুপ

- বৈধ

- আলো

- অনেক

- ম্যাক

- MacOS এর

- ম্যালওয়্যার

- টাকা

- মাসের

- বহু

- নেটওয়ার্ক

- নতুন

- উত্তর

- উত্তর কোরিয়া

- স্মরণীয়

- কুখ্যাত

- উদ্দেশ্য

- of

- অফার

- প্রায়ই

- on

- একদা

- ONE

- নিরন্তর

- কেবল

- অপারেটিং

- অপারেটিং সিস্টেম

- or

- ক্রম

- সাধারণ

- বাইরে

- শেষ

- পৃষ্ঠা

- অংশীদারিত্ব

- গত

- ফিশিং

- মাচা

- Plato

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটোডাটা

- সম্ভাব্য

- সম্ভাব্য

- প্রকাশিত

- RE

- পৌঁছনো

- সাম্প্রতিক

- লাল

- নিবন্ধনের

- গবেষকরা

- প্রকাশিত

- বিপরীত

- চালান

- দৌড়

- s

- নিরাপদ

- বলেছেন

- নিরাপত্তা

- দেখা

- সেপ্টেম্বর

- সার্ভার

- খোল

- অনুরূপ

- সহজ

- সাইট

- So

- সামাজিক

- সামাজিক প্রকৌশলী

- কিছু

- কিছু

- বিশিষ্টতা

- ইন্টার্নশিপ

- দৃষ্টিকোণ

- রাষ্ট্র

- থাকা

- অপহৃত

- কার্যক্ষম

- সুইসবার্গ

- পদ্ধতি

- সিস্টেম

- কার্যপদ্ধতি

- লক্ষ্য

- লক্ষ্য করে

- লক্ষ্যমাত্রা

- টীম

- কারিগরী

- যে

- সার্জারির

- তাদের

- তাহাদিগকে

- তারপর

- সেখানে।

- এইগুলো

- তারা

- এই

- এই বছর

- সেগুলো

- হুমকি

- তিন

- বার

- থেকে

- টুল

- অনুসরণকরণ

- সত্য

- অধীনে

- বোধশক্তি

- আপলোড করা

- কমিটি

- us

- ব্যবহার

- ব্যবহৃত

- ব্যবহারকারী

- ব্যবহারসমূহ

- ব্যবহার

- Ve

- উদ্যোগ

- ভেনচার ক্যাপিটাল

- উদ্যোগ মূলধন ফার্মস

- খুব

- শিকার

- ছিল

- we

- ওয়েবসাইট

- ওয়েবসাইট

- কখন

- যে

- হু

- জানালা

- সঙ্গে

- বছর

- আপনি

- zephyrnet