পড়ার সময়: 3 মিনিট

আপনি যখন ছোট ছিলেন, অনুমান করে যে আপনি সত্যিই বড় হয়েছেন, আপনি কি কখনও "ম্যান ইন দ্য মিডল" গেমটি খেলেছেন? সেখানেই দুইজন খেলোয়াড় একটি বড় বল নিয়ে ক্যাচের খেলা খেলে, তবে তাদের অবশ্যই মাঝখানে থাকা তৃতীয় খেলোয়াড়ের মাথার ওপর দিয়ে ছুঁড়তে হবে। মাঝখানের খেলোয়াড় যদি বলটি আটকাতে পারে তবে খেলাটি জিতবে।

আপনি যখন ছোট ছিলেন, অনুমান করে যে আপনি সত্যিই বড় হয়েছেন, আপনি কি কখনও "ম্যান ইন দ্য মিডল" গেমটি খেলেছেন? সেখানেই দুইজন খেলোয়াড় একটি বড় বল নিয়ে ক্যাচের খেলা খেলে, তবে তাদের অবশ্যই মাঝখানে থাকা তৃতীয় খেলোয়াড়ের মাথার ওপর দিয়ে ছুঁড়তে হবে। মাঝখানের খেলোয়াড় যদি বলটি আটকাতে পারে তবে খেলাটি জিতবে।

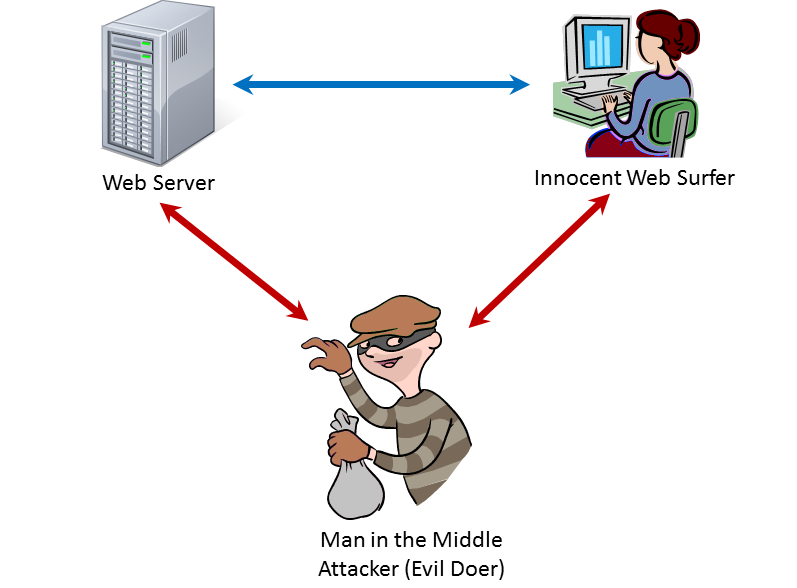

নেটওয়ার্ক নিরাপত্তায়, একটি "ম্যান ইন দ্য মিডল অ্যাটাক” এমন একটি হ্যাকারকে বোঝায় যেটি একটি ক্লায়েন্ট সিস্টেম এবং একটি সার্ভার সিস্টেমের মধ্যে যোগাযোগের মাঝখানে নিজেদের সন্নিবেশ করতে সক্ষম। তিনি ক্লায়েন্টকে কৌশলে ভাবতে পারেন যে তিনিই সার্ভার এবং সার্ভারকে তিনি ক্লায়েন্ট ভাবতে। হ্যাকার সফল হলে সে জিতে যায় এবং আক্রমণের লক্ষ্য হারায়। আক্রমণকারী কতটা ঘৃণ্য তার উপর নির্ভর করে, তারা বড় সময় হারাতে পারে।

ম্যান ইন দ্য মিডল (MIM) আক্রমণগুলি নেটওয়ার্ক ট্র্যাফিক নিরীক্ষণ করতে ব্যবহার করা যেতে পারে মূল্যবান ডেটা বা নিরাপত্তা শংসাপত্র যেমন আইডি এবং পাসওয়ার্ড চুরি করতে। এটি পরিষেবা আক্রমণের অস্বীকার তৈরি করতে ব্যবহার করা যেতে পারে যা নেটওয়ার্ক যোগাযোগকে ধীর বা বন্ধ করে দেয়। এটি একটি অপরাধমূলক স্কিমের অংশ হিসাবে একটি ওয়েব সাইটের ভিজিটরকে একটি জাল সাইটে পুনঃনির্দেশ করতে ব্যবহার করা যেতে পারে। এটি ফাইল এবং ইমেল ইন্টারসেপ্ট করতে ব্যবহার করা যেতে পারে। এটি ক্লায়েন্ট এবং সার্ভারকে ভাইরাস দ্বারা সংক্রমিত করতে ব্যবহার করা যেতে পারে।

উদাহরণস্বরূপ, একজন ব্যবহারকারী কিছু অনলাইন ব্যাঙ্কিং করতে তাদের ব্যাঙ্কের ওয়েব সাইটে যায়। যাইহোক, মাঝামাঝি আক্রমণে থাকা একজন ব্যক্তি তাকে একটি জাল ওয়েব সাইটে পুনঃনির্দেশ করে যা দেখতে ঠিক ব্যাঙ্কের মতো। হ্যাকার ব্যবহারকারীর লগইন এবং অ্যাকাউন্টের তথ্য ক্যাপচার করে। তিনি ব্যবহারকারীর লেনদেন প্রক্রিয়া করতে পারেন যাতে তারা বুঝতে না পারে যে কিছু ভুল আছে, যতক্ষণ না তারা তাদের অ্যাকাউন্ট হ্যাকার দ্বারা পরে অভিযান চালায়।

ওয়েব যোগাযোগ একটি বিশেষ উদ্বেগের কারণ হাইপারটেক্সট ট্রান্সফার প্রোটোকল (HTTP) অ্যাসিঙ্ক্রোনাসভাবে স্থানান্তরিত ASCII টেক্সট বার্তা ব্যবহার করে। HTTP নিরাপত্তার জন্য প্রয়োজনীয় একটি অবিচ্ছিন্ন সংযোগ স্থাপন করে না। HTTP এর সাথে, হ্যাকারের পক্ষে বার্তাগুলিকে আটকানো, পড়া এবং সংশোধন করা তুলনামূলকভাবে সহজ। 1994 সালে ইন্টারনেট বাণিজ্যিকীকরণের আগে, এনক্রিপ্ট করা বার্তাগুলির সাথে সুরক্ষিত সংযোগ তৈরি করার একটি উপায় থাকা দরকার।

নেটস্কেপ সেভাবে সিকিউর সকেট লেয়ার (SSL) প্রোটোকল দিয়ে তৈরি করেছে যা ইন্টারনেটে সুরক্ষিত, এনক্রিপ্ট করা সংযোগ প্রদানের জন্য HTTP-এর সাথে একত্রে কাজ করে। ঠিকানা লাইনে https দেখতে না পেলে আমি কখনই কোনো ওয়েব সাইটে ব্যক্তিগত তথ্য প্রদান করব না! যাইহোক, এনক্রিপশন কৌশল দ্বারা ব্যবহৃত SSL এর একটি MIM আক্রমণের জন্য একটি উদ্বোধনী ছেড়ে যেতে পারে. ব্রাউজারটি প্রক্রিয়াটি শুরু করার জন্য ওয়েব সার্ভারে একটি বার্তা পাঠায় এবং সার্ভারটি সার্টিফিকেট নামে একটি ফাইলে সুরক্ষিত সংযোগ তৈরি করার জন্য তথ্যের সাথে প্রতিক্রিয়া জানায়। এতে "কী" নামে একটি মান রয়েছে যা ব্রাউজারকে সার্ভারের জন্য তার বার্তাগুলিকে এনক্রিপ্ট করতে হবে৷ যদি একটি হ্যাকার একটি MIM প্রক্রিয়া তৈরি করতে পারে, তবে এটি ওয়েব সার্ভারের জন্য নিজস্ব কী প্রতিস্থাপন করতে পারে। এটি তখন ব্রাউজারের বার্তা পড়তে এবং সম্পাদনা করতে পারে। এটি সার্ভারের বার্তাগুলির সাথে একই কাজ করতে পারে।

এখন, এখানে সত্যিই ভীতিকর অংশ. কীভাবে একটি এমআইএম তৈরি করতে হয় তার টিউটোরিয়ালগুলি ইউটিউব ভিডিও সহ সমস্ত ইন্টারনেট জুড়ে রয়েছে৷ যদি তা যথেষ্ট না হয়, তাহলে ওয়েবে এমন টুল উপলব্ধ রয়েছে যা একটি এমআইএম তৈরির প্রক্রিয়াটিকে স্বয়ংক্রিয় এবং সরলীকরণ করবে। যে শক্তিগুলো তা হতে দেবে কিভাবে? প্রথম সংশোধনী নামে একটি ছোট জিনিস ছাড়াও, এমআইএম-এর জন্য বৈধ ব্যবহার রয়েছে। সংস্থাগুলিকে সংস্থার সংস্থানগুলির কর্মীদের ব্যবহার নিরীক্ষণ করার অনুমতি দেওয়া হয়। তারা এমআইএম ব্যবহার করে কর্মীরা কী করছে তা দেখতে এবং তাদের ইমেল পড়তে। একটু ভয়ঙ্কর শোনাচ্ছে, কিন্তু কর্মীরা প্রায়ই তাদের বিশেষাধিকারের অপব্যবহার করে এবং নিয়োগকর্তাদের জানার অধিকার আছে।

সৌভাগ্যবশত, আরেকটি বৈশিষ্ট্য এতে নির্মিত হয়েছিল SSL এর এই সমস্যা মোকাবেলা করতে. একটি SSL শংসাপত্র একটি "স্বাক্ষর" এর জন্য একটি ক্ষেত্র অন্তর্ভুক্ত করে। স্বাক্ষর হল একটি পক্ষের নাম যেটি যাচাই করেছে যে শংসাপত্রটি যে সাইটটির সাথে যোগাযোগ করার চেষ্টা করছে সেখান থেকে এসেছে৷ একটি MIM প্রক্রিয়া এখনও সফল হতে পারে যদি শংসাপত্রটি প্রত্যাহার করা হয় বা "স্বাক্ষরিত" হয়। একটি স্ব-স্বাক্ষরিত শংসাপত্র সাইট নিজেই দ্বারা স্বাক্ষরিত হয়.

যাইহোক, যদি শংসাপত্রটি শংসাপত্র কর্তৃপক্ষ (CA) নামক তৃতীয় পক্ষের দ্বারা স্বাক্ষরিত হয় তবে ব্রাউজারটি নিশ্চিত করে যে শংসাপত্রটি প্রকৃতপক্ষে সাইটের মালিককে জারি করা হয়েছে।

সমস্যা সমাধান? আংশিকভাবে, কিন্তু বিবেচনা করার আরও একটি জিনিস আছে।

একজন CA দ্বারা প্রদত্ত আশ্বাসের বিভিন্ন স্তর রয়েছে৷ গুরুত্বপূর্ণ লেনদেনের জন্য, বিশেষ করে আর্থিক লেনদেন, আপনি আপনার সাইটের ব্যবহারকারীদের নিশ্চিত করতে চান যে আপনি একটি বৈধ চলমান অপারেশন। যে, আপনি একটি প্রাপ্ত করা উচিত উন্নত বৈধতা (EV) SSL সর্বোচ্চ স্তরের নিশ্চয়তা প্রদান করে।

Comodo থেকে EV এর সাথে, আপনি এবং একটি ওয়েব সাইটের সমস্ত দর্শকরা "Man in the Middle" এর জন্য নজর রাখতে পারেন!

বিনামূল্যে পরীক্ষা শুরু করুন নিখরচায় আপনার ইনস্ট্যান্ট সুরক্ষা স্কোরকার্ড পান G

- blockchain

- coingenius

- cryptocurrency মানিব্যাগ

- ক্রিপ্টোএক্সচেঞ্জ

- সাইবার নিরাপত্তা

- cybercriminals

- সাইবার নিরাপত্তা

- সাইবারসিকিউরিটি কমোডো

- হোমল্যান্ড সিকিউরিটি ডিপার্টমেন্ট

- ডিজিটাল ওয়ালেট

- ই-কমার্স

- ফায়ারওয়াল

- Kaspersky

- ম্যালওয়্যার

- এমকাফি

- নেক্সব্লক

- Plato

- প্লেটো এআই

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটো গেম

- প্লেটোডাটা

- প্লেটোগেমিং

- ভিপিএন

- ওয়েবসাইট নিরাপত্তা

- zephyrnet