Læsetid: 3 minutterOversigt

En af de første gange, offentligheden var vidne til på første hånd og indså styrken ved ransomware, var, da WannaCry brød ud i 2017. Regeringen, uddannelse, hospitaler, energi, kommunikation, fremstilling og mange andre vigtige informationsinfrastruktursektorer led hidtil usete tab. Når vi ser tilbage, var det kun begyndelsen , da der siden har været mange versioner, såsom SimpleLocker, SamSam og WannaDecryptor for eksempel.

Comodo's Threat Research Labs har modtaget nyheder om, at 'Black Rose Lucy' ransomware har nye varianter, der angriber AndroidOS.

Black Rose Lucy malware havde ikke ransomware-egenskaber på tidspunktet for dets opdagelse af Check Point tilbage i september 2018. På det tidspunkt var Lucy et Malware-as-a-Service(Maas) botnet og dropper til Android-enheder. Nu er det tilbage med nye ransomware-funktioner, der gør det muligt for den at tage kontrol over inficerede enheder for at ændre og installere nye malware-applikationer.

Når den er downloadet, krypterer Lucy den inficerede enhed, og en løsesum-besked dukker op i browseren og hævder, at det er en meddelelse fra US Federal Bureau of Investigation (FBI) på grund af pornografisk indhold fundet på enheden. Offeret bliver bedt om at betale en bøde på 500 USD ved at indtaste kreditkortoplysninger, i stedet for den mere almindelige Bitcoin-metode.

Figur 1. Lucy ransomware brugte ressourcebilleder.

Analyse

Comodo Threat Research Center indsamlede prøver og udførte en analyse, da vi indså, at Black Rose Lucy var tilbage.

Transmissionsprojekter

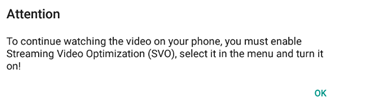

Forklædt som en normal videoafspillerapplikation via mediedelingslinks, installeres den lydløst, når en bruger klikker. Android-sikkerhed viser en besked, der anmoder brugeren om at aktivere Streaming Video Optimization (SVO). Ved at klikke på 'OK' får malwaren adgangstilladelse til service. Når det sker, kan Lucy kryptere dataene på ofrets enhed.

Figur 2. Lucy popup snydemeddelelse

Load

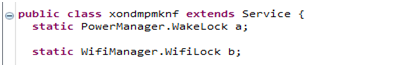

Inde i MainActivity-modulet udløser applikationen den ondsindede tjeneste, som så registrerer en BroadcastReceiver, der kaldes af kommandoen action.SCREEN_ON og derefter kalder sig selv.

Dette bruges til at erhverve 'WakeLock'- og 'WifiLock'-tjenesten:

WakeLock: som holder enhedens skærm tændt;

WifiLock: som holder wifi tændt.

Figur 3.

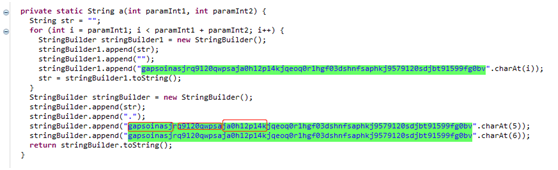

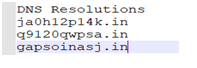

C&C

I modsætning til tidligere versioner af malware er TheC&Cservers et domæne, ikke en IP-adresse.Selv hvis serveren er blokeret, kan den nemt løse en ny IP-adresse.

Figur 4. C&C-servere

Figur 5. Lucy'en bruger C&C-servere

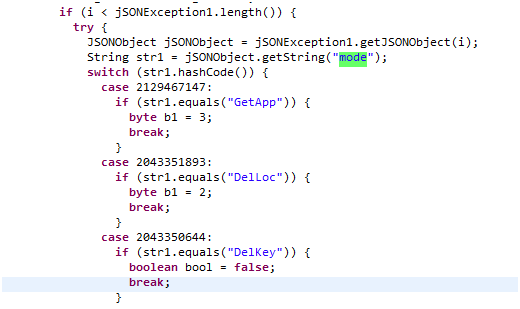

Figur 6: Lucy Command & Control

Kryptering/Dekryptering

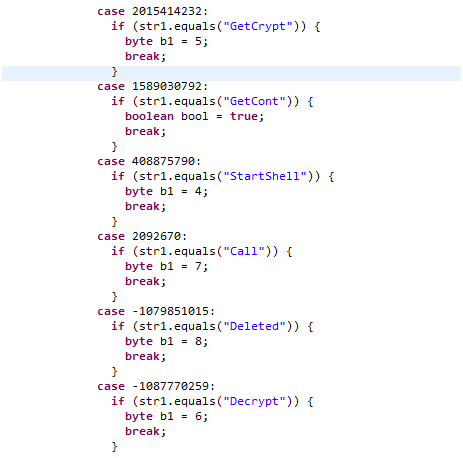

Figur 7: Git enhedsmappe

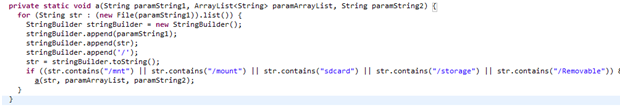

Figur 8: Lucy kryptering/dekrypteringsfunktion

Ransom

Når Lucy krypterer den inficerede enhed, dukker en løsesum-besked op i browseren, der hævder, at meddelelsen er fra US Federal Bureau of Investigation (FBI), på grund af pornografisk indhold fundet på enheden. Offeret bliver bedt om at betale en bøde på $500 ved at indtaste kreditkortoplysninger, i stedet for den mere almindelige Bitcoin-metode.

Resumé

Ondsindede vira har udviklet sig. De er mere forskelligartede og effektive end nogensinde. Før eller siden vil mobil være en massiv ransomware-angrebsplatform.

Tips til forebyggelse

1.Download og installer kun betroede applikationer

2. Klik ikke på nogen applikation af ukendt oprindelse,

3. Lav regelmæssige, ikke-lokale sikkerhedskopier af vigtige filer,

4.Installer antivirussoftware

Relaterede ressourcer

Stillingen Black Rose Lucy Back-Ransomware AndroidOS dukkede først på Comodo News og internetsikkerhedsoplysninger.

- "

- &

- 7

- a

- erhverve

- Handling

- adresse

- analyse

- android

- Anvendelse

- applikationer

- sikkerhedskopier

- Begyndelse

- Bitcoin

- Sort

- Bloker

- botnet

- browser

- kapaciteter

- Fælles

- Kommunikation

- indhold

- kontrol

- kredit

- kreditkort

- data

- enhed

- Enheder

- DID

- opdagelse

- Skærm

- domæne

- downloade

- nemt

- Uddannelse

- effektiv

- muliggøre

- kryptering

- energi

- udviklende

- eksempel

- FBI

- Federal

- Federal Bureau of Investigation

- Figur

- ende

- Fornavn

- fundet

- fra

- funktion

- Git

- Regering

- sygehuse

- HTTPS

- billeder

- vigtigt

- oplysninger

- Infrastruktur

- installere

- Internet

- Internet Security

- undersøgelse

- IP

- IP-adresse

- IT

- selv

- Nøgle

- Labs

- links

- leder

- held

- lave

- malware

- Produktion

- massive

- Medier

- mere

- nyheder

- normal

- optimering

- Andet

- Betal

- perron

- spiller

- Punkt

- magt

- tidligere

- offentlige

- Ransom

- ransomware

- Ransomware angreb

- gik op for

- modtaget

- registre

- fast

- forskning

- ressource

- Skærm

- Sektorer

- sikkerhed

- tjeneste

- Del

- siden

- streaming

- tid

- gange

- uden fortilfælde

- us

- brug

- video

- vira

- wifi