Læsetid: 5 minutter

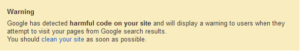

Det meste af den malware, der skabes i disse dage, er designet til at generere indtægt til malware-forfatterne. Det er ikke en overraskelse, men det er utroligt, hvor kreative disse digitale kriminelle kan være. På Comodo AV Labs vi observerer og analyserer de mange skemaer, tricks og metoder, de bruger for at opnå deres urigtige gevinst, herunder:

- Direkte oprettelse af valuta

- Indirekte metoder til at tjene penge

-

- oplysninger bliver stjålet og videresælges for rigtige penge, finansielle legitimationsoplysninger stjålet og brugt til at stjæle penge, trafik genereret på specifikke websteder med reklamer og dermed generere indtægter

-

- Direkte betalingsmetoder, såsom ransomware

- Malware-forfattere koder ondsindede applikationer, som tvinger eller narre berørte brugere til at foretage direkte betalinger til dem som løsesum.

- F.eks Cryptolocker malware, Rogue antivirus eller den nyopdagede "betal for en freeware-applikation" metode.

Gratis til salg fidus

For nylig har vi observeret fremkomsten af en ny direkte betalingsordning, hvor ofre bliver narret til at betale til download gratis software. Dette er en meget attraktiv tilgang for cyberkriminelle. Forfatteren behøver ikke at bruge tid og penge på at skabe en kompleks applikation, som brugeren faktisk har brug for. De behøver ikke engang at skrive et falsk program, der ser ægte ud.

Efter at applikationen er betalt og installeret, kan brugeren aldrig have mistanke om noget, fordi applikationen fungerer som forventet. Selvom offeret finder ud af, at de har betalt for noget, de kunne have fået gratis, er svindleren ikke forbundet til softwaren og vil være næsten umulig at spore.

Malwareforfatteren kan starte sit skema med tre enkle trin. Først etableres en betalingsmetode til brug i processen. Dette varierer, men inkluderer online betaling, bankoverførsel og tillægs-SMS-tjenester.

For det andet opretter de et brugerdefineret "pay-to-install"-installationsprogram, der implementerer den tidligere sæt betalingstjeneste og enten ombryder opsætningen af den originale software eller downloader den legitime applikation fra en brugerdefineret placering, når betalingen foretages.

For det tredje "promoverer" de ansøgningen til potentielle ofre. Dette kan opnås via sorte hattricks til søgemaskineoptimering, metoder, der er meget brugt af malware-forfatterne, via annoncer, spam og mere.

Analyse af Real Life Eksempel

Vi er stødt på denne type tricks blandt nogle ondsindede applikationer, vi har analyseret. Følgende oplysninger skal hjælpe brugere med at forstå truslen og tilbyder nogle grundlæggende regler for at undgå at blive snydt på denne måde.

Ved udførelse viser applikationen en velkomstmeddelelse og angiver, at det er et installationsprogram til "Mozilla Firefox 26.0", den velkendte, legitime og gratis webbrowser.

Ved udførelse viser applikationen en velkomstmeddelelse og angiver, at det er et installationsprogram til "Mozilla Firefox 26.0", den velkendte, legitime og gratis webbrowser.

Næste trin i installationen bringer brugeren til et skærmbillede, hvor der står, at for at applikationen kan installeres, skal der betales via en tillægs-SMS til nummeret 81126. Den lover brugeren, at en installationskode vil blive leveret og processen kan fortsætte. Hvis koden ikke er skrevet i redigeringsboksen, fortsætter installationen ikke.

Næste trin i installationen bringer brugeren til et skærmbillede, hvor der står, at for at applikationen kan installeres, skal der betales via en tillægs-SMS til nummeret 81126. Den lover brugeren, at en installationskode vil blive leveret og processen kan fortsætte. Hvis koden ikke er skrevet i redigeringsboksen, fortsætter installationen ikke.

Udpakning af konfigurationsfilen fra installationsprogrammet afslører nogle mere interessante og alarmerende detaljer om de trin, den tager, og også de koder, der bruges i processen.

Udpakning af konfigurationsfilen fra installationsprogrammet afslører nogle mere interessante og alarmerende detaljer om de trin, den tager, og også de koder, der bruges i processen.

Lad os overveje et scenario, hvor brugeren sender en SMS-besked for at hente installationskoden.

Når denne kode skrives ind i redigeringsboksen, verificeres den mod den i konfigurationen, og der vises en meddelelsesboks, der siger, at "Den første kode er gyldig.

I det næste trin skal du indtaste den anden af de tre nødvendige koder. Send en SMS med teksten X10 til 81126, og du vil modtage en besked med din installationskode."

Afslutningsvis var det ikke én, men tre tillægs-sms, der skulle sendes for at hente en "installationskode". Den første:

Derefter den anden "kode":

Efter hver kodeindtastning sendes en rapport via et http-opkald for at registrere brugen af en gyldig kode. Domænet der bruges til dette er vox-telecom.com. Hjemmesiden, der er knyttet til dette domæne, har ingen kontaktoplysninger, firmaoplysninger eller hvem der står bag.

Det har alle de fingerpeg om, at det er et set-up beregnet til at give brugerne en skygge af tillid ved at bruge navnet på en kendt virksomhed fra telekommunikationsvirksomhed område.

Når brugeren også har indtastet den tredje kode, fortsætter installationsprogrammet med at downloade det legitime programinstallationsprogram fra softwareapp-pro.s3.amazonaws.com/ uploads/ program_file/file_url/167/ a680381d-79b3-4aa1-b0b0-8d748a09a486/ Firefox%20Setup 2026.0.exe og kører den.

Som det ses på øjebliksbilledet, bekræfter den digitale signatur, at den downloadede applikation er gyldig og kan installeres sikkert.

Som det ses på øjebliksbilledet, bekræfter den digitale signatur, at den downloadede applikation er gyldig og kan installeres sikkert.

Efter opsætningen er færdig, eksisterer det første installationsprogram, hvilket efterlader brugeren med et nyligt installeret program, som faktisk var freeware, men han betalte for det.

Konklusion

For at undgå sådanne situationer bør brugere altid downloade applikationer fra leverandørens websted eller et velrenommeret downloadwebsted såsom download.com. Pas på links, der promoveres via e-mails, annoncer eller pop-ups på websteder.

Gør også et punkt for at kontrollere, om den applikation, du har brug for, er freeware eller faktisk skal du betale for det. Mange betalte applikationer har en prøveversion, som kan testes, før de køber dem, med betalingsmetoder beskrevet i deres dokumentation.

Vigtigt, pas på softwareapplikationer, der anmoder om betaling via telefon- eller SMS-tillægsnumre ved installation.

Men mest af alt er den bedste måde at blive beskyttet mod sådan malware ved at installere en effektiv antivirus på dit system.

Prøveoplysninger:

SHA1: 95606b25cb0f39e27e9cdb30cb4647e2baf4d7fe

MD5: 255f8ec6eccdb85806cb4a9cad136439

Comodo Internet Security detektion: TrojWare.Win32.ArchSMS.AB

START GRATIS PRØVNING FÅ DIT ØJEBLIKKE SIKKERHEDSSCORECARD GRATIS

- antivirus

- AV

- blockchain

- coingenius

- Comodo nyheder

- cryptocurrency tegnebøger

- kryptoverveksling

- cybersikkerhed

- cyberkriminelle

- Cybersecurity

- CyberSecurity Comodo

- afdeling for indenrigssikkerhed

- digitale tegnebøger

- firewall

- Kaspersky

- malware

- Mcafee

- Nexbloc

- plato

- platon ai

- Platon Data Intelligence

- Platon spil

- PlatoData

- platogaming

- VPN

- website sikkerhed

- zephyrnet

![Løsning af de 3 mest almindelige webstedssikkerhedsproblemer [Webinar] Løsning af de 3 mest almindelige webstedssikkerhedsproblemer [Webinar]](https://platoblockchain.com/wp-content/uploads/2023/03/solving-the-3-most-common-website-security-problems-webinar.png)