Den snart udgivet version 4.0 af Common Vulnerability Scoring System (CVSS) lover at løse en række problemer med sværhedsgraden for sikkerhedsfejl. Men sårbarhedseksperter siger, at prioritering af patches eller måling af udnyttelse stadig vil være en svær nød at knække.

Forum of Incident Response and Security Teams (FIRST) udgav en forhåndsvisning af den næste version af CVSS i sidste uge på sin årlige konference. Version 4 vil gøre op med den vage "tidsbestemte" metrisk og erstatte den med den mere beskrivende "trussel"-metrik, og den vil tilføje andre faktorer til den grundlæggende metriske beregning. Ændringerne forbedrer den overordnede anvendelighed af CVSS, ifølge FIRST, som tilføjede, at virksomheder og organisationer kan prøve metrikken til at klassificere aktuelle sårbarheder og give feedback før lanceringen af den generelle udgivelse.

CVSS 4 tilføjer to nye faktorer, som virksomheder kan bruge til at beregne basismetrikken: Attack Requirements (AT) og User Interaction (UI), måling af kompleksiteten af angrebet, og om et angreb kræver brugerinteraktion, iflg. en beskrivelse af den nye specifikation. Derudover er en komponent i CVSS'et miljøscoren, som er virksomhedsspecifik og måler den påvirkning en sårbarhed kan have på deres it-miljø.

"[D]enne seneste udgivelse markerer et væsentligt skridt fremad med tilføjede funktioner, der er afgørende for teams med vigtigheden af at bruge trusselsintelligens og miljømålinger til nøjagtig scoring i sin kerne," FIRST sagde i en erklæring om preview-udgivelsen af CVSS 4.

Patch-prioritering kræver mere end CVSS

Et bedre fælles sårbarhedsscoringssystem kunne give virksomheder en bedre tilgang til at beslutte, hvilke sårbarheder der skal få prioritet til patchning, men det skal ikke ses som et vidundermiddel, siger eksperter.

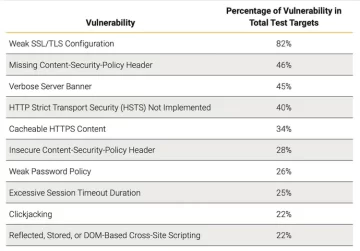

Når det kommer til at bestemme udnyttelighed, en af de største målinger, som organisationer bruger til at prioritere patches, har virksomheder en række værktøjer. De kan bruge CVSS, KEV-listen (kendt udnyttet sårbarhed) fra US Cybersecurity and Infrastructure Security Agency (CISA), Udnyt Predication Scoring System (EPSS), eller andre proprietære systemer, som f.eks koalitionens udnyttelsesscoresystem. Alligevel skal enhver tilgang matche en organisations evner og ressourcer, siger Sasha Romanosky, en senior policy researcher hos RAND Corp., en global politik- og forskningstænketank.

"Spørgsmålet er ikke så meget [hvilken tilgang], men den strategi, man bruger, der producerer den bedste - det vil sige prioriterede - liste for deres organisation," siger Romanosky, der er bidragyder til både CVSS og EPSS. "Vi er kommet for at erfare, at CVSS ikke er en god forudsigelse af trussel - udnyttelse - [i sig selv, og] det var en svær pille for os, skaberne [af] CVSS, at sluge, men det er virkeligheden."

At kende de systemer, der er en del af en organisations angrebsoverflade, er for eksempel kritisk, siger Dustin Childs, leder af trusselsbevidsthed for Trend Micros Zero Day Initiative (ZDI).

"En ting, jeg altid anbefaler, er at være hensynsløs i din opdagelse af aktiver og forstå, hvilke systemer der er nøglen til din virksomhed," siger han. "Det vil hjælpe med at prioritere."

CVSS-timing, kompleksitetsudfordringer

Det nye CVSS står stadig over for forhindringer, når det kommer til at levere handlingsrettede vurderinger til prioritering. For eksempel skal udnyttelsesmålinger også genereres hurtigt, så organisationer har vejledning så hurtigt som muligt til at træffe beslutninger frem for at prioritere patching, siger Scott Walsh, senior sikkerhedsforsker hos Coalition, et cyberforsikringsfirma med aktiv beskyttelse.

"Når en ny CVE bliver annonceret, kan risikomanagere og forsvarere henvende sig til CVSS eller EPSS for at få score for alvor og udnyttelse, men disse industristandardsystemer tager ofte tid at score nye CVE'er - alt fra en uge til op til en måned, " han siger. "I løbet af denne tid ved organisationer ikke altid, hvilke sårbarheder der har det højeste potentiale til at påvirke deres individuelle digitale økosystemer og teknologier negativt."

Derudover kan den seneste CVSS være kompleks at dechifrere, med næsten to dusin attributter, der bruges til at beregne basismetrikken - kompleksitet, der kunne hindre sikkerhedsteams evne til at måle deres risiko.

"Disse variabler vil kræve, at flere forretningsenheder bliver enige om virkningerne og kravene," siger han. "I sikkerhed er tid af afgørende betydning, og hurtig reaktion kan være forskellen mellem at forhindre et angreb med succes eller at være et offer. Disse variabler gør processen til evaluering af sårbarhed langsom og besværlig, når man reagerer på en ny trussel."

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Automotive/elbiler, Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- BlockOffsets. Modernisering af miljømæssig offset-ejerskab. Adgang her.

- Kilde: https://www.darkreading.com/vulnerabilities-threats/cvss-4-prioritizing-patches-hard-problem

- :har

- :er

- :ikke

- $OP

- 7

- a

- evne

- Ifølge

- præcis

- tilføje

- tilføjet

- Desuden

- Tilføjer

- påvirke

- agentur

- også

- altid

- an

- ,

- og infrastruktur

- annoncerede

- årligt

- enhver

- overalt

- tilgang

- ER

- OMRÅDE

- AS

- vurderinger

- aktiv

- At

- angribe

- attributter

- bevidsthed

- væk

- bund

- BE

- være

- BEDSTE

- Bedre

- mellem

- Største

- både

- bugs

- virksomhed

- men

- beregne

- beregning

- CAN

- kapaciteter

- Ændringer

- KOM

- Kom

- kommer

- Fælles

- Virksomheder

- komplekse

- kompleksitet

- komponent

- Konference

- bidragsyder

- Core

- krop

- kunne

- sprække

- skabere

- kritisk

- afgørende

- Nuværende

- CVE

- Cybersecurity

- dag

- Beslutter

- dechifrere

- afgørelser

- Defenders

- beskrivelse

- bestemmelse

- forskel

- digital

- opdagelse

- do

- Don

- dusin

- i løbet af

- økosystemer

- Miljø

- miljømæssige

- Essensen

- evaluering

- eksempel

- eksperter

- Exploit

- udnyttelse

- Exploited

- ansigter

- faktorer

- tilbagemeldinger

- Firm

- Fornavn

- Fix

- Til

- forum

- Videresend

- fra

- Målestok

- Generelt

- genereret

- Giv

- Global

- godt

- vejledning

- Hård Ost

- Have

- he

- hoved

- hjælpe

- link.

- højeste

- hindre

- HTML

- HTTPS

- Hurdles

- i

- KIMOs Succeshistorier

- Påvirkninger

- betydning

- Forbedre

- in

- hændelse

- hændelsesrespons

- individuel

- Infrastruktur

- initiativ

- instans

- Intelligens

- interaktion

- spørgsmål

- spørgsmål

- IT

- ITS

- Nøgle

- Kend

- kendt

- Efternavn

- seneste

- seneste udgivelse

- lancere

- LÆR

- Liste

- lave

- Making

- Ledere

- Match

- Kan..

- foranstaltninger

- måling

- metrisk

- Metrics

- Måned

- mere

- meget

- flere

- næsten

- Behov

- behov

- negativt

- Ny

- næste

- nummer

- of

- tit

- on

- ONE

- or

- organisation

- organisationer

- Andet

- i løbet af

- samlet

- egen

- universalmiddel

- del

- Patches

- lappe

- plato

- Platon Data Intelligence

- PlatoData

- politik

- mulig

- potentiale

- Predictor

- forebyggelse

- Eksempel

- Forud

- prioritering

- Prioriter

- prioriteret

- prioritering

- prioritet

- Problem

- behandle

- producerer

- Promises

- proprietære

- give

- leverer

- hurtigt

- rand

- Reality

- anbefaler

- frigive

- frigivet

- kræver

- Krav

- Kræver

- forskning

- forsker

- Ressourcer

- reagere

- svar

- Risiko

- s

- siger

- siger

- score

- scoring

- scott

- sikkerhed

- set

- senior

- bør

- signifikant

- langsom

- So

- snart

- Statement

- Trin

- Stadig

- Strategi

- Succesfuld

- sådan

- overflade

- systemet

- Systemer

- Tag

- tanken

- hold

- Teknologier

- end

- at

- deres

- Disse

- ting

- tror

- tænketank

- denne

- trussel

- tid

- timing

- til

- værktøjer

- hård

- Trend

- prøv

- TUR

- to

- ui

- forstå

- enheder

- på

- us

- usability

- brug

- anvendte

- Bruger

- bruger

- ved brug af

- Ve

- udgave

- Victim

- Sårbarheder

- sårbarhed

- var

- we

- uge

- hvornår

- hvorvidt

- som

- vilje

- med

- endnu

- Din

- zephyrnet

- nul

- Zero Day