Læsetid: 6 minutterComodo Cyber Security-team afslører de indre funktioner af den seneste stamme af denne vedvarende trussel

Comodo Cyber Security-teamet undersøger konstant den nyeste ransomware for at hjælpe bedre med at beskytte vores brugere og dele vores resultater med de bredere netsec- og antivirus-fællesskaber. I dag vil vi gerne fortælle dig om en nyere version af ransomware kaldet Dharma version 2.0.

Malwaren dukkede første gang op i 2016 under navnet CrySIS. Det målrettede Windows-systemer og krypterer ofrets filer med stærke AES-256 og RSA-1024 algoritmer, før de krævede en løsesum i Bitcoins. Som med stort set alle stammer af ransomware, er filerne fuldstændigt uoprettelige uden dekrypteringsnøglen, og offeret skal betale løsesummen for at få nøglen.

Dharma-trojaneren leveres ved brute-forcering af svage adgangskoder på RDP-forbindelser eller ved at få offeret til at åbne en ondsindet e-mail-vedhæftet fil. Den første metode involverer angriberen, der scanner port 3389 for forbindelser, der bruger RDP-protokollen. Når et mål er fundet, forsøger angriberen at logge på forbindelsen ved automatisk at prøve forskellige adgangskoder fra et enormt bibliotek af kendte adgangskoder, indtil en af dem virker. Derfra har angriberen fuldstændig kontrol over målmaskinen og kører Dharma ransomware manuelt på brugerens filer.

Sidstnævnte metode er et klassisk e-mailangreb. Offeret modtager en e-mail, der ser ud som om den kommer fra deres virkelige antivirus-udbyder. Den indeholder en advarsel om malware på deres maskine og instruerer dem i at installere den vedhæftede antivirusfil for at fjerne truslen. Naturligvis er den vedhæftede fil ikke et antivirusprogram, det er Dharma 2.0, som så fortsætter med at kryptere brugerens filer og kræve en løsesum for at låse dem op.

I februar 2020, Comodo Cyber Security team opdagede den seneste udvikling af dette malware, Dharma 2.0. Denne version indeholder kernefunktionaliteten krypter-og-så løsepenge fra tidligere versioner, men indeholder også en ekstra bagdør, som giver fjernadministrationsmuligheder. Lad os se nærmere på detaljerne i Dharma 2.0 med hjælp fra Comodo Cyber Security-teamet.

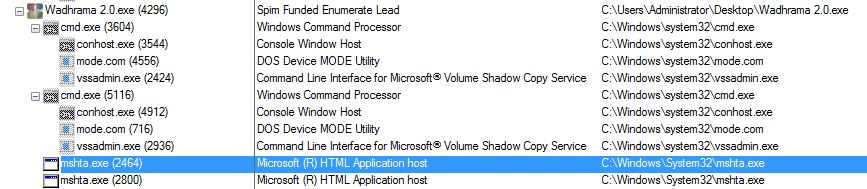

Procesudførelseshierarki af Dharma 2.0

Udførelsestræet for malware er vist på skærmbilledet nedenfor med 'Wadhrama 2.0.exe' i spidsen af listen:

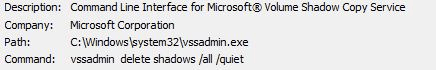

Malwaren bruger DOS-enhedstilstandsværktøjet til at indsamle nogle oplysninger om ofrets tastatur og sletter alle skyggekopier af deres filer. Kommandoen 'vssadmin delete shadows /all /quiet' bruges almindeligvis i ransomware til at slette eksisterende Windows-gendannelsespunkter, hvilket fratager brugeren en sikkerhedskopi af deres filer:

Når skyggekopierne er væk, kan brugere ikke gendanne deres filer, medmindre de har en ekstern tredjeparts backup på plads. Mange virksomheder har sådanne sikkerhedskopier på plads, men et alarmerende antal gør det ikke.

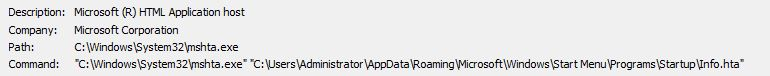

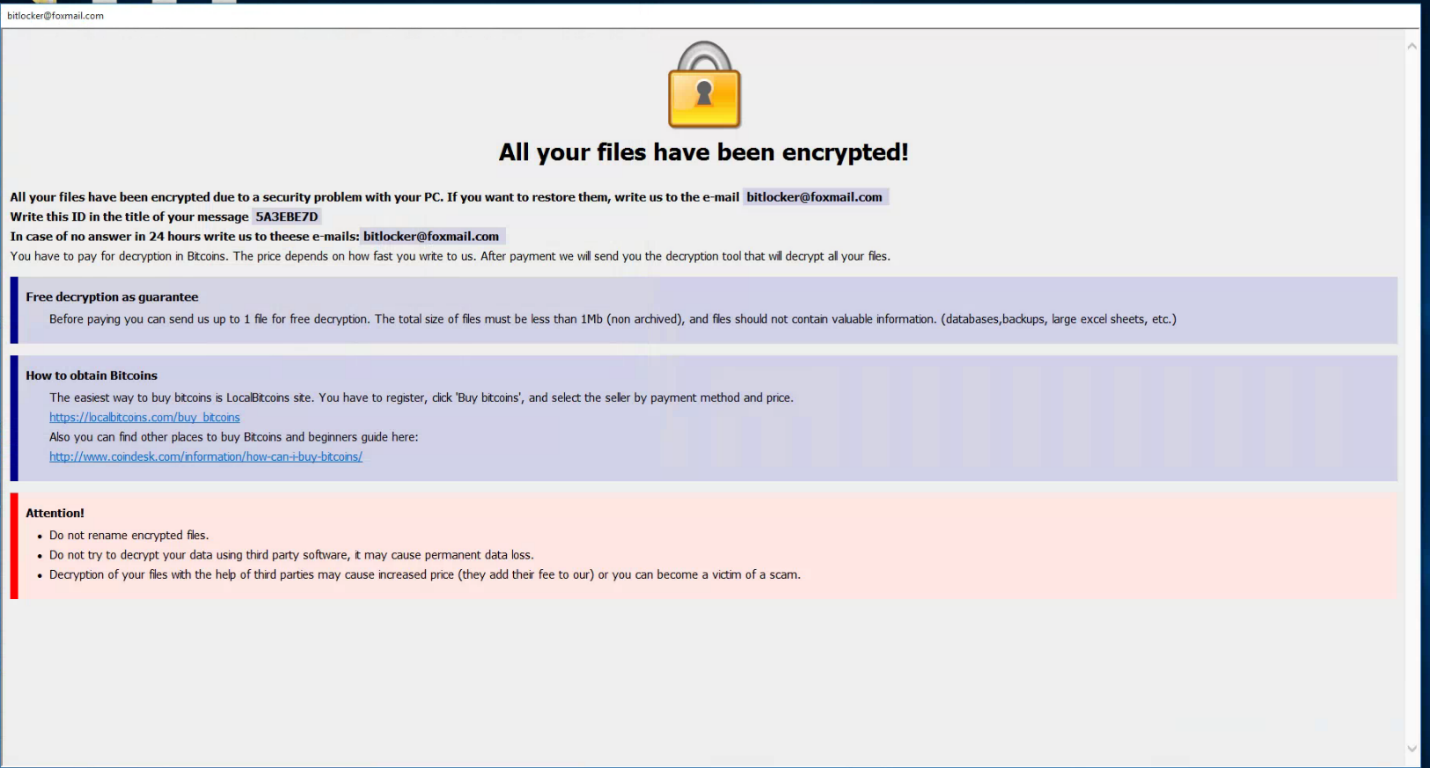

Efter at have krypteret alle filer på computeren, har angriberen nu brug for en måde at kommunikere deres instruktioner til offeret. Det gør det ved at bruge 'mshta.exe' til at åbne 'Info.hta' som en auto-run med kommandoen

'C:UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartupInfo.hta'.

'Info.hta' er filen, der indeholder løsesumsedlen:

"Alle dine filer er blevet krypteret!"

Dynamisk analyse af Dharma 2.0

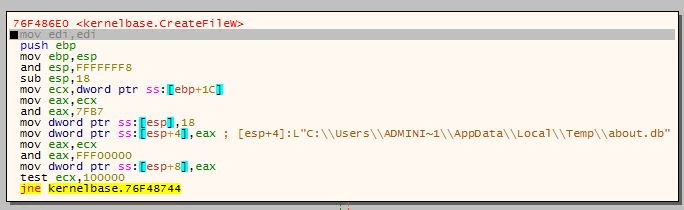

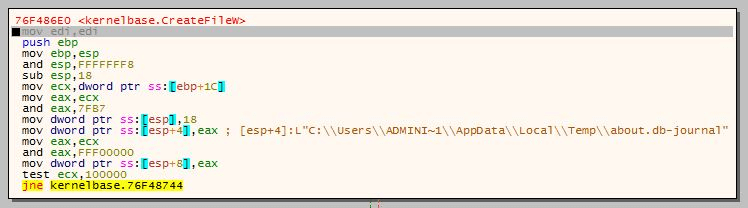

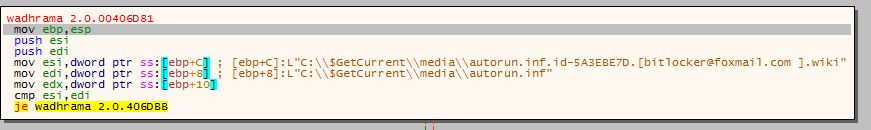

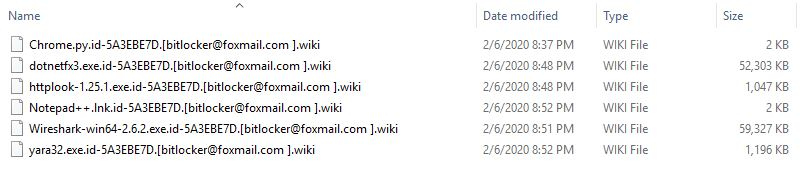

Wadhrama 2.0.exe opretter to sql-filer, 'about.db' og 'about.db-journal' i <%usersadministratorappdatalocaltemp%>. Den opretter en kopi af sig selv i <%system32%> , <%startup%> og tilføjer udvidelsen '[bitlocker@foxmail.com ].wiki' til slutningen af alle krypterede filer:

c:usersadministratorappdatalocaltempabout.db

c:usersadministratorappdatalocaltempabout.db-journal

c:windowssystem32Wadhrama 2.0.exe

c:usersadministratorappdataroamingmicrosoftwindowsstartmenuprogrammerstartWadhrama 2.0.exe

c:programdatamicrosoftwindowsstartmenuprogrammerstartWadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:bootbootstat.dat.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:bootsect.bak.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:config.sys.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:autoexec.bat.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

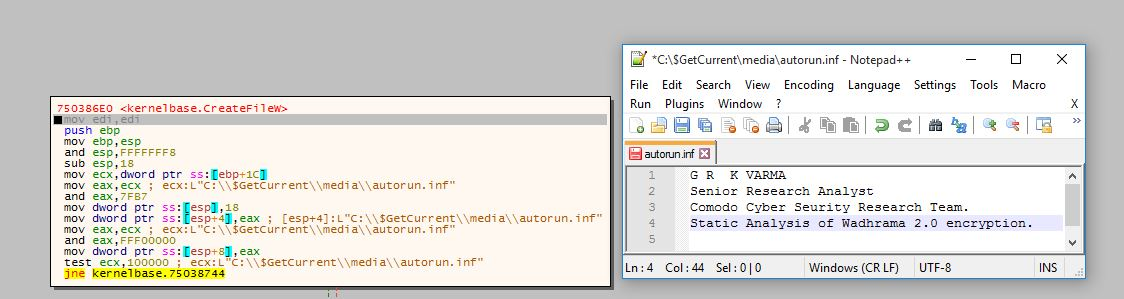

Statisk analyse af Dharma 2.0

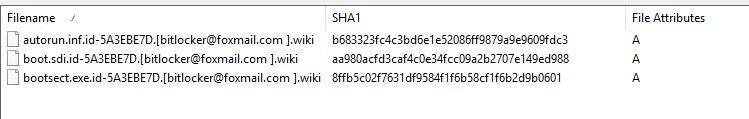

Cybersikkerhedsteamet testede krypteringskompleksiteten af Dharma 2.0 ved at oprette tre identiske, 5 linjers tekstfiler med følgende indhold:

Vi navngav de tre filer som 'autorun.inf', 'boot.sdi' og 'bootsect.exe' og flyttede hver til en anden placering. Fordi filerne alle er af samme type, størrelse og har det samme indhold, deler de alle den samme SHA1-signatur – 9ea0e7343beea0d319bc03e27feb6029dde0bd96.

Dette er et skærmbillede af filerne før kryptering af Dharma:

Efter kryptering har hver sin filstørrelse og signatur:

Dharma 2.0 nyttelast

- Dharma 2.0 opretter to databasefiler kaldet 'about.db' og 'about.db-journal' i '<%AppData%>\local\temp'. Filerne er SQLite-filer og indeholder følgende

tabeller – 'setting' og 'keymap'. Databaserne tillader fjernadministrationskommandoer såsom /eject/eject , /runas/runas , /syserr/syserr , /url/url ,

/runscreensaver/runscreensaverd, /shutdisplay/shutdisplayd, /edithost/edithostsd,

/genstart/restart, /shutdown/shutdownd/logoff/logoffd, /lock/lockd,/quit/quitd,/config/configd

/om/omkring.

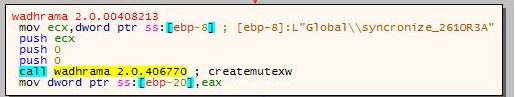

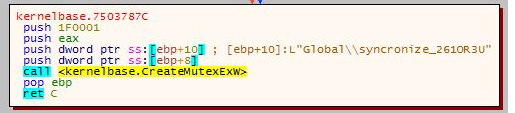

• Dharma 2.0 opretter to mutex-objekter kaldet 'Global\syncronize_261OR3A' og 'Global\syncronize_261OR3U'. Mutex-objekter begrænser mængden af en process, der kan få adgang til et bestemt stykke data. Dette låser effektivt dataene fra andre processer, så krypteringen kan fortsætte uafbrudt.

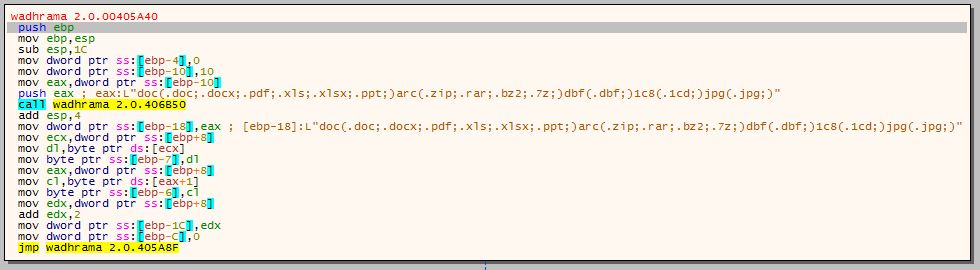

• Dharma 2.0 søger efter følgende filtypenavne for at kryptere:

◦ Personlige dokumentfilformater: 'doc(.doc;.docx,.pdf;.xls;.xlss;.ppt;)'

◦ Arkivfilformat: 'arc(.zip;.rar;.bz2;.7z;)'

◦ Databasefilformat: 'dbf(.dbf;)'

◦ SafeDis krypteringsfilformat: '1c8(.1cd;)'

◦ Billedfilformat: 'jpg(.jpg;)'

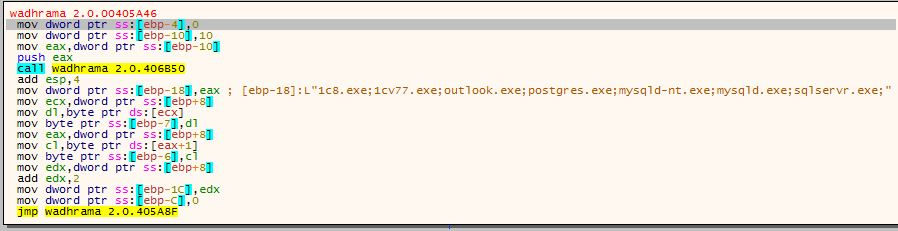

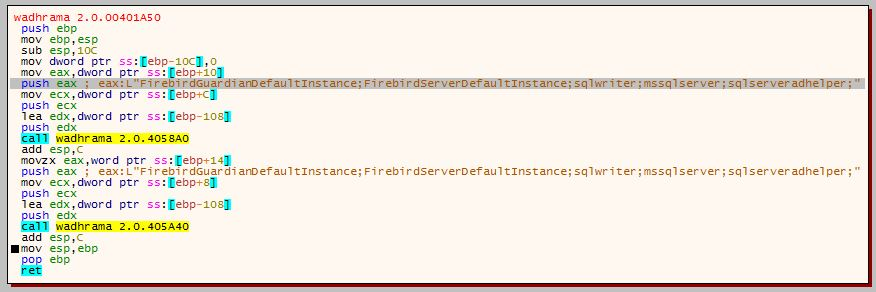

• Den søger også efter velkendt database-, mail- og serversoftware:

◦'1c8.exe;1cv77.exe;outlook.exe;postgres.exe;mysqld-nt.exe;mysqld.exe;sqlservr.exe;'

◦'FirebirdGuardianDefaultInstance;FirebirdServerDefaultInstance;sqlwriter;mssqlserver;Sqlserveradhelper;'

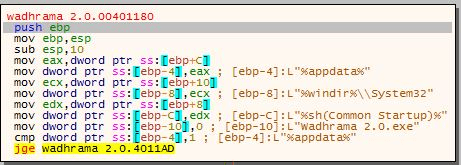

• Dhama 2.0 kopierer sig selv til tre forskellige steder

◦ '%appdata%'

◦ '%windir%\system32'

◦ '%sh(Opstart)%'

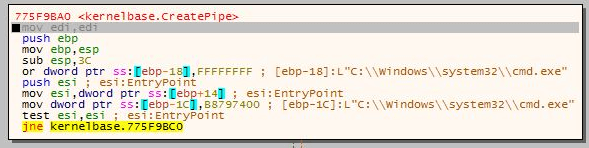

• Den opretter et rør, '%comspec%', med kommandoen 'C:\windows\system32\cmd.exe':

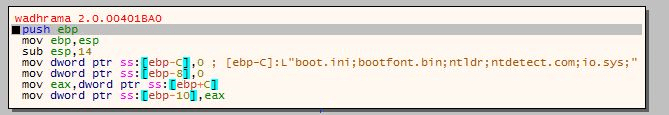

• Den indsamler detaljer om boot-filer såsom 'boot.ini', 'bootfont.bin' og andre:

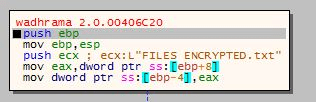

• Løsepengenotatteksten gemmes i en fil kaldet 'FILES ENCRYPTED.txt':

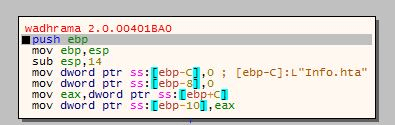

• 'Info.hta' for at vise meddelelsen om løsesum til offeret:

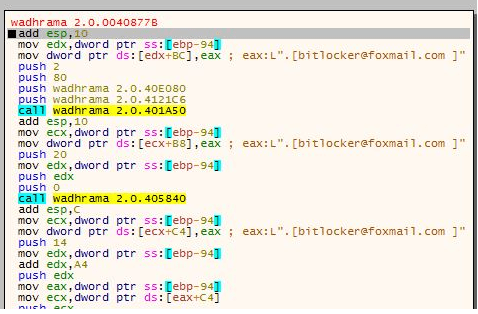

• Krypteringsudvidelsen er trukket fra bufferen '.[bitlocker@foxmail.com]'

• Dharma opretter derefter en krypteret version af den originale fil med den nye udvidelse:

• Den sletter efterfølgende den originale fil og gentager løkken, indtil hvert drev og hver fil er blevet krypteret. De endelige, krypterede filer ser ud som følger:

• Dette er meddelelsen om løsesum, der vises til offeret, næste gang de starter deres computer:

Beslægtet ressource

Stillingen Dharma 2.0 ransomware fortsætter med at skabe kaos med ny variant dukkede først på Comodo News og internetsikkerhedsoplysninger.

- "

- 2016

- 2020

- 70

- a

- Om

- adgang

- Yderligere

- admin

- forude

- algoritmer

- Alle

- beløb

- analyse

- antivirus

- Arkiv

- automatisk

- bagdør

- backup

- sikkerhedskopier

- BAT

- fordi

- før

- jf. nedenstående

- Bloker

- virksomheder

- kapaciteter

- Classic

- kommunikere

- Fællesskaber

- fuldføre

- fuldstændig

- computer

- tilslutning

- Tilslutninger

- konstant

- indeholder

- indhold

- fortsætter

- kontrol

- Core

- skaber

- Oprettelse af

- Cyber

- cybersikkerhed

- Cybersecurity

- data

- Database

- databaser

- leveret

- Efterspørgsel

- detaljer

- enhed

- dharma

- forskellige

- opdaget

- Skærm

- displays

- køre

- hver

- effektivt

- kryptering

- evolution

- udførelse

- eksisterende

- udvidelser

- februar 2020

- Fornavn

- efter

- følger

- format

- fundet

- fra

- funktionalitet

- få

- tilskud

- hoved

- hjælpe

- hierarki

- HTTPS

- kæmpe

- billede

- oplysninger

- installere

- Internet

- Internet Security

- IT

- selv

- Nøgle

- kendt

- seneste

- Bibliotek

- GRÆNSE

- Line (linje)

- Liste

- placering

- Låse

- Se

- maskine

- malware

- manuelt

- behov

- nyheder

- næste

- nummer

- åbent

- Andet

- Outlook

- part

- Nulstilling/ændring af adgangskoder

- Betal

- personale

- stykke

- rør

- punkter

- tidligere

- udbytte

- Processer

- Program

- beskytte

- beskyttelse

- protokol

- udbyder

- Ransom

- ransomware

- fjern

- afslører

- Sikkerhed

- samme

- scanning

- sikkerhed

- Shadow

- Del

- vist

- Størrelse

- So

- Software

- nogle

- specifikke

- opstart

- Stammer

- stærk

- Efterfølgende

- Systemer

- mål

- målrettet

- hold

- tre

- tid

- i dag

- Trojan

- under

- låse

- brug

- brugere

- nytte

- udgave

- Hjemmeside

- bredere

- vinduer

- uden

- virker

- XML

- Din