Kraken, som enhver populær tjeneste, har kunder, der er målrettet af svindlere, der prøv at sende phishing-e-mails fra @kraken.com-mailadresser. Du bør aldrig se denne form for falsk e-mail, fordi den bør afvises af mailudbydere som Gmail, fordi deres servere vil bemærke, at svindlerens mail ikke kommer fra Kraken. Bag kulisserne er det meningen, at den accepterende mailserver skal slå almindelige DNS-poster op for at bekræfte, at e-mailen kommer fra det rigtige sted (dvs. SPF, DKIM, DMARC-poster).

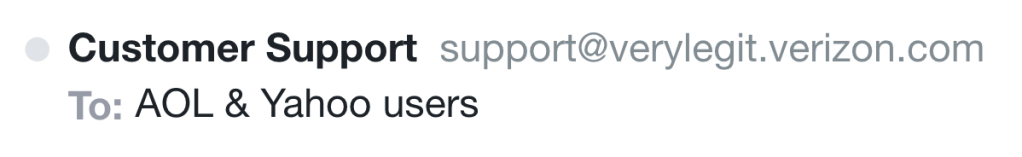

Kraken Security Labs tror på "tillid, men verificer", og tester regelmæssigt effektiviteten af Krakens e-mailsikkerhedskontroller. Under en af disse tests opdagede vi, at flere mailudbydere ikke udfører simple kontroller og dermed udsætter deres brugere (og potentielt vores kunder) i fare for phishing: Specifikt var yahoo.com- og aol.com-brugere i risiko for at få e-mail leveret til deres indbakke fra ikke-eksisterende underdomæner af populære steder, som f.eks admin@verylegitemails.verizon.com.

Kraken Security Labs rapporterede dette problem til Verizon Media (som ejede aol.com og yahoo.com) den 8. oktober 2020. Desværre blev det klassificeret som lav sværhedsgrad, og vores indsendelse blev lukket på grund af lav effekt. Men siden da ser det ud til, at der er blevet implementeret forbedringer til begge e-mail-systemer, hvilket løser nogle af de problemer, der er beskrevet nedenfor.

Du kan altid beskytte dig selv være på udkig efter phishing-svindel. Du bør også overveje at skifte din e-mail-tjeneste til gmail.com eller protonmail.com, hvis du i øjeblikket bruger aol.com eller yahoo.com. Hvis du kører dit eget domæne, skal du sikre dig, at dine DMARC-, SPF- og DKIM-registreringer er opdaterede for at begrænse svindleres mulighed for at bruge dit domæne.

At Kraken Security Labs, vores mission er at uddanne , bemyndige cryptocurrency-indehavere med den viden, de har brug for for at beskytte deres aktiver og sikkert bruge deres midler, som de finder passende. I denne artikel vil du lære flere tekniske detaljer om denne e-mail-spoofing-teknik, hvordan vi beskytter vores domæner, og hvilke skridt du kan tage for at sikre din sikkerhed.

Tekniske detaljer

Spoofing var engang en udbredt form for angreb for blot ti år siden. E-mail-servere havde ingen effektiv måde at bekræfte afsendere på. Mail med en forfalsket afsender har en højere succesrate, da mange brugere ikke er klar over, at dette felt kan forfalskes. En besked fra et genkendeligt domæne (som mail@kraken.com) kan skabe en illusion af autoritet og sikkerhed, især sammenlignet med en ukendt adresse som f.eks. mail@eksempel-mærkeligt-domæne.xyz. Heldigvis har de fleste mailudbydere i dag betydelig kontrol mod spoofing. Standarder som DMARC har formaliserede teknikker til at gøre spoofing meget vanskeligere.

Sikring af post

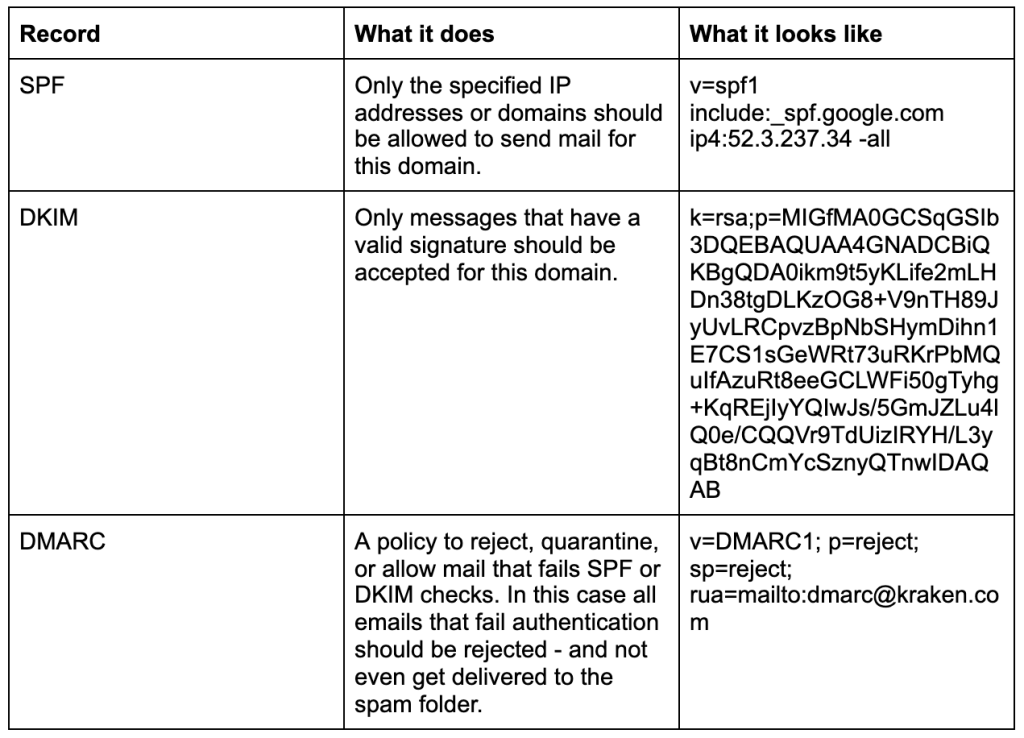

E-mailsikkerhed er mere kompleks, end hvad vi vil dække her, men de nuværende bedste praksisser til at forhindre spoofing er centreret omkring SPF-, DMARC- og DKIM-registreringer. Når en mailserver modtager mail, foretager den et par DNS-opslag til mailens domæne for at kontrollere disse poster.

Hver e-mail-server håndterer disse kontroller forskelligt. Gmail tagger f.eks. al e-mail, der ikke SPF-tjek, med et skræmmende udseende advarselsbanner, der opfordrer brugerne til at være forsigtige (selvom disse meddelelser teknisk set aldrig burde være blevet accepteret af e-mail-serveren), og alle e-mails, der ikke DMARC-tjek, har en "afvis" politik vil slet ikke blive accepteret.

Andre mailudbydere kan have dramatisk forskellige procedurer, hver med sin egen proprietære algoritme. For eksempel vælger nogle udbydere helt at blokere e-mails, andre sender til en "junk"-indbakke, atter andre indbakke-e-mails med advarsler.

Eksperimenter med gratis postudbydere

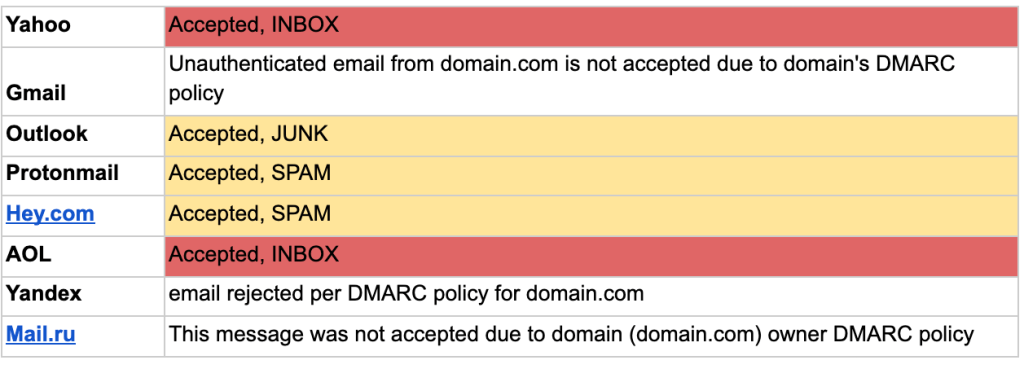

Inkonsekvent håndhævelse blandt forskellige udbydere er bekymrende for os, så vi foretog nogle yderligere tests. Vi forsøgte at sende falske e-mails for et låst domæne til de bedste gratis e-mail-udbydere og sporede deres adfærd.

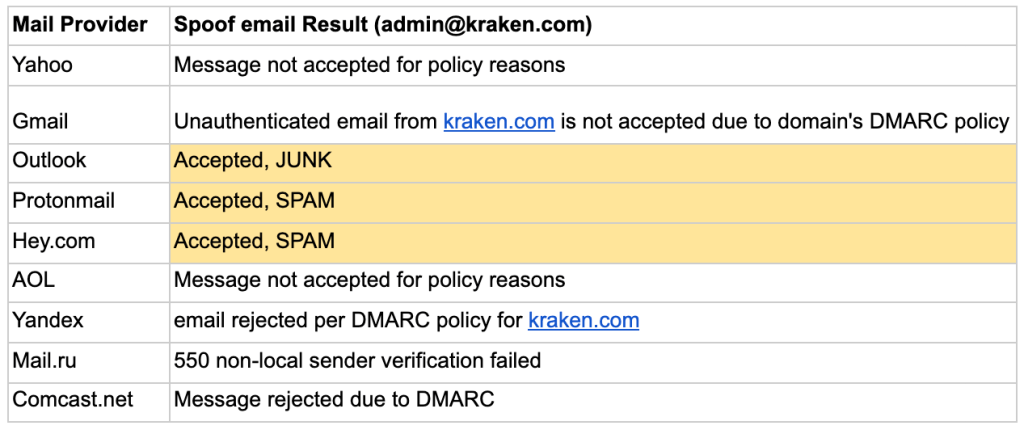

Forsøg 1 – Spoofing af admin@kraken.com (et sikret basedomæne)

Vi sendte en forfalsket e-mail fra et domæne, der havde en gyldig hardfail SPF-record, en gyldig DMARC-record og en DKIM-vælger konfigureret.

Forventning: Mail bliver afvist, fordi den ikke er fra en tilladt IP-adresse og ikke har en DKIM-signatur.

Ingen større overraskelser her, selvom at sende en besked til junk eller spam betyder, at brugere teoretisk set stadig kan blive narre, hvis de antog, at det var en fejl.

Forsøg 2 – Spoofing af admin@fakedomain.kraken.com (et ikke-eksisterende underdomæne)

Vi sendte en forfalsket e-mail fra et underdomænedomæne, der ikke eksisterer. Der er ingen registreringer af nogen art for dette værtsnavn.

Forventning: Mail bliver afvist, fordi værtsnavnet ikke eksisterer eller har nogen poster (ingen A-post, ingen SPF- eller DKIM-post). Derudover blev DMARC-politikken sat til at "afvise", og derfor bør enhver e-mail, der ikke kan godkendes af SPF/DKIM, afvises.

Overraskende nok accepterede Yahoo.com og AOL.com mailservere denne åbenlyst forfalskede besked og lagde den i offerets indbakke. Dette er især bekymrende, fordi det betyder, at en hacker simpelthen skal inkludere et underdomæne for at deres e-mail kan accepteres og se legitim ud for brugere af disse platforme (f.eks. admin@emails.chase.com).

AOL.com og Yahoo.com var på det tidspunkt ejet af Verizon Media, så vi rapporterede dette problem til dem den 8. oktober 2020. Verizon Media lukkede spørgsmålet som værende uden for rammerne og uformelt. Kraken Security Labs gentog vigtigheden af at beskytte AOL & Yahoo-brugere mod phishing, men der blev ikke leveret yderligere kommunikation om at løse disse problemer.

Siden da ser det ud til, at der er blevet implementeret forbedringer: E-mails afvises nu i overensstemmelse med DMARC-politikken, og bedre hastighedsbegrænsning ser ud til at være implementeret.

Vi hævder stadig, at Yahoo & Verizon e-mail-brugere har en højere risiko, da andre leverandører har væsentligt bedre advarsler mod deres brugere, når e-mails ikke kan godkendes (som det er tilfældet, når der slet ikke bruges DMARC/DKIM/SPF).

Takeaways

På trods af en domæneejers bedste indsats filtrerer e-mail-udbydere ikke altid e-mail som forventet. Brugere med @yahoo.com og @aol.com e-mailadresser havde en højere risiko for at modtage forfalskede beskeder, selvom disse beskeder nemt kunne opdages og filtreres af disse udbydere. Selvom adfærden er forbedret, anbefaler vi stadig at skifte din højere følsomme e-mail til en udbyder, der udfører bedre filtrering, såsom Gmail eller Protonmail.

Hvis du kører en e-mail-server, skal du sikre dig, at dine e-mail-DNS-poster for DMARC, DKIM og SPF altid er opdaterede, og kontrollere regelmæssigt, om dine e-mail-kontroller fungerer.

Kilde: https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- algoritme

- Alle

- blandt

- omkring

- artikel

- Aktiver

- bag scenen

- BEDSTE

- bedste praksis

- chase

- Kontrol

- lukket

- kommer

- Fælles

- Kommunikation

- cryptocurrency

- Nuværende

- DID

- opdaget

- dns

- Domæner

- Effektiv

- passer

- formular

- Gratis

- fonde

- link.

- Hvordan

- HTTPS

- KIMOs Succeshistorier

- IP

- IP-adresse

- spørgsmål

- IT

- viden

- Kraken

- Labs

- LÆR

- kig op

- større

- Medier

- Mission

- Andet

- Phishing

- Platforme

- politik

- Populær

- beskytte

- optegnelser

- Risiko

- Kør

- kører

- Snydere

- Skærm

- sikkerhed

- sæt

- Simpelt

- So

- spam

- standarder

- succes

- Systemer

- Teknisk

- Test

- tests

- tid

- top

- us

- brugere

- leverandører

- WHO

- Yahoo

- år