Phishing-svindel, der forsøger at narre dig til at indsætte din rigtige adgangskode på et falsk websted, har eksisteret i årtier.

Som almindelige Naked Security-læsere vil vide, kan forholdsregler såsom brug af en adgangskodeadministrator og aktivering af tofaktorautentificering (2FA) hjælpe med at beskytte dig mod phishing-uheld, fordi:

- Adgangskodeadministratorer knytter brugernavne og adgangskoder til bestemte websider. Dette gør det svært for adgangskodeadministratorer ved en fejl at forråde dig til falske websteder, fordi de ikke automatisk kan indsætte noget for dig, hvis de står over for et websted, de aldrig har set før. Selvom det falske websted er en pixel-perfekt kopi af originalen, med et servernavn, der er tæt nok på, at det næsten ikke kan skelnes for det menneskelige øje, vil adgangskodeadministratoren ikke blive narre, fordi den typisk kigger efter URL'en, hele URL'en , og intet andet end URL'en.

- Med 2FA slået til, er din adgangskode alene normalt ikke nok til at logge ind. Koderne, der bruges af 2FA-systemer, fungerer typisk kun én gang, uanset om de sendes til din telefon via SMS, genereres af en mobilapp eller beregnes af en sikker hardwaredongle eller fjernbetjening, som du bærer separat fra din computer. At kende (eller stjæle, købe eller gætte) kun dit kodeord er ikke længere nok til, at en cyberkriminel fejlagtigt "beviser", at de er dig.

Desværre kan disse forholdsregler ikke immunisere dig fuldstændigt mod phishing-angreb, og cyberkriminelle bliver bedre og bedre til at narre uskyldige brugere til at udlevere både deres adgangskoder og deres 2FA-koder på samme tid, som en del af det samme angreb...

…på hvilket tidspunkt skurkene straks forsøger at bruge kombinationen af brugernavn + adgangskode + engangskode, de lige har fået fat i, i håb om at logge ind hurtigt nok til at komme ind på din konto, før du indser, at der er noget phishy i gang.

Endnu værre, vil skurkene ofte sigte efter at skabe, hvad vi kan lide at kalde en "soft dismount", hvilket betyder, at de skaber en troværdig visuel afslutning på deres phishing-ekspedition.

Dette får det ofte til at se ud som om, at den aktivitet, du lige har "godkendt" ved at indtaste din adgangskode og 2FA-kode (såsom at bestride en klage eller annullere en ordre) er gennemført korrekt, og derfor er det ikke nødvendigt med yderligere handling fra din side.

Således kommer angriberne ikke kun ind på din konto, men giver dig også en følelse af mistænksomhed og vil sandsynligvis ikke følge op for at se, om din konto virkelig er blevet kapret.

Den korte, men snoede vej

Her er et Facebook-svindel, vi modtog for nylig, som forsøger at føre dig ned ad præcis den vej, med forskellige niveauer af troværdighed på hvert trin.

Svindlerne:

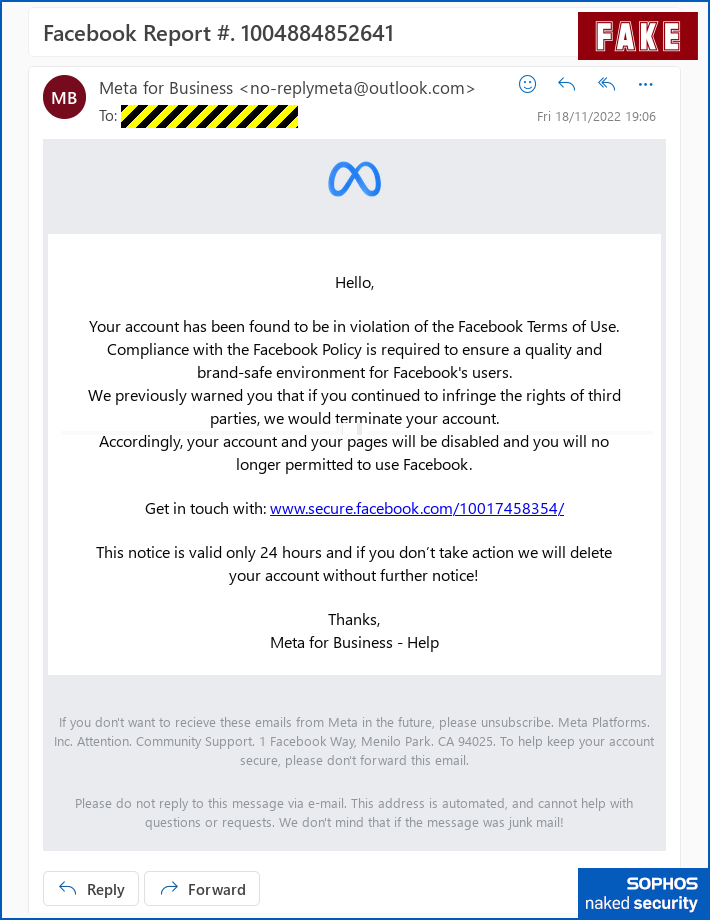

- Lad som om din egen Facebook-side overtræder Facebooks vilkår for brug. Svindlerne advarer om, at dette kan blive lukket ned for din konto. Som du ved, har den brouhaha, der i øjeblikket bryder ud på og omkring Twitter, forvandlet problemer som kontobekræftelse, suspension og genindsættelse til støjende kontroverser. Som følge heraf er brugere af sociale medier forståeligt nok bekymrede for at beskytte deres konti generelt, uanset om de specifikt er bekymrede for Twitter eller ej:

Den uopfordrede e-mail "advarsel", der starter det hele. - Lokke dig til en rigtig side med en

facebook.comURL. Kontoen er falsk, konfigureret udelukkende til netop denne fupkampagne, men linket, der vises i den e-mail, du modtager, fører faktisk tilfacebook.com, hvilket gør det mindre sandsynligt, at det tiltrækker mistanke, enten fra dig eller fra dit spamfilter. Svindlerne har givet deres side titlen Intellectual Property (Klager om ophavsret er meget almindelige i disse dage), og har brugt det officielle logo for Meta, Facebooks moderselskab, for at tilføje et strejf af legitimitet:

En svigagtig brugerkontoside med et officielt udseende navn og ikon. - Giv dig en URL til at kontakte Facebook for at appellere aflysningen. URL-adressen ovenfor ender ikke på

facebook.com, men det starter med tekst, der får det til at ligne et personligt link til formularenfacebook-help-nnnnnn, hvor skurkene hævder, at cifrenennnnnner en unik identifikator, der angiver dit specifikke tilfælde:

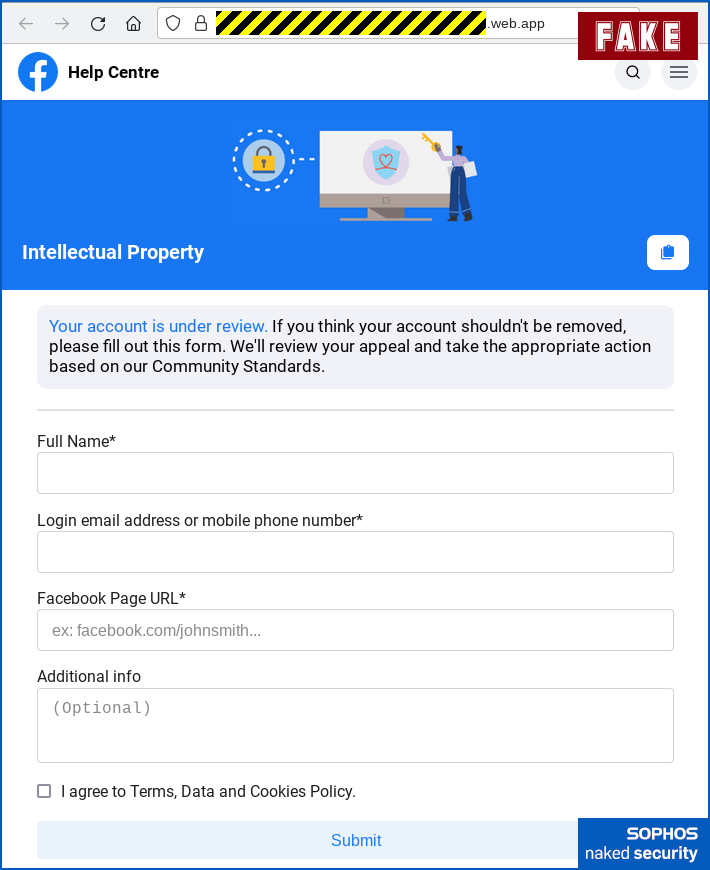

Phishing-siden foregiver at være en "personliggjort" side om din klage. - Indsaml stort set uskyldigt klingende data om din Facebook-tilstedeværelse. Der er endda et valgfrit felt til Yderligere info hvor du bliver inviteret til at argumentere for din sag. (Se billedet ovenfor.)

Nu "bevis" dig selv

På dette tidspunkt skal du fremlægge noget bevis for, at du faktisk er ejeren af kontoen, så skurkene fortæller dig derefter at:

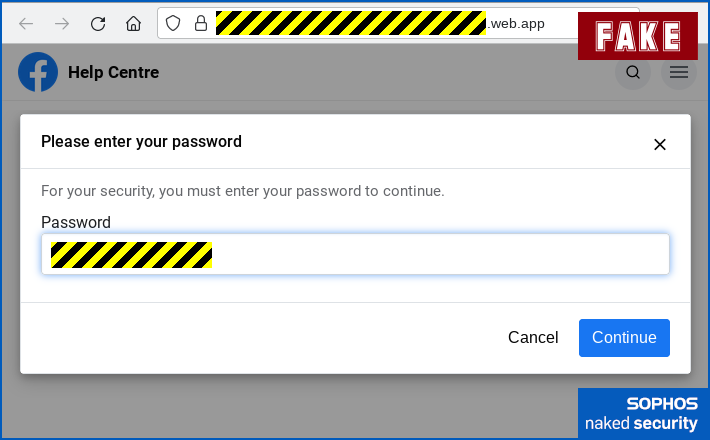

- Autentificer med din adgangskode. Det websted, du er på, har teksten

facebook-help-nnnnnnni adresselinjen; den bruger HTTPS (sikker HTTP, dvs. der vises en hængelås); og brandingen får det til at ligne Facebooks egne sider:

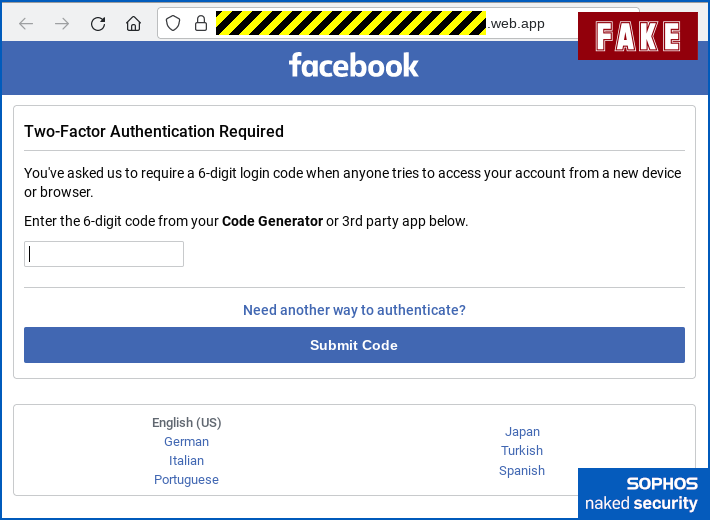

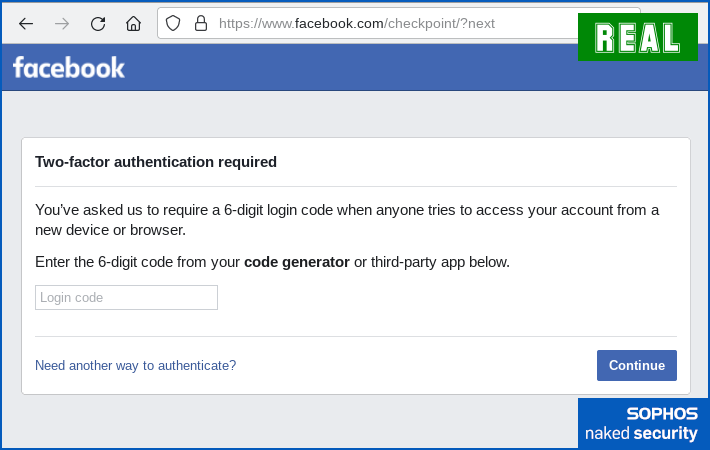

Svindlerne beder dig om at "bevise" dit ID via din adgangskode. - Angiv 2FA-koden til din adgangskode. Dialogen her minder meget om den, Facebook selv bruger, med ordlyden kopieret direkte fra Facebooks egen brugerflade. Her kan du se den falske dialogboks (øverst) og den rigtige, der ville blive vist af Facebook selv (nederst):

Så beder de om din 2FA-kode, ligesom Facebook ville.

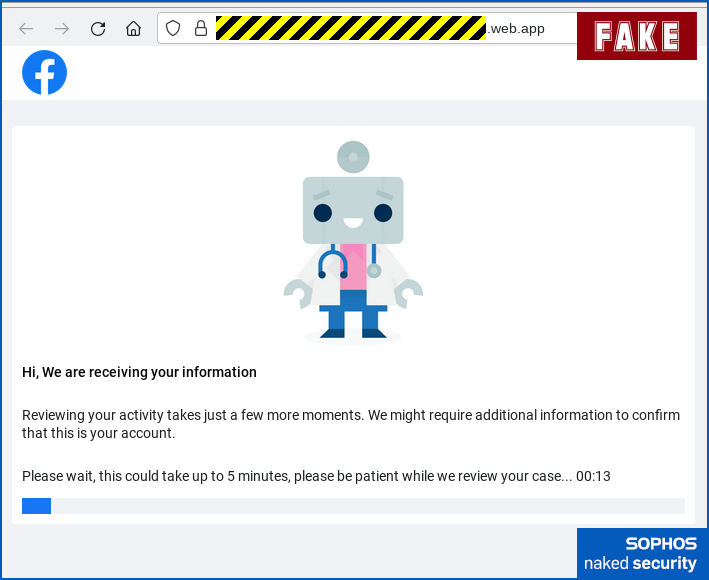

Den rigtige 2FA-dialog, der bruges af Facebook selv. - Vent op til fem minutter i håbet om, at "kontoblokeringen" kan blive fjernet automatisk. Skurkene spiller begge ender her, ved at invitere dig til at gå godt i fred for ikke at afbryde en eventuel øjeblikkelig løsning, og foreslår, at du skal holde dig klar, hvis der bliver anmodet om yderligere information:

Som du kan se, er det sandsynlige resultat for enhver, der blev suget ind i denne fidus i første omgang, at de vil give skurkene et fulde vindue på fem minutter, hvor angriberne kan prøve at logge ind på deres konto og overtage den.

JavaScriptet, som de kriminelle brugte på deres booby-fangede websted, ser endda ud til at indeholde en meddelelse, der kan udløses, hvis ofrets adgangskode fungerer korrekt, men den 2FA-kode, de har leveret, gør det ikke:

Den login-kode, du indtastede, svarer ikke til den, der blev sendt til din telefon. Tjek venligst nummeret og prøv igen.

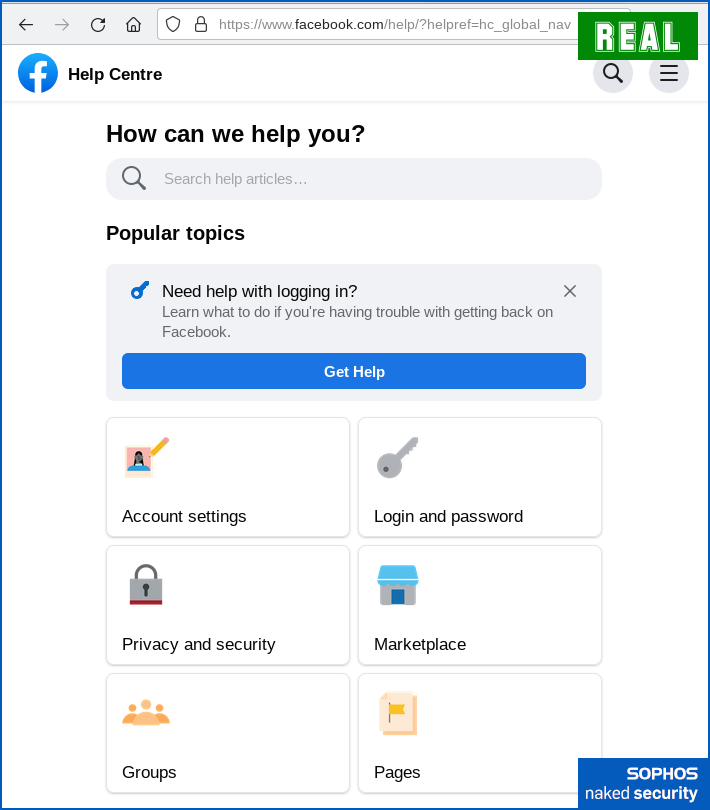

Slutningen af fidusen er måske den mindst overbevisende del, men den tjener ikke desto mindre til at flytte dig automatisk væk fra det svindlende websted og til at lande dig tilbage et helt ægte sted, nemlig Facebooks officielle Help Center:

Hvad skal jeg gøre?

Selvom du ikke er en særlig seriøs bruger af sociale medier, og selvom du opererer under et pseudonym, der ikke åbenlyst og offentligt linker tilbage til din virkelige identitet, er dine onlinekonti værdifulde for cyberkriminelle af tre hovedårsager:

- Fuld adgang til dine sociale mediekonti kunne give skurkene adgang til de private aspekter af din profil. Uanset om de sælger disse oplysninger på det mørke web eller selv misbruger dem, kan dets kompromis øge din risiko for identitetstyveri.

- Muligheden for at sende indlæg via dine konti lader skurkene smide misinformation og falske nyheder under dit gode navn. Du kan ende med at blive sparket fra platformen, låst ude af din konto eller i offentlige problemer, medmindre og indtil du kan vise, at din konto er blevet brudt ind.

- Adgang til dine valgte kontakter betyder, at skurkene aggressivt kan målrette dine venner og familie. Dine egne kontakter er ikke kun meget mere tilbøjelige til at se beskeder, der kommer fra din konto, men også mere tilbøjelige til at se seriøst på dem.

Kort sagt, ved at lade cyberkriminelle komme ind på din sociale mediekonto, udsætter du i sidste ende ikke kun dig selv, men også dine venner og familie, og endda alle andre på platformen.

Hvad skal jeg gøre?

Her er tre tips til hurtig ild:

- TIP 1. Hold en fortegnelse over de officielle "lås din konto op" og "hvordan man håndterer udfordringer med intellektuel ejendomsret" på de sociale netværk, du bruger. På den måde behøver du aldrig at stole på links sendt via e-mail for at finde vej dertil i fremtiden. Almindelige tricks brugt af angribere omfatter opdigtede ophavsretskrænkelser; opdigtede overtrædelser af vilkår og betingelser (som i dette tilfælde); falske påstande om svigagtige logins, du skal gennemgå; og andre falske "problemer" med din konto. Svindlerne inkluderer ofte et vist tidspres, som i 24-timers grænsen, der hævdes i denne fidus, som yderligere opmuntring til at spare tid ved blot at klikke videre.

- TIP 2. Lad dig ikke narre af, at "klik for at kontakte"-links er hostet på legitime websteder. I denne fidus er den første kontaktside hostet af Facebook, men det er en svigagtig konto, og phishing-siderne hostes, komplet med et gyldigt HTTPS-certifikat, via Google, men det indhold, der serveres, er falsk. I disse dage er virksomheden, der hoster indholdet, sjældent den samme som de personer, der opretter og poster det.

- TIP 3. Hvis du er i tvivl, så giv det ikke ud. Føl dig aldrig presset til at tage risici for at gennemføre en transaktion hurtigt, fordi du er bange for resultatet, hvis du tager dig tid til at stoppe, at tror, og først derefter til connect. Hvis du ikke er sikker, så spørg en, du kender og stoler på i det virkelige liv, til råds, så du ikke ender med at stole på afsenderen af netop den besked, du ikke er sikker på, du kan stole på. (Og se TIP 1 ovenfor.)

Husk, at med Black Friday og Cyber Monday, der kommer denne weekend, vil du sandsynligvis modtage masser af ægte tilbud, masser af svigagtige tilbud og et vilkårligt antal velmente advarsler om, hvordan du forbedrer din cybersikkerhed specifikt til denne tid af året...

…men husk venligst, at cybersikkerhed er noget, man skal tage alvorligt hele året rundt: start i går, gør det i dag, og fortsæt med det i morgen!

- blockchain

- coingenius

- cryptocurrency tegnebøger

- kryptoverveksling

- cybersikkerhed

- cyberkriminelle

- Cybersecurity

- afdeling for indenrigssikkerhed

- digitale tegnebøger

- firewall

- Kaspersky

- lockout

- malware

- Mcafee

- Naked Security

- Nexbloc

- Phishing

- plato

- platon ai

- Platon Data Intelligence

- Platon spil

- PlatoData

- platogaming

- Beskyttelse af personlige oplysninger

- Fup

- VPN

- website sikkerhed

- zephyrnet

![S3 Ep118: Gæt dit kodeord? Ikke nødvendigt, hvis det allerede er stjålet! [Lyd + tekst] S3 Ep118: Gæt dit kodeord? Ikke nødvendigt, hvis det allerede er stjålet! [Lyd + tekst]](https://platoblockchain.com/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)

![S3 Ep114: Forebyggelse af cybertrusler – stop dem, før de stopper dig! [Lyd + tekst] S3 Ep114: Forebyggelse af cybertrusler – stop dem, før de stopper dig! [Lyd + tekst] PlatoBlockchain Data Intelligence. Lodret søgning. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)