Læsetid: 5 minutter

Uanset hvor hårdt du prøver at sikre dit hus mod et sikkerhedsbrud, ved du aldrig, hvad tyven pakker. Lige meget hvor sikkert dit låsesystem er, kender du aldrig tyverens færdigheder. Med enkle ord, ingen lås i verden kan ikke vælges. Hvad hvis jeg fortæller dig, at du ikke kan være 100 % sikker på, at din protokol ikke bliver kompromitteret?

Denne verden er et spil af muligheder og sandsynligheder. Uanset hvor sikker du tror, du kan være, er der altid den mulighed, du måske eller måske ikke kender til, hvilket kan være meget ødelæggende. Det betyder ikke, at du opgiver sikkerheden. Spillet handler om at øge dine odds for at redde dig selv fra angrebene.

I denne blog vil vi diskutere hændelsesresponsplanen, som bør sættes op og følges i tilfælde af et sikkerhedsbrud for at afbøde eventuelle yderligere tab og redde dig selv. Lad os gå.

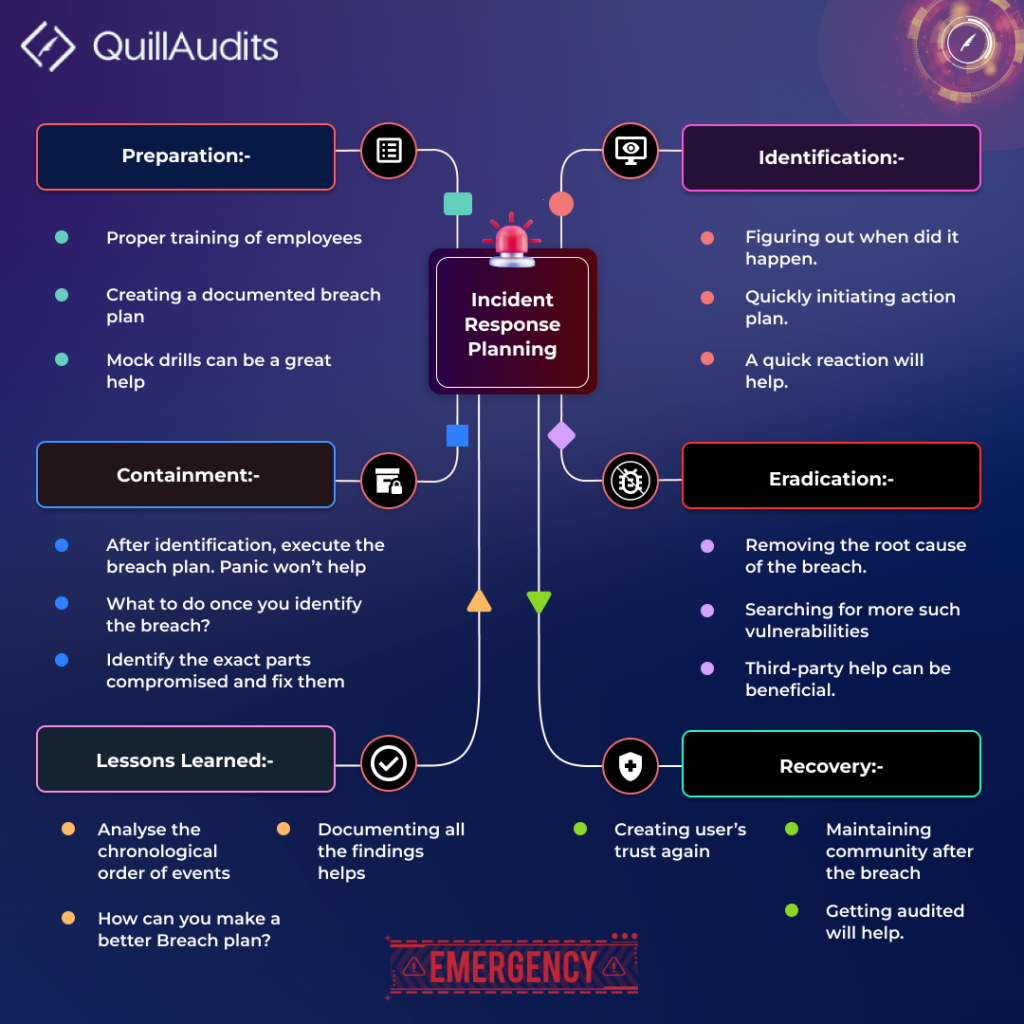

Preparation (Forberedelse)

Dette trin tages før sikkerhedsbruddet. Kender du de militærøvelser, soldaterne gennemgår i felten for at være klar, hvis situationen opstår? Det er den del. Her er vi ved at forberede os, hvis vi står over for et sikkerhedsbrud. Du kan se, hvor slemt det ville være, hvis du en dag vågnede op og fandt et sikkerhedsbrud, ville du bare gå i panik, og det ville blive for sent at lave en plan, så vi laver en plan på forhånd.

Denne forberedelse omfatter korrekt træning af medarbejderne baseret på deres roller i tilfælde af et sikkerhedsbrud. Lad dem vide på forhånd, hvem der gør hvad, hvis der er et sikkerhedsbrud. Vi er også nødt til at gennemføre regelmæssige mock-øvelser, forudsat at der har været et sikkerhedsbrud, så alle er veluddannede og klar, og det mest afgørende aspekt er at udarbejde en veldokumenteret indsatsplan og blive ved med at opdatere den i tilfælde af ændringer.

Identifikation

En af de vigtigste faser er det sted, hvor du skal være så hurtigt, som du kan være. Forestil dig en nål, der kommer over din hud, og jo længere du ignorerer, jo dybt den vil gå ind i dig, jo hurtigere reagerer du mindre, vil den påvirke den.

Identifikation er, når du finder ud af, at noget er gået galt, går galt. På dette tidspunkt afgør du, om du er blevet overtrådt, og det kan stamme fra et hvilket som helst område af din protokol. Dette er den fase, hvor du stiller spørgsmål som hvornår skete det? Hvilke områder er berørt, omfanget af kompromis osv.

Indeslutning

Denne del kan være tricky, det er her, du skal være meget klog og meget forsigtig, og det kan hurtigt blive komplekst. Der var en atomulykke ved Chornobyl. Der er en hel serie baseret på det. Den hårdeste del af hændelsen var indeslutning. Hvordan vil du begrænse virkningen, så vi kan mindske risikoen? (Hvis du ikke har set serien, Ivi kan varmt anbefale det 🙂 ).

Når vi opdager bruddet, er den første naturlige reaktion at lukke alt ned, men det kan i nogle tilfælde påføre mere skade end selve bruddet, så i stedet for at gå vild og stoppe alt i protokollen, er det tilrådeligt at indeholde brud, så det ikke forårsager yderligere skade. Den bedste strategi er hurtigt at identificere de dele, der højst sandsynligt er berørt, og arbejde på dem så hurtigt som muligt, men nogle gange er det ikke muligt, så vi kan være nødt til virkelig at stoppe hele operationen.

udryddelse

Efter indeslutningstrinnet undrer vi os over, hvordan det startede i første omgang, hvad er grundårsagen til det, og hvordan skete det overhovedet? Det er spørgsmålet, som vil hjemsøge os næste gang igen, hvis vi ikke besvarer dem, og for at vide dette, bliver vi nødt til at lave god research om angrebet, hvor det stammer fra, og hvad var begivenhedernes kronologier. etc.

Denne del er nogle gange lettere sagt end gjort. Det kan være hektisk, komplekst og besværligt at komme til roden af hackene, og det er her virksomheder som QuillAudits kan hjælpe dig. Hvis det er nødvendigt, kan du tage tredjepartsvirksomheders hjælp til at finde ud af, hvordan det hele skete, og hvad der skal gøres forude.

Recovery

Dette er en del, hvor du føler, at du burde have investeret og fokuseret mere på sikkerhedsaspektet af din virksomhed på forhånd med hjælp fra virksomheder som QuillAudits, fordi du i genopretningen igen skal gennemgå opbygningen af tillid hos brugerne.

I bedring skal du igen gå igennem med en ny start. Få folk til at tro, at du er sikker. Det er ikke en nem opgave, når du først er blevet hacket i Web3-verdenen. Revisionsrapporter vides dog at være nøglen til sådanne problemer. En revisionsrapport fra en velkendt organisation kan skabe tillid til dit brugerrum.

Erfaringer

En af de mest afgørende dele, alle disse trin vil være ubrugelige, hvis du ikke lærer af dem. At du bliver hacket én gang betyder behovet for et mere robust og sikkert system og protokol. Dette trin inkluderer at analysere og dokumentere hændelsen og hver eneste detalje af, hvordan den skete, og hvad vi gør for at forhindre, at vi bliver overtrådt igen. Dette trin involverer hele teamet, og med koordinering kan vi se nogle fremskridt i en mere sikker-baseret rejse .

Konklusion

Sikkerhedsrisici har været stigende i antal de sidste par år uafbrudt. Det kræver særlig opmærksomhed fra udviklere og bygherrer i Web3. Du kan ikke være uvidende om dine sikkerhedsproblemer, fordi den ene sårbarhed kan være et spørgsmål om succes eller fiasko for din protokol. Slut dig til QuillAUdits for at gøre Web3 til et mere sikkert sted. Få dit projekt revideret i dag!

26 Views

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- Platoblokkæde. Web3 Metaverse Intelligence. Viden forstærket. Adgang her.

- Udmøntning af fremtiden med Adryenn Ashley. Adgang her.

- Kilde: https://blog.quillhash.com/2023/04/18/how-to-prepare-for-a-web3-security-breach-incident-response-planning/

- :har

- :er

- :ikke

- $OP

- 7

- a

- Om

- forude

- Alle

- også

- altid

- an

- analysere

- ,

- besvare

- enhver

- ER

- OMRÅDE

- områder

- AS

- udseende

- At

- angribe

- Angreb

- opmærksomhed

- revision

- revideres

- Bad

- baseret

- BE

- fordi

- været

- før

- være

- Tro

- BEDSTE

- Blog

- brud

- bygge

- opbyg tillid

- Bygning

- Opkald

- CAN

- Kan få

- tilfælde

- tilfælde

- Årsag

- forsigtig

- Ændringer

- kommer

- Virksomheder

- komplekse

- kompromis

- Kompromitteret

- Adfærd

- indeholder

- Indeslutning

- kontinuerligt

- koordinering

- afgørende

- dag

- dyb

- detail

- Bestem

- ødelæggende

- udviklere

- DID

- opdage

- diskutere

- gør

- Dont

- ned

- lettere

- medarbejdere

- etc.

- Endog

- begivenhed

- begivenheder

- Hver

- alle

- at alt

- Ansigtet

- Manglende

- få

- felt

- Figur

- Firm

- Fornavn

- fokuserede

- efterfulgt

- Til

- formular

- fundet

- fra

- yderligere

- spil

- få

- få

- Giv

- Go

- gå

- godt

- hacket

- hacks

- ske

- skete

- Hård Ost

- Have

- hjælpe

- link.

- stærkt

- hus

- Hvordan

- How To

- Men

- HTTPS

- i

- identificere

- billede

- KIMOs Succeshistorier

- påvirket

- vigtigt

- in

- hændelse

- hændelsesrespons

- omfatter

- stigende

- ind

- investeret

- spørgsmål

- IT

- selv

- deltage

- rejse

- Holde

- Nøgle

- Kend

- kendt

- Efternavn

- Sent

- LÆR

- ligesom

- Sandsynlig

- længere

- tab

- lave

- Making

- Matter

- max-bredde

- Kan..

- midler

- måske

- Militær

- afbøde

- mere

- mest

- Natural

- Behov

- behov

- behov

- Ny

- næste

- nukleare

- numre

- Odds

- of

- on

- ONE

- kun

- drift

- or

- organisation

- stammer

- i løbet af

- Panic

- del

- dele

- Mennesker

- plukket

- Place

- fly

- planlægning

- plato

- Platon Data Intelligence

- PlatoData

- muligheder

- Muligheden

- mulig

- Forbered

- forberede

- forhindre

- problemer

- Progress

- projekt

- passende

- protokol

- spørgsmål

- Spørgsmål

- hurtigere

- hurtigt

- Quillhash

- hellere

- Reagerer

- klar

- virkelig

- anbefaler

- opsving

- fast

- indberette

- Rapporter

- forskning

- svar

- Risiko

- robust

- roller

- rod

- sikker

- sikrere

- Said

- Gem

- besparelse

- rækkevidde

- sikker

- sikkerhed

- Series

- sæt

- bør

- Simpelt

- Situationen

- Færdigheder

- hud

- So

- nogle

- noget

- Space

- særligt

- Stage

- starte

- påbegyndt

- Trin

- Steps

- Stands

- standsning

- Strategi

- succes

- sådan

- systemet

- Tag

- Opgaver

- hold

- end

- at

- verdenen

- deres

- Them

- Disse

- tredjepart

- denne

- trusler

- Gennem

- tid

- til

- også

- uddannet

- Kurser

- Stol

- opdatering

- us

- Bruger

- brugere

- sårbarhed

- var

- Vej..

- we

- Web3

- Web3 verden

- GODT

- Kendt

- var

- Hvad

- hvorvidt

- som

- WHO

- Hele

- Wild

- vilje

- med

- undrende

- ord

- Arbejde

- world

- ville

- Forkert

- år

- Du

- Din

- dig selv

- zephyrnet