Bitcoin pengeautomater tilbyder en bekvem og venlig måde for forbrugere at købe kryptovalutaer. Den brugervenlighed kan nogle gange gå på bekostning af sikkerheden.

Kraken Security Labs har afsløret flere hardware- og softwaresårbarheder i en almindeligt brugt kryptovaluta-ATM: The General Bytes BATMtwo (GBBATM2). Flere angrebsvektorer blev fundet gennem standard administrative QR-kode, Android-operativsoftwaren, ATM-styringssystemet og endda maskinens hardwarekasse.

Vores team fandt ud af, at et stort antal pengeautomater er konfigureret med den samme standard-admin QR-kode, så alle med denne QR-kode kan gå hen til en pengeautomat og kompromittere den. Vores team fandt også en mangel på sikre opstartsmekanismer, såvel som kritiske sårbarheder i ATM-administrationssystemet.

Kraken Security Labs har to mål, når vi afslører crypto-hardware-sårbarheder: at skabe opmærksomhed for brugerne omkring potentielle sikkerhedsfejl og advare produktproducenterne, så de kan afhjælpe problemet. Kraken Security Labs rapporterede sårbarhederne til General Bytes den 20. april 2021, de frigav patches til deres backend-system (CAS) og advarede deres kunder, men fulde rettelser til nogle af problemerne kan stadig kræve hardwarerevisioner.

I nedenstående video demonstrerer vi kort, hvordan ondsindede angribere kan udnytte sårbarheder i General Bytes BATMtwo cryptocurrency ATM.

Ved at læse videre skitserer Kraken Security Labs den nøjagtige karakter af disse sikkerhedsrisici for at hjælpe dig med bedre at forstå, hvorfor du bør udvise forsigtighed, før du bruger disse maskiner.

Før du bruger en cryptocurrency pengeautomat

- Brug kun cryptocurrency pengeautomater på steder og butikker, du har tillid til.

- Sørg for, at pengeautomaten har perimeterbeskyttelse, såsom overvågningskameraer, og at uopdaget adgang til pengeautomaten er usandsynlig.

Hvis du ejer eller driver BATM'er

- Skift standard QR-adminkode, hvis du ikke gjorde det under den indledende opsætning.

- Opdater din CAS-server, og følg General Bytes' bedste praksis.

- Placer pengeautomater på steder med sikkerhedskontrol, f.eks. overvågningskameraer.

Én QR-kode til at styre dem alle

100vw, 730px”><figcaption id=) At scanne en QR-kode er alt, der skal til for at overtage en masse BATM'er.

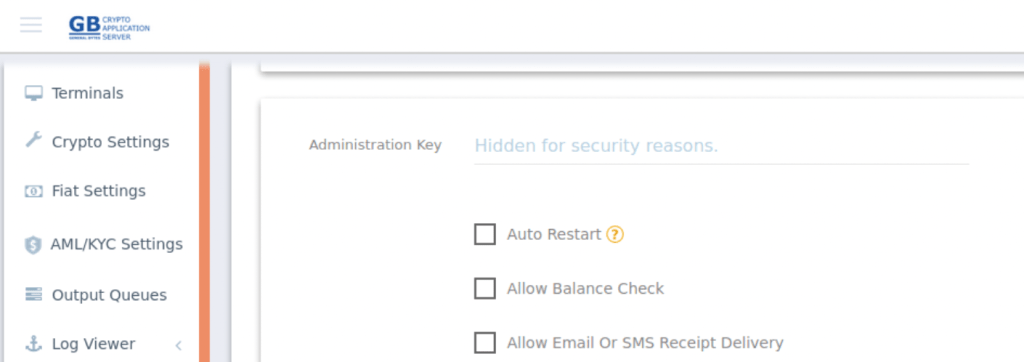

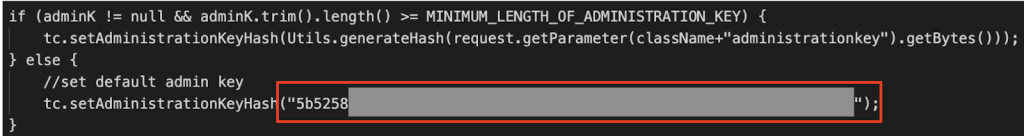

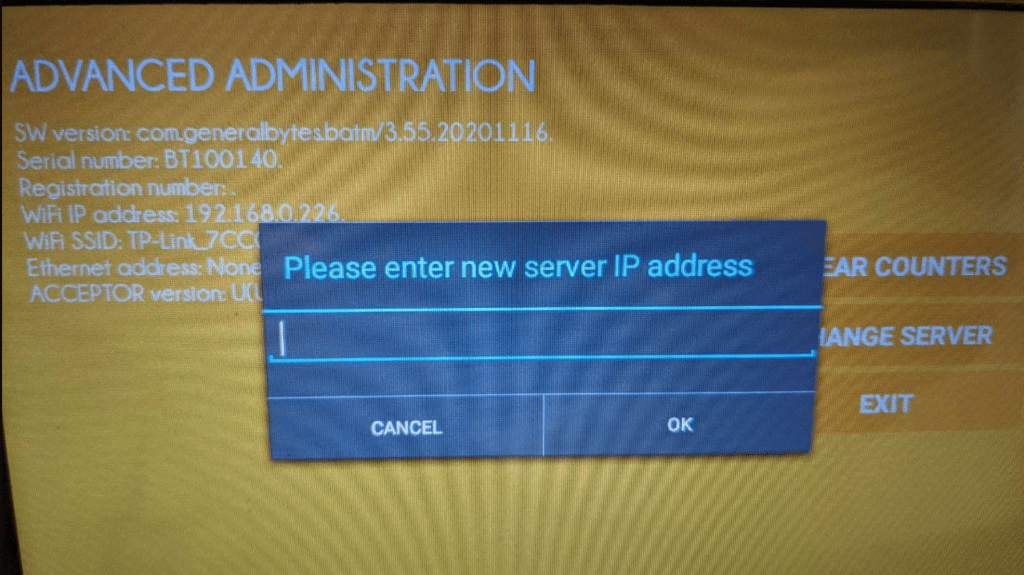

At scanne en QR-kode er alt, der skal til for at overtage en masse BATM'er.Når en ejer modtager GBBATM2, bliver de bedt om at opsætte pengeautomaten med en "Administrationsnøgle" QR-kode, som skal scannes på pengeautomaten. QR-koden, der indeholder en adgangskode, skal indstilles separat for hver pengeautomat i backend-systemet:

Men da vi gennemgik koden bag admin-grænsefladen, fandt vi ud af, at den indeholder en hash af en standard fabriksindstillingsadministrationsnøgle. Vi købte flere brugte pengeautomater fra forskellige kilder, og vores undersøgelse viste, at hver havde den samme standardnøglekonfiguration.

Dette indebærer, at et betydeligt antal GBBATM2-ejere ikke ændrede standardadmin QR-koden. På tidspunktet for vores test var der ingen flådestyring for administrationsnøglen, hvilket betyder, at hver QR-kode skal ændres manuelt.

Derfor kunne enhver overtage pengeautomaten gennem administrationsgrænsefladen ved blot at ændre pengeautomatens administrationsserveradresse.

Hardware

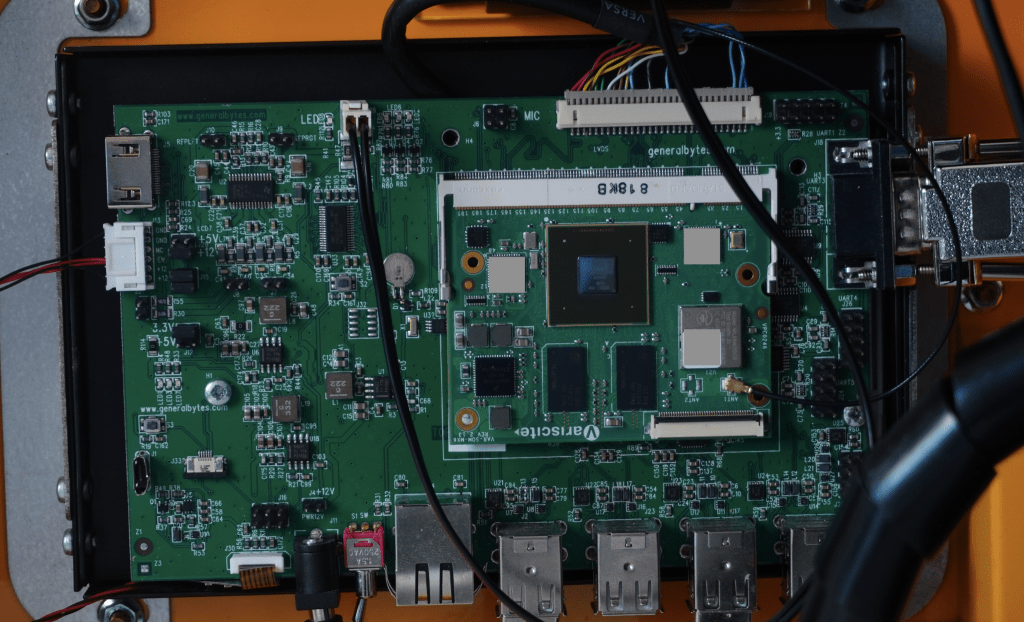

Ingen opdeling og sabotageregistrering

GBBATM2 har kun et enkelt rum, der er beskyttet af en enkelt rørformet lås. Omgåelse giver den direkte adgang til enhedens fulde interne dele. Dette giver også betydelig ekstra tillid til den person, der erstatter pengekassen, da det er nemt for dem at bagdøre enheden.

Enheden indeholder ingen lokal alarm eller alarm på serversiden, der advarer andre om, at de interne komponenter er blotlagte. På dette tidspunkt kan en potentiel angriber kompromittere pengekassen, den indbyggede computer, webcam og fingeraftrykslæser.

Softwaren

Utilstrækkelig nedlukning af Android OS

Android-operativsystemet til BATMtwo mangler også mange almindelige sikkerhedsfunktioner. Vi fandt ud af, at ved at tilslutte et USB-tastatur til BATM'en er det muligt at få direkte adgang til den fulde Android-brugergrænseflade - hvilket giver enhver mulighed for at installere applikationer, kopiere filer eller udføre andre ondsindede aktiviteter (såsom at sende private nøgler til angriberen). Android understøtter en "Kiosk-tilstand", der ville låse brugergrænsefladen til en enkelt applikation - hvilket kunne forhindre en person i at få adgang til andre områder af softwaren, men dette var ikke aktiveret på pengeautomaten.

Ingen firmware/softwarebekræftelse

BATMtwo indeholder en NXP i.MX6-baseret indlejret computer. Vores team fandt ud af, at BATMtwo ikke gør brug af processorens sikker-boot-funktionalitet, og at den kan omprogrammeres blot ved at sætte et USB-kabel i en port på bærekortet og tænde for computeren, mens du holder en knap nede.

Derudover fandt vi ud af, at enhedens bootloader er låst op: Blot at tilslutte en seriel adapter til UART-porten på enheden er nok til at få privilegeret adgang til bootloaderen.

Det skal bemærkes, at den sikre-boot-proces for mange i.MX6-processorer er sårbare til et angreb, men nyere processorer med sårbarheden rettet er på markedet (selvom de måske mangler tilgængelighed på grund af den globale chipmangel).

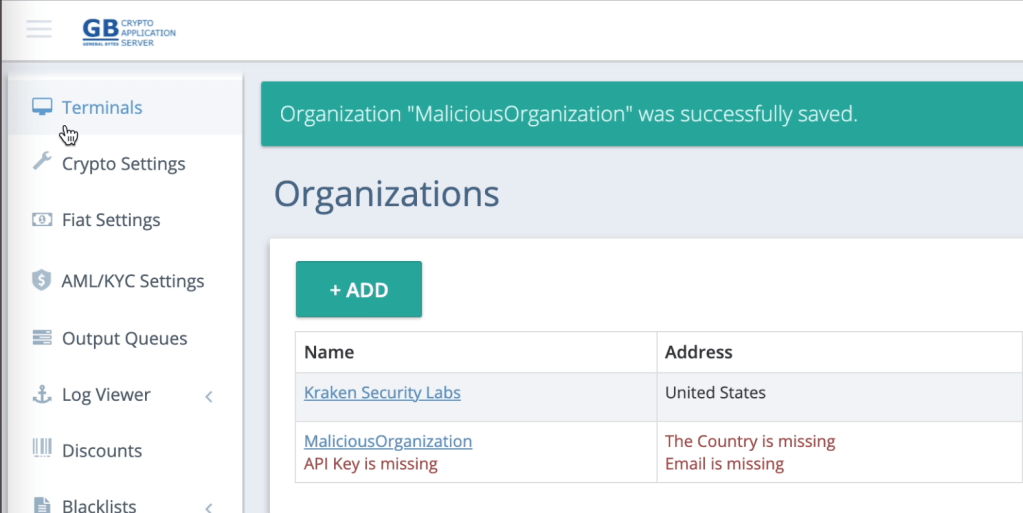

Ingen beskyttelse mod forfalskning af anmodninger på tværs af websteder i ATM-backend

BATM-hæveautomater administreres ved hjælp af en "Crypto Application Server" - en administrationssoftware, der kan hostes af operatøren eller licenseres som SaaS.

Vores team fandt ud af, at CAS ikke implementerer nogen Forfalskning af anmodninger på tværs af websteder beskyttelser, hvilket gør det muligt for en angriber at generere autentificerede anmodninger til CAS. Mens de fleste endepunkter er noget beskyttet af meget svære at gætte ID'er, var vi i stand til at identificere flere CSRF-vektorer, der med succes kan kompromittere CAS.

Vær forsigtig og udforsk alternativer

BATM-cryptocurrency-hæveautomaterne viser sig at være et nemt alternativ for folk til at købe digitale aktiver. Sikkerheden af disse maskiner er dog stadig i tvivl på grund af kendte udnyttelser i både deres hardware og software.

Kraken Security Labs anbefaler, at du kun bruger en BATMtwo på et sted, du har tillid til.

Til betaling vores online sikkerhedsguide for at lære mere om, hvordan du beskytter dig selv, når du foretager kryptotransaktioner.

- "

- 7

- adgang

- aktiviteter

- Yderligere

- admin

- Alle

- tillade

- android

- Anvendelse

- applikationer

- april

- omkring

- Aktiver

- Pengeautomat

- tilgængelighed

- bagdør

- BEDSTE

- bedste praksis

- Bill

- Bitcoin

- Bitcoin ATM

- board

- Boks

- kameraer

- Kontanter

- kode

- Fælles

- Forbrugere

- indhold

- krypto

- Krypto ATM

- cryptocurrencies

- cryptocurrency

- Kunder

- digital

- Digitale aktiver

- Dyrke motion

- Exploit

- fabrik

- Funktionalitet

- fingeraftryk

- fejl

- FLÅDE

- følger

- For forbrugere

- fuld

- Generelt

- Global

- Mål

- Hardware

- hash

- Hvordan

- How To

- HTTPS

- identificere

- undersøgelse

- spørgsmål

- IT

- Nøgle

- nøgler

- Kraken

- Labs

- stor

- LÆR

- lokale

- placering

- Lockdown

- Maskiner

- Making

- ledelse

- Marked

- microsoft

- tilbyde

- online

- drift

- operativsystem

- Andet

- ejer

- ejere

- Adgangskode

- Patches

- Mennesker

- private

- Private nøgler

- Produkt

- beskytte

- køb

- QR code

- Læser

- Læsning

- sikkerhed

- sæt

- indstilling

- So

- Software

- forhandler

- Understøtter

- overvågning

- systemet

- Test

- tid

- Transaktioner

- Stol

- ui

- afdække

- usb

- brugere

- video

- Sårbarheder

- sårbarhed

- Wikipedia

- youtube