Intro

Sikkerhedsdetektiver sikkerhedsteam opdagede et databrud, der påvirker det franske e-handelswebsted for børnemode melijoe.com.

Melijoe er en avanceret børnemodeforhandler med base i Frankrig. En Amazon S3-spand ejet af virksomheden blev efterladt tilgængelig uden godkendelseskontrol på plads, hvilket afslørede følsomme og personlige data for potentielt hundredtusindvis af kunder.

Melijoe har en global rækkevidde, og følgelig påvirker denne hændelse kunder over hele verden.

Hvad er Melijoe?

Melijoe.com blev grundlagt i 2007 og er en e-handelsmodeforhandler, der har specialiseret sig i luksus børnetøj. Firmaet tilbyder tøj til piger, drenge og babyer. Melijoe.com byder også på topmærker, såsom Ralph Lauren, Versace, Tommy Hilfiger og Paul Smith Junior.

"Melijoe" drives af virksomheden, der er officielt registreret som BEBEO, som har hovedkontor i Paris, Frankrig. Ifølge MELIJOE.COM har BEBEO en registreret kapital på omkring €950,000 (~US$1.1 mio.). Melijoe-tjenesten har genereret €12.5 millioner (~US$14 millioner) over 2 finansieringsrunder (i henhold til Crunchbase).

Melijoe fusionerede med det fremtrædende svenske børnemodekonglomerat Babyshop Group (BSG) i slutningen af 2020 - en virksomhed med en årlig omsætning på 1 milliard SEK (~113 millioner USD) på tværs af en række high street- og e-handelsbutikker.

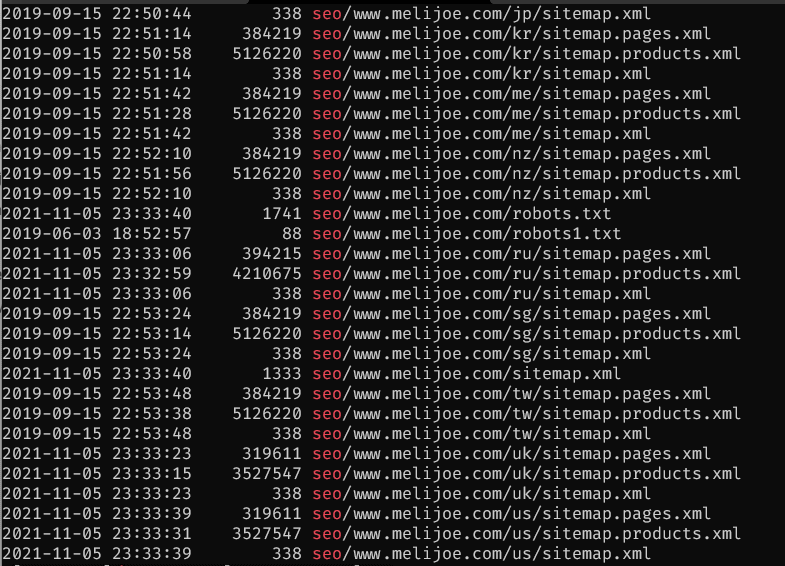

Flere indikatorer bekræfter, at Melijoe/BEBEO har indflydelse på den åbne Amazon S3 skovl. Mens mærker, fødselsdatoer og andet indhold i bøtten antyder, at ejeren er en fransk forhandler af børnemode, er der også referencer til "Bebeo" hele vejen igennem. Vigtigst af alt, så indeholder bøtten sitemaps til melijoe.com:

Sitemaps fundet i den åbne bucket reference melijoe.com

Hvad blev udsat?

Alt i alt har melijoe.coms fejlkonfigurerede Amazon S3-bøtte afsløret næsten 2 millioner filer, i alt omkring 200 GB data.

Et par filer på bøtten afslørede hundredtusindvis af logfiler, der indeholdt følsomme data , personligt identificerbare oplysninger (PII) of Melijoes kunder.

Disse filer indeholdt forskellige datasæt: præferencer, ønskelister, , indkøb.

Der var også andre filtyper på spanden, bl.a forsendelsesetiketter og nogle data relateret til melijoe.com's produktbeholdning.

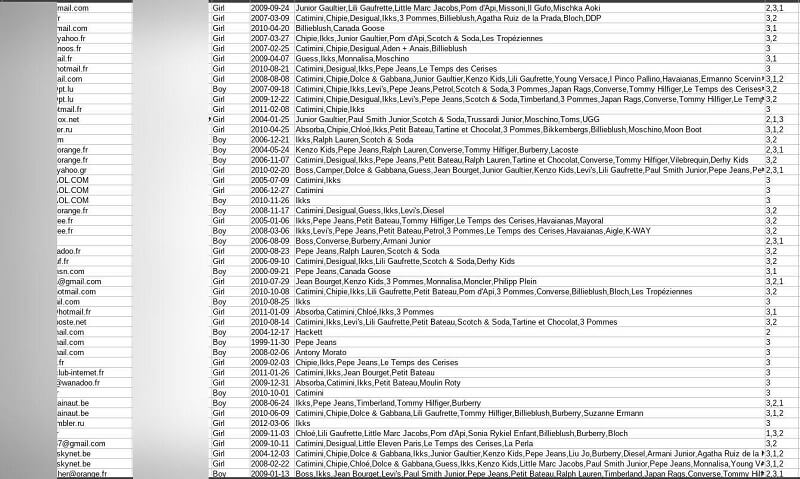

Indstillinger

Indstillinger data blev eksporteret fra kundekonti. Dataene afslørede detaljer om forbrugernes smag, kan lide og antipatier vedrørende deres købsbeslutninger. Der var titusindvis af træstammer fundet på én fil.

Indstillinger udsatte former for kunde PII , følsomme kundedata, herunder:

- Email adresse

- Navne på børn

- Køn

- Fødselsdatoer

- Præferencer for mærker

Præferencedata kan indsamles via købsdata og klik på stedet. Præferencer bruges ofte til at tilpasse hver kundes produktanbefalinger.

Du kan se beviser for præferencer nedenfor.

Logfiler over kundepræferencer var på bøtten

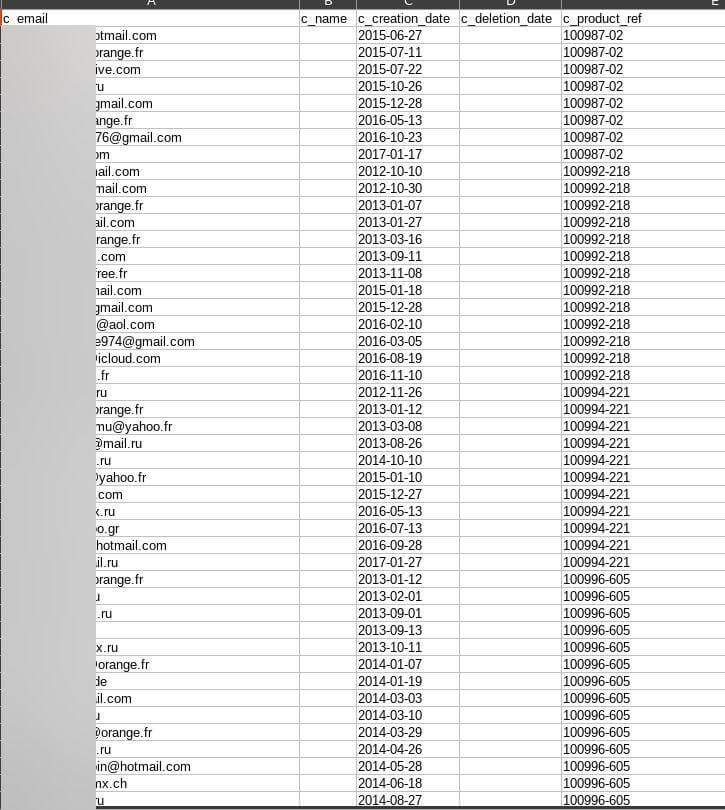

ønskelister

ønskelister data afslørede detaljer omkring kundernes ønskesedler på stedet – samlinger af ønskede produkter udvalgt af hver enkelt kunde. Igen syntes disse oplysninger at være taget fra kundekonti. Der var over 750,000 logs på én fil med data tilhørende over 63,000 unikke brugeres e-mailadresser.

ønskelister udsatte former for kunde PII , følsomme kundedata:

- Email adresse

- Dato produkter blev tilføjet til ønskelister

- Dato produkter blev fjernet fra ønskelister (hvis fjernet)

- Varekoder, bruges til at identificere produkter internt

Ønskelister blev oprettet af kunderne selv og ikke via sporing af adfærd på stedet. Ønskelister varierede fra en vare lang til tusindvis af varer lang. Længere ønskelister kunne give en mulighed for at vide mere om kundernes yndlingsgenstande.

Følgende skærmbilleder viser tegn på ønskelister.

Enorme logfiler med kundeønskelister på en fil

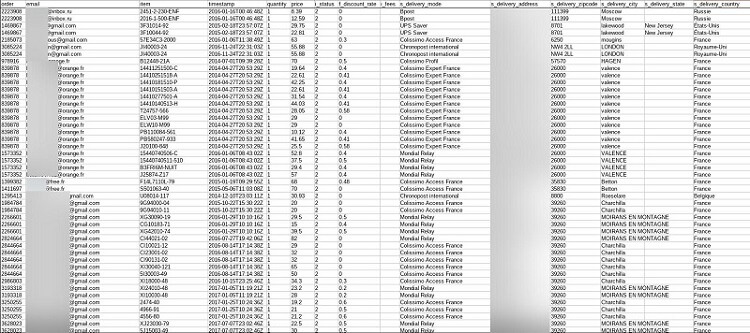

Køb

Køb data viste sig 1.5 millioner varer købt ind hundredtusindvis af ordrer. Der var ordrer fra over 150,000 unikke e-mailadresser på en enkelt fil.

Køb udsat kunde PII , følsomme kundedata, Herunder:

- Email adresse

- Bestilte varers SKU-kode

- Tidspunkt for afgivet bestilling

- Finansielle oplysninger om ordrer, inkl. betalte priser og valuta

- Betalingsmetoder, dvs. Visa, PayPal osv

- Leverings information, inkl. leveringsadresser og leveringsdatoer

- Faktureringsadresser

Køb data påvirkede tilsyneladende det største antal brugere sammenlignet med de to andre datasæt. Disse logfiler beskriver udførligt Melijoe-kundernes købsadfærd. Igen afslører dette private oplysninger, som kan bruges mod forbrugere.

Nogle kunder købte et stort antal produkter, mens andre kun købte en eller to varer. Som med ønskelister fik kunder, der bestilte flere varer, mere information om deres foretrukne produkter.

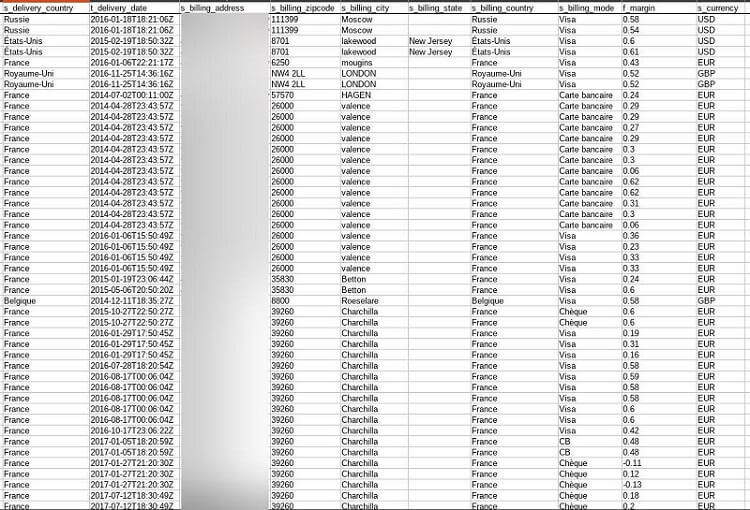

Skærmbillederne nedenfor viser bevis på købslogfiler.

Købslogfiler afslørede adskillige former for data

Der blev også fundet oplysninger om levering, fakturering og valuta i logfilerne

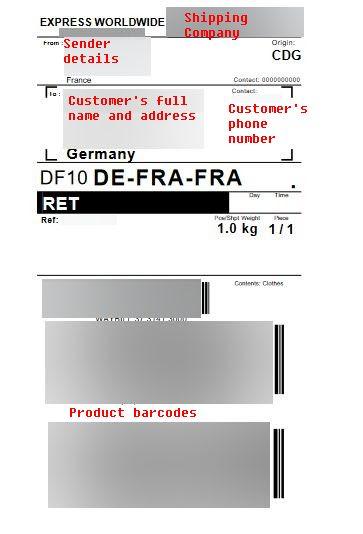

Forsendelsesetiketter

Melijoes AWS S3 spand indeholdt forsendelsesetiketter. Forsendelsesetiketter var forbundet med ordrer fra Melijoe-kunder. Der var mere end 300 af disse filer på spanden.

Forsendelsesetiketter afsløret flere eksempler på kunde-PII:

- Fuldstændige navne

- Telefonnumre

- Leveringsadresser

- Produktstregkoder

Du kan se en forsendelsesetiket for én kundes ordre nedenfor.

En forsendelsesetiket fundet på spanden

Ud over de ovennævnte data indeholdt Melijoes spand også information om Melijoes produktkatalog , lagerbeholdninger.

Vi kunne kun analysere en prøve af spandens indhold af etiske årsager. I betragtning af det store antal filer, der er gemt på bøtten, kan der være flere andre former for følsomme data afsløret.

Melijoes Amazon S3-spand var live og blev opdateret på opdagelsestidspunktet.

Det er vigtigt at bemærke, at Amazon ikke administrerer Melijoes spand og derfor ikke er ansvarlig for dens fejlkonfiguration.

Melijoe.com sælger produkter til en global kundebase, og som sådan er kunder fra hele verden blevet eksponeret i den usikrede spand. Primært er kunder fra Frankrig, Rusland, Tyskland, Storbritannien og USA berørt.

Vi anslår, at op mod 200,000 mennesker har fået deres oplysninger afsløret på Melijoes usikrede Amazon S3-spand. Dette tal er baseret på antallet af unikke e-mailadresser, vi så på bøtten.

Du kan se en fuldstændig opdeling af Melijoes dataeksponering i tabellen nedenfor.

| Antal eksponerede filer | Næsten 2 millioner filer |

| Antal berørte brugere | Op til 200,000 |

| Mængden af eksponerede data | Omkring 200 GB |

| Virksomhedens placering | Fransk vin |

Bøtten indeholdt filer, der blev uploadet mellem oktober 2016 og den dato, hvor vi opdagede den – 8. november 2021.

Ifølge vores resultater var data om filer relateret til køb og ønskelister, der blev foretaget over flere år. Køb detaljeret på Melijoes spand blev foretaget mellem maj 2013 og oktober 2017, mens ønskelister blev oprettet mellem oktober 2012 og oktober 2017.

Den 12. november 2021 sendte vi en besked til Melijoe angående dens åbne spand, og den 22. november 2021 sendte vi en opfølgende besked til nogle gamle og nye Melijoe-kontakter. Den 25. november 2021 kontaktede vi det franske Computer Emergency Response Team (CERT) og AWS og sendte opfølgende beskeder til begge organisationer den 15. december 2021. Den franske CERT svarede, og vi afslørede ansvarligt bruddet. Den franske CERT sagde, at de ville kontakte Melijoe, men vi hørte aldrig tilbage fra dem igen.

Den 5. januar 2022 kontaktede vi CNIL og fulgte op den 10. januar 2022. CNIL svarede en dag senere og informerede os om, at "sagen behandles af vores tjenester." Vi kontaktede også den franske CERT den 10. januar 2022, som fortalte os "Efter mange påmindelser svarede ejeren af spanden desværre ikke på vores beskeder."

Spanden blev sikret den 18. februar 2022.

Både melijoe.com og dets kunder kan blive udsat for påvirkninger fra denne dataeksponering.

Indvirkning på databrud

Vi kan og ved ikke, om ondsindede aktører har fået adgang til filerne, der er gemt på Melijoes åbne Amazon S3-bøtte. Uden nogen adgangskodebeskyttelse på plads var melijoe.com's bucket dog let tilgængelig for alle, der måtte have fundet dens URL.

Det betyder, at en hacker eller kriminel kunne have læst eller downloadet bøttens filer. Dårlige aktører kunne målrette udsatte Melijoe-kunder med former for cyberkriminalitet, hvis det var tilfældet.

Melijoe kan også komme under kontrol for krænkelser af databeskyttelse.

Indvirkning på kunder

Udsatte melijoe.com-kunder er i fare for cyberkriminalitet på grund af dette databrud. Kunder har omfattende eksempler på personlige og følsomme data blotlagt på bøtten.

Som nævnt har kunder med større ønskelister eller større købshistorik fået mere information afsløret om deres foretrukne produkter. Disse personer kan blive udsat for mere skræddersyede og detaljerede angreb, da hackere kan lære mere om deres likes og antipatier. Disse kunder kan også blive målrettet baseret på en formodning om, at de er velhavende og har råd til at købe en masse avancerede produkter.

Phishing og malware

Hackere kunne målrette udsatte Melijoe-kunder med phishing-angreb og malware hvis de fik adgang til bøttens filer.

Melijoes Amazon S3-spand indeholdt næsten 200,000 unikke kunders e-mail-adresser, som kunne give hackere en lang liste over potentielle mål.

Hackere kunne kontakte disse kunder, mens de udgav sig for at være en legitim medarbejder hos melijoe.com. Hackere kunne referere til en hvilken som helst af flere udsatte detaljer for at bygge en fortælling omkring e-mailen. For eksempel kan hackeren henvise til en persons præferencer/ønskeliste for at overbevise kunden om, at de bliver tilbudt en aftale.

Når først offeret har tillid til hackeren, kan den dårlige skuespiller starte phishing-forsøg og malware.

I et phishing-angreb vil en hacker udnytte tillid til at tvinge mere følsomme og personlige oplysninger fra offeret. Hackeren kan for eksempel overtale offeret til at afsløre deres kreditkortoplysninger eller klikke på et ondsindet link. Når de først er klikket, kan sådanne links downloade malware til ofrets enhed – ondsindet software, der tillader hackere at udføre andre former for dataindsamling og cyberkriminalitet.

Svindel og svindel

Hackere kunne også målrette udsatte kunder med svindel og svindel hvis de fik adgang til bøttens filer.

En cyberkriminel kunne målrette mod udsatte kunder via e-mail, ved at bruge information fra bøtten til at fremstå som en troværdig person med en gyldig grund til at nå ud.

Hackere kunne udnytte et måls tillid til at udføre svindel og svindel - ordninger, der er designet til at narre offeret til at udlevere penge. For eksempel kan hackeren bruge ordreoplysninger og leveringsoplysninger til at udføre en leveringsfidus. Her kunne en hacker bede ofrene om at betale et falsk leveringsgebyr for at modtage deres varer.

Indvirkning på melijoe.com

Melijoe kan lide både juridiske og kriminelle konsekvenser som følge af sin datahændelse. Virksomhedens forkert konfigurerede Amazon S3-bøtte kunne have overtrådt databeskyttelseslovene, mens andre virksomheder kan få adgang til bøttens indhold på melijoe.coms regning.

Krænkelser af databeskyttelse

Melijoe kan have overtrådt EU's generelle databeskyttelsesforordning (GDPR), da virksomhedens bøtte var forkert konfigureret, hvilket afslørede data fra dets kunder.

GDPR beskytter EU-borgeres følsomme og personlige data. GDPR regulerer virksomheder med hensyn til deres indsamling, opbevaring og brug af kunders data, og enhver ukorrekt håndtering af data er strafbar i henhold til forordningen.

Commission nationale de l'informatique et des libertés (CNIL) er Frankrigs databeskyttelsesmyndighed og er ansvarlig for at håndhæve GDPR. Melijoe kunne komme under CNIL's søgelys. CNIL kan udstede en maksimal bøde på €20 millioner (~23 millioner USD) eller 4 % af virksomhedens årlige omsætning (alt efter hvad der er størst) for et brud på GDPR.

Melijoes åbne Amazon S3-spand har ikke kun afsløret data fra EU-borgere, men fra kunder fra nationer rundt om i verden. Derfor kan melijoe.com blive underlagt straffe fra flere andre jurisdiktioner ud over CNIL. For eksempel kan Federal Trade Commission (FTC) i USA vælge at undersøge melijoe.com for en potentiel overtrædelse af FTC Act, og UK's Information Commissioner's Office (ICO) kan undersøge melijoe.com for et muligt brud på Databeskyttelsesloven 2018.

Med udsatte kunder fra forskellige andre kontinenter på Melijoes spand, kunne adskillige databeskyttelsesmyndigheder vælge at undersøge melijoe.com.

Konkurrencespionage

Udsatte oplysninger kan indsamles af hackere og sælges til tredjeparter, der har en interesse i dataene. Dette kan omfatte virksomheder, der er konkurrenter til melijoe.com, såsom andre tøjforhandlere. Marketingbureauer kan også se værdi i bøttens data.

Rivaliserende virksomheder kunne bruge dataene til at udføre konkurrencespionage. Specielt kunne konkurrenter få adgang til melijoe.coms kundeliste for at finde potentielle kunder til deres egen virksomhed. Rivaliserende virksomheder kunne kontakte udsatte kunder med tilbud i et forsøg på at stjæle forretninger væk fra Melijoe og styrke deres egen kundebase.

Forebyggelse af dataeksponering

Hvad kan vi gøre for at holde vores data sikre og mindske risikoen for eksponering?

Her er et par tips til at forhindre dataeksponering:

- Giv kun dine personlige oplysninger til enkeltpersoner, organisationer og enheder, som du har fuld tillid til.

- Besøg kun websteder med et sikkert domæne (dvs. websteder, der har et "https" og/eller lukket låsesymbol i begyndelsen af deres domænenavn).

- Vær særlig forsigtig, når du angiver dine mest følsomme former for data, såsom dit personnummer.

- Opret ubrydelige adgangskoder, der bruger en blanding af bogstaver, tal og symboler. Opdater dine eksisterende adgangskoder regelmæssigt.

- Klik ikke på et link i en e-mail, besked eller andre steder på internettet, medmindre du er sikker på, at kilden er legitim.

- Rediger dine privatlivsindstillinger på sociale medier, så kun venner og betroede brugere kan se dit indhold.

- Undgå at vise eller indtaste vigtige former for data (såsom kreditkortnumre eller adgangskoder), når du er tilsluttet et usikret WiFi-netværk.

- Lær dig selv om cyberkriminalitet, databeskyttelse og de metoder, der reducerer dine chancer for at blive ofre for phishing-angreb og malware.

Om os

SafetyDetectives.com er verdens største antivirus-anmeldelseswebsted.

SafetyDetectives forskningslaboratorium er en pro bono -service, der har til formål at hjælpe onlinefællesskabet med at forsvare sig mod cybertrusler, samtidig med at de uddanner organisationer i, hvordan de kan beskytte deres brugeres data. Det overordnede formål med vores webkortlægningsprojekt er at hjælpe med at gøre internettet til et mere sikkert sted for alle brugere.

Vores tidligere rapporter har bragt adskillige højprofilerede sårbarheder og datalækager frem i lyset, herunder 2.6 millioner brugere, der er udsat af en Amerikansk social analyseplatform IGBlade, samt et brud på en Brazilian Marketplace Integrator platform Hariexpress.com.br der lækkede mere end 610 GB data.

For en komplet gennemgang af SafetyDetectives cybersikkerhedsrapportering over de seneste 3 år, følg SafetyDetectives Cybersikkerhedsteam.

- &

- 000

- 2016

- 2020

- 2021

- 2022

- Om

- adgang

- Ifølge

- tværs

- Lov

- Alle

- Amazon

- analytics

- årligt

- antivirus

- overalt

- omkring

- Godkendelse

- myndighed

- AWS

- Begyndelse

- være

- fakturerings- og

- Billion

- brands

- brud

- bygge

- virksomhed

- virksomheder

- købe

- kapital

- odds

- Børn

- lukket

- Tøj

- samling

- Kommissionen

- samfund

- Virksomheder

- selskab

- Selskabs

- sammenlignet

- konkurrenter

- Forbrugere

- indeholder

- indhold

- indhold

- kunne

- Legitimationsoplysninger

- kredit

- kreditkort

- Criminal

- CrunchBase

- Valuta

- Kunder

- Cyber

- cyberkriminalitet

- Cybersecurity

- data

- bruddet

- databeskyttelse

- dag

- deal

- levering

- detail

- DID

- forskellige

- opdaget

- opdagelse

- Er ikke

- domæne

- Domain Name

- e-handel

- uddanne

- især

- spionage

- skøn

- EU

- eksempel

- Exploit

- Ansigtet

- falsk

- Mode

- featured

- Funktionalitet

- Federal

- Federal Trade Commission

- Figur

- ende

- følger

- efter

- formularer

- fundet

- Fransk vin

- bedrageri

- Fransk

- FTC

- fuld

- finansiering

- GDPR

- Generelt

- Generel databeskyttelsesforordning

- Tyskland

- piger

- Global

- varer

- gruppe

- hacker

- hackere

- Håndtering

- hjælpe

- link.

- Høj

- Hvordan

- How To

- HTTPS

- Hundreder

- ICO

- vigtigt

- omfatter

- Herunder

- oplysninger

- interesse

- Internet

- opgørelse

- undersøge

- spørgsmål

- januar

- jurisdiktioner

- Etiketter

- stor

- større

- lancere

- Love

- Lækager

- LÆR

- Politikker

- Leverage

- lys

- LINK

- links

- Liste

- Lang

- malware

- Marketing

- markedsplads

- Medier

- million

- penge

- mest

- netværk

- numre

- talrige

- Tilbud

- online

- åbent

- ordrer

- ordrer

- organisationer

- Andet

- ejer

- betalt

- Paris

- Adgangskode

- Nulstilling/ændring af adgangskoder

- Betal

- PayPal

- Mennesker

- personale

- Personlig data

- Tilpas

- Phishing

- phishing-angreb

- phishing-angreb

- perron

- mulig

- Beskyttelse af personlige oplysninger

- private

- om

- Produkt

- Produkter

- projekt

- fremtrædende

- beskytte

- beskyttelse

- give

- køb

- købt

- indkøb

- køb

- formål

- rækkevidde

- årsager

- modtage

- reducere

- registreret

- Regulering

- Rapporter

- forskning

- svar

- ansvarlige

- detailhandler

- detailhandlere

- Revealed

- gennemgå

- Risiko

- Konkurrerende

- runder

- Rusland

- Said

- Fup

- sikker

- sikkerhed

- tjeneste

- Tjenester

- Levering

- websted

- Websteder

- So

- Social

- sociale medier

- Software

- solgt

- specialiseret

- Stater

- opbevaring

- forhandler

- gade

- mål

- hold

- The Source

- verdenen

- tredje partier

- tusinder

- trusler

- Gennem

- hele

- tid

- tips

- top

- Sporing

- handle

- Stol

- enestående

- Forenet

- Storbritannien

- Forenede Stater

- usikrede

- Opdatering

- us

- brug

- brugere

- værdi

- visum

- Sårbarheder

- web

- Hjemmeside

- websites

- hvorvidt

- WHO

- wifi

- inden for

- uden

- world

- Verdens

- verdensplan

- år