Da vi vågnede i morges, var vores cybersikkerheds-infofeed oversvømmet med "nyheder" om, at Apple lige havde rettet et sikkerhedshul, der på forskellige måder beskrev en "knoglefejl", en "kritisk fejl", der kunne efterlade dine Mac'er "forsvarsløse", og "Akilles". 'hælen af macOS'.

I betragtning af, at vi normalt tjekker vores forskellige sikkerhedsbulletin-mailinglister, før vi overhovedet kigger udenfor for at tjekke vejret, primært for at se, om Apple i hemmelighed har sluppet en ny rådgivning løs natten over ...

…vi var overraskede, hvis ikke faktisk foruroligede, over antallet af opskrivninger af en fejlrapport, vi endnu ikke havde set.

Faktisk så dækningen ud til at invitere os til at antage, at Apple netop havde udgivet endnu en opdatering, blot en uge efter dens forrige "opdatering til alt“, selv mindre end to uger efter en mystisk opdatering til iOS 16, som viste sig at have været et zero-day-angreb, der tilsyneladende blev brugt til at implantere malware via booby-fangede websider, selvom Apple forsømte at nævne det på det tidspunkt:

Morgenens "nyheder" lader til at antyde, at Apple ikke blot havde skubbet en anden opdatering ud, men også frigivet den stille ved ikke at annoncere den i en rådgivende e-mail og ikke engang angive den på virksomhedens egen HT201222 sikkerhedsportalsiden.

(Behold det link HT201222 link praktisk, hvis du er Apple-bruger – det er et nyttigt udgangspunkt, når der opstår patchforvirring.)

Det er en fejl, men ikke en helt ny

Den gode nyhed er dog, at hvis du fulgte vores forslag fra for en uge siden for at kontrollere, at dine Apple-enheder var blevet opdateret (selvom du forventede, at de ville gøre det af sig selv), har du allerede fået nogle rettelser, du muligvis har brug for for at beskytte dig mod denne "Akilles"-fejl, nærmere bestemt kendt som CVE-2022-42821.

Dette er ikke en ny fejl, det er bare nogle nye oplysninger om en fejl, som Apple rettet i sidste uge.

For at være klar, hvis Apples sikkerhedsbulletiner har det rigtigt, gælder denne fejl ikke for nogen af Apples mobile operativsystemer og enten aldrig anvendt på eller allerede blevet rettet i macOS 13 Ventura-versionen.

Med andre ord, den beskrevne fejl var kun relevant for brugere af macOS 11 Big Sur og macOS 12 Monterey, var aldrig en nul-dag og er allerede blevet rettet.

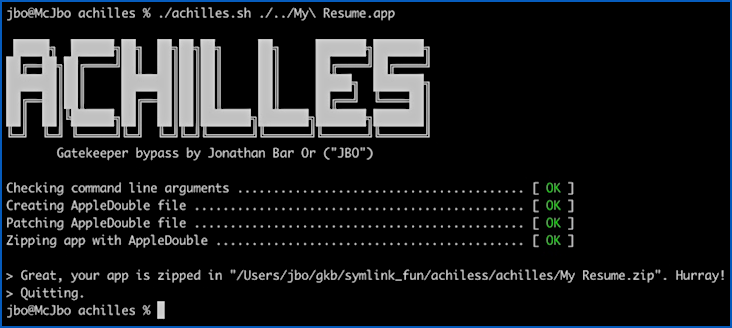

Årsagen til al balladen ser ud til at være offentliggørelsen i går, nu hvor patchen har været tilgængelig i flere dage, af et papir fra Microsoft med ret dramatisk titlen Gatekeepers akilleshæl: Afdækning af en macOS-sårbarhed.

Apple havde ganske vist kun givet en overfladisk oversigt over denne fejl i sin egen bulletiner en uge siden:

Virkning: En app kan omgå Gatekeeper-tjek Beskrivelse: Et logisk problem blev løst med forbedrede kontroller. CVE-2022-42821: Jonathan Bar Or fra Microsoft

At udnytte denne fejl er ikke særlig svært, når du først ved, hvad du skal gøre, og Microsofts rapport forklarer, hvad der er brug for ret klart.

På trods af nogle af overskrifterne efterlader det dog ikke ligefrem din Mac "forsvarsløs".

Kort sagt betyder det, at en downloadet app, der normalt ville fremkalde en pop-up-advarsel om, at den ikke var fra en pålidelig kilde, ikke ville blive markeret korrekt af Apples Gatekeeper system.

Gatekeeper ville undlade at optage appen som en download, så at køre den ville omgå den sædvanlige advarsel.

(Enhver aktiv anti-malware og trusselsbaseret adfærdsovervågningssoftware på din Mac vil stadig komme i gang, ligesom alle firewallindstillinger eller webfiltreringssikkerhedssoftware, når du downloadede det i første omgang.)

Det er en fejl, men ikke rigtig "kritisk"

Det er heller ikke ligefrem en "kritisk fejl", som en medierapport antydede, især når man tænker på, at Microsofts egne Patch Tuesday-opdateringer for december 2022 rettede en meget lignende fejl der blev bedømt som "moderat":

Faktisk var Microsofts lignende sårbarhed faktisk et nul-dages hul, hvilket betyder, at den var kendt og misbrugt uden for cybersikkerhedssamfundet, før patchen kom ud.

Vi beskrev Microsofts fejl som:

CVE-2022-44698: Windows SmartScreen-sikkerhedsfunktion-omgåsårbarhed Denne fejl er også kendt for at være blevet udnyttet i naturen. En angriber med ondsindet indhold, der normalt vil fremkalde en sikkerhedsalarm, kan omgå denne notifikation og dermed inficere selv velinformerede brugere uden varsel.

Enkelt sagt var Windows-sikkerhedsomgåelsen forårsaget af en fejl i Microsofts såkaldte Mærke af nettet (MOTW) system, som formodes at tilføje udvidede attributter til downloadede filer for at angive, at de kom fra en ikke-pålidelig kilde.

Apples sikkerhedsbypass var en fejl i den lignende-men-anden Gatekeeper system, som formodes at tilføje udvidede attributter til downloadede filer for at angive, at de kom fra en ikke-pålidelig kilde.

Hvad skal jeg gøre?

For at være retfærdig over for Microsoft, forskeren, der ansvarligt afslørede Gatekeeper-fejlen til Apple, og som skrev netop offentliggjort rapport, brugte ikke ordene "kritisk" eller "forsvarsløs" til at beskrive hverken fejlen eller den tilstand, som den placerede din Mac i...

... selvom jeg navngiver fejlen Achilles og overskriften det som en Akilleshæl var nok et metaforisk spring for langt.

Når alt kommer til alt, i oldgræsk legende, var Achilles næsten fuldstændig immun over for skader i kamp på grund af, at hans mor dyppede ham i den magiske flod Styx som baby.

Men hun var nødt til at holde fast i hælen på ham i processen, hvilket efterlod ham med et enkelt sårbart sted, der i sidste ende blev udnyttet af Paris til at dræbe Achilles – bestemt en farlig sårbarhed og en kritisk udnyttelse (udover at være en nul-dages fejl, givet at Paris ser ud til at have vidst, hvor de skulle sigte på forhånd).

Heldigvis, i begge disse tilfælde – Microsofts egen nul-dages fejl og Apples fejl som fundet af Microsoft – er sikkerhedsbypass-fejlene nu rettet

Så at slippe af med begge sårbarheder (effektivt at dyppe Achilles tilbage i floden Styx, mens han holder sin anden hæl, hvilket sandsynligvis er, hvad hans mor burde have gjort i første omgang) er lige så nemt som at sikre, at du har de seneste opdateringer.

- På Macs, brug: Apples menu > Om denne Mac > Software opdatering…

- På Windows: brug Indstillinger > Windows Update > Søg efter opdateringer

Du ved det på forhånd

Hvad vi vil sige

Som er, "Forsink ikke,

Bare patch det i dag."

- Achilles

- Apple

- blockchain

- coingenius

- cryptocurrency tegnebøger

- kryptoverveksling

- CVE-2022-42821

- cybersikkerhed

- cyberkriminelle

- Cybersecurity

- afdeling for indenrigssikkerhed

- digitale tegnebøger

- firewall

- Gatekeeper

- Kaspersky

- MacOS

- malware

- Mcafee

- microsoft

- MOTW

- Naked Security

- Nexbloc

- plato

- platon ai

- Platon Data Intelligence

- Platon spil

- PlatoData

- platogaming

- VPN

- sårbarhed

- website sikkerhed

- zephyrnet

![S3 Ep98: The LastPass saga – skal vi stoppe med at bruge adgangskodeadministratorer? [Lyd + tekst] S3 Ep98: The LastPass saga – skal vi stoppe med at bruge adgangskodeadministratorer? [Lyd + tekst] PlatoBlockchain Data Intelligence. Lodret søgning. Ai.](https://platoblockchain.com/wp-content/uploads/2022/09/bn-1200-300x157.png)