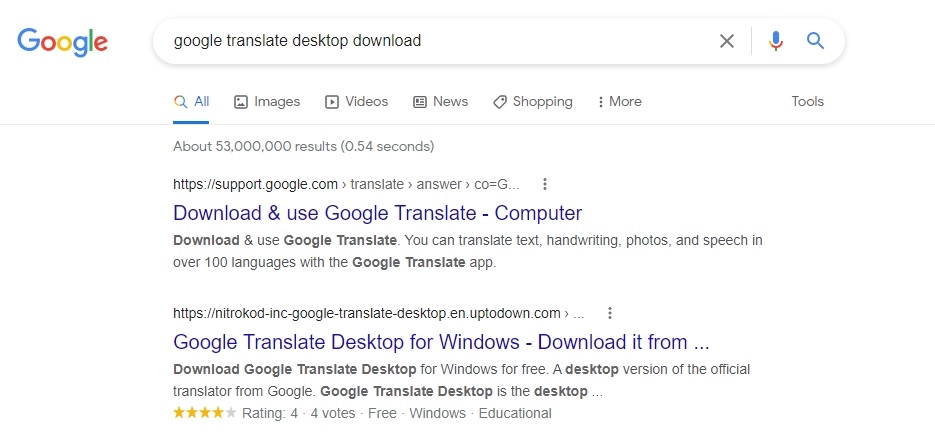

- Nitrokod er i øjeblikket vist øverst i Googles søgeresultater for populære apps, inklusive Oversæt

- Malwaren miner ondsindet monero ved hjælp af brugernes computerressourcer, hvilket genlyder en gang så produktiv CoinHive

En snigende malware-kampagne rettet mod brugere, der søger efter Google-applikationer, har inficeret tusindvis af computere globalt for at udvinde privatlivsfokuseret crypto monero (XMR).

Du har sikkert aldrig hørt om Nitrokod. Det israelske-baserede cyber-efterretningsfirma Check Point Research (CPR) faldt over malwaren i sidste måned.

I en beretning søndag, sagde firmaet, at Nitrokod oprindeligt maskerer sig selv som en gratis software, efter at have fundet bemærkelsesværdig succes i toppen af Googles søgeresultater for "Google Translate desktop download."

Også kendt som cryptojacking, er mining-malware blevet brugt til at infiltrere intetanende brugers maskiner siden mindst 2017, hvor de steg til fremtrædende plads sammen med cryptos popularitet.

CPR har tidligere opdaget velkendt kryptojacking-malware CoinHive, som også minede XMR, i november samme år. CoinHive blev sagt at stjæle 65 % af en slutbrugers samlede CPU-ressourcer uden deres viden. Akademikere beregnet malwaren genererede $250,000 om måneden på sit højeste, hvor hovedparten af det gik til mindre end et dusin personer.

Hvad angår Nitrokod, mener CPR, at den blev implementeret af en tyrkisktalende enhed engang i 2019. Den opererer på tværs af syv stadier, mens den bevæger sig langs sin vej for at undgå opdagelse fra typiske antivirusprogrammer og systemforsvar.

"Malwaren fjernes let fra software, der findes øverst på Googles søgeresultater for legitime applikationer," skrev firmaet i sin rapport.

Softpedia og Uptodown viste sig at være to store kilder til falske applikationer. Blockworks har kontaktet Google for at lære mere om, hvordan det filtrerer denne slags trusler.

Efter at have downloadet applikationen, udfører et installationsprogram en forsinket dropper og opdaterer sig selv løbende ved hver genstart. På den femte dag udpakker den forsinkede dropper en krypteret fil.

Filen starter derefter Nitrokods sidste faser, som går i gang med at planlægge opgaver, rydde logfiler og tilføje undtagelser til antivirus-firewalls, når der er gået 15 dage.

Endelig falder kryptomining-malware "powermanager.exe" i det skjulte ned på den inficerede maskine og går i gang med at generere krypto ved hjælp af open source Monero-baseret CPU-miner XMRig (den samme, der bruges af CoinHive).

"Efter den indledende softwareinstallation forsinkede angriberne infektionsprocessen i uger og slettede spor fra den originale installation," skrev firmaet i sin rapport. "Dette gjorde det muligt for kampagnen at fungere under radaren i årevis."

Detaljer om, hvordan man rengør maskiner, der er inficeret med Nitrokod, kan findes på slutningen af CPR's trusselsrapport.

Få dagens bedste kryptonyheder og -indsigter leveret til din indbakke hver aften. Tilmeld dig Blockworks' gratis nyhedsbrev nu.

- Bitcoin

- blockchain

- overholdelse af blockchain

- blockchain konference

- Blokværk

- coinbase

- coingenius

- Konsensus

- kryptokonference

- krypto minedrift

- cryptocurrency

- Cryptocurrency Mining

- Cryptojacking

- decentral

- Defi

- Digitale aktiver

- Uddannelse

- ethereum

- Google Search

- google Translate

- machine learning

- minedrift malware

- Monero

- ikke fungibelt symbol

- plato

- platon ai

- Platon Data Intelligence

- Platonblockchain

- PlatoData

- platogaming

- Polygon

- bevis for indsatsen

- W3

- XMR

- zephyrnet