Læsetid: 4 minutter

Læsetid: 4 minutter

Hvis du beder en malware-analytiker om at nævne de farligste og mest uhyggelige trojanske heste, vil Emotet helt sikkert være til stede på listen. Ifølge National Cybersecurity og kommunikationsintegrationscenter, den trojan "fortsætter med at være blandt de mest kostbare og ødelæggende malware, der påvirker statslige, lokale, stamme- og territoriale regeringer og den private og offentlige sektor". Udspekuleret og lusket er den massivt spredt over hele verden. Nyt enormt 4 dage langt angreb af Emotet blev opsnappet af Comodos antimalware-faciliteter.

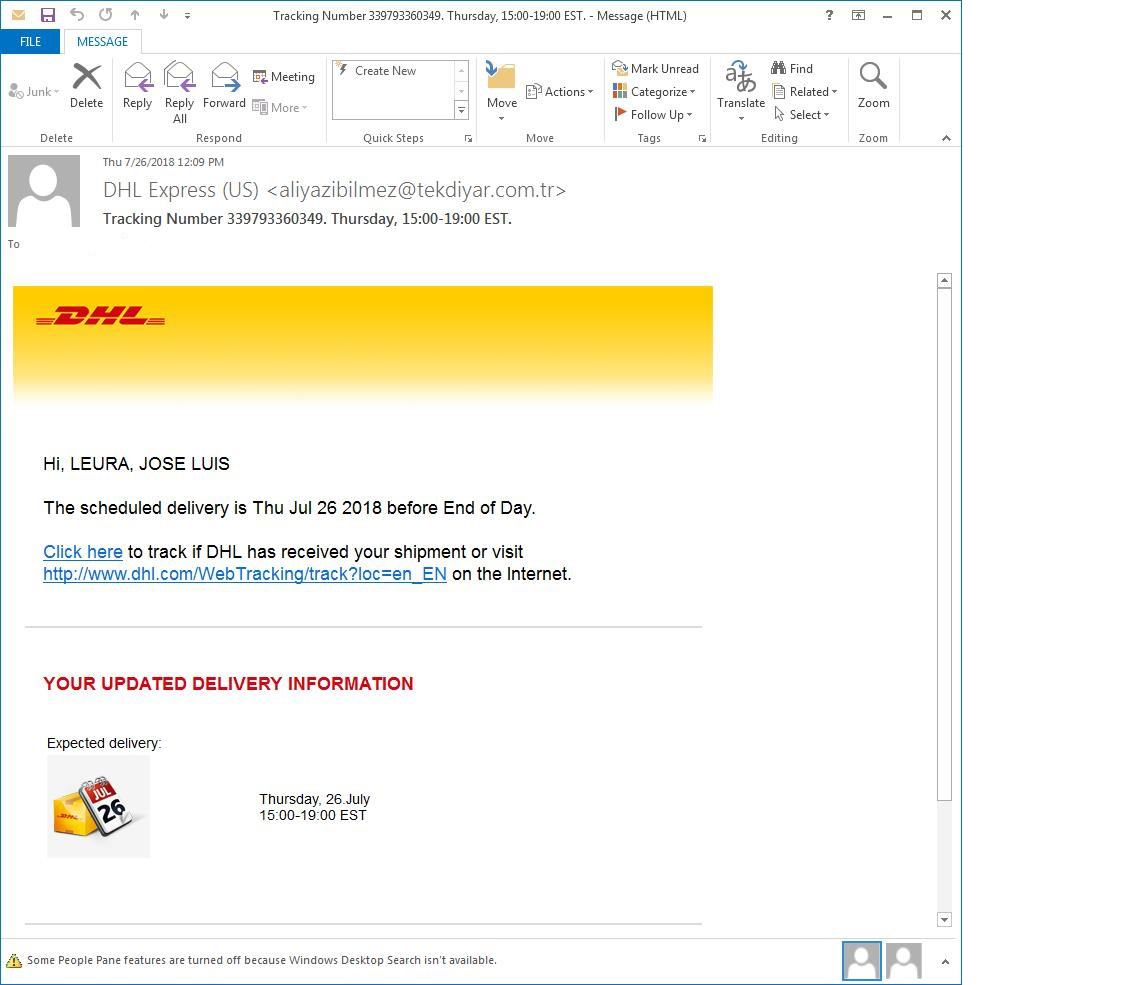

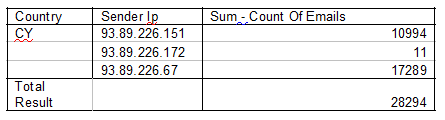

Angrebet begyndte med phishing-e-mailen sendt til 28,294 brugere.

Som du kan se, efterligner e-mailen DHL-forsendelses- og leveringsmeddelelse. Det berømte varemærke tjener som et værktøj til at skabe tillid hos brugerne. Nysgerrighedsfaktor spiller også sin rolle, så chancerne for at et offer klikker på linket i e-mailen uden at tænke en masse er meget høj. Og i det øjeblik et offer klikker på linket, kommer angribernes sorte magi til at spille.

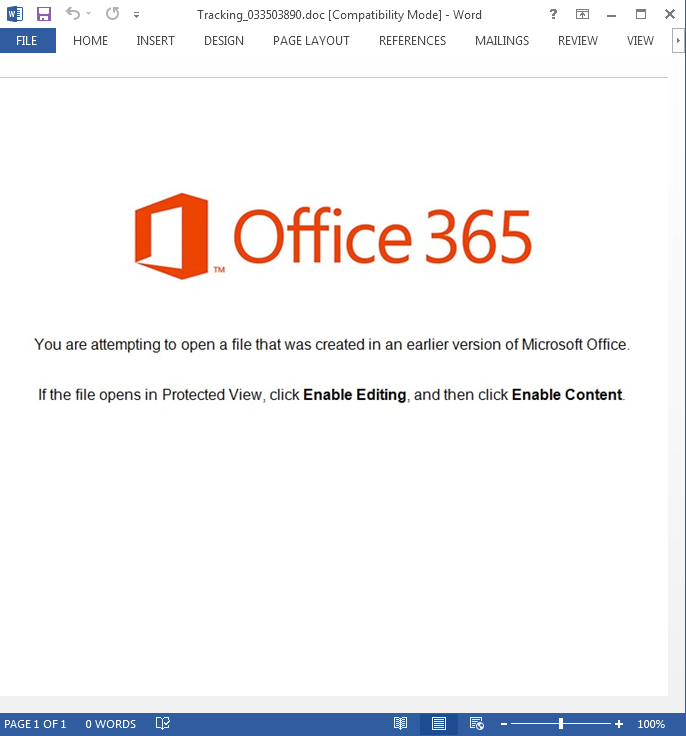

Ved at klikke på linket downloader du en Word-fil. Selvfølgelig har Word-filen intet at gøre med nogen levering - undtagen levering af malware. Den indeholder en ondsindet makrokode. Da Microsoft i dag deaktiverer kørende makroer som standard i sine produkter, er angriberne nødt til at narre brugere til at køre en ældre version. Det er derfor, når et offer forsøger at åbne filen, vises følgende banner.

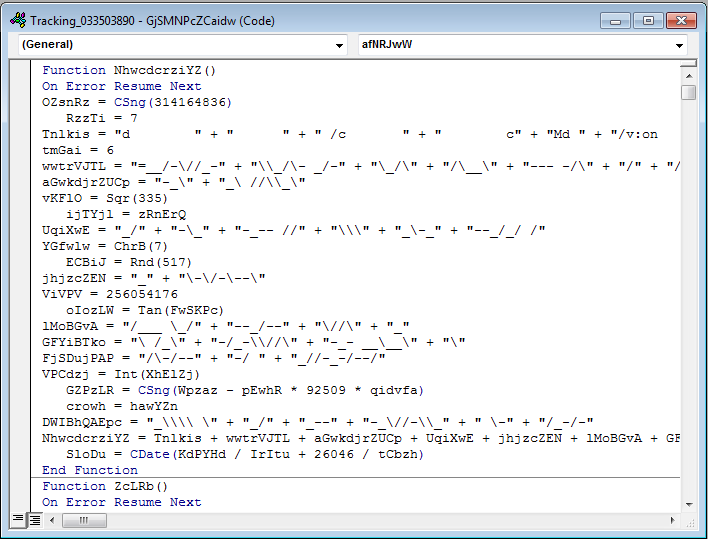

Hvis en bruger adlyder angribernes anmodning, kommer makroscriptet til sin mission - genopbygning af en sløret shell-kode til udførelse af cmd.exe

Efter at have genopbygget den slørede kode, starter cmd.exe PowerShell, og PowerShell forsøger at downloade og udføre en binær fra enhver tilgængelig URL fra listen:

-http://deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

I skrivende stund indeholdt kun den sidste en binær, 984.exe.

Det binære, som du måske kan gætte, er et eksempel på Emotet Banker Trojan.

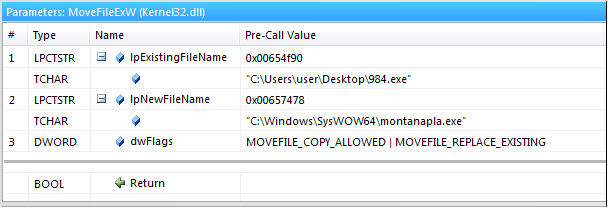

Når den er udført, placerer den binære sig selv til C:WindowsSysWOW64montanapla.exe.

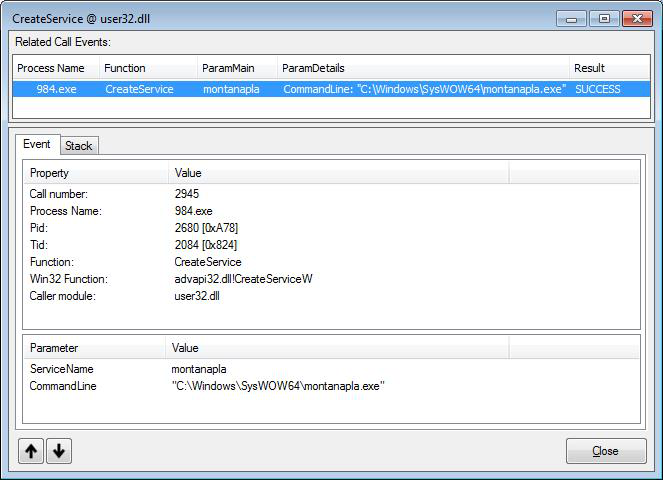

Derefter opretter den en tjeneste ved navn montanapla, der sikrer, at den ondsindede proces starter med hver opstart.

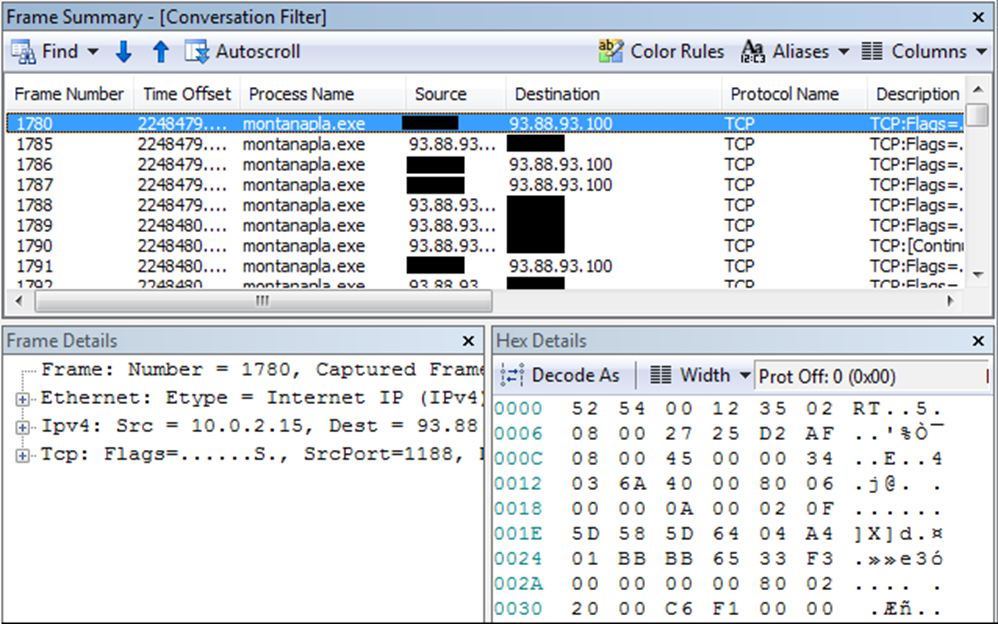

Yderligere forsøger den at oprette forbindelse til Command&Control-servere (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100) for at informere angriberne om det nye offer. Så venter malwaren på angribernes kommandoer.

Nu er den skjulte fjernforbindelse med Command&Control-serveren etableret. Emotet venter, klar til at udføre enhver kommando fra angriberne. Normalt fritter den private data ud på den inficerede maskine; bankoplysninger er en prioritet. Men det er ikke alt. Emotet bruges også som et middel til at levere mange andre typer malware til de inficerede maskiner. Således kan inficering med Emotet kun blive det første led i kæden af den endeløse kompromittering af ofrets computer med diverse malware.

Men Emotet er ikke tilfreds med kun at gå på kompromis med én pc. Den forsøger at inficere andre værter i netværket. Derudover har Emotet stærke evner til at skjule og omgå antimalware-værktøjer. Da den er polymorf, undgår den signaturbaseret påvisning af antiviruses. Emotet er også i stand til at detektere et Virtual Machine-miljø og skjule sig selv med at generere falske indikatorer. Alt dette gør det til en hård nød for en sikkerhedssoftware.

"I dette tilfælde stod vi over for et meget farligt angreb med vidtrækkende implikationer", siger Fatih Orhan, lederen af Comodo Threat Research Labs. ”Det er klart, at sådanne enorme angreb har til formål at inficere så mange brugere som muligt, men det er kun toppen af isbjerget.

At inficere ofre med Emotet udløser bare den ødelæggende proces. For det første inficerer det andre værter i netværket. For det andet downloader den andre typer malware, så infektionsprocessen på de kompromitterede pc'er bliver uendelig og vokser eksponentielt. Ved at stoppe dette massive angreb beskyttede Comodo titusindvis af brugere mod denne snedige malware og skar angribernes drabskæde over. Denne sag er endnu en bekræftelse på, at vores kunder er beskyttet selv mod de farligste og mest kraftfulde angreb”.

Lev sikkert med Comodo!

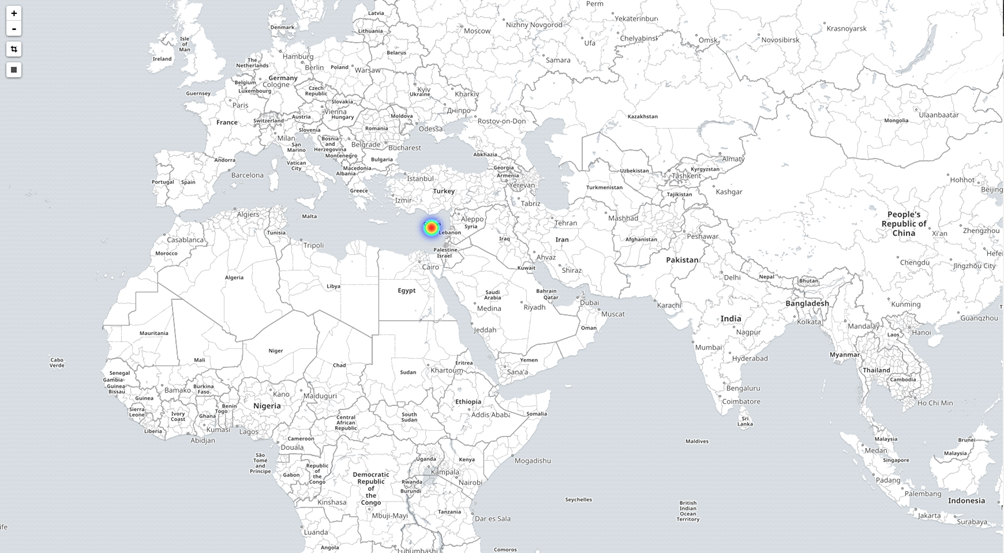

Heatmap og IP'er brugt i angrebet

Angrebet blev udført fra tre Cypern-baserede IP'er og domænet @tekdiyar.com.tr. Det startede den 23. juli 2018 kl. 14:17:55 UTC og sluttede den 27. juli 2018 kl. 01:06:00.

Angriberne sendte 28.294 phishing-e-mails.

Relaterede ressourcer:

START GRATIS PRØVNING FÅ DIT ØJEBLIKKE SIKKERHEDSSCORECARD GRATIS

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- Platoblokkæde. Web3 Metaverse Intelligence. Viden forstærket. Adgang her.

- Kilde: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- evner

- I stand

- Om

- Ifølge

- Desuden

- påvirker

- Alle

- blandt

- analytiker

- ,

- antivirus

- omkring

- angribe

- Angreb

- til rådighed

- bankmand

- Bank

- banner

- bliver

- bliver

- begyndte

- være

- Sort

- Blog

- brand

- tilfælde

- center

- kæde

- odds

- kode

- KOM

- Kommunikation

- Kompromitteret

- at gå på kompromis

- computer

- Tilslut

- tilslutning

- indeholder

- kontrol

- Kursus

- skaber

- nysgerrighed

- Kunder

- Klip

- Cyber

- cybersikkerhed

- Dangerous

- data

- Standard

- definitivt

- levere

- levering

- Detektion

- ødelæggende

- domæne

- downloade

- downloads

- emails

- Endless

- sikrer

- Miljø

- etableret

- Endog

- begivenhed

- Hver

- Undtagen

- udføre

- udførelse

- eksponentielt

- konfronteret

- berømt

- vidtrækkende

- File (Felt)

- Fornavn

- efter

- Gratis

- fra

- generere

- få

- regeringer

- Vokser

- Hård Ost

- hoved

- Skjule

- Høj

- HTTPS

- enorme

- in

- Indikatorer

- oplysninger

- inspirere

- øjeblikkelig

- integration

- IP

- IT

- selv

- juli

- Juli 23

- Labs

- Efternavn

- lancere

- lanceringer

- LINK

- Liste

- lokale

- Lang

- Lot

- maskine

- Maskiner

- Makro

- makroer

- Magic

- maerker

- malware

- mange

- massive

- massivt

- max-bredde

- midler

- besked

- microsoft

- Mission

- øjeblik

- mere

- mest

- navn

- Som hedder

- national

- Behov

- netværk

- Ny

- ONE

- åbent

- Andet

- PC

- pc'er

- Phishing

- PHP

- Steder

- plato

- Platon Data Intelligence

- PlatoData

- Leg

- mulig

- vigtigste

- PowerShell

- præsentere

- prioritet

- private

- behandle

- Produkter

- beskyttet

- offentlige

- klar

- fjern

- anmode

- forskning

- Ressourcer

- roller

- kører

- tilfreds

- Tilfreds med

- scorecard

- Anden

- sikker

- sikkerhed

- Servere

- tjener

- tjeneste

- Shell

- Luskede

- So

- Software

- spredes

- påbegyndt

- opstart

- Tilstand

- standsning

- stærk

- sådan

- målrettet

- verdenen

- Tænker

- tusinder

- trussel

- tre

- tid

- tip

- til

- værktøj

- værktøjer

- Trojan

- Stol

- typer

- URL

- Bruger

- brugere

- sædvanligvis

- UTC

- forskellige

- udgave

- Victim

- ofre

- Virtual

- virtuel maskine

- Venter

- vilje

- uden

- ord

- world

- skrivning

- Du

- Din

- zephyrnet