Globalt er interessen steget omkring Nordkoreas Kimsuky avancerede vedvarende trusselgruppe (alias APT43) og dens kendetegn. Alligevel viser gruppen ingen tegn på at bremse på trods af undersøgelsen.

Kimsuky er en regeringsorienteret trusselsaktør, hvis hovedformål er spionage, ofte (men ikke udelukkende) inden for politik og atomvåbenforskning. Dens mål har spændt over regerings-, energi-, medicinal- og finanssektoren og mere ud over det, for det meste i lande, som DPRK betragter som ærkefjender: Sydkorea, Japan og USA.

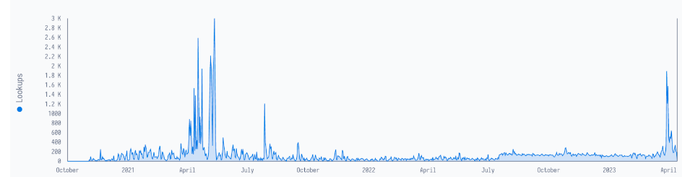

Kimsuky er på ingen måde et nyt outfit - CISA har sporet gruppens aktivitet helt tilbage til 2012. Interessen toppede i sidste måned takket være en rapport fra cybersikkerhedsfirmaet Mandiantog en Chrome-udvidelsesbaseret kampagne det førte til en fælles advarsel fra tyske og koreanske myndigheder. I en blog udgivet 20. april, har VirusTotal fremhævet en stigning i malware-opslag forbundet med Kimsuky, som vist i grafen nedenfor.

Mange en APT er smuldret under øget kontrol fra forskere og retshåndhævelse. Men tegn viser, at Kimsuky er uberørt.

"Normalt når vi udgiver indsigt, siger de 'Åh, wow, vi er afsløret. Tid til at gå under jorden," siger Michael Barnhart, hovedanalytiker hos Mandiant, om typiske APT'er.

I Kimsukys tilfælde er der dog ”ingen der er ligeglad. Vi har set nul afmatning med denne ting."

Hvad sker der med Kimsuky?

Kimsuky har gennemgået mange iterationer og udviklinger, bl.a en direkte opdeling i to undergrupper. Dens medlemmer er mest praktiserede i spyd-phishing, idet de efterligner medlemmer af målrettede organisationer i phishing-e-mails - ofte i uger ad gangen - for at komme tættere på de følsomme oplysninger, de leder efter.

Den malware, de har implementeret gennem årene, er dog langt mindre forudsigelig. De har demonstreret samme kapacitet som ondsindede browserudvidelser, trojanske heste med fjernadgang, modulær spyware, og mere, noget af det kommercielt og noget ikke.

I blogindlægget fremhævede VirusTotal APT's tilbøjelighed til at levere malware via .docx-makroer. I nogle få tilfælde benyttede gruppen sig dog CVE-2017-0199, en sårbarhed i Windows og Microsoft Office, der er vurderet til vilkårlig kodeeksekvering med høj grad af alvorlighed.

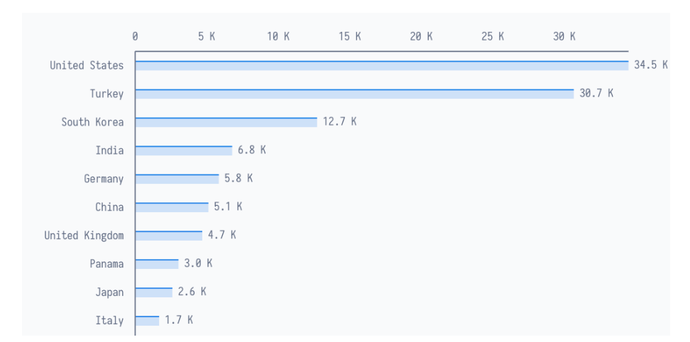

Med den seneste stigning i interessen omkring Kimsuky har VirusTotal afsløret, at de fleste uploadede prøver kommer fra Sydkorea og USA. Dette følger med gruppens historie og motiver. Det har dog også sine ranker i lande, man måske ikke umiddelbart forbinder med nordkoreansk politik, som Italien og Israel.

For eksempel, når det kommer til opslag - personer, der interesserer sig for prøverne - kommer næstmest volumen fra Tyrkiet. "Dette kan tyde på, at Tyrkiet enten er et offer eller en kanal for nordkoreanske cyberangreb," ifølge blogindlægget.

Sådan forsvarer du dig mod Kimsuky

Fordi Kimsuky retter sig mod organisationer på tværs af lande og sektorer, er rækken af organisationer, der skal bekymre sig om dem, større end de fleste nationalstats-APT'er.

"Så det, vi har prædiket overalt," siger Barnhart, "er styrke i antal. Med alle disse organisationer rundt om i verden er det vigtigt, at vi alle taler med hinanden. Det er vigtigt, at vi samarbejder. Ingen bør operere i en silo."

Og, understreger han, fordi Kimsuky bruger individer som kanaler til større angreb, skal alle være på udkig. "Det er vigtigt, at vi alle har denne baseline: Klik ikke på links, og brug din multi-faktor-godkendelse."

Med simple sikkerhedsforanstaltninger mod spyd-phishing kan selv nordkoreanske hackere blive forpurret. "Ud fra det, vi ser, virker det, hvis du rent faktisk tager dig tid til at følge din cyberhygiejne," bemærker Barnhart.

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- Platoblokkæde. Web3 Metaverse Intelligence. Viden forstærket. Adgang her.

- Udmøntning af fremtiden med Adryenn Ashley. Adgang her.

- Kilde: https://www.darkreading.com/threat-intelligence/north-korea-kimsuky-apt-keeps-growing-despite-public-outing

- :har

- :er

- :ikke

- 7

- 8

- a

- Om

- adgang

- Ifølge

- tværs

- aktivitet

- faktisk

- fremskreden

- Efter

- mod

- Alle

- også

- an

- analytiker

- ,

- april

- APT

- ER

- omkring

- AS

- Associate

- forbundet

- At

- Angreb

- Godkendelse

- Myndigheder

- tilbage

- Baseline

- BE

- fordi

- været

- jf. nedenstående

- Beyond

- Blog

- browser

- men

- by

- CAN

- tilfælde

- tilfælde

- Chrome

- klik

- tættere

- kode

- samarbejde

- kommer

- kommerciel

- anser

- lande

- land

- Cyber

- Cyberangreb

- Cybersecurity

- leverer

- demonstreret

- indsat

- Trods

- Don

- ned

- Nordkorea

- hver

- enten

- emails

- energi

- håndhævelse

- spionage

- Endog

- udviklinger

- eksempel

- udelukkende

- udførelse

- udsat

- udvidelser

- få

- Fields

- finansielle

- Firm

- følger

- Til

- fra

- Tysk

- få

- Go

- gå

- Regering

- graf

- større

- gruppe

- Dyrkning

- hackere

- Have

- he

- Høj

- Fremhævet

- historie

- Men

- HTML

- HTTPS

- straks

- vigtigt

- in

- Herunder

- enkeltpersoner

- oplysninger

- indsigt

- interesse

- ind

- israel

- IT

- Italiensk vin

- iterationer

- ITS

- Japan

- fælles

- korea

- koreansk

- Efternavn

- Lov

- retshåndhævelse

- Led

- ligesom

- links

- makroer

- Main

- malware

- mange

- max-bredde

- Kan..

- midler

- Medlemmer

- Michael

- microsoft

- måske

- Måned

- mere

- mest

- Behov

- Ny

- NIST

- Nord

- Nordkorea

- nordkoreanske hackere

- Noter

- nukleare

- numre

- of

- Office

- on

- ONE

- drift

- or

- ordrer

- organisationer

- Andet

- i løbet af

- Pharmaceutical

- Phishing

- plato

- Platon Data Intelligence

- PlatoData

- politik

- politik

- Indlæg

- Forudsigelig

- Main

- offentlige

- offentliggøre

- offentliggjort

- rækkevidde

- RE

- nylige

- fjern

- Remote Access

- forskning

- forskere

- Revealed

- s

- siger

- Anden

- Sektorer

- se

- følsom

- bør

- Vis

- Skilte

- Simpelt

- Sænk farten

- langsommere

- So

- nogle

- Kilde

- Syd

- Sydkorea

- Spyd phishing

- spike

- delt

- Stater

- Stadig

- styrke

- steg

- Tag

- tager

- Tal

- målrettet

- mål

- end

- Tak

- at

- Grafen

- verdenen

- Them

- Disse

- de

- ting

- denne

- trussel

- Gennem

- tid

- til

- Tyrkiet

- typisk

- under

- uberørt

- Forenet

- Forenede Stater

- uploadet

- brug

- sædvanligvis

- udnyttet

- Ve

- via

- Victim

- virus

- bind

- sårbarhed

- advarsel

- Vej..

- we

- Våben

- uger

- Hvad

- WHO

- vinduer

- med

- Arbejde

- world

- år

- Du

- Din

- zephyrnet

- nul