For to uger siden rapporterede vi om to nul-dage i Microsoft Exchange, der var blevet rapporteret til Microsoft tre uger forinden af et vietnamesisk firma, der hævdede at være stødt på fejlene på en hændelsesreaktion på en kundes netværk. (Du skal muligvis læse det to gange.)

Som du sikkert husker, minder fejlene om sidste års ProxyLogin/ProxyShell sikkerhedsproblemer i Windows, selvom der denne gang kræves en autentificeret forbindelse, hvilket betyder, at en hacker har brug for mindst én brugers e-mail-adgangskode på forhånd.

Dette førte til det morsomme-men-unødvendigt-forvirrende navn ProxyNotShell, selvom vi refererer til det i vores egne noter som E00F, en forkortelse for Byt dobbelt nul-dag fejl, fordi det er sværere at fejllæse.

Du vil sikkert også huske den vigtige detalje, at den første sårbarhed i E00F-angrebskæden kan udnyttes, efter du har udført adgangskodedelen af at logge på, men før du har foretaget nogen 2FA-godkendelse, der er nødvendig for at fuldføre logon-processen.

Det gør det til, hvad Sophos ekspert Chester Wisniewski eftersynkroniseret et "midt-godkendelses"-hul snarere end en ægte post-godkendelsesfejl:

For en uge siden, da vi lavede en hurtig opsummering af Microsofts svar på E00F, som har set virksomhedens officielle afhjælpningsråd blive ændret flere gange, spekulerede vi i Naked Security-podcasten som følger:

Jeg tog et kig på Microsofts guideline-dokument i morges [2022-10-05], men jeg så ingen oplysninger om en patch eller hvornår en vil være tilgængelig.

Næste tirsdag [2022-10-11] er det Patch Tuesday, så måske bliver vi nødt til at vente indtil da?

For en dag siden [2022-10-11] var seneste patch tirsdag...

…og den største nyhed er næsten helt sikkert, at vi tog fejl: vi bliver nødt til at vente endnu længere.

Alt undtagen Exchange

Denne måneds Microsoft-patches (forskelligt rapporteret som nummer 83 eller 84, afhængigt af hvordan du tæller og hvem der tæller) dækker 52 forskellige dele af Microsofts økosystem (hvad virksomheden beskriver som "produkter, funktioner og roller"), inklusive flere, vi aldrig engang havde hørt om før.

Det er en svimlende liste, som vi har gentaget her i sin helhed:

Active Directory Domain Services Azure Azure Arc Client Server Run-time Subsystem (CSRSS) Microsoft Edge (Chromium-baseret) Microsoft Graphics Component Microsoft Office Microsoft Office SharePoint Microsoft Office Word Microsoft WDAC OLE DB-udbyder til SQL NuGet Client Remote Access Service Point-to- Point Tunneling Protocol Rolle: Windows Hyper-V Service Fabric Visual Studio Code Windows Active Directory Certificate Services Windows ALPC Windows CD-ROM Driver Windows COM+ Event System Service Windows Connected User Experience og Telemetri Windows CryptoAPI Windows Defender Windows DHCP Client Windows Distributed File System (DFS) ) Windows DWM Core Library Windows Event Logging Service Windows Gruppepolitik Windows Group Policy Preference Client Windows Internet Key Exchange (IKE) Protocol Windows Kernel Windows Local Security Authority (LSA) Windows Local Security Authority Subsystem Service (LSASS) Windows Local Session Manager (LSM) Windows NTFS Windows NTLM Windows ODBC-drivervindue s Perception Simulation Service Windows Point-to-Point Tunneling Protocol Windows Portable Device Enumerator Service Windows Print Spooler Komponenter Windows Resilient File System (ReFS) Windows Secure Channel Windows Sikkerhedssupport Provider Interface Windows Server Fjerntilgængelige registreringsnøgler Windows Server Service Windows Storage Windows TCP/ IP Windows USB Seriel Driver Windows Web Account Manager Windows Win32K Windows WLAN Service Windows Workstation Service

Som du kan se, vises ordet "Exchange" kun én gang, i forbindelse med IKE, den internetnøgleudvekslingsprotokol.

Så der er stadig ingen rettelse til E00F-fejlene, en uge efter at vi fulgte op på vores artikel fra en uge før det om en indledende rapport tre uger før det.

Med andre ord, hvis du stadig har din egen lokale Exchange-server, selvom du kun kører det som en del af en aktiv migrering til Exchange Online, denne måneds Patch Tuesday har ikke givet dig nogen Exchange-hjælp, så sørg for, at du er opdateret med Microsofts seneste produktreduktioner, og at du ved, hvilke detektions- og trusselsklassificeringer cybersikkerhedsleverandøren bruger for at advare dig om potentielle ProxyNotShell/E00F-angribere, der undersøger dit netværk.

Hvad blev der rettet?

For en detaljeret gennemgang af, hvad der blev rettet i denne måned, gå over til vores søsterside, Sophos News, for en "insider" rapporter om sårbarheder og udnyttelse fra SophosLabs:

Højdepunkterne (eller lowlights, afhængigt af dit synspunkt) inkluderer:

- En offentligt offentliggjort fejl i Office, der kan føre til datalækage. Vi kender ikke til faktiske angreb, der bruger denne fejl, men oplysninger om, hvordan man misbruger den, var tilsyneladende kendt af potentielle angribere, før patchen dukkede op. (CVE-2022-41043)

- En offentligt udnyttet elevation-of-privilege-fejl i COM+ Event System Service. Et sikkerhedshul, der er offentligt kendt, og som allerede er blevet udnyttet i virkelige angreb er en zero-day, fordi der var nul dage, hvor du kunne have anvendt patchen, før cyberunderverdenen vidste, hvordan den skulle misbruges. (CVE-2022-41033)

- En sikkerhedsfejl i, hvordan TLS-sikkerhedscertifikater behandles. Denne fejl blev tilsyneladende rapporteret af regeringens cybersikkerhedstjenester i Det Forenede Kongerige og USA (henholdsvis GCHQ og NSA), og kunne give angribere mulighed for at misrepræsentere sig selv som ejeren af en andens kodesignering eller webstedscertifikat. (CVE-2022-34689)

Denne måneds opdateringer gælder stort set hver version af Windows derude, fra Windows 7 32-bit hele vejen til Server 2022; opdateringerne dækker Intel og ARM varianter af Windows; og de inkluderer i det mindste nogle rettelser til det, der er kendt som Server Core installerer.

(Server Core er et nedslidt Windows-system, der efterlader dig med en meget grundlæggende server med kun kommandolinje med en stærkt reduceret angrebsoverflade, der udelader den slags komponenter, du simpelthen ikke har brug for, hvis alt, hvad du ønsker, er f. for eksempel en DNS- og DHCP-server.)

Hvad skal jeg gøre?

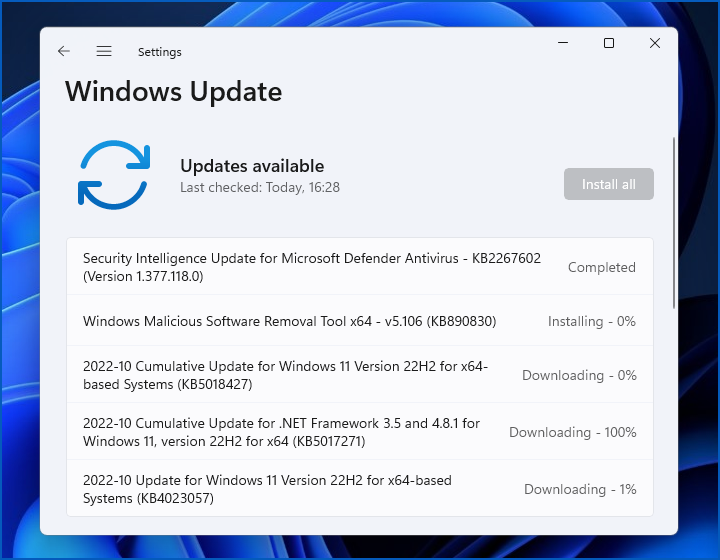

Som vi forklarer i vores detaljeret analyse på Sophos News, kan du enten gå ind Indstillinger > Windows Update og find ud af, hvad der venter på dig, eller du kan besøge Microsofts online Opdateringsvejledning og hent individuelle opdateringspakker fra Opdater katalog.

Du ved hvad vi vil sige/

For det er altid vores måde.

Det vil sige: "Forsink ikke/

Gør det bare i dag."

- 0 dag

- blockchain

- coingenius

- cryptocurrency tegnebøger

- kryptoverveksling

- cybersikkerhed

- cyberkriminelle

- Cybersecurity

- afdeling for indenrigssikkerhed

- digitale tegnebøger

- Exploit

- firewall

- Kaspersky

- malware

- Mcafee

- microsoft

- Naked Security

- Nexbloc

- patch tirsdag

- plato

- platon ai

- Platon Data Intelligence

- Platon spil

- PlatoData

- platogaming

- VPN

- sårbarhed

- website sikkerhed

- vinduer

- zephyrnet

![S3 Ep114: Forebyggelse af cybertrusler – stop dem, før de stopper dig! [Lyd + tekst] S3 Ep114: Forebyggelse af cybertrusler – stop dem, før de stopper dig! [Lyd + tekst] PlatoBlockchain Data Intelligence. Lodret søgning. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)