Cybersikkerhedsforskere i Belgien og USA for nylig udgivet et papir planlagt til præsentation senere i år på USENIX 2023-konferencen.

De tre medforfattere kunne ikke modstå en slående titel, der døbte deres angreb Indramning af rammer, med en lidt nemmere at følge strapline, der siger Omgå Wi-Fi-kryptering ved at manipulere sendekøer.

Som sikkerhedsforskere plejer at gøre, spurgte trioen sig selv: "Hvad sker der, når en Wi-Fi-bruger midlertidigt afbryder forbindelsen fra netværket, enten ved et uheld eller med vilje, men meget vel kan dukke op igen online efter en kort afbrydelse?"

Stil det i kø for en sikkerheds skyld!

Den trådløse chip i en telefon eller bærbar computer kan midlertidigt falde i strømbesparende eller "dvale"-tilstand for at spare strøm eller glide uden for rækkevidde og derefter ind igen...

…i hvilken tid gemmer adgangspunkter ofte eventuelle svarpakker, der ankommer til anmodninger, der stadig var ubesvarede på det tidspunkt, hvor enheden slukkede eller gik uden for rækkevidde.

I betragtning af, at en klient, der er afbrudt, ikke kan indlede nye anmodninger, før den meddeler sin tilbagevenden til aktiv deltagelse i netværket, er det ikke sandsynligt, at et adgangspunkt hænger fast med så mange tilbageværende svarpakker for hver inaktiv bruger.

Så hvorfor ikke bare stille dem i kø, så længe der er nok ledig hukommelse tilbage, og levere dem senere, når enheden genopretter forbindelsen, for at forbedre bekvemmeligheden og gennemløbet?

Hvis hukommelsen løber tør, eller en enhed forbliver offline for længe, kan pakker, der står i kø, kasseres uskadeligt, men så længe der er plads til at opbevare dem der "til senere", hvilken skade kan det forårsage?

Ryster herreløse pakker løs

Svaret, opdagede vores forskere, er, at såkaldte aktive modstandere måske er i stand til at ryste løs i det mindste nogle data i kø fra i det mindste nogle adgangspunkter.

Det viste sig, at dataene i kø blev gemt i dekrypteret form, idet man forudså, at de muligvis skulle krypteres igen med en ny sessionsnøgle til levering senere.

Du kan sikkert gætte, hvor det går hen.

Forskerne fandt ud af forskellige måder at narre nogle adgangspunkter til at frigive disse netværkspakker i kø ...

…enten uden nogen som helst kryptering, eller krypteret med en ny sessionsnøgle, som de valgte til formålet.

Søvnig bypass

I et angreb fortalte de blot adgangspunktet, at det var dit trådløse kort, og at du var ved at gå i "sleep mode", og rådede dermed adgangspunktet til at begynde at stille data i kø i et stykke tid.

Irriterende nok var anmodningerne "Jeg tager en lur nu" ikke i sig selv krypterede, så forskerne behøvede ikke engang at kende adgangskoden til Wi-Fi-netværket, endsige for at have opsnuset opsætningen af din originale sessionsnøgle (den PMK, eller parvis hovednøgle).

Kort efter det foregav de, at de var din bærbare computer eller telefon, der "vågner op igen".

De ville bede om at gentilknytte adgangspunktet, men uden krypteringsnøgle indstillet denne gang, og opsnuse eventuelle svar i kø fra før.

De fandt ud af, at adskillige adgangspunkter ikke bekymrede sig om, at data i kø, som oprindeligt blev anmodet om i et krypteret format, nu blev frigivet i ukrypteret form, og så i det mindste nogle data ville lække ud.

Brug ikke den nøgle, brug denne i stedet for

I et andet angreb brugte de en lidt anden teknik.

Denne gang sendte de spoofede pakker ud for at tvinge dit trådløse netværkskort til at koble fra netværket, hvorefter de hurtigt satte en ny forbindelse op, med en ny sessionsnøgle.

Til dette angreb er det selvfølgelig nødvendigt at kende Wi-Fi-netværksnøglen, men i mange kaffebarer eller delte arbejdspladser er disse nøgler så gode som offentlige, typisk skrevet på en tavle eller delt i en velkomstmail.

Hvis de var i stand til at sparke dig ud af netværket på præcis det rigtige tidspunkt (eller det forkerte øjeblik fra dit perspektiv), for eksempel lige efter du havde sendt en anmodning ud, som de var interesseret i...

…og det lykkedes dem at fuldføre deres forfalskede genforbindelse i tide, de kunne muligvis dekryptere et par svarfragmenter, der stod i kø fra før.

Selvom du bemærkede, at du havde afbrudt netværket, ville din computer sandsynligvis forsøge at oprette forbindelse igen automatisk.

Hvis angriberne havde formået at "æde op" eventuelle svar i kø i mellemtiden, ville din egen genforbindelse ikke være helt problemfri - for eksempel kan du se en ødelagt webside eller en mislykket download snarere end en problemfri genopretning efter afbrydelsen.

Men fejl, når du afbryder forbindelsen og derefter genopretter forbindelsen til trådløse hotspots, er almindelige nok til, at du sandsynligvis ikke ville tænke meget over det, hvis noget overhovedet.

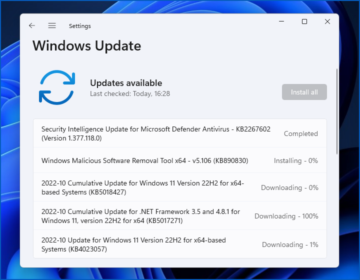

Hvad skal jeg gøre?

For udviklere af adgangspunkter:

- Hvis dine adgangspunkter kører på Linux, skal du bruge 5.6-kernen eller nyere. Dette omgår tilsyneladende det første angreb, fordi data i kø vil ikke blive frigivet, hvis de blev krypteret ved ankomsten, men ville være ukrypteret, når de endelig blev sendt ud.

- Skyl trafikkøer ved vigtige ændringer. Hvis en klient afbryder forbindelsen og vil genoprette forbindelsen med en ny sessionsnøgle, skal du nægte at genkryptere data i køen modtaget under den gamle nøgle. Bare kasser det i stedet.

For hotspot-brugere:

- Minimer mængden af ukrypteret trafik, du sender. Her taler vi om et andet niveau af kryptering oven på din Wi-Fi-sessionsnøgle, såsom HTTPS til din web-browsing og DNS-over-HTTPS til dine DNS-anmodninger.

Med et ekstra lag af kryptering på applikationsniveau kan enhver, der dekrypterer dine Wi-Fi-pakker, stadig ikke forstå dataene i dem.

Angriberne kan muligvis finde ud af detaljer på netværksniveau såsom IP-numre på servere, du har oprettet forbindelse til, men hvis du holder dig til HTTPS, mens du browser, vil det indhold, du sender og modtager, ikke blive udsat for disse ganske vist begrænsede angreb.

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- Platoblokkæde. Web3 Metaverse Intelligence. Viden forstærket. Adgang her.

- Kilde: https://nakedsecurity.sophos.com/2023/04/03/researchers-claim-they-can-bypass-wi-fi-encryption-briefly-at-least/

- :er

- $OP

- 1

- 2023

- a

- I stand

- Om

- absolutte

- adgang

- aktiv

- Yderligere

- rådgive

- Efter

- Alle

- alene

- beløb

- ,

- annoncerer

- En anden

- besvare

- foregribe

- nogen

- ER

- ankomst

- AS

- At

- angribe

- Angreb

- forfatter

- auto

- automatisk

- tilbage

- background-billede

- BE

- fordi

- før

- være

- Belgien

- fastklemt

- grænse

- Bund

- kortvarigt

- Broken

- Browsing

- by

- CAN

- kort

- Årsag

- center

- Ændringer

- chip

- valgte

- krav

- kunde

- Kaffe

- farve

- Fælles

- fuldføre

- computer

- Konference

- tilsluttet

- tilslutning

- indhold

- bekvemmelighed

- kunne

- Kursus

- dæksel

- data

- Dekryptér

- levere

- levering

- detaljer

- udviklere

- enhed

- forskellige

- opdaget

- Skærm

- dns

- ned

- downloade

- Drop

- hver

- enten

- krypteret

- kryptering

- nok

- helt

- Endog

- præcist nok

- eksempel

- udsat

- mislykkedes

- få

- Figur

- regnede

- Endelig

- Fornavn

- Til

- Tving

- formular

- format

- fundet

- Gratis

- fra

- få

- Go

- gå

- godt

- sker

- Have

- højde

- link.

- Hotspot

- hover

- HTTPS

- Forbedre

- in

- inaktive

- indlede

- i stedet

- interesseret

- IP

- IT

- ITS

- jpg

- Holde

- Nøgle

- nøgler

- sparke

- Kend

- laptop

- lag

- lække

- Niveau

- Sandsynlig

- Limited

- linux

- Lang

- Lav

- lave

- lykkedes

- manipulere

- mange

- Margin

- Master

- max-bredde

- Hukommelse

- måske

- tilstand

- øjeblik

- Behov

- netværk

- Ny

- normal

- numre

- talrige

- of

- offline

- Gammel

- on

- ONE

- online

- original

- oprindeligt

- nedbrud

- egen

- pakker

- side

- deltagelse

- Adgangskode

- paul

- perspektiv

- telefon

- plato

- Platon Data Intelligence

- PlatoData

- Punkt

- punkter

- position

- Indlæg

- magt

- strøm

- præsentation

- sandsynligvis

- offentlige

- formål

- hurtigt

- rækkevidde

- hellere

- modtage

- modtaget

- for nylig

- opsving

- frigivet

- svar

- anmode

- anmodninger

- forskere

- afkast

- Gem

- siger

- planlagt

- sømløs

- Anden

- sikkerhed

- forstand

- Servere

- Session

- sæt

- setup

- delt

- butikker

- Kort

- ganske enkelt

- lidt anderledes

- So

- solid

- nogle

- Space

- starte

- Stadig

- opbevaret

- sådan

- SVG

- tager

- taler

- at

- deres

- Them

- selv

- Disse

- i år

- tre

- kapacitet

- tid

- Titel

- til

- også

- top

- Trafik

- overgang

- transmittere

- gennemsigtig

- Drejede

- typisk

- under

- URL

- us

- brug

- Bruger

- brugere

- forskellige

- måder

- web

- velkommen

- GODT

- Hvad

- som

- mens

- WHO

- Wi-fi

- bredde

- vilje

- trådløs

- med

- uden

- ville

- skriftlig

- Forkert

- år

- Du

- Din

- zephyrnet

![S3 Ep125: Når sikkerhedshardware har sikkerhedshuller [Lyd + tekst] S3 Ep125: Når sikkerhedshardware har sikkerhedshuller [Lyd + tekst]](https://platoblockchain.com/wp-content/uploads/2023/03/s3-ep125-when-security-hardware-has-security-holes-audio-text-300x156.png)

![S3 Ep 126: Prisen på hurtig mode (og feature creep) [Lyd + tekst] S3 Ep 126: Prisen på hurtig mode (og feature creep) [Lyd + tekst]](https://platoblockchain.com/wp-content/uploads/2023/03/s3-ep-126-the-price-of-fast-fashion-and-feature-creep-audio-text-300x156.png)