Læsetid: 6 minutter

Efterhånden som nyere blockchains fortsætter med at lancere, bliver cross-chain-broer mere uundværlige end nogensinde for at forbedre interoperabiliteten mellem blockchain-økosystemer.

Når det er sagt, lægger den nye innovation også overfladen for en lang række angrebsvektorer. Ifølge Chainalysis, Cross-chain bro hacks alene udgør op til 69 % af stjålne midler i 2022.

Der har været 13 Tværkædebro

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>broangreb på tværs af kæder frem og tilbage, hvor 2022 er året med flest flertal.

Denne artikel giver en kortfattet beskrivelse af alle hack-begivenheder på tværs af kæder i 2022 for bedre klarhed om sikring af krydskædede broer i nutidens tid.

Hvordan giver krydskædede broer interoperabilitet af kryptoaktiver?

Lad os forstå driften af en Tværkædebro

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>bro gennem et eksempel.

En bruger har aktiver på Ethereum-netværket, men skal bruge dem på Polygon. Han søger straks en centraliseret børs som Coinbase eller Binance og konverterer sine ETH-beholdninger til MATIC til brug på Polygon.

Nu ønsker han, at det resterende MATIC-token skal konverteres tilbage til ETH. Så han bliver nødt til at gennemgå den samme proces igen.

Interessant nok får cross-chain-broer processen lige og giver en nemmere måde at overføre aktiver frem og tilbage mellem forskellige blockchain-netværk.

Hvordan gør den det?

De fleste krydskædede broer fungerer på lås-og-mynte-modellen for at opnå interoperabilitet.

Det samme scenarie, hvor brugeren ønsker at bruge ETH-tokens på Polygon-netværket. Lad os se på, hvordan han kan gøre det gennem en Tværkædebro

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>bro på tværs af kæder.

- Brugeren kan sende ETH-tokenet til en bestemt adresse på Ethereum-kæden og betale transaktionsgebyret.

- ETH-tokenserne er låst i en smart kontrakt af validatoren eller holdes af en forvaringstjeneste.

- Nu præges MATIC-tokens med værdi svarende til låste ETH-tokens på Polygon-kæden (dvs. destinationskæden)

- Brugeren modtager MATIC-tokenet i sin tegnebog, og han kan bruge det til at foretage transaktioner

Hvad hvis brugeren ønsker at få sit ETH-token tilbage?

Det er her 'brændingen af poletter' kommer ind i billedet.

- Brugeren kan sende deres resterende MATIC-token i tegnebogen til en bestemt adresse i Polygon-kæden.

- Disse MATIC-tokens brændes, så midlerne ikke kan genbruges

- De smarte kontrakter eller depotservice frigiver ETH-tokenet og krediterer dem i brugerens tegnebog.

I virkeligheden fungerer cross-chain-broer ved at pakke tokens ind, der skal bruges fra en blockchain til en anden.

Hvis en bruger ønsker at bruge Bitcoin i Ethereum-netværket, konverterer cross-chain-broer BTC'en i Bitcoin blockchain til indpakket Bitcoin (wBTC) på Ethereum blockchain.

Ved at se på dette kan vi nemt sige, at der er betydelige kompleksiteter som kilde, og destinationsblockchain bruger to forskellige smarte kontrakter. Og derfor sætter problemer fra begge sider brugerens penge i fare.

Broer kan være af to typer: pålidelige og tillidsløse

Overordnet set bestemmer brotypen, hvem der har magten over fondene.

Pålidelige broer drives af centrale enheder, der varetager de midler, der overføres gennem broer.

Tillidsløse broer funktion på smarte kontrakter og algoritmer, og selve den smarte kontrakt igangsætter enhver handling. Så på den måde har brugerne kontrol over deres aktiver.

Forstyrrelser, der førte til brobrud på tværs af kæder

Nylige registreringer af hacks fra 2021-22 viser tydeligt, at DeFi-broer er de mest eftertragtede mål af angribere.

Sporing af hacks, der nogensinde er sket siden grundlæggelsen af krydskædede broer

Som sagt før, bidrager 2022 til størstedelen af hacks, og lad os se på, hvad der gik galt i alle disse hacks.

BSC (urevideret)

"2M BNB token til en værdi af $586M stjålet fra BSC token hub."

BSC token hub er en Binance-bro, der forbinder den gamle Binance Beacon-kæde og BNB-kæden. Angriberen ved at vise falsk bevis for indbetaling på Binance Beacon-kæden, prægede 2M BNB fra BNB-broen.

Hackeren udnyttede fejlen i Binance-broen, der verificerede beviser, og lånte 1M BNB hver fra to transaktioner.

Angriberen brugte derefter den lånte fond som sikkerhed på BSC-udlånsplatformen Venus-protokollen, og likviditeten blev øjeblikkeligt overført til andre blockchain-netværk.

Nomadeangreb

"Nomadebroen faldt for et brutalt angreb og mistede 190 millioner dollars likviditet"

Nomad viste sig at være et tilladelsesløst hack, som alle kunne deltage i og udnytte. Efter den rutinemæssige kontraktopgradering blev Replica-kontrakten initialiseret med en fejl.

process()-funktionen er ansvarlig for udførelse af meddelelser på tværs af kæder og har et internt krav om at validere merkle-roden til behandling af meddelelserne.

Ved at udnytte kodningsfejlen var udnytteren i stand til at kalde process()-funktionen direkte uden at skulle 'bevise' deres gyldighed.

Fejlen i koden validerede 'beskeder'-værdien på 0 (ugyldig, ifølge legacy logik) som 'bevist'. Dette betød således, at ethvert process()-kald blev godkendt som gyldigt, hvilket førte til udnyttelse af midler fra broen.

Mange hackere tog chancen for at plyndre massive penge gennem en simpel copy/paste af den samme proces() funktionskald via Etherscan.

Harmoni bro

"Harmony ramte den hårde vej og tabte over $100 millioner på et kompromis med privat nøgle"

Harmony bridge var sikret med 2 af 5 multisig, hvor angrebsvektoren formåede at få adgang til to adresser.

Hackeren brugte den kompromitterede adresse, der var nødvendig for at gennemføre enhver transaktion, og tog endelig $100 millioner i hænderne fra broen.

De færreste har mistanke om, at kompromitteringen af den private nøgle kan skyldes, at hackeren har fået adgang til de servere, der kører disse hot wallets.

Ronin Network (ikke-revideret)

"Det største af kryptohackene - Ronin udnytter for ~$624M"

Ronin var en Ethereum-sidekæde, der arbejdede på Proof of Authority-modellen med ni validatorer til godkendelse af transaktioner.

Fem ud af ni validatorgodkendelse er påkrævet for at godkende ind- og udbetalingstransaktioner. Ud af dette er fire validatorer interne teammedlemmer, og kun en signatur mere er nødvendig for at autorisere transaktioner.

Ud over at kompromittere de fire interne valideringsnoder, fik hackeren også adgang til denne femte signatur, hvilket drænede midlerne fra Ronin-brokontrakten.

Desværre blev angrebet identificeret, efter at der er gået næsten en uge.

Meter.io (Ikke revideret)

"$4.4M taget fra Meter.io på grund af broangreb"

Meter.io, en forgrening af chainSafe's ChainBridge, lanceret med en ændring i indbetalingsmetoden af ERC20-handleren.

Uoverensstemmelserne i indbetalingsmetoden blev udnyttet af hackeren, som plyndrer penge ved at sende et vilkårligt beløb i opkaldsdata.

ormehul

"Ormehulshændelse med hackeren, der tjener $326 millioner i processen"

Wormhole, en Solana-bro, blev manipuleret til at tro, at 120k ETH blev deponeret på Ethereum, hvilket gjorde det muligt for hackeren at præge tilsvarende indpakkede aktiver på Solana.

Hackerne udnyttede manglerne i 'Solana_program::sysvar::instruktionerne' og i 'Solana_programmet', der ikke bekræftede adressen korrekt. Ved at bruge dette oplyste angriberen en adresse, der kun indeholdt 0.1 ETH og producerede et falsk 'Signatursæt' for svigagtigt at præge 120k indpakket ETH på Solana.

Qbridge (Ikke revideret)

"Qbridge under linsen for $80M udnyttelse"

Qubit tillader sikkerhedsstillelse på tværs af kæder af aktiver mellem Ethereum og BSC.

Den logiske fejl i fejlen gjorde xETH tilgængelig på BSC uden et ETH-indskud på Ethereum. Dette fik hackere til at erhverve sikkerhedslån på Qubit på trods af, at de ikke havde nogen indskud låst i Ethereum-kontrakten.

Lidt lys på tværkædebrosikkerhed

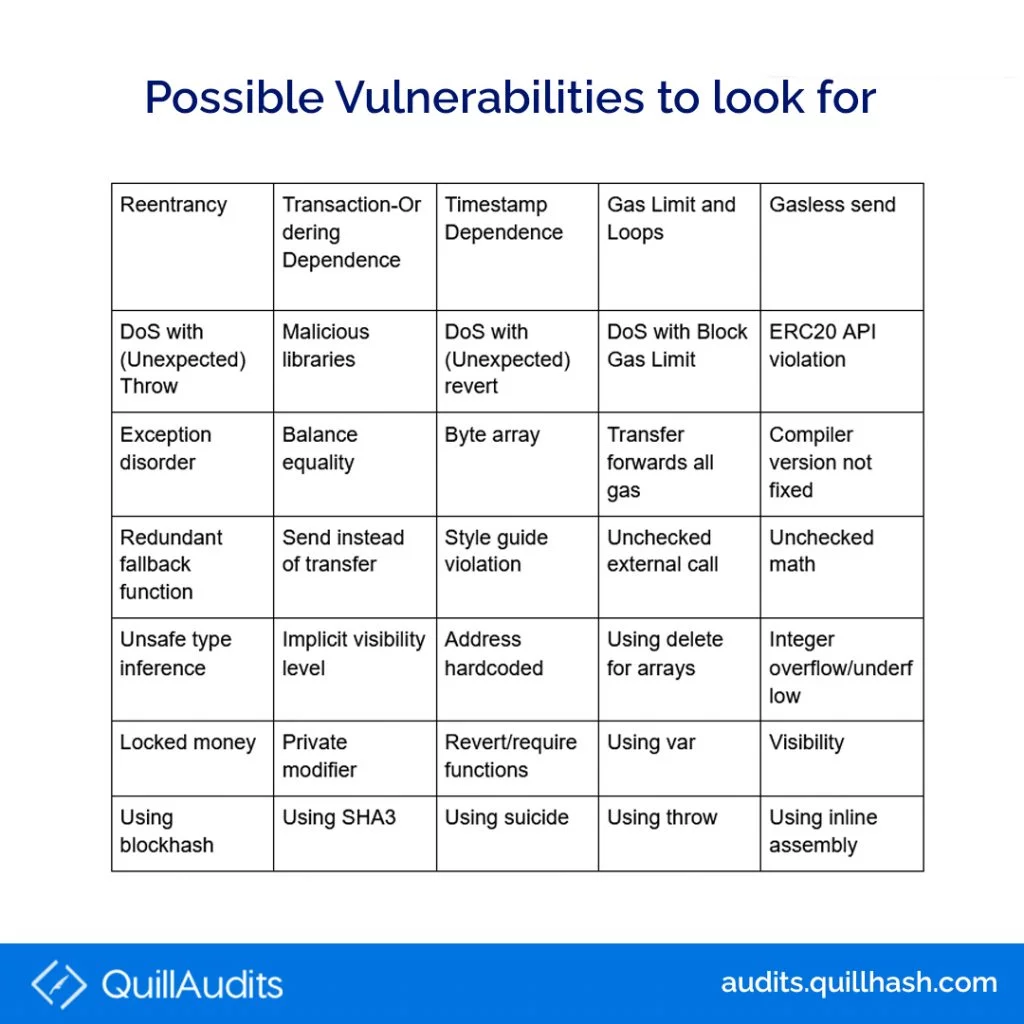

Ud over de sikkerhedsforanstaltninger, der er indbygget i protokoldesignet, minimerer udførelse af grundige og regelmæssige revisionstjek risikooverfladen for angreb. QuillAudits pioner som en Tier-1 revisionsfirma med et godt globalt ry for at sikre projekter.

10 Views

- Bitcoin

- blockchain

- overholdelse af blockchain

- blockchain konference

- coinbase

- coingenius

- Konsensus

- kryptokonference

- krypto minedrift

- cryptocurrency

- decentral

- Defi

- Digitale aktiver

- ethereum

- machine learning

- ikke fungibelt symbol

- plato

- platon ai

- Platon Data Intelligence

- Platonblockchain

- PlatoData

- platogaming

- Polygon

- bevis for indsatsen

- Quillhash

- trend

- W3

- zephyrnet