- Et Sybil-angreb er et ondsindet angreb, der retter sig mod hele krypto-netværket og opretter duplikerede konti, der kan optræde som rigtige brugere.

- Et direkte angreb er ofte ligetil og starter med en enkelt note i kryptonetværket, der spoofer eller dublerer andre noder.

- To kritiske aspekter gør Subil-angrebet besværligt. Den første er, at en kryptohacker kan starte den inde fra eller uden for kryptonetværket.

Alt i den digitale tidsalder har en forfalskning, en duplikat, der er lidt billigere eller mangler originalens tilstrækkelige kvalitet. Duplikering eller mimik er ofte et svar på den stigende efterspørgsel. I cryptocurrency er duplikering almindelig, da digitale aktiver er lidt forskellige fra én. Dette kan være i form af mærke, mekanisme eller endda en titel. Desværre har kryptohackere og svindlere taget kunsten at kopiere og brugt det til at omgå fastsatte sikkerhedsstandarder i Blockchain-sikkerhed. Med den nylige opstand i Afrikas kryptoøkosystem har krypteringshackere øjnene op for at drage fordel af stigningen i brugere. Sybil-angrebet er det kritiske duplikeringsangreb, der ofte forekommer og understøtter andre sikkerhedssårbarheder i blockchain.

Hvad er et Sybil-angreb

Blockchain-teknologi og kryptonetværk har transformeret den teknologiske verden. Når vi går ind i den nye tidsalder, ønsker nogle at drage fordel af digitale aktiver uden at gå igennem den forventede proces. Siden dets første annoncekoncept har blockchain-sikkerheds primære funktionalitet været at begrænse enhver ændring af data. Imidlertid har kryptosvindlere ændret deres tankegang og brugt kreativitet til at skabe nye kryptoangreb. Sybils angreb er resultatet af en sådan opfindsomhed.

Læs også Sådan løses blockchain-trilemmaet ved hjælp af sharding

Et Sybil-angreb er et ondsindet angreb, der retter sig mod hele krypto-netværket og opretter duplikerede konti, der kan optræde som rigtige brugere. Dette giver generelt flere problemer, især når konsensusmekanismen er påkrævet for at fuldføre valideringsprocessen.

Et Sybil-angreb kompromitterer blockchain-sikkerheden og kryptonetværket ved langsomt at overtage internettet og digitale aktiver gennem falske noder.[Photo/DCXLearn]

Ordet Sybil kommer fra bogen "Sybil" af en kendt forfatter Flora Rheta Schreiber. Hovedpersonen i denne bog er Sybil Dorsett, en ung kvinde, der lider af dissociativ identitetsforstyrrelse (DID). DID er en psykisk lidelse og fænomen, der gør det muligt for individer at have forskellige identiteter.

Dette er den præcise mekanisme, som en cyberhacker bruger. En cyberhacker kan overtage et helt blockchain-netværk ved at skabe flere identiteter, og mekanismerne bag kryptonetværket vil tro, at der er 30 noder. I virkeligheden kan det være en eller to noder.

Det primære slutmål med dette angreb er at omgå blockchain-sikkerhed. At drage fordel af legitime brugere ved at efterligne dem og bruge deres kontooplysninger til digitale aktiver.

Et Sybil-angreb giver en hacker mulighed for at oprette en konto med et højt omdømmescore. Dette får det til at se ud til, at individet har valideret flere blokke i kryptonetværket. Hvis blockchain-systemet bemærker dette, vil det tildele brugeren et nyt partnerskab, der skal valideres, og cyklussen gentager sig selv.

Hvordan virker Sybil

I lighed med at planlægge et projekt eller formulere en strategi, følger kryptohackere en trin-for-trin-plan for at udføre Sybil-angrebet. Sybil skaber generelt mere end én persona. Dette betyder, at hver konto skal fremstå legitim, og derfor vil det kræve efterligning af en legitim bruger. For at opnå dette har hackere en tendens til at finde måder at erhverve legitimationsoplysninger såsom e-mailadresser og adgangskoder og hovedsageligt målrette sig mod uvidende borgere, som uskyldigt giver afkald på sådanne vigtige oplysninger.

Det næste trin i et Sybil-angreb er at duplikere den erhvervede konto. Dette trin er almindeligvis kendt som phishing, og det har skræmmende konsekvenser. Det, der er vigtigt at bemærke, er, at det, der gør en Sybi; angreb hensynsløst er dets inkorporering af yderligere angreb. I sin proces kræver det mekanismen af phishing-angreb til dobbeltbrugere gennem stjålne legitimationsoplysninger.

I de fleste tilfælde er den oprettede duplikat næsten identisk med den rigtige konto. Når midlerne er klar og funktionelle, finder kryptohackeren et målkrypto-netværk, der kan have forskellige smuthuller i deres blockchain-sikkerhed og integrere de falske brugere.

Ifølge sikkerhedseksperter er det ikke urealistisk at udføre et Sybil-angreb. Når de duplikerede brugere går ubemærket hen af blockchain-sikkerhedssystemet, er kryptohackeren generelt fri til at gøre, som de vil.

Hvorfor er Sybils angreb truende

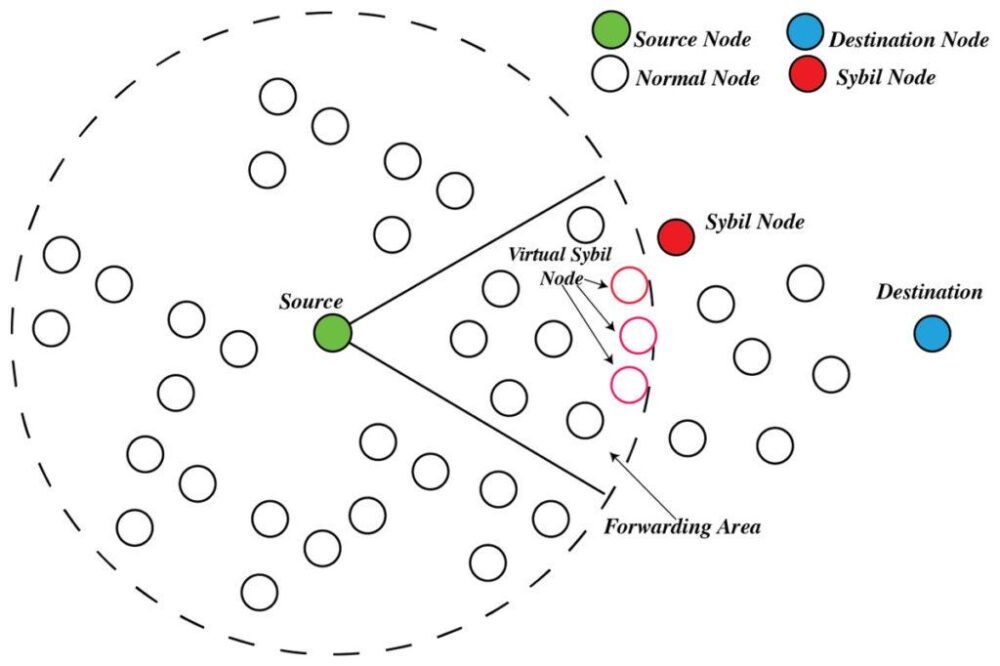

To kritiske aspekter gør Subil-angrebet besværligt. Den første er, at en kryptohacker kan starte den inde fra eller uden for kryptonetværket. Mere almindeligt kendt som et direkte eller indirekte angreb.

Et direkte angreb er ofte ligetil og starter med en enkelt note i kryptonetværket, der spoofer eller dublerer andre noder. Her sikrer cyberhackeren, at den faktiske node interagerer med alle de andre noder. Når først blockchain-sikkerhedsforanstaltningerne ikke bemærkes, har de eksisterende noder en tendens til at kommunikere med Sybil-noder (duplikerede noder), hvilket direkte påvirker og øger deres ægthed.

Det indirekte angreb involverer Sybil-angrebet initieret af en faktisk knude i kryptonetværket. Kryptohackeren får adgang til en legitim bruger og starter duplikeringsprocessen på dennes vegne.

Det andet aspekt, der gør Sybils angreb besværlige, er dets evne til at inkorporere andre angreb. Selve processen involverer inkorporering af mekanismen for et phishing-angreb. Ud over at antallet af falske noder i kryptonetværket erstatter antallet af faktiske noder, kan angriberen starte et angreb på 51 %. En kryptohacker vil således have fuldstændig kontrol over blockchain-netværket ved at bruge en eller to noder.

Forebyggelse af angrebet

Alt er ikke forgæves, da blockchain-sikkerhed har udviklet sig betydeligt gennem årene. Den overvejer muligheden for nye og mere sofistikerede former for databrud. Et vellykket Sybil-angreb er skræmmende, især da det generelt betyder at overtage et kryptonetværk og få adgang til de fleste digitale aktiver. Det er overraskende nemt at undgå.

Læs også NFT-sikkerhedssårbarheder plager NFT Marketplace.

Her er et par retningslinjer:

- Konsensusmekanisme – I dette scenarie er det afgørende at bestemme den anvendte konsensusmekanisme, før man deltager i et hvilket som helst kryptovaluta-netværk. Proof-of-Stake-værktøj gør bevidst forskellige angreb upraktiske at udføre. Ligeledes vil et Sybil-angreb først kræve at bruge kryptomønter, før det opnår status som en validator. Det vil kræve en stor sum penge at udføre et sådant angreb.

- Brug af to-faktor-godkendelse: Flere organisationer tilbyder to-faktor-godkendelse. Dette forhindrer i første omgang den anden fase af et Sybil-angreb i at opnå legitimationsoplysninger. En 2 MFA gør det svært for kryptohackeren at få adgang, da selv hvis adgangskoden er kompromitteret, vil den stadig kræve en ekstra kode, enten sendt via sms eller e-mail.

- Kold tegnebog - at sikre, at du har en hardware/kold tegnebog garanterer, at dine digitale aktivers sikkerhed ikke kan tilgås på internettet. Hvis en hacker får adgang til din konto, vil de ikke kunne få adgang til dine digitale aktiver.

- Identitetsvalidering – Identifikation af, hvorvidt en bruger er den, de hævder at forhindre Sybil-angreb væsentligt ved at afsløre den sande natur af de falske brugere. Desværre vil denne metode kræve inkorporering af et centralt system til at styre individernes identiteter. Denne metode er den mest værdifulde og kontroversielle, da den eksplicit går imod, hvad blockchain og krypto står for; decentralisering.

Konklusion

Sybil-angrebet vil i sidste ende blive forældet på grund af integrationen af Proof-of-Stake-mekanismen, da mange kryptoudvekslingsplatforme enten skifter eller skifter til PoS. Selvom der er eksisterende blockchain-sikkerhedsforanstaltninger, der forhindrer Syblin-angreb, er et sådant angreb stadig muligt. At holde sig informeret om, hvordan man undgår det, er afgørende for at forhindre det.

- Bitcoin

- blockchain

- blockchain og web3

- blockchain-angreb

- overholdelse af blockchain

- blockchain konference

- Blockchain sikkerhed

- coinbase

- coingenius

- Konsensus

- krypto

- kryptoadoption i afrika

- kryptokonference

- krypto minedrift

- cryptocurrency

- decentral

- Defi

- Digitale aktiver

- ethereum

- machine learning

- nyheder

- ikke fungibelt symbol

- plato

- platon ai

- Platon Data Intelligence

- PlatoData

- platogaming

- Polygon

- bevis for indsatsen

- sybilangreb

- W3

- Web 3 Afrika

- zephyrnet