Gruppen bag en sofistikeret fjernadgangs-trojaner, SilverRAT, har links til både Tyrkiet og Syrien og planlægger at frigive en opdateret version af værktøjet for at tillade kontrol over kompromitterede Windows-systemer og Android-enheder.

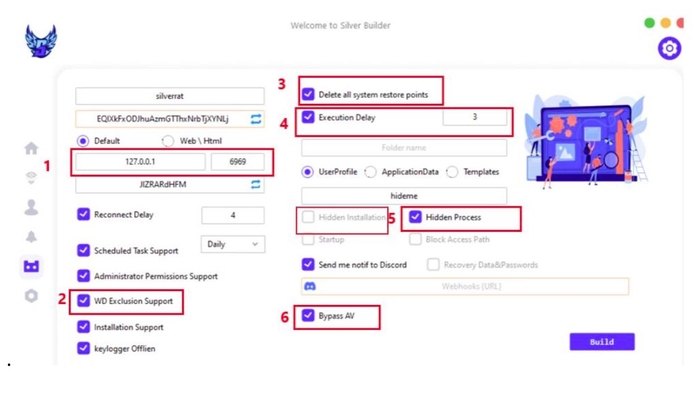

Ifølge en trusselsanalyse offentliggjort den 3. januar tillader SilverRAT v1 - som i øjeblikket kun virker på Windows-systemer - opbygning af malware til keylogging og ransomware-angreb og inkluderer destruktive funktioner, såsom muligheden for at slette systemgendannelsespunkter, har forskere fra Singapore-baserede Cyfirma anført i deres analyse.

SilverRAT Builder tillader forskellige funktioner

SilverRAT viser, at regionens cyberkriminelle grupper bliver mere sofistikerede, ifølge Cyfirmas analyse. Den første version af SilverRAT, hvis kildekode blev lækket af ukendte aktører i oktober, består af en builder, der giver brugeren mulighed for at konstruere en fjernadgangs-trojaner med specifikke funktioner.

De mere interessante funktioner, ifølge Cyfirmas analyse, inkluderer brug af enten en IP-adresse eller webside til kommando og kontrol, omgåelser til antivirussoftware, evnen til at slette systemgendannelsespunkter og forsinket udførelse af nyttelast.

Mindst to trusselsaktører - en bruger håndtaget "Dangerous silver" og en anden bruger "Monstermc" - er udviklerne bag både SilverRAT og et tidligere program, S500 RAT, ifølge Cyfirmas analyse. Hackerne opererer på Telegram og gennem onlinefora, hvor de sælger malware-as-a-service, distribuerer crackede RAT'er fra andre udviklere og tilbyder en række andre tjenester. Derudover har de en blog og hjemmeside, der hedder Anonym Arabic.

"Der er to personer, der administrerer SilverRAT," siger Rajhans Patel, en trusselsforsker hos Cyfirma. "Vi har været i stand til at indsamle fotografiske beviser for en af udviklerne."

Starter fra fora

Gruppen bag malwaren, kaldet Anonymous Arabic, er aktiv på mellemøstlige fora, såsom Turkhackteam, 1877, og mindst ét russisk forum.

Ud over udviklingen af SilverRAT tilbyder gruppens udviklere et distribueret denial-of-service (DDoS)-angreb på efterspørgsel, siger Koushik Pal, en trusselforsker hos Cyfirma Research-teamet.

"Vi har observeret noget aktivitet fra anonym arabisk siden slutningen af november 2023," siger han. "De er kendt for at bruge et botnet, der annonceres på Telegram, kendt som 'BossNet' til at udføre DDOS-angreb på store enheder."

Mens trusselslandskabet i Mellemøsten har været domineret af de statsdrevne og statssponsorerede hackergrupper i Iran og Israel, fortsætter hjemmelavede grupper som Anonym Arabic med at dominere markederne for cyberkriminalitet. Den løbende udvikling af værktøjer som SilverRAT fremhæver den dynamiske karakter af de underjordiske markeder i regionen.

SilverRAT-dashboardet til at bygge trojanske heste. Kilde: Cyfirma

Hackinggrupper i Mellemøsten har en tendens til at være ret forskellige, siger Sarah Jones, en efterretningsanalytiker for cybertrusler hos managed detection and response-firmaet Critical Start, som advarede om, at individuelle hackergrupper konstant udvikler sig, og at generalisere deres karakteristika kan være problematisk.

"Niveauet af teknisk sofistikering varierer meget mellem grupper i Mellemøsten," siger hun. "Nogle statsstøttede aktører har avancerede evner, mens andre er afhængige af enklere værktøjer og teknikker."

En gateway gennem spilhacks

Af de identificerede medlemmer af den anonyme arabiske gruppe er mindst én en tidligere spilhacker ifølge data indsamlet af forskere hos Cyfirma, herunder Facebook-profilen, YouTube-kanalen og sociale mediers opslag fra en af hackerne - en mand i hans tidlige 20'ere, der bor i Damaskus, Syrien, og begyndte at hacke som teenager.

Profilen af unge hackere, der skærer tænderne i at finde bedrifter til spil, overskrider hackersamfundet i Mellemøsten. Teenagere, der starter deres hackerkarriere ved at lave gaming-hacks eller lancere denial-of-service-angreb mod spilsystemer, er blevet en trend. Arion Kurtaj, medlem af Lapsus$-gruppen, startede som Minecraft-hacker og gik senere videre til at hacke mål som Microsoft, Nvidia og spilproducenten Rockstar.

"Vi kan se en lignende tendens med udvikleren af SilverRAT," siger Rajhans Patel, en trusselsforsker hos Cyfirma, og tilføjer i trusselsanalysen: "At gennemgå udviklerens tidligere indlæg afslører en historie med at tilbyde forskellige first-person shooter (FPS) spil hacks og mods."

Det amerikanske Department of Homeland Securitys Cyber Safety Review Board (CSRB), som udfører obduktionsanalyse af større hacks, identificerede den fortsatte pipeline fra unge hackere til cyberkriminelle virksomheder som en eksistentiel fare. Regeringer og private organisationer bør indføre holistiske programmer for at omdirigere unge væk fra cyberkriminalitet, fandt CSRB i sin analyse af Lapsus$-gruppens succes i at angribe "nogle af verdens mest ressourcestærke og velforsvarede virksomheder."

Alligevel finder unge programmører og teknologikyndige teenagere ofte også andre veje ind i den cyberkriminelle folder, siger Critical Starts Jones.

"Hackere, som enhver befolkningsgruppe, er forskellige individer med forskellige motivationer, færdigheder og tilgange," siger hun. "Mens nogle hackere måske starter med spilhacks og går over til mere seriøse værktøjer og teknikker, oplever vi ofte, at cyberkriminelle har en tendens til at målrette mod industrier og lande med svagere cyberforsvar."

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- PlatoHealth. Bioteknologiske og kliniske forsøgs intelligens. Adgang her.

- Kilde: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- :har

- :er

- :hvor

- 2023

- 7

- a

- evne

- I stand

- adgang

- Ifølge

- aktiv

- aktivitet

- aktører

- tilføje

- Desuden

- adresse

- fremskreden

- mod

- tillade

- tillader

- blandt

- an

- analyse

- analytiker

- ,

- android

- anonym

- antivirus

- enhver

- tilgange

- arabisk

- ER

- AS

- At

- At angribe

- Angreb

- væk

- BE

- bliver

- blive

- været

- bag

- være

- Blog

- board

- både

- botnet

- Builder

- Bygning

- by

- kaldet

- CAN

- kapaciteter

- karriere

- Kanal

- karakteristika

- kode

- samfund

- Virksomheder

- Kompromitteret

- Adfærd

- adfærd

- består

- konstant

- konstruere

- fortsæt

- fortsættende

- kontrol

- lande

- revnet

- Oprettelse af

- kritisk

- CSRB

- For øjeblikket

- Klip

- Cyber

- cyberkriminalitet

- CYBERKRIMINAL

- cyberkriminelle

- FARE

- Dangerous

- instrumentbræt

- data

- DDoS

- Forsinket

- Efterspørgsel

- Afdeling

- afdeling for indenrigssikkerhed

- Detektion

- Udvikler

- udviklere

- Udvikling

- Enheder

- distribuere

- distribueret

- forskelligartede

- Dominere

- domineret

- døbt

- dynamisk

- Tidligt

- Øst

- østlige

- enten

- virksomheder

- enheder

- bevismateriale

- udviklende

- udførelse

- eksistentiel

- exploits

- Funktionalitet

- Finde

- finde

- Firm

- Fornavn

- Til

- Tidligere

- forum

- fora

- fundet

- fps

- fra

- spil

- Spil

- spil

- gateway

- samle

- indsamlede

- regeringer

- stærkt

- gruppe

- Gruppens

- hacker

- hackere

- hacking

- hacks

- håndtere

- Have

- he

- Fremhæv

- hans

- historie

- holistisk

- hjemland

- Homeland Security

- HTTPS

- identificeret

- billede

- in

- omfatter

- omfatter

- Herunder

- individuel

- enkeltpersoner

- industrier

- Intelligens

- interessant

- ind

- IP

- IP-adresse

- Iran

- israel

- Jan

- Jones

- jpg

- kendt

- landskab

- stor

- Sent

- senere

- lancering

- mindst

- Niveau

- ligesom

- links

- Lives

- større

- maker

- malware

- mand

- lykkedes

- styring

- Markeder

- Kan..

- medlem

- Medlemmer

- microsoft

- Mellemøsten

- Middle East

- Minecraft

- mere

- mest

- motivationer

- bevæge sig

- flyttet

- Natur

- november

- Nvidia

- oktober

- of

- tilbyde

- tilbyde

- tit

- on

- ONE

- igangværende

- online

- kun

- betjene

- or

- organisationer

- Andet

- Andre

- ud

- i løbet af

- Mennesker

- pipeline

- Place

- planer

- plato

- Platon Data Intelligence

- PlatoData

- punkter

- befolkning

- have

- Indlæg

- tidligere

- private

- problematisk

- Profil

- Program

- Programmører

- Programmer

- offentliggjort

- sætte

- helt

- ransomware

- Ransomware angreb

- ROTTE

- omdirigere

- region

- frigive

- stole

- fjern

- Remote Access

- forskning

- forsker

- forskere

- svar

- genoprette

- afslører

- gennemgå

- gennemgå

- Rockstar

- Russisk

- s

- Sikkerhed

- siger

- Anden

- sikkerhed

- se

- sælger

- alvorlig

- Tjenester

- hun

- shooter

- bør

- Shows

- Sølv

- lignende

- enklere

- siden

- færdigheder

- Software

- nogle

- sofistikeret

- raffinement

- Kilde

- kildekode

- specifikke

- starte

- påbegyndt

- Starter

- succes

- sådan

- Syrien

- systemet

- Systemer

- mål

- mål

- hold

- Teknisk

- teknikker

- teenager

- teenagere

- Telegram

- tendens

- at

- verdenen

- deres

- Der.

- de

- trussel

- trusselsaktører

- Gennem

- til

- værktøj

- værktøjer

- transcenderer

- Trend

- Trojan

- Tyrkiet

- to

- underjordisk

- ukendt

- opdateret

- us

- Bruger

- ved brug af

- v1

- varieret

- række

- forskellige

- udgave

- var

- måder

- we

- svagere

- Hjemmeside

- GODT

- som

- mens

- WHO

- hvis

- vinduer

- med

- virker

- world

- unge

- youtube

- zephyrnet