Emotet er en malware-familie, der har været aktiv siden 2014, drevet af en cyberkriminalitetsgruppe kendt som Mealybug eller TA542. Selvom det startede som en banktrojan, udviklede det sig senere til et botnet, der blev en af de mest udbredte trusler på verdensplan. Emotet spredes via spam-e-mails; det kan udskille information fra og levere tredjeparts malware til kompromitterede computere. Emotet-operatører er ikke særlig kræsne med hensyn til deres mål og installerer deres malware på systemer, der tilhører såvel enkeltpersoner som virksomheder og større organisationer.

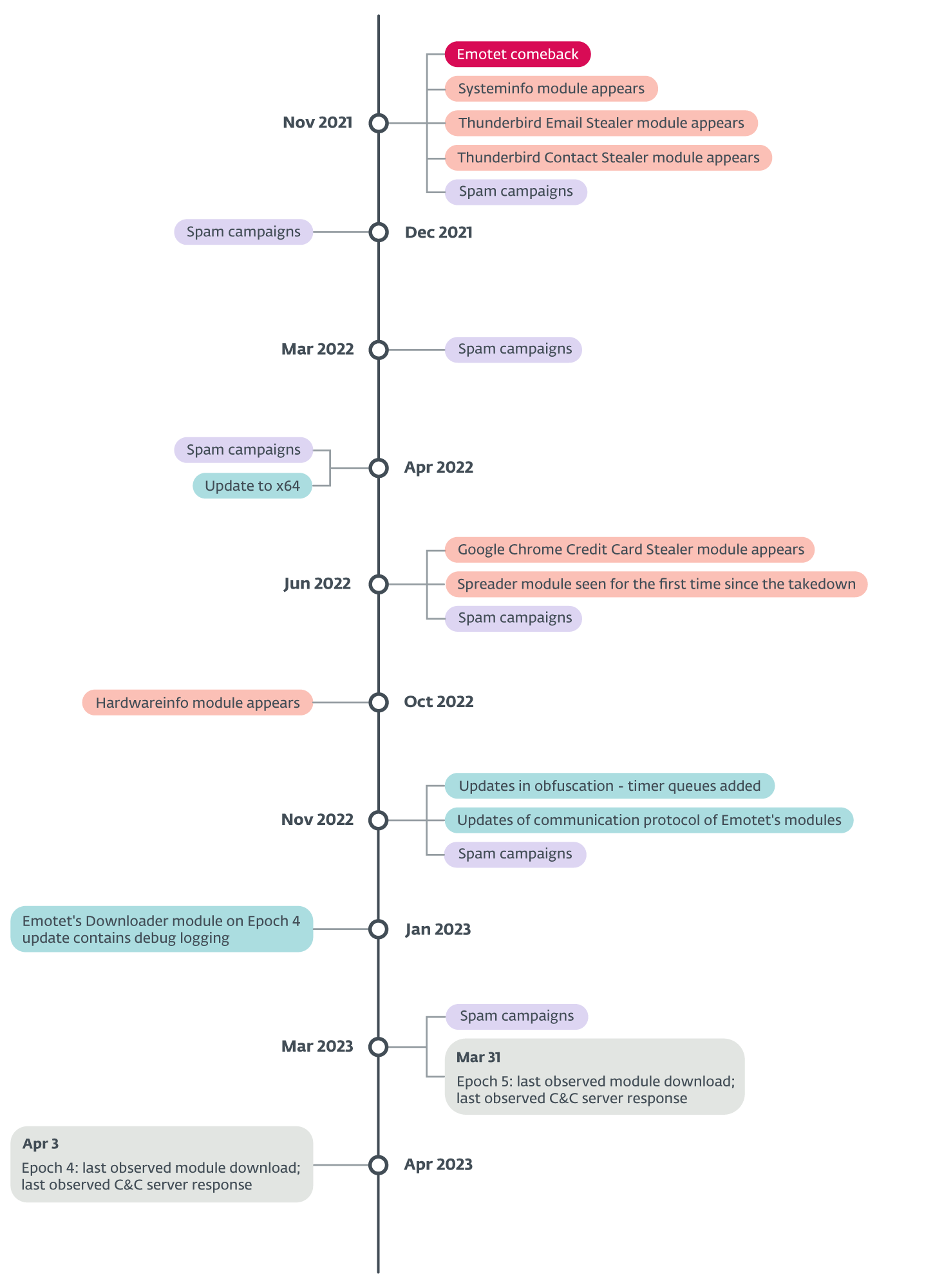

I januar 2021 var Emotet målet for en Takedown som et resultat af et internationalt samarbejde mellem otte lande koordineret af Eurojust og Europol. På trods af denne operation kom Emotet dog til live igen i november 2021.

Nøglepunkter i dette blogindlæg:

- Emotet lancerede flere spamkampagner, siden det dukkede op igen efter dets fjernelse.

- Siden da har Mealybug oprettet flere nye moduler og flere gange opdateret og forbedret alle eksisterende moduler.

- Emotet-operatører har efterfølgende lagt en stor indsats i at undgå overvågning og sporing af botnettet, siden det kom tilbage.

- I øjeblikket er Emotet tavs og inaktiv, højst sandsynligt på grund af ikke at finde en effektiv, ny angrebsvektor.

Spam-kampagner

Efter comebacket efterfulgt af flere spamkampagner i slutningen af 2021, fortsatte begyndelsen af 2022 med disse tendenser og vi tilmeldte os flere spamkampagner lanceret af Emotet-operatører. I løbet af denne tid spredte Emotet sig hovedsageligt via ondsindede Microsoft Word- og Microsoft Excel-dokumenter med indlejrede VBA-makroer.

I juli 2022 ændrede Microsoft spillet for alle malware-familier som Emotet og Qbot – der havde brugt phishing-e-mails med ondsindede dokumenter som spredningsmetode – ved at deaktivere VBA-makroer i dokumenter hentet fra internettet. Denne ændring var annoncerede af Microsoft i begyndelsen af året og blev oprindeligt implementeret i begyndelsen af april, men opdateringen blev rullet tilbage på grund af brugerfeedback. Den endelige udrulning kom i slutningen af juli 2022, og som det kan ses i figur 2, resulterede opdateringen i et betydeligt fald i Emotet-kompromiser; vi har ikke observeret nogen væsentlig aktivitet i sommeren 2022.

Deaktivering af Emotets vigtigste angrebsvektor fik dens operatører til at lede efter nye måder at kompromittere deres mål. Mealybug begyndte at eksperimentere med ondsindede LNK- og XLL-filer, men da året 2022 sluttede, kæmpede Emotet-operatører for at finde en ny angrebsvektor, der ville være lige så effektiv som VBA-makroer havde været. I 2023 kørte de tre karakteristiske malspam-kampagner, der hver testede en lidt anderledes indtrængen og social engineering-teknik. Den faldende størrelse af angrebene og konstante ændringer i tilgangen kan dog tyde på utilfredshed med resultaterne.

Den første af disse tre kampagner fandt sted omkring den 8. martsth, 2023, da Emotet-botnettet begyndte at distribuere Word-dokumenter, maskeret som fakturaer, med indlejrede ondsindede VBA-makroer. Dette var ret mærkeligt, fordi VBA-makroer blev deaktiveret af Microsoft som standard, så ofrene kunne ikke køre indlejret ondsindet kode.

I deres anden kampagne mellem 13. martsth og marts 18th, angriberne erkendte tilsyneladende disse fejl, og udover at bruge svarkædetilgangen skiftede de også fra VBA-makroer til OneNote-filer (ONE) med indlejrede VBScripts. Hvis ofrene åbnede filen, blev de mødt af, hvad der lignede en beskyttet OneNote-side, der bad dem klikke på en Vis-knap for at se indholdet. Bag dette grafiske element var et skjult VBScript, indstillet til at downloade Emotet DLL.

På trods af en OneNote-advarsel om, at denne handling kan føre til ondsindet indhold, har folk en tendens til at klikke på lignende prompter af vane og kan dermed potentielt tillade angriberne at kompromittere deres enheder.

Den sidste kampagne, der blev observeret i ESET-telemetri, blev lanceret den 20. martsth, og drager fordel af den kommende forfaldsdato for indkomstskat i USA. De ondsindede e-mails sendt af botnettet foregav at komme fra det amerikanske skattekontor Internal Revenue Service (IRS) og havde en vedhæftet arkivfil med navnet W-9 form.zip. Den inkluderede ZIP-fil indeholdt et Word-dokument med en indlejret ondsindet VBA-makro, som det påtænkte offer sandsynligvis skulle muliggøre. Udover denne kampagne, målrettet specifikt til USA, observerede vi også en anden kampagne, der brugte indlejrede VBScripts og OneNote-tilgang, som var i gang på samme tid.

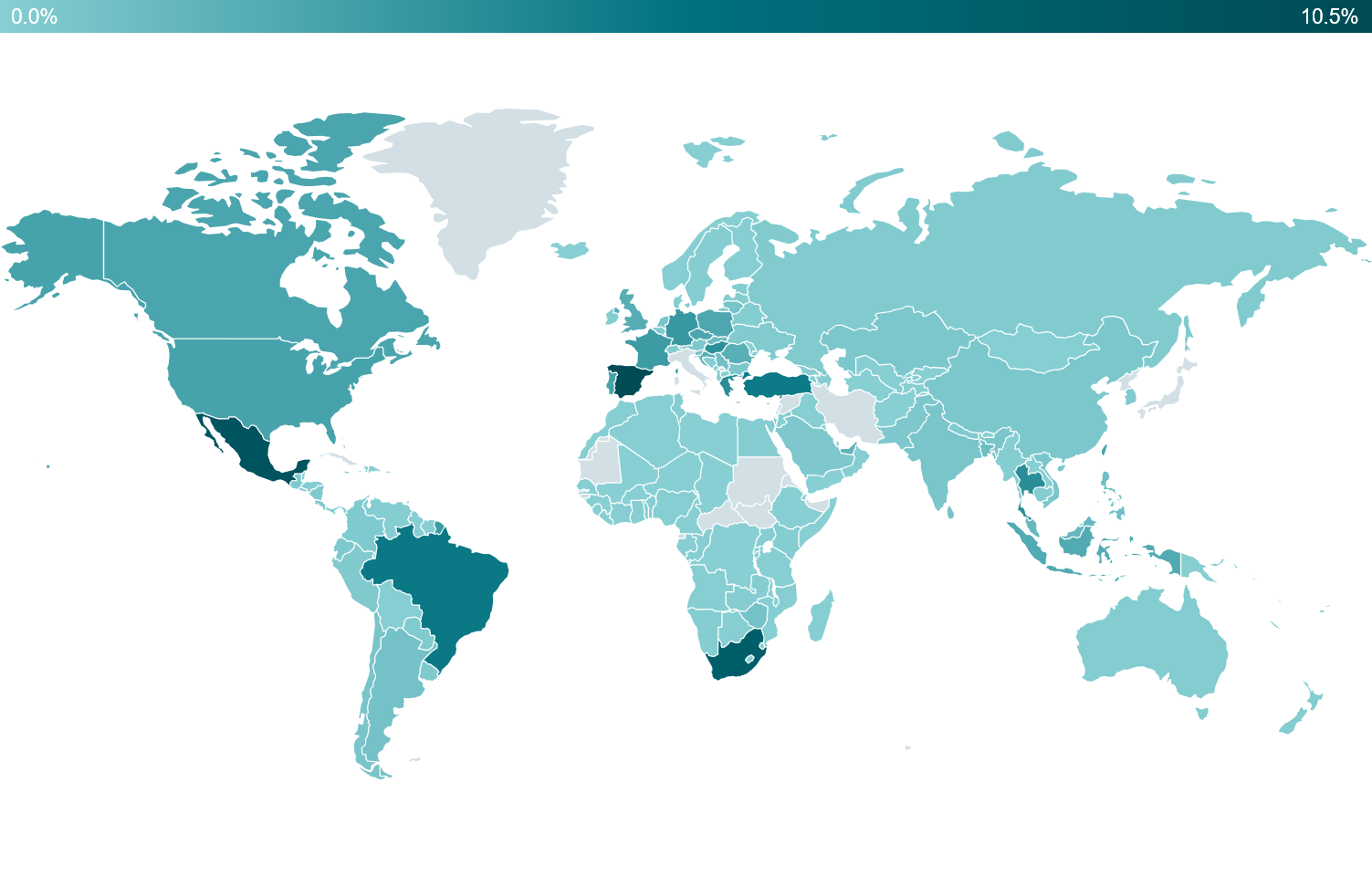

Som det kan ses i figur 3, var de fleste af de angreb, der blev opdaget af ESET, rettet mod Japan (43 %), Italien (13 %), selvom disse tal kan være forudindtaget af den stærke ESET-brugerbase i disse regioner. Efter at have fjernet de to øverste lande (for at fokusere på resten af verden), kan det i figur 4 ses, at resten af verden også blev ramt, med Spanien (5 %) på tredjepladsen efterfulgt af Mexico (5 %) og Sydafrika (4 %).

Forbedret beskyttelse og sløringer

Efter dets dukke op, fik Emotet flere opgraderinger. Den første bemærkelsesværdige funktion er, at botnettet skiftede sit kryptografiske skema. Før nedtagningen brugte Emotet RSA som deres primære asymmetriske skema, og efter gensynet begyndte botnettet at bruge elliptisk kurvekryptering. I øjeblikket leveres hvert Downloader-modul (også kaldet Hovedmodul) med to indlejrede offentlige nøgler. Den ene bruges til den elliptiske kurve Diffie Hellman nøgleudvekslingsprotokol, og den anden bruges til en signaturverifikation - Digital signaturalgoritme.

Udover at opdatere Emotet malware til 64-bit arkitektur, har Mealybug også implementeret flere nye obfuskationer for at beskytte deres moduler. Den første bemærkelsesværdige sløring er udfladning af kontrolflow, som kan bremse analyse og lokalisering af interessante dele af kode i Emotets moduler betydeligt.

Mealybug implementerede og forbedrede også sin implementering af mange randomiseringsteknikker, hvoraf de mest bemærkelsesværdige er randomisering af rækkefølgen af strukturmedlemmer og randomisering af instruktioner, der beregner konstanter (konstanter er maskeret).

Endnu en opdatering, der er værd at nævne, skete i sidste kvartal af 2022, hvor moduler begyndte at bruge timerkøer. Med disse blev hovedfunktionen af moduler og kommunikationsdelen af moduler indstillet som en tilbagekaldsfunktion, som påkaldes af flere tråde, og alt dette kombineres med kontrolflow-udfladningen, hvor tilstandsværdien, der styrer hvilken kodeblok der er at blive påberåbt, deles blandt trådene. Denne sløring tilføjer til en anden hindring i analysen og gør det endnu vanskeligere at følge udførelsesflowet.

Nye moduler

For at forblive profitabel og udbredt malware implementerede Mealybug flere nye moduler, vist med gult i figur 5. Nogle af dem blev skabt som en defensiv mekanisme for botnettet, andre til mere effektiv spredning af malwaren, og sidst, men ikke mindst, et modul der stjæler information, der kan bruges til at stjæle ofrets penge.

Figur 5. Emotets mest anvendte moduler. Rød eksisterede før nedtagningen; gul dukkede op efter comebacket

Thunderbird Email Stealer og Thunderbird Contact Stealer

Emotet spredes via spam-e-mails, og folk har ofte tillid til disse e-mails, fordi Emotet med succes bruger en teknik til kapring af e-mail-tråde. Før nedtagningen brugte Emotet moduler, vi kalder Outlook Contact Stealer og Outlook Email Stealer, som var i stand til at stjæle e-mails og kontaktoplysninger fra Outlook. Men fordi ikke alle bruger Outlook, fokuserede Emotet efter nedtagningen også på en gratis alternativ e-mail-applikation – Thunderbird.

Emotet kan implementere et Thunderbird Email Stealer-modul til den kompromitterede computer, som (som navnet antyder) er i stand til at stjæle e-mails. Modulet søger gennem Thunderbird-filerne, der indeholder modtagne beskeder (i MBOX-format) og stjæler data fra flere felter, herunder afsender, modtagere, emne, dato og indhold af beskeden. Alle stjålne oplysninger sendes derefter til en C&C-server til videre behandling.

Sammen med Thunderbird Email Stealer implementerer Emotet også en Thunderbird Contact Stealer, som er i stand til at stjæle kontaktoplysninger fra Thunderbird. Dette modul søger også gennem Thunderbird-filerne, denne gang leder efter både modtagne og sendte beskeder. Forskellen er, at dette modul blot uddrager information fra Fra:, Til:, CC: , cc: felter og laver en intern graf over, hvem der kommunikerede med hvem, hvor noder er mennesker, og der er en kant mellem to personer, hvis de kommunikerede med hinanden. I næste trin bestiller modulet de stjålne kontakter – begyndende med de mest forbundne personer – og sender disse oplysninger til en C&C-server.

Al denne indsats suppleres af to ekstra moduler (der eksisterede allerede før fjernelsen) – MailPassView Stealer-modulet og Spammer-modulet. MailPassView Stealer misbruger et legitimt NirSoft-værktøj til adgangskodegendannelse og stjæler legitimationsoplysninger fra e-mail-applikationer. Når stjålne e-mails, legitimationsoplysninger og oplysninger om, hvem der er i kontakt med hvem bliver behandlet, opretter Mealybug ondsindede e-mails, der ligner et svar på tidligere stjålne samtaler og sender disse e-mails sammen med de stjålne legitimationsoplysninger til et spammer-modul, der bruger disse legitimationsoplysninger til at sende ondsindede svar på tidligere e-mail-samtaler via SMTP.

Google Chrome-kreditkortstyver

Som navnet antyder, stjæler Google Chrome Credit Card Stealer oplysninger om kreditkort, der er gemt i Google Chrome-browseren. For at opnå dette bruger modulet et statisk linket SQLite3-bibliotek til at få adgang til webdatadatabasefilen, der normalt findes i %LOCALAPPDATA%GoogleChromeUser DataDefaultWeb Data. Modulet forespørger i tabellen kreditkort forum navn_på_kort, udløbsmåned, udløbsårog card_number_krypteret, der indeholder oplysninger om kreditkort, der er gemt i Google Chrome-standardprofilen. I det sidste trin dekrypteres den card_number_encrypted værdi ved hjælp af nøglen gemt i %LOCALAPPDATA%GoogleChromeUser DataLocal State-fil og alle oplysninger sendes til en C&C-server.

Systeminfo og Hardwareinfo moduler

Kort efter Emotets tilbagevenden dukkede der i november 2021 et nyt modul op, vi kalder Systeminfo. Dette modul indsamler information om et kompromitteret system og sender det til C&C-serveren. De indsamlede oplysninger består af:

- Output af SystemInfo kommando

- Output af ipconfig / all kommando

- Output af ntest /dclist: kommando (fjernet i oktober 2022)

- Procesliste

- Oppetid (opnået via GetTickCount) på sekunder (fjernet i oktober 2022)

In oktober 2022 Emotets operatører udgav endnu et nyt modul, vi kalder Hardwareinfo. Selvom den ikke udelukkende stjæler information om hardwaren på en kompromitteret maskine, fungerer den som en supplerende informationskilde til Systeminfo-modulet. Dette modul indsamler følgende data fra den kompromitterede maskine:

- computerens navn

- Brugernavn

- OS-versionsoplysninger, herunder større og mindre versionsnumre

- Sessions ID

- CPU-mærkestreng

- Oplysninger om RAM-størrelse og -brug

Begge moduler har ét primært formål – verificere, om kommunikationen kommer fra et lovligt kompromitteret offer eller ej. Emotet var, især efter sit comeback, et rigtig varmt emne i computersikkerhedsindustrien og blandt forskere, så Mealybug gik meget langt for at beskytte sig selv mod sporing og overvågning af deres aktiviteter. Takket være informationen indsamlet af disse to moduler, som ikke kun indsamler data, men også indeholder anti-sporing og anti-analyse tricks, blev Mealybugs muligheder for at skelne virkelige ofre fra malware-forskeres aktiviteter eller sandkasser væsentligt forbedret.

Hvad er det næste?

Ifølge ESETs forskning og telemetri har begge epoker af botnettet været stille siden begyndelsen af april 2023. I øjeblikket er det uklart, om dette er endnu en ferietid for forfatterne, om de kæmper for at finde en ny effektiv infektionsvektor, eller om der er en ny, der betjener botnettet.

Selvom vi ikke kan bekræfte rygterne om, at en eller begge epoker af botnettet blev solgt til nogen i januar 2023, bemærkede vi en usædvanlig aktivitet på en af epokerne. Den nyeste opdatering af downloadmodulet indeholdt en ny funktionalitet, som logger modulets indre tilstande og sporer dets eksekvering til en fil C:JSmithLoader (Figur 6, Figur 7). Fordi denne fil skal eksistere for rent faktisk at logge noget, ligner denne funktionalitet et fejlfindingsoutput for en person, der ikke helt forstår, hvad modulet gør, og hvordan det fungerer. Desuden spredte botnettet på det tidspunkt også spammer-moduler, som anses for at være mere værdifulde for Mealybug, fordi de historisk set kun brugte disse moduler på maskiner, som af dem blev anset for at være sikre.

Uanset hvilken forklaring på, hvorfor botnettet er stille nu, er sandt, Emotet har været kendt for dets effektivitet, og dets operatører gjorde en indsats for at genopbygge og vedligeholde botnettet og endda tilføje nogle forbedringer, så hold øje med vores blog for at se, hvad fremtiden vil bringe os.

For eventuelle forespørgsler om vores forskning offentliggjort på WeLiveSecurity, bedes du kontakte os på threatintel@eset.com.

ESET Research tilbyder private APT-efterretningsrapporter og datafeeds. For eventuelle forespørgsler om denne service, besøg ESET Threat Intelligence .

IoC'er

Filer

| SHA-1 | Filnavn | ESET-detekteringsnavn | Beskrivelse |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N / A | Win64/Emotet.AL | Emotet Systeminfo modul. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N / A | Win64/Emotet.AL | Emotet Hardwareinfo modul. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N / A | Win64/Emotet.AO | Emotet Google Chrome Credit Card Stealer-modul. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N / A | Win64/Emotet.AL | Emotet Thunderbird Email Stealer-modul. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N / A | Win64/Emotet.AL | Emotet Thunderbird Contact Stealer-modul. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N / A | Win64/Emotet.AQ | Emotet Downloader-modul, version med timer-kø sløring. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N / A | Win64/Emotet.AL | Emotet Downloader-modul, x64-version. |

| F2E79EC201160912AB48849A5B5558343000042E | N / A | Win64/Emotet.AQ | Emotet Downloader-modul, version med debug-strenge. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N / A | Win32/Emotet.DG | Emotet Downloader-modul, x86-version. |

Netværk

| IP | Domæne | Hosting udbyder | Først set | Detaljer |

|---|---|---|---|---|

| 1.234.2[.]232 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 1.234.21[.]73 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 5.9.116[.]246 | N / A | Hetzner Online GmbH | N / A | N / A |

| 5.135.159[.]50 | N / A | OVH SAS | N / A | N / A |

| 27.254.65[.]114 | N / A | CS LOXINFO Public Company Limited. | N / A | N / A |

| 37.44.244[.]177 | N / A | Hostinger International Limited | N / A | N / A |

| 37.59.209[.]141 | N / A | Misbrug-C-rolle | N / A | N / A |

| 37.187.115[.]122 | N / A | OVH SAS | N / A | N / A |

| 45.71.195[.]104 | N / A | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – MIG | N / A | N / A |

| 45.79.80[.]198 | N / A | Linode | N / A | N / A |

| 45.118.115[.]99 | N / A | Asep Bambang Gunawan | N / A | N / A |

| 45.176.232[.]124 | N / A | CABLE Y TELECOMUNICACIONES DE COLOMBIA SAS (CABLETELCO) | N / A | N / A |

| 45.235.8[.]30 | N / A | WIKINET TELECOMUNICAÇÕES | N / A | N / A |

| 46.55.222[.]11 | N / A | DCC | N / A | N / A |

| 51.91.76[.]89 | N / A | OVH SAS | N / A | N / A |

| 51.161.73[.]194 | N / A | OVH SAS | N / A | N / A |

| 51.254.140[.]238 | N / A | Misbrug-C-rolle | N / A | N / A |

| 54.37.106[.]167 | N / A | OVH SAS | N / A | N / A |

| 54.37.228[.]122 | N / A | OVH SAS | N / A | N / A |

| 54.38.242[.]185 | N / A | OVH SAS | N / A | N / A |

| 59.148.253[.]194 | N / A | CTINETS HOSTMASTER | N / A | N / A |

| 61.7.231[.]226 | N / A | IP-netværk CAT Telecom | N / A | N / A |

| 61.7.231[.]229 | N / A | Thailands kommunikationsmyndighed, CAT | N / A | N / A |

| 62.171.178[.]147 | N / A | Contabo GmbH | N / A | N / A |

| 66.42.57[.]149 | N / A | The Constant Company, LLC | N / A | N / A |

| 66.228.32[.]31 | N / A | Linode | N / A | N / A |

| 68.183.93[.]250 | N / A | DigitalOcean, LLC | N / A | N / A |

| 72.15.201[.]15 | N / A | Flexential Colorado Corp. | N / A | N / A |

| 78.46.73[.]125 | N / A | Hetzner Online GmbH – Kontaktrolle, ORG-HOA1-RIPE | N / A | N / A |

| 78.47.204[.]80 | N / A | Hetzner Online GmbH | N / A | N / A |

| 79.137.35[.]198 | N / A | OVH SAS | N / A | N / A |

| 82.165.152[.]127 | N / A | 1 & 1 IONOS SE | N / A | N / A |

| 82.223.21[.]224 | N / A | IONOS SE | N / A | N / A |

| 85.214.67[.]203 | N / A | Strato AG | N / A | N / A |

| 87.106.97[.]83 | N / A | IONOS SE | N / A | N / A |

| 91.121.146[.]47 | N / A | OVH SAS | N / A | N / A |

| 91.207.28[.]33 | N / A | Optima Telecom Ltd. | N / A | N / A |

| 93.104.209[.]107 | N / A | MNET | N / A | N / A |

| 94.23.45[.]86 | N / A | OVH SAS | N / A | N / A |

| 95.217.221[.]146 | N / A | Hetzner Online GmbH | N / A | N / A |

| 101.50.0[.]91 | N / A | PT. Beon Intermedia | N / A | N / A |

| 103.41.204[.]169 | N / A | PT Infinys System Indonesien | N / A | N / A |

| 103.43.75[.]120 | N / A | Choopa LLC administrator | N / A | N / A |

| 103.63.109[.]9 | N / A | Nguyen Nhu Thanh | N / A | N / A |

| 103.70.28[.]102 | N / A | Nguyen Thi Oanh | N / A | N / A |

| 103.75.201[.]2 | N / A | IRT-CDNPLUSCOLTD-TH | N / A | N / A |

| 103.132.242[.]26 | N / A | Ishans netværk | N / A | N / A |

| 104.131.62[.]48 | N / A | DigitalOcean, LLC | N / A | N / A |

| 104.168.155[.]143 | N / A | Hostwinds LLC. | N / A | N / A |

| 104.248.155[.]133 | N / A | DigitalOcean, LLC | N / A | N / A |

| 107.170.39[.]149 | N / A | DigitalOcean, LLC | N / A | N / A |

| 110.232.117[.]186 | N / A | RackCorp | N / A | N / A |

| 115.68.227[.]76 | N / A | SMILESERV | N / A | N / A |

| 116.124.128[.]206 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 116.125.120[.]88 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 118.98.72[.]86 | N / A | PT Telkom Indonesia APNIC Ressourcestyring | N / A | N / A |

| 119.59.103[.]152 | N / A | 453 Ladplacout Jorakhaebua | N / A | N / A |

| 119.193.124[.]41 | N / A | IP Manager | N / A | N / A |

| 128.199.24[.]148 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.93[.]156 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.192[.]135 | N / A | DigitalOcean, LLC | N / A | N / A |

| 129.232.188[.]93 | N / A | Xneelo (Pty) Ltd | N / A | N / A |

| 131.100.24[.]231 | N / A | EVEO SA | N / A | N / A |

| 134.122.66[.]193 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.56[.]73 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.126[.]41 | N / A | Digital Ocean Inc administrator | N / A | N / A |

| 139.196.72[.]155 | N / A | Hangzhou Alibaba Advertising Co.,Ltd. | N / A | N / A |

| 142.93.76[.]76 | N / A | DigitalOcean, LLC | N / A | N / A |

| 146.59.151[.]250 | N / A | OVH SAS | N / A | N / A |

| 146.59.226[.]45 | N / A | OVH SAS | N / A | N / A |

| 147.139.166[.]154 | N / A | Alibaba (US) Technology Co., Ltd. | N / A | N / A |

| 149.56.131[.]28 | N / A | OVH SAS | N / A | N / A |

| 150.95.66[.]124 | N / A | GMO Internet Inc administrator | N / A | N / A |

| 151.106.112[.]196 | N / A | Hostinger International Limited | N / A | N / A |

| 153.92.5[.]27 | N / A | Hostinger International Limited | N / A | N / A |

| 153.126.146[.]25 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 159.65.3[.]147 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.88[.]10 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.140[.]115 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.69.237[.]188 | N / A | Hetzner Online GmbH – Kontaktrolle, ORG-HOA1-RIPE | N / A | N / A |

| 159.89.202[.]34 | N / A | DigitalOcean, LLC | N / A | N / A |

| 160.16.142[.]56 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 162.243.103[.]246 | N / A | DigitalOcean, LLC | N / A | N / A |

| 163.44.196[.]120 | N / A | GMO-Z com NetDesign Holdings Co., Ltd. | N / A | N / A |

| 164.68.99[.]3 | N / A | Contabo GmbH | N / A | N / A |

| 164.90.222[.]65 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.230[.]183 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.246[.]219 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.153[.]100 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.166[.]238 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.211[.]222 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.199[.]165 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.248[.]70 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.253[.]162 | N / A | DigitalOcean, LLC | N / A | N / A |

| 168.197.250[.]14 | N / A | Omar Anselmo Ripoll (TDC NET) | N / A | N / A |

| 169.57.156[.]166 | N / A | SoftLayer | N / A | N / A |

| 172.104.251[.]154 | N / A | Akamai Connected Cloud | N / A | N / A |

| 172.105.226[.]75 | N / A | Akamai Connected Cloud | N / A | N / A |

| 173.212.193[.]249 | N / A | Contabo GmbH | N / A | N / A |

| 182.162.143[.]56 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 183.111.227[.]137 | N / A | Korea Telecom | N / A | N / A |

| 185.4.135[.]165 | N / A | ENARTIA Single Member SA | N / A | N / A |

| 185.148.168[.]15 | N / A | Misbrug-C-rolle | N / A | N / A |

| 185.148.168[.]220 | N / A | Misbrug-C-rolle | N / A | N / A |

| 185.168.130[.]138 | N / A | GigaCloud NOC | N / A | N / A |

| 185.184.25[.]78 | N / A | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | N / A | N / A |

| 185.244.166[.]137 | N / A | Jan Philipp Waldecker handler som LUMASERV Systems | N / A | N / A |

| 186.194.240[.]217 | N / A | SEMPER TELECOMUNICACOES LTDA | N / A | N / A |

| 187.63.160[.]88 | N / A | BITCOM PROVEDOR DE SERVICOS DE INTERNET LTDA | N / A | N / A |

| 188.44.20[.]25 | N / A | Virksomhed for kommunikationstjenester A1 Makedonija DOOEL Skopje | N / A | N / A |

| 190.90.233[.]66 | N / A | INTERNEXA Brasil Operadora de Telecomunicações SA | N / A | N / A |

| 191.252.103[.]16 | N / A | Locaweb Serviços de Internet S/A | N / A | N / A |

| 194.9.172[.]107 | N / A | Misbrug-C-rolle | N / A | N / A |

| 195.77.239[.]39 | N / A | TELEFONICA DE ESPANA SAU | N / A | N / A |

| 195.154.146[.]35 | N / A | Scaleway Abuse, ORG-ONLI1-RIPE | N / A | N / A |

| 196.218.30[.]83 | N / A | TE Datakontaktrolle | N / A | N / A |

| 197.242.150[.]244 | N / A | Afrihost (Pty) Ltd | N / A | N / A |

| 198.199.65[.]189 | N / A | DigitalOcean, LLC | N / A | N / A |

| 198.199.98[.]78 | N / A | DigitalOcean, LLC | N / A | N / A |

| 201.94.166[.]162 | N / A | Claro NXT Telecomunicacoes Ltda | N / A | N / A |

| 202.129.205[.]3 | N / A | NIPA TECHNOLOGY CO., LTD | N / A | N / A |

| 203.114.109[.]124 | N / A | IRT-TOT-TH | N / A | N / A |

| 203.153.216[.]46 | N / A | Iswadi Iswadi | N / A | N / A |

| 206.189.28[.]199 | N / A | DigitalOcean, LLC | N / A | N / A |

| 207.148.81[.]119 | N / A | The Constant Company, LLC | N / A | N / A |

| 207.180.241[.]186 | N / A | Contabo GmbH | N / A | N / A |

| 209.97.163[.]214 | N / A | DigitalOcean, LLC | N / A | N / A |

| 209.126.98[.]206 | N / A | GoDaddy.com, LLC | N / A | N / A |

| 210.57.209[.]142 | N / A | Andri Tamtrijanto | N / A | N / A |

| 212.24.98[.]99 | N / A | Vizija internet | N / A | N / A |

| 213.239.212[.]5 | N / A | Hetzner Online GmbH | N / A | N / A |

| 213.241.20[.]155 | N / A | Netia Telekom SA Kontaktrolle | N / A | N / A |

| 217.182.143[.]207 | N / A | OVH SAS | N / A | N / A |

MITRE ATT&CK teknikker

Dette bord er bygget vha udgave 12 af MITER ATT&CK-virksomhedsteknikkerne.

| Taktik | ID | Navn | Beskrivelse |

|---|---|---|---|

| Rekognoscering | T1592.001 | Indsaml information om offervært: Hardware | Emotet indsamler oplysninger om hardwaren på den kompromitterede maskine, såsom CPU-mærkestreng. |

| T1592.004 | Indsaml information om offervært: Klientkonfigurationer | Emotet indsamler oplysninger om systemkonfiguration, såsom ipconfig / all , SystemInfo kommandoer. | |

| T1592.002 | Indsaml information om offervært: Software | Emotet eksfiltrerer en liste over kørende processer. | |

| T1589.001 | Indsaml offerets identitetsoplysninger: legitimationsoplysninger | Emotet implementerer moduler, der er i stand til at stjæle legitimationsoplysninger fra browsere og e-mail-applikationer. | |

| T1589.002 | Indsaml offerets identitetsoplysninger: E-mail-adresser | Emotet implementerer moduler, der kan udtrække e-mail-adresser fra e-mail-applikationer. | |

| Ressourceudvikling | T1586.002 | Kompromiskonti: E-mailkonti | Emotet kompromitterer e-mail-konti og bruger dem til at sprede malspam-e-mails. |

| T1584.005 | Kompromis Infrastruktur: Botnet | Emotet kompromitterer adskillige tredjepartssystemer for at danne et botnet. | |

| T1587.001 | Udvikle muligheder: Malware | Emotet består af flere unikke malware-moduler og -komponenter. | |

| T1588.002 | Få egenskaber: Værktøj | Emotet bruger NirSoft-værktøjer til at stjæle legitimationsoplysninger fra inficerede maskiner. | |

| Indledende adgang | T1566 | Phishing | Emotet sender phishing-e-mails med ondsindede vedhæftede filer. |

| T1566.001 | Phishing: Spearphishing-vedhæftet fil | Emotet sender spearphishing-e-mails med ondsindede vedhæftede filer. | |

| Udførelse | T1059.005 | Kommando- og scriptfortolker: Visual Basic | Emotet er blevet set ved hjælp af Microsoft Word-dokumenter, der indeholder ondsindede VBA-makroer. |

| T1204.002 | Brugerudførelse: Ondsindet fil | Emotet har været afhængig af, at brugere åbner ondsindede vedhæftede filer og udfører indlejrede scripts. | |

| Forsvarsunddragelse | T1140 | Deobfuscate/Decode Files eller Information | Emotet-moduler bruger krypterede strenge og maskerede kontrolsummer af API-funktionsnavne. |

| T1027.002 | Uklare filer eller oplysninger: Softwarepakning | Emotet bruger brugerdefinerede pakkere til at beskytte deres nyttelast. | |

| T1027.007 | Uklare filer eller oplysninger: Dynamisk API-opløsning | Emotet løser API-kald under kørsel. | |

| Adgang til legitimationsoplysninger | T1555.003 | Oplysninger fra adgangskodelagre: Oplysninger fra webbrowsere | Emotet erhverver legitimationsoplysninger gemt i webbrowsere ved at misbruge NirSofts WebBrowserPassView-applikation. |

| T1555 | Oplysninger fra adgangskodebutikker | Emotet er i stand til at stjæle adgangskoder fra e-mail-applikationer ved at misbruge NirSofts MailPassView-applikation. | |

| Samling | T1114.001 | E-mail-indsamling: Lokal e-mail-indsamling | Emotet stjæler e-mails fra Outlook- og Thunderbird-applikationer. |

| Kommando og kontrol | T1071.003 | Application Layer Protocol: Mail Protocols | Emotet kan sende ondsindede e-mails via SMTP. |

| T1573.002 | Krypteret kanal: Asymmetrisk kryptografi | Emotet bruger ECDH-nøgler til at kryptere C&C-trafik. | |

| T1573.001 | Krypteret kanal: Symmetrisk kryptografi | Emotet bruger AES til at kryptere C&C-trafik. | |

| T1571 | Ikke-standard port | Emotet er kendt for at kommunikere på ikke-standardporte såsom 7080. |

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Automotive/elbiler, Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- BlockOffsets. Modernisering af miljømæssig offset-ejerskab. Adgang her.

- Kilde: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- :har

- :er

- :ikke

- :hvor

- $OP

- 1

- 100

- 15 %

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 234

- 24

- 50

- 7

- 70

- 75

- 77

- 8

- 9

- 91

- 98

- a

- I stand

- Om

- misbrug

- misbrug

- Adgang

- Konti

- opnå

- erkendte

- Overtager

- Handling

- aktiv

- aktiviteter

- aktivitet

- faktisk

- tilføje

- Yderligere

- adresser

- Tilføjer

- Fordel

- Reklame

- AES

- afrika

- Efter

- Rettet

- algoritme

- Alibaba

- Alle

- tillade

- allerede

- også

- alternativ

- Skønt

- blandt

- an

- analyse

- ,

- En anden

- enhver

- fra hinanden

- api

- dukkede

- Anvendelse

- applikationer

- tilgang

- april

- APT

- arkitektur

- Arkiv

- ER

- omkring

- AS

- At

- angribe

- Angreb

- forfattere

- Avenue

- undgå

- tilbage

- Bank

- bund

- BE

- blev

- fordi

- været

- før

- Begyndelse

- adfærd

- bag

- mellem

- forudindtaget

- større

- Bloker

- Blog

- både

- botnet

- brand

- bringe

- bredbånd

- browser

- browsere

- bygget

- men

- .

- by

- beregne

- ringe

- kaldet

- Opkald

- kom

- Kampagne

- Kampagner

- CAN

- kan ikke

- kapaciteter

- stand

- kort

- Kort

- gennemføres

- KAT

- center

- kæde

- lave om

- ændret

- Ændringer

- Kanal

- Chrome

- Chrome-browser

- klik

- kunde

- CO

- kode

- kollaborativ

- indsamler

- samling

- Colombia

- Colorado

- KOM

- kombineret

- Kom

- Comeback

- kommer

- kommunikere

- Kommunikation

- Kommunikation

- Virksomheder

- selskab

- komplementære

- fuldstændig

- komponenter

- kompromis

- Kompromitteret

- computer

- Computersikkerhed

- computere

- Konfiguration

- Bekræfte

- tilsluttet

- betragtes

- består

- konstant

- kontakt

- kontakter

- indeholder

- indeholdt

- indhold

- indhold

- fortsatte

- kontrol

- samtaler

- koordineret

- krop

- lande

- oprettet

- skaber

- Legitimationsoplysninger

- kredit

- kreditkort

- Kreditkort

- kryptografisk

- kryptografi

- For øjeblikket

- skøger

- skik

- cyberkriminalitet

- data

- Database

- Dato

- Standard

- defensiv

- levere

- indsætte

- indsat

- udruller

- Trods

- opdaget

- Detektion

- Enheder

- DID

- forskel

- forskellige

- svært

- digital

- deaktiveret

- karakteristisk

- distribution

- dokumentet

- dokumenter

- gør

- Er ikke

- ned

- downloade

- Drop

- grund

- i løbet af

- dynamisk

- hver

- Tidligt

- Edge

- Effektiv

- effektivitet

- effektiv

- indsats

- element

- Elliptisk

- emails

- indlejret

- krypteret

- ende

- Engineering

- Enterprise

- epoker

- ESET Research

- især

- Europol

- Endog

- begivenheder

- Hver

- alle

- udviklet sig

- Excel

- udveksling

- udelukket

- udelukkende

- udførelse

- udførelse

- eksisterende

- forklaring

- ekstrakt

- Uddrag

- svigtende

- familier

- familie

- Feature

- tilbagemeldinger

- Fields

- Figur

- File (Felt)

- Filer

- endelige

- Finde

- Fornavn

- fejl

- flow

- Fokus

- fokuserede

- efterfulgt

- efter

- Til

- formular

- format

- Gratis

- hyppigt

- fra

- funktion

- funktionalitet

- yderligere

- Endvidere

- fremtiden

- spil

- GmBH

- Google Chrome

- graf

- Grafisk

- stor

- gruppe

- havde

- skete

- Hardware

- Have

- Skjult

- historisk

- Hit

- Holdings

- host

- HOT

- Hvordan

- Men

- HTTPS

- Identity

- if

- implementering

- implementeret

- forbedret

- forbedringer

- in

- inaktive

- medtaget

- Herunder

- Indkomst

- indkomstskat

- enkeltpersoner

- Indonesien

- industrien

- oplysninger

- Infrastruktur

- Forespørgsler

- installation

- anvisninger

- Intelligens

- beregnet

- sammenkoblet

- interessant

- interne

- Internal Revenue Service

- internationalt

- Internet

- ind

- påberåbes

- IRS

- IT

- Italiensk vin

- ITS

- Jan

- januar

- Januar 2021

- Japan

- jp

- juli

- lige

- Holde

- Nøgle

- nøgler

- kendt

- Efternavn

- senere

- lanceret

- lag

- føre

- mindst

- legitim

- Bibliotek

- Livet

- ligesom

- Limited

- forbundet

- Liste

- LLC

- lokale

- placeret

- log

- logning

- Se

- ligner

- kiggede

- leder

- UDSEENDE

- Lot

- Ltd

- maskine

- Maskiner

- Makro

- makroer

- lavet

- Main

- hovedsageligt

- vedligeholde

- større

- maerker

- malware

- administrerer

- mange

- Marts

- Kan..

- mekanisme

- medlem

- Medlemmer

- besked

- beskeder

- metode

- Mexico

- microsoft

- måske

- mindre

- Moduler

- Moduler

- penge

- overvågning

- mere

- mere effektiv

- mest

- flytning

- flere

- navn

- Som hedder

- navne

- netto

- Ny

- Nyeste

- næste

- noder

- bemærkelsesværdig

- november

- November 2021

- nu

- numre

- talrige

- nxt

- observere

- hindring

- opnået

- ocean

- Oktober

- of

- Tilbud

- Office

- tit

- on

- ONE

- online

- kun

- åbnet

- åbning

- betjenes

- drift

- drift

- Operatører

- or

- ordrer

- ordrer

- organisationer

- oprindeligt

- Andet

- Andre

- vores

- udfald

- Outlook

- output

- side

- del

- dele

- Adgangskode

- Nulstilling/ændring af adgangskoder

- Mennesker

- Phishing

- Place

- plato

- Platon Data Intelligence

- PlatoData

- Vær venlig

- punkter

- potentielt

- Kostbar

- fremherskende

- tidligere

- tidligere

- primære

- private

- sandsynligvis

- Behandlet

- Processer

- forarbejdning

- Profil

- rentabel

- beskytte

- beskyttet

- beskyttelse

- protokol

- offentlige

- offentlige nøgler

- offentliggjort

- formål

- sætte

- Kvarter

- forespørgsler

- RAM

- ægte

- virkelig

- modtaget

- modtagere

- opsving

- Rød

- regioner

- frigivet

- stole

- forblive

- resterne

- fjernet

- fjernelse

- svar

- Rapporter

- forskning

- forskere

- Ressourcer

- REST

- resultere

- afkast

- indtægter

- roller

- Rullet

- Rul ud

- rsa

- Rygter

- Kør

- kører

- s

- sikker

- samme

- sandkasser

- Ordningen

- scripts

- Anden

- sekunder

- sikkerhed

- se

- tilsyneladende

- set

- send

- afsender

- sender

- sendt

- tjener

- tjeneste

- Tjenester

- sæt

- delt

- vist

- signifikant

- betydeligt

- lignende

- siden

- enkelt

- Størrelse

- lidt anderledes

- langsom

- So

- Social

- Samfundsteknologi

- Software

- solgt

- nogle

- Nogen

- noget

- Kilde

- Syd

- Sydafrika

- Spanien

- spam

- specifikt

- spredes

- Spredning

- Spreads

- påbegyndt

- Starter

- Tilstand

- Stater

- stjæler

- Trin

- stjålet

- opbevaret

- forhandler

- String

- stærk

- struktur

- Kamp

- emne

- Efterfølgende

- Succesfuld

- sådan

- tyder

- foreslår

- sommer

- skiftede

- systemet

- Systemer

- bord

- tager

- mål

- målrettet

- mål

- skat

- teknikker

- Teknologier

- telecom

- fortælle

- Test

- Thailand

- Tak

- at

- Fremtiden

- oplysninger

- Staten

- verdenen

- deres

- Them

- selv

- derefter

- Der.

- Disse

- de

- Tredje

- tredjepart

- denne

- dem

- selvom?

- trussel

- trusler

- tre

- Gennem

- Dermed

- tid

- tidslinje

- gange

- til

- sammen

- værktøj

- værktøjer

- top

- emne

- spor

- Sporing

- Trading

- Trafik

- Trend

- Tendenser

- Trojan

- sand

- Stol

- to

- forstå

- undervejs

- enestående

- Forenet

- Forenede Stater

- kommende

- Opdatering

- opdateret

- opdatering

- opgraderinger

- us

- USA

- brug

- anvendte

- Bruger

- brugere

- bruger

- ved brug af

- sædvanligvis

- ferie

- værdi

- VBA

- Ve

- Verifikation

- verificere

- udgave

- meget

- via

- Victim

- ofre

- Specifikation

- Besøg

- advarsel

- var

- måder

- we

- web

- Webbrowsere

- GODT

- gik

- var

- Hvad

- hvornår

- hvorvidt

- som

- WHO

- hvorfor

- bredt

- vilje

- med

- ord

- virker

- world

- verdensplan

- værd

- ville

- år

- endnu

- zephyrnet

- Zip