ESET Research

Hvordan ESET Research fandt en kill-switch, der var blevet brugt til at fjerne et af de mest produktive botnets derude

November 01 2023 • , 3 min. Læs

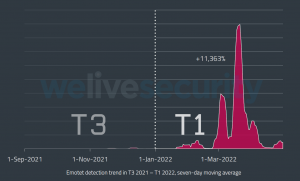

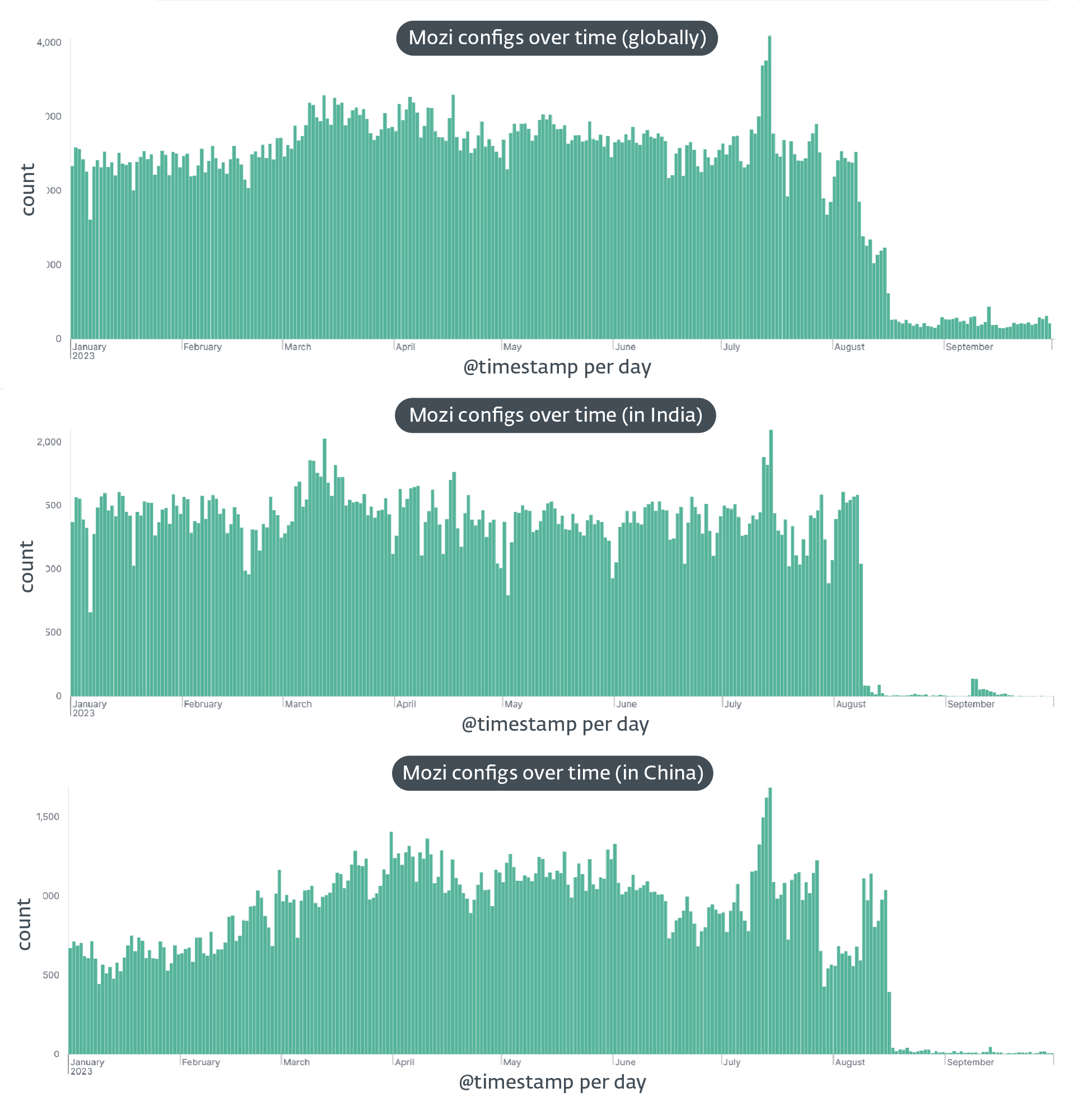

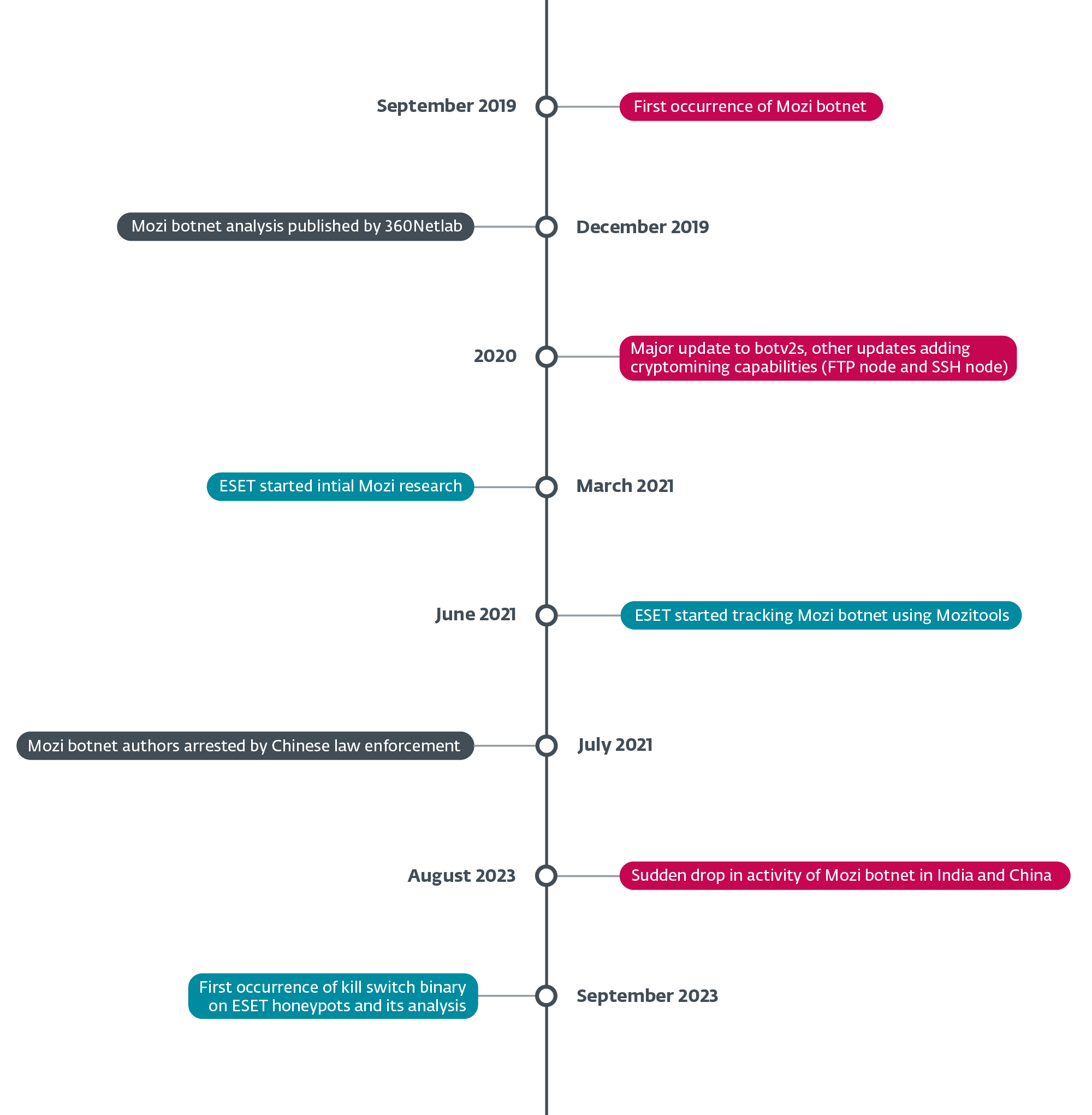

I august 2023 oplevede det berygtede Mozi-botnet, der er berygtet for at udnytte sårbarheder i hundredtusindvis af IoT-enheder hvert år, et pludseligt og uventet dyk i aktivitet. Først observeret i Indien den 8. augustth, 2023 og en uge senere i Kina den 16. augustth, denne mystiske forsvinden fratog Mozi-bots det meste af deres funktionalitet.

Vores undersøgelse af denne begivenhed førte os til opdagelsen af en dræberafbryder den 27. septemberth, 2023. Vi opdagede kontrolnyttelasten (konfigurationsfilen) inde i en UDP-meddelelse (User Datagram Protocol), der manglede den typiske indkapsling af BitTorrents BT-DHT-protokol (distributed sloppy hash table). Personen bag nedtagningen sendte kontrolnyttelasten otte gange, og hver gang instruerede botten om at downloade og installere en opdatering af sig selv via HTTP.

Kill-switchen demonstrerede flere funktioner, herunder:

- dræbe forældreprocessen, dvs. den originale Mozi-malware,

- deaktivering af nogle systemtjenester såsom sshd og dropbear,

- erstatte den originale Mozi-fil med sig selv,

- udføre nogle router/enhedskonfigurationskommandoer,

- deaktivering af adgang til forskellige porte (iptables -j DROP), Og

- etablerer samme fodfæste som den erstattede originale Mozi-fil

Vi identificerede to versioner af kontrolnyttelasten, hvor den seneste fungerede som en konvolut indeholdende den første med mindre ændringer, såsom tilføjelse af en funktion til at pinge en fjernserver, sandsynligvis beregnet til statistiske formål.

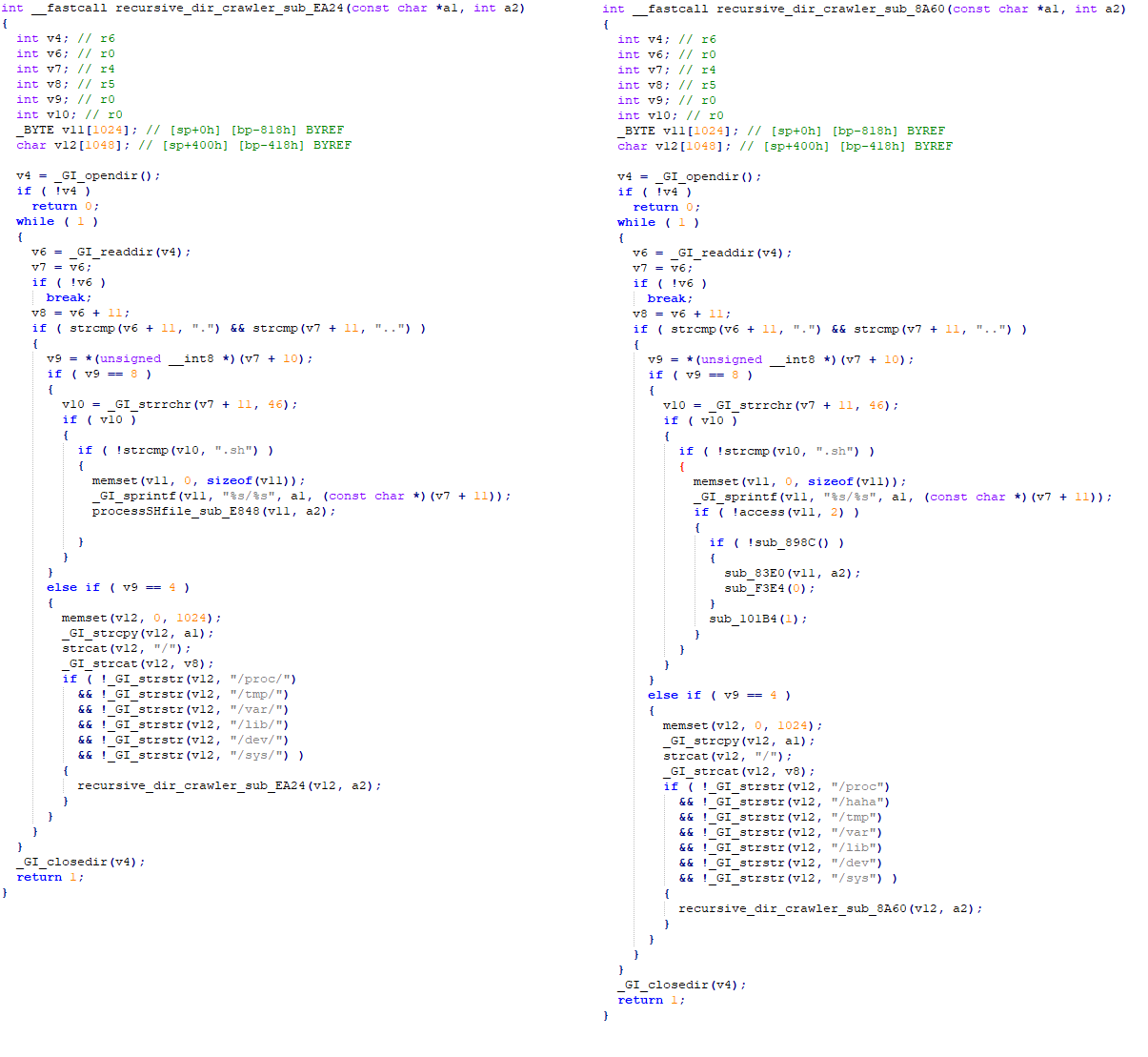

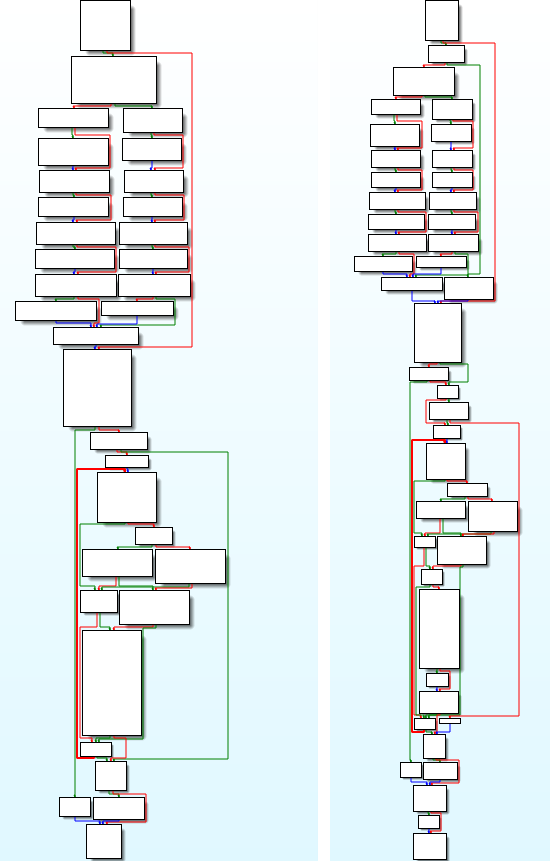

På trods af den drastiske reduktion i funktionalitet har Mozi-bots bevaret vedholdenhed, hvilket indikerer en bevidst og beregnet fjernelse. Vores analyse af kill-switchen viser en stærk forbindelse mellem botnettets originale kildekode og nyligt brugte binære filer, og også brugen af de korrekte private nøgler til at signere kontrolnyttelasten (se figur 2).

Dette fører os til den hypotese, der foreslår to potentielle ophavsmænd til denne fjernelse: Mozi-botnet-skaberne eller kinesiske retshåndhævende myndigheder, der tvinger skabernes samarbejde. Den sekventielle målretning af bots i Indien og derefter i Kina tyder på, at fjernelsen blev udført bevidst, hvor det ene land blev målrettet først og det andet en uge senere.

Nedlæggelsen af et af de mest produktive IoT-botnets er et fascinerende tilfælde af cyberforensics, der giver os spændende teknisk information om, hvordan sådanne botnets i naturen skabes, betjenes og demonteres. Vi fortsætter med at undersøge denne sag og vil offentliggøre en detaljeret analyse i de kommende måneder. Men indtil videre er spørgsmålet tilbage: Hvem dræbte Mozi?

For eventuelle forespørgsler om vores forskning offentliggjort på WeLiveSecurity, bedes du kontakte os på threatintel@eset.com.

ESET Research tilbyder private APT-efterretningsrapporter og datafeeds. For eventuelle forespørgsler om denne service, besøg ESET Threat Intelligence .

IoC'er

Filer

|

SHA-1 |

Filnavn |

Detektion |

Beskrivelse |

|

758BA1AB22DD37F0F9D6FD09419BFEF44F810345 |

mozi.m |

Linux/Mozi.A |

Original Mozi bot. |

|

9DEF707F156DD4B0147FF3F5D1065AA7D9F058AA |

ud.7 |

Linux/Mozi.C |

Mozi bot kill switch. |

Netværk

|

IP |

Domæne |

Hosting udbyder |

Først set |

Detaljer |

|

157.119.75[.]16 |

N / A |

AS135373 EFLYPRO-AS-AP EFLY NETWORK LIMITED |

2023-09-20 |

Kill switch-hostingserver |

MITRE ATT&CK teknikker

Dette bord er bygget vha udgave 13 af MITER ATT&CK-rammerne.

|

Taktik |

ID |

Navn |

Beskrivelse |

|

Ressourceudvikling |

Anskaf infrastruktur: Virtual Private Server |

Mozi kill switch-operatørerne lejede en server kl eflycloud.com at være vært for opdateringsfilerne. Mozi kill switch-operatørerne lejede flere servere, der sender nyttelast på BT-DHT-netværk. |

|

|

Indledende adgang |

Udnyt offentligt vendt applikation |

Mozi kill switch-operatørerne sendte en opdateringskommando til Mozi-klienter på et BT-DHT-netværk. |

|

|

Vedholdenhed |

Start- eller logoninitialiseringsscripts: RC-scripts |

Kill-switchen opretter flere scripts, som f.eks /etc/rc.d/rc.local, for at etablere persistens. |

|

|

Eksfiltrering |

Exfiltration Over Alternative Protocol: Exfiltration Over Ukrypteret Non-C2 Protocol |

Kill-switchen sender et ICMP-ping til operatøren, måske med henblik på overvågning. |

|

|

KIMOs Succeshistorier |

Servicestop |

Kill-switchen stopper SSH-tjenesten og blokerer adgang til den med iptables. |

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- PlatoHealth. Bioteknologiske og kliniske forsøgs intelligens. Adgang her.

- Kilde: https://www.welivesecurity.com/en/eset-research/who-killed-mozi-finally-putting-the-iot-zombie-botnet-in-its-grave/

- :er

- 1

- 10

- 2023

- 30

- 7

- 8

- 84

- a

- Om

- adgang

- aktivitet

- tilføje

- også

- alternativ

- an

- analyse

- ,

- enhver

- APT

- ER

- AS

- At

- AUGUST

- været

- bag

- mellem

- Blocks

- Bot

- botnet

- botnets

- bots

- Bund

- bygget

- men

- beregnet

- gennemføres

- tilfælde

- Boligtype

- Kina

- kinesisk

- kunder

- kode

- KOM

- kommer

- Konfiguration

- tilslutning

- kontakt

- fortsættende

- kontrol

- samarbejde

- korrigere

- land

- oprettet

- skaber

- skabere

- data

- demonstreret

- detaljeret

- Enheder

- opdagelse

- distribueret

- ned

- downloade

- Drop

- e

- hver

- håndhævelse

- ESET Research

- etablere

- begivenhed

- eksfiltration

- erfarne

- udnytte

- fascinerende

- Figur

- File (Felt)

- Filer

- Endelig

- Fornavn

- flow

- Til

- tvinger

- fundet

- Framework

- funktion

- funktionaliteter

- funktionalitet

- fungerer

- Globalt

- havde

- hash

- Have

- host

- Hosting

- Hvordan

- http

- HTTPS

- Hundreder

- i

- ICMP

- identificeret

- billede

- in

- Herunder

- Indien

- berygtede

- oplysninger

- Infrastruktur

- Forespørgsler

- indvendig

- installere

- Intelligens

- ind

- spændende

- undersøge

- undersøgelse

- tingenes internet

- iot-enheder

- IT

- ITS

- selv

- nøgler

- Kill

- senere

- seneste

- Lov

- retshåndhævelse

- Leads

- Led

- til venstre

- malware

- max-bredde

- betød

- besked

- Mellemøsten

- minut

- mindre

- mangler

- Modifikationer

- overvågning

- måned

- mest

- flere

- mystisk

- netværk

- net

- berygtet

- november

- nu

- of

- Tilbud

- on

- ONE

- betjenes

- operatør

- Operatører

- or

- original

- ophavsmænd

- Andet

- vores

- ud

- i løbet af

- side

- måske

- udholdenhed

- person,

- ping

- plato

- Platon Data Intelligence

- PlatoData

- Vær venlig

- potentiale

- private

- Private nøgler

- sandsynligvis

- behandle

- frodig

- protokol

- leverer

- offentliggøre

- offentliggjort

- formål

- formål

- Sætte

- spørgsmål

- for nylig

- reduktion

- resterne

- fjern

- udskiftes

- Rapporter

- forskning

- højre

- samme

- scripts

- se

- set

- send

- sender

- sendt

- september

- server

- Servere

- tjeneste

- Tjenester

- flere

- Shows

- underskrive

- nogle

- Kilde

- kildekode

- statistiske

- stopper

- stærk

- sådan

- pludselige

- foreslår

- Kontakt

- systemet

- bord

- Tag

- målrettet

- rettet mod

- Teknisk

- at

- deres

- derefter

- denne

- tusinder

- trussel

- tid

- tidslinje

- gange

- Titel

- til

- top

- to

- typisk

- uventede

- Opdatering

- us

- brug

- anvendte

- Bruger

- ved brug af

- forskellige

- versioner

- via

- Virtual

- Besøg

- vs

- Sårbarheder

- var

- we

- uge

- WHO

- bredde

- Wild

- vilje

- med

- år

- zephyrnet

- Zombie