Læsetid: 5 minutter

Læsetid: 5 minutter

Cryptomining er blevet et guldfeber i vore dage, og cyberkriminelle bliver også beslaglagt af det. De opfinder flere og flere snedige gimmicks for at inficere brugernes maskiner og få dem til at mine kryptovalutaer for angribernes fortjeneste. Den cyberkriminalitet, der for nylig blev opdaget af Comodo-specialister, er en slående illustration af denne proces. For at inficere brugere over hele verden brugte angriberne det legitime applikationsinstallationsprogram, den replikerede server og ... ja, lad os ikke springe videre, men komme gennem hele angrebskæden fra begyndelsen til slutningen.

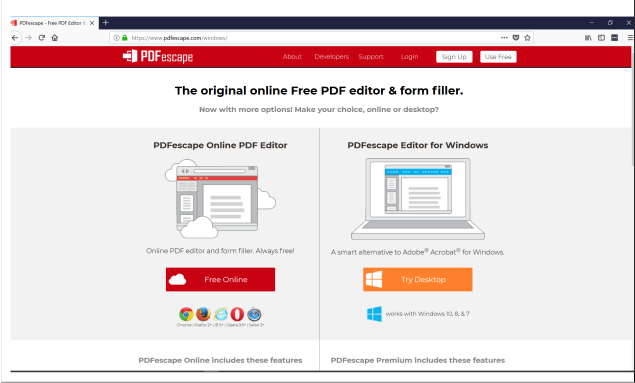

Her er PDFescape-softwaren. Mange mennesker bruger det til at redigere, kommentere eller udfylde formularer i .PDF-filer. Det er højst sandsynligt, at du også har brugt denne eller lignende software.

Selvfølgelig er det legitimt og sikkert ... i det mindste var det sådan indtil for nylig, hvor en ide om at bruge det til at sprede malware kom til en cyberkriminel.

Men hvad der er særligt interessant, de ondsindede hackere forsøgte ikke bare at efterligne PDFescape. De gik videre og besluttede at skabe dens onde klon.

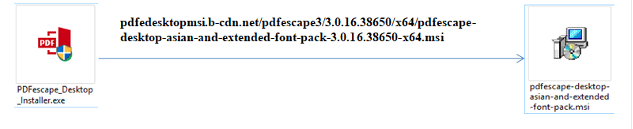

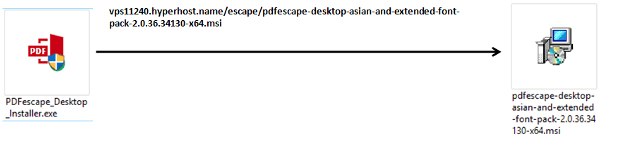

Tænk bare på angrebets omfang: gerningsmændene genskabte softwarepartnerens infrastruktur på en server under deres kontrol. Derefter kopierede de alle MSI-filer (installationspakkefil til Windows) og placerede dem på den server. Den klonede software var den nøjagtige kopi af den originale … bortset fra en lille detalje: Angriberne dekompilerede og modificerede en af MSI-filer, en asiatisk skrifttypepakke. Og tilføjede den ondsindede nyttelast indeholdende noget coinmining-kode.

Denne sorte magi gør det originale installationsprogram af PDFescape til et ondsindet.

Dette modificerede installationsprogram omdirigerer brugere til det ondsindede websted og downloader nyttelasten med den skjulte fil.

Som du kan se, har det hackede installationsprogram ikke en original digital signatur:

Men hvordan skader denne malware præcist? Lad os se.

Dynamisk analyse

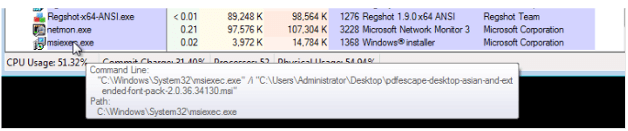

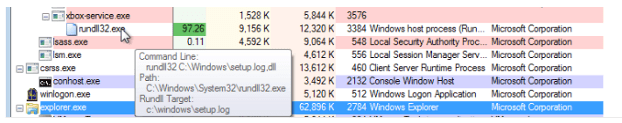

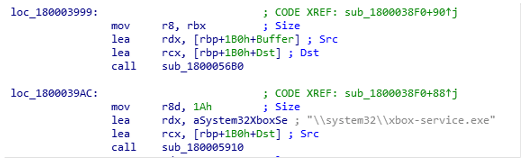

Når et offer downloader denne pdfescape-desktop-Asian-and-extended-font-pack, falder den ondsindede binære xbox-service.exe i Windows system32-mappen og udfører den ondsindede DLL ved hjælp af run32dll. Forklædt som setup.log gemmer den ondsindede DLL sig i Windows-mappen.

Her er procesflowet.

pdfescape-desktop-Asian-and-extended-font-pack.msi er installeret af com

mand linje "C:WindowsSystem32msiexec.exe” /i

Så falder installationsprogrammet xbox-service.exe i system32-mappen.

Den faldet xbox-service.exe begynder at arbejde som en service:

Derefter kører den ondsindet DLL under rundll32 med navnet setup.log ved hjælp af kommandolinjen:

rundll32 C:WindowsSystem32setup.log.dll

Statisk Analyse

Den ændrede MSI har indlejret ondsindet DLL-fil. Denne DLL indeholder på sin side to eksekverbare filer i ressourcerne.

DLL-filen kører således en ondsindet proces xbox-service.exe.

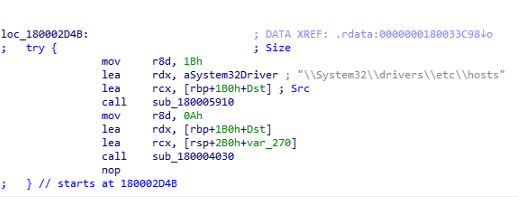

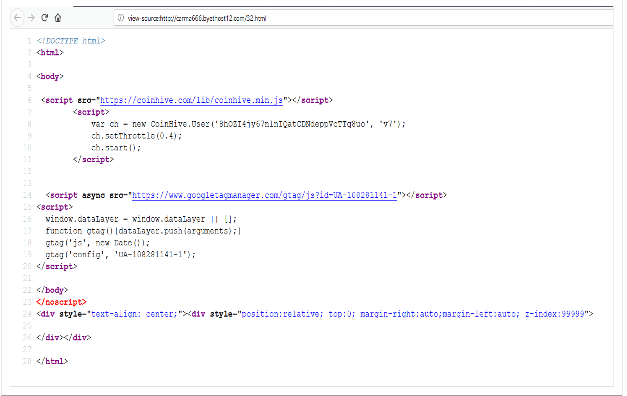

Et andet interessant aspekt af DLL-nyttelasten er, at den under installationsfasen forsøger at ændre Windows HOSTS-filen for at forhindre den inficerede maskine i at kommunikere med opdateringsservere for forskellige PDF-relaterede apps og sikkerhedssoftware. Således forsøger malware at undgå fjernrensning og udbedring af berørte maskiner.

HOSTS-filen ændret med ondsindet DLL

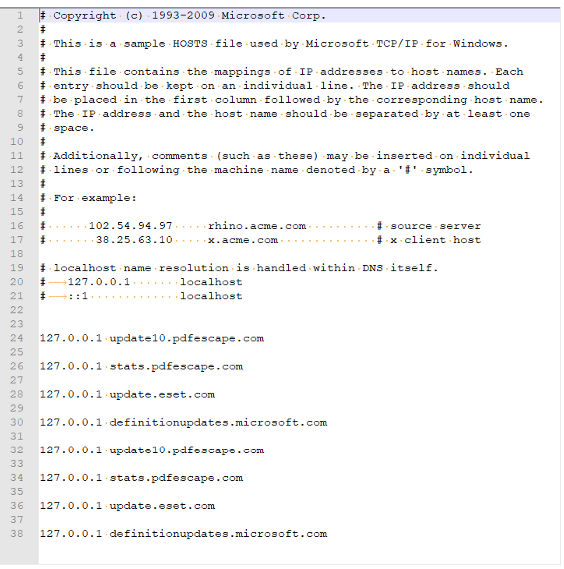

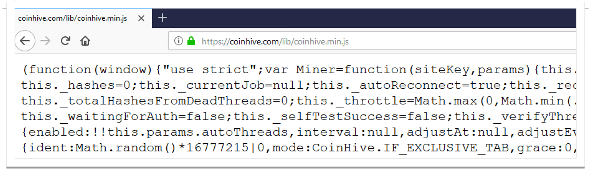

Og endelig, inde i DLL'en fandt vi det største onde: ondsindet browserscript. Scriptet har et indlejret link til http://carma666.byethost12.com/32.html

Lad os følge linket og se, hvor det fører hen:

Som det nu er klart, downloader den JavaScript fra coinminer ved navn CoinHive, som ondsindede hackere hemmeligt bruger til at inficere værter rundt om i verden. Du kan finde flere detaljer om det i Comodo Q1 2018 , Comodo Q2 2018.

Så alt det ballade var at inficere brugere med en kryptominer?! Ja det er rigtigt. Og det hjælper os til at være opmærksomme på, at vi ikke bør tage let på denne form for malware.

"Som vi nævnte i Comodo Q1 2018 , Globale trusselsrapporter for andet kvartal 2, forbliver kryptominere en af de farligste trusler i cybersikkerhed space”, kommenterer Fatih Orhan, lederen af Comodo Threat Research Labs.” Nogle mennesker betragter kryptominerne som en ikke så alvorlig trussel, fordi de ikke stjæler information eller krypterer brugernes filer, men denne fejl kan være meget dyr for dem i virkeligheden. Kryptominere bliver til sofistikeret malware, der kan nedbryde brugernes systemer eller fange alle it-ressourcerne i en inficeret virksomhed og få dem til kun at arbejde til minedrift af kryptovaluta for cyberkriminelle. Således kan økonomiske tab fra et kryptominerangreb være lige så ødelæggende som andre malware typer. Cryptominers vil fortsætte med at blive mere og mere udspekulerede med deres farlige evner voksende. Og historien med modificeret installatør opdaget af vores analytikere er et klart bevis på det”.

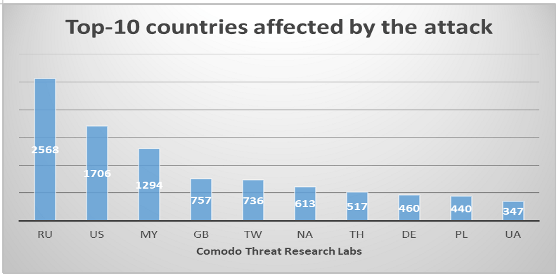

Ifølge Comodo-statistikken ramte denne ondsindede fil 12 brugere i 810 lande rundt om i verden. Nedenfor er de ti mest berørte lande.

Generelt, fra april til august 2018, opdagede Comodo-specialister 146,309 JavaScript-baserede coinminers med unikke SHA'er.

Lev sikkert med Comodo!

Relaterede ressourcer:

Sådan forbedrer du din virksomheds cybersikkerhedsberedskab

Hvorfor du udsætter dit netværk for fare med en defensiv tilgang til malware

De syv fordele ved at ansætte en cybersikkerhedsudbyder

Backup af websted

Hjemmesidestatus

Webstedskontrol

Sikkerhedstjek på hjemmesiden

START GRATIS PRØVNING FÅ DIT ØJEBLIKKE SIKKERHEDSSCORECARD GRATIS

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- PlatoHealth. Bioteknologiske og kliniske forsøgs intelligens. Adgang her.

- Kilde: https://blog.comodo.com/pc-security/cryptomining-executed-through-legitimate-software/

- :har

- :er

- :ikke

- :hvor

- 100

- 12

- 195

- 2018

- 404

- 628

- 7

- a

- evner

- Om

- om det

- tilføjet

- fordele

- påvirket

- forude

- Alle

- også

- an

- analyse

- Analytikere

- ,

- Anvendelse

- tilgang

- apps

- april

- ER

- omkring

- AS

- asiatisk

- udseende

- At

- angribe

- AUGUST

- undgå

- opmærksom på

- BE

- fordi

- bliver

- Begyndelse

- jf. nedenstående

- Sort

- Blog

- browser

- men

- by

- kom

- CAN

- fange

- kæde

- Rengøring

- klar

- klik

- kode

- Kom

- kommando

- kommentarer

- Kommunikation

- Selskabs

- Overvej

- indeholder

- fortsæt

- kontrol

- kostbar

- lande

- Kursus

- Crash

- skabe

- cryptocurrency

- Cyber

- cybersikkerhed

- cyberkriminalitet

- CYBERKRIMINAL

- cyberkriminelle

- Dangerous

- besluttede

- defensiv

- detail

- detaljer

- opdaget

- ødelæggende

- digital

- do

- downloads

- droppet

- Drops

- i løbet af

- dynamisk

- indlejret

- kryptere

- ende

- Enterprise

- især

- begivenhed

- bevismateriale

- eksakt

- præcist nok

- Undtagen

- Udfører

- File (Felt)

- Filer

- udfylde

- Endelig

- finansielle

- Finde

- flow

- følger

- Til

- formularer

- fundet

- Gratis

- fra

- yderligere

- Generelt

- få

- Global

- Goes

- Guld

- Dyrkning

- hacket

- hackere

- skade

- hoved

- hjælper

- Skjult

- stærkt

- Ansættelse

- Hit

- host

- værter

- Hvordan

- How To

- HTML

- http

- HTTPS

- idé

- Forbedre

- in

- inficeret

- oplysninger

- Infrastruktur

- indvendig

- installation

- installeret

- øjeblikkelig

- interessant

- ind

- IT

- ITS

- JavaScript

- hoppe

- lige

- Venlig

- Labs

- mindst

- legitim

- let

- Sandsynlig

- Line (linje)

- LINK

- log

- tab

- maskine

- Maskiner

- Magic

- Main

- lave

- ondsindet

- malware

- mange

- mange mennesker

- max-bredde

- nævnte

- metoder

- tankerne

- Mining

- fejltagelse

- modificeret

- ændre

- mere

- mest

- msi

- navn

- Som hedder

- netværk

- nu

- nt

- of

- on

- ONE

- kun

- or

- original

- Andet

- vores

- i løbet af

- Pack

- pakke

- Mennesker

- PHP

- plato

- Platon Data Intelligence

- PlatoData

- forhindre

- behandle

- Profit

- Sætte

- Q1

- Q2

- Reality

- nylige

- for nylig

- forblive

- oprydning

- fjern

- svar

- replikeres

- forskning

- Ressourcer

- Rid

- højre

- Risiko

- løber

- haste

- Sikkerhed

- rækkevidde

- scorecard

- script

- sikker

- sikkerhed

- se

- beslaglagt

- send

- server

- Servere

- tjeneste

- setup

- syv

- signatur

- lignende

- lille

- So

- Software

- nogle

- sofistikeret

- specialister

- spredes

- Spredning

- Stage

- starter

- statistik

- stjæle

- Historie

- Systemer

- Tag

- at

- verdenen

- deres

- Them

- derefter

- de

- tror

- denne

- trussel

- trusler

- Gennem

- Dermed

- til

- tid

- til

- prøv

- TUR

- Drejning

- vender

- to

- typer

- under

- enestående

- Opdatering

- us

- brug

- anvendte

- brugere

- ved brug af

- forskellige

- meget

- Victim

- var

- we

- Hjemmeside

- GODT

- gik

- Hvad

- Hvad er

- hvornår

- vilje

- vinduer

- med

- Arbejde

- arbejder

- world

- Ja

- Du

- Din

- zephyrnet