Læsetid: 5 minutter

Læsetid: 5 minutter

Ville du være bange eller i det mindste angst, hvis du havde fundet en stævning til den amerikanske distriktsdomstol i din e-mail-boks? De fleste mennesker ville helt sikkert. Det er præcis, hvad de ondsindede angribere regnede med, da de udførte dette massive angreb fra Rusland-baserede IP'er med sofistikeret og snedig ransomware-nyttelast.

Social engineering: falsk autoritet forårsager ægte frygt

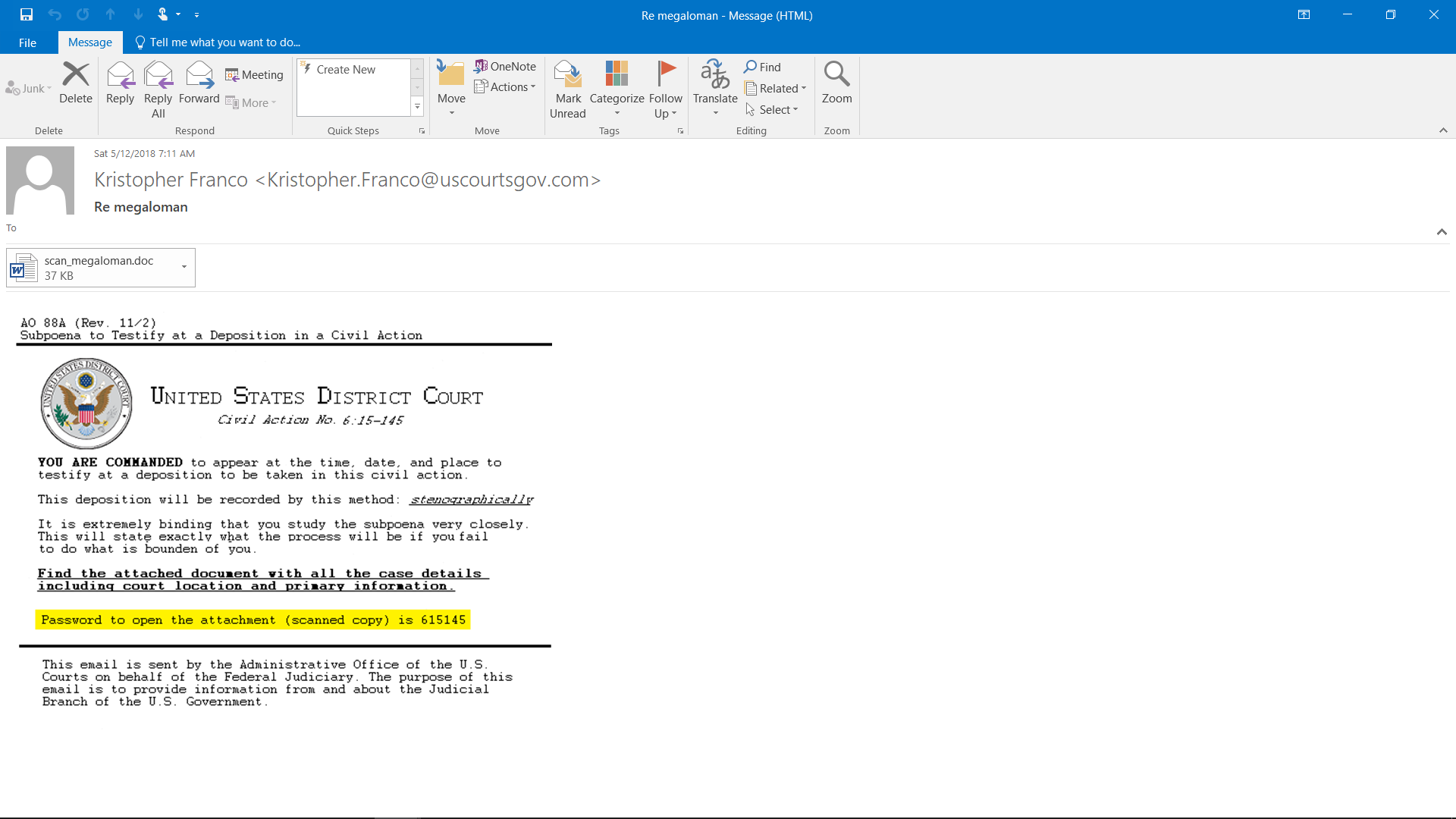

3582 brugere blev målene for denne ondsindede e-mail forklædt som "United States District Court" stævning.

Som du kan se, består e-mailen af hele bunken af social engineering-tricks til at overbevise brugerne om at åbne den ondsindede vedhæftede fil. Hovedsageligt forsøger gerningsmændene at spille på de følelsesmæssige strenge af frygt, autoritet og nysgerrighed for at manipulere ofrene. At installere denne følelsesmæssigt ophidsede tilstand i modtagernes sind har til formål at undertrykke deres evne til kritisk tænkning og få dem til at handle overilet.

Også afsenderens e-mailadresse er "uscourtgove.com", som selvfølgelig er forfalsket, men tilføjer mere troværdighed til e-mailen. At have adgangskoden til den vedhæftede fil styrker smagen af postens soliditet. Emnet for e-mail er "megaloman", og det vedhæftede dokument hedder "scan.megaloman.doc", og dette match tilføjer også nogle små strejf af troværdighed. Og at true offeret med ansvar, hvis hun "undlader at gøre for er bundet til dig" (og den eneste måde at finde ud af det på er at åbne filen i vedhæftet fil) er prikken over i'et.

Denne eksplosive manipulative cocktail er et potent værktøj til at hjælpe gerningsmændene til at få, hvad de vil have. Så risikoen for mange mennesker at blive ofre for denne fidus er meget høj.

Lad os nu se, hvad der sker, hvis en bruger åbner filen i den vedhæftede fil.

Malwaren: først gemmer sig, så rammer

Det har selvfølgelig intet til fælles at stævne. I virkeligheden, som Comodo Threat Research Labs analytikere opdagede, at det er en ny variant af snedig og sofistikeret Sigma ransomware, der vil kryptere filer på den inficerede maskine og afpresse løsesummen for at dekryptere dem.

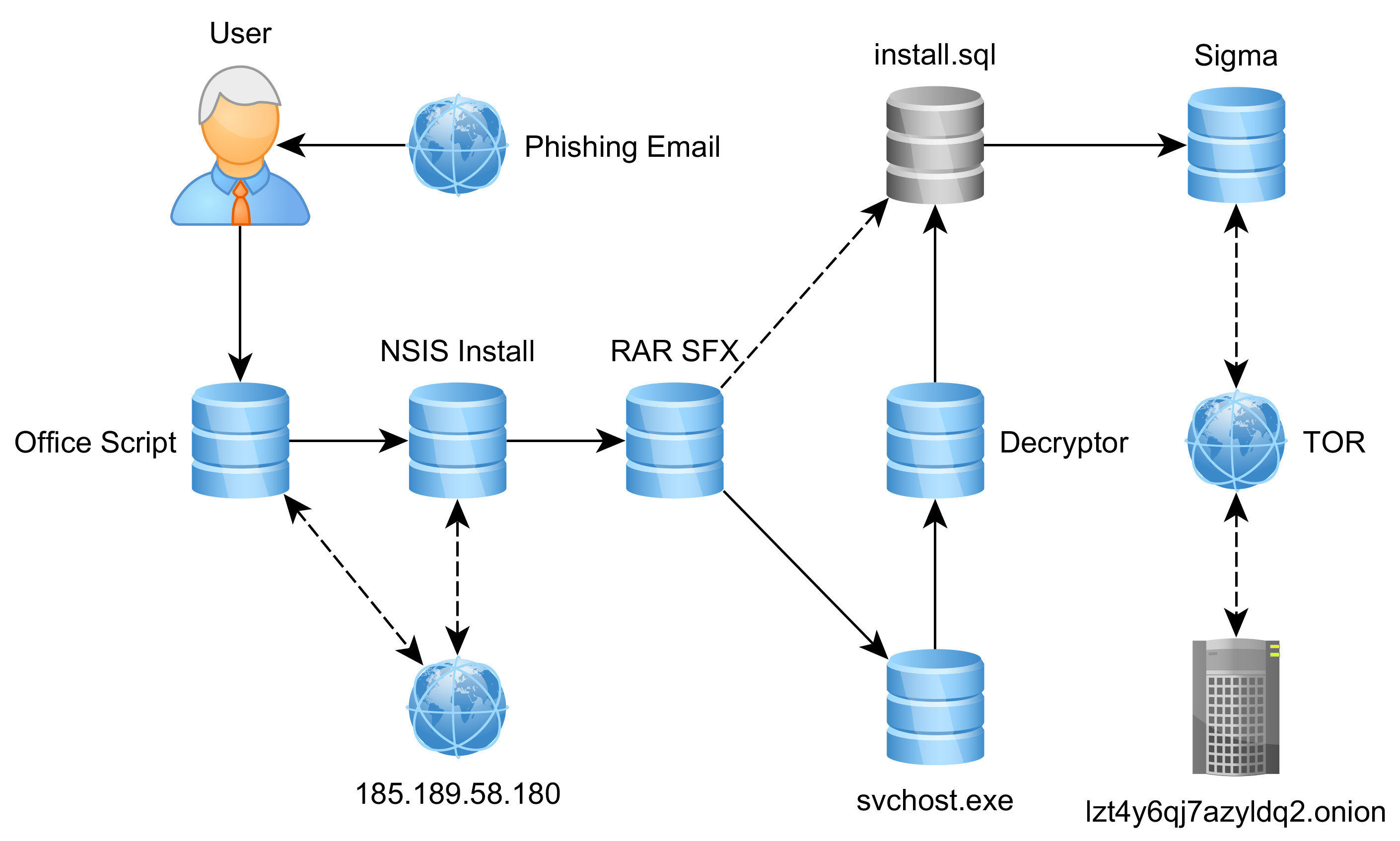

Sådan fungerer Sigma ransomware:

Det særlige ved denne nye variant af Sigma er, at den beder brugeren om at indtaste adgangskoden. Um... adgangskode til malware? Overalt kan det lyde underligt, i virkeligheden har det det klare formål: mere sløring af malwaren fra opdagelse.

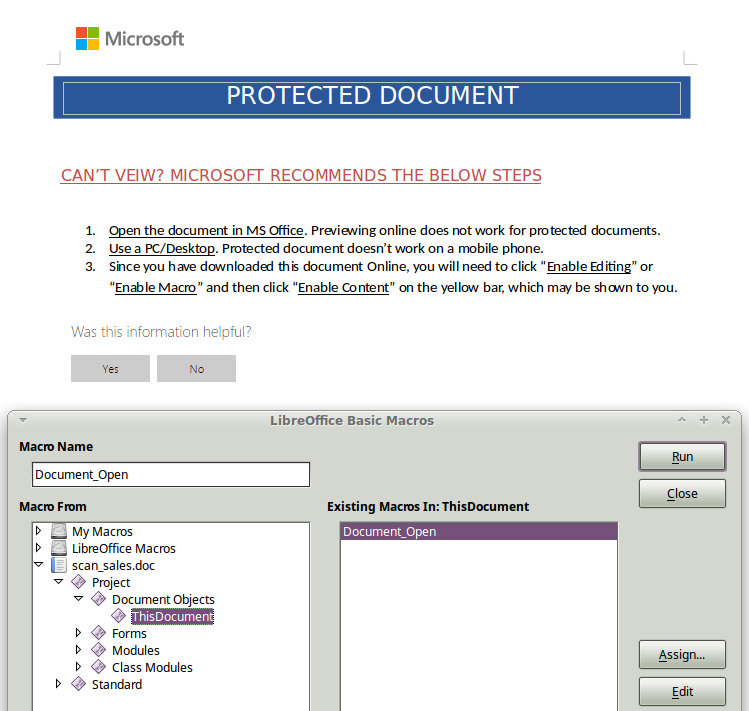

Men selvom brugeren indtaster adgangskoden, vil filen ikke køre med det samme. Hvis makroerne er slået fra på offerets maskine, beder den overbevisende om at slukke dem. Bemærk, hvordan dette krav passer ind i hele angriberens strategi: Hvis det er en besked fra retten, kan det bestemt være et beskyttet dokument, ikke?

Men i virkeligheden indeholder filen et ondsindet VBScript, der skal køres for at begynde at installere malwaren på ofrets computer. Den downloader den næste del af malwaren fra angriberens server, gemmer den i mappen %TEMP%, forklæder den som svchost.exe behandler og udfører den. Dette svchost.exe fungerer som en dropper til at downloade endnu en del af malwaren. Så via en temmelig lang kæde af handlinger – igen, for stærkere sløring – fuldender den den ondsindede nyttelast og kører den.

Malwaren ser virkelig imponerende ud med dens mange forskellige tricks til at skjule og undgå opdagelse. Før den kører, tjekker den miljøet for virtuelle maskiner eller sandkasser. Hvis den opdager en, dræber malwaren sig selv. Det skjuler sin ondsindede proces og registreringsposter som legitime som "svchost.exe" og "chrome". Og det er ikke alt.

I modsætning til nogle af dens tætte ransomware pårørende, Sigma handler ikke med det samme, men lurer og laver skjult rekognoscering først. Den opretter en liste over værdifulde filer, tæller dem og sender denne værdi til sin C&C-server sammen med andre oplysninger om ofrets maskine. Hvis ingen filer blev fundet, sletter Sigma bare sig selv. Den inficerer heller ikke en computer, hvis den finder ud af, at dens landeplacering er Rusland eller Ukraine.

Malwareforbindelsen til dens Command-and-Control-server er også kompliceret. Da serveren er TOR-baseret, tager Sigma en række trin:

1. Downloader TOR-softwaren ved hjælp af dette link: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. Gemmer det til %APPDATA% som System.zip

3. Udpakker det til %APPDATA%MicrosoftYOUR_SYSTEM_ID

4. Sletter System.zip

5. Omdøber Tortor.exe til svchost.exe

6. Udfører det

7. Venter et stykke tid og sender sin anmodning

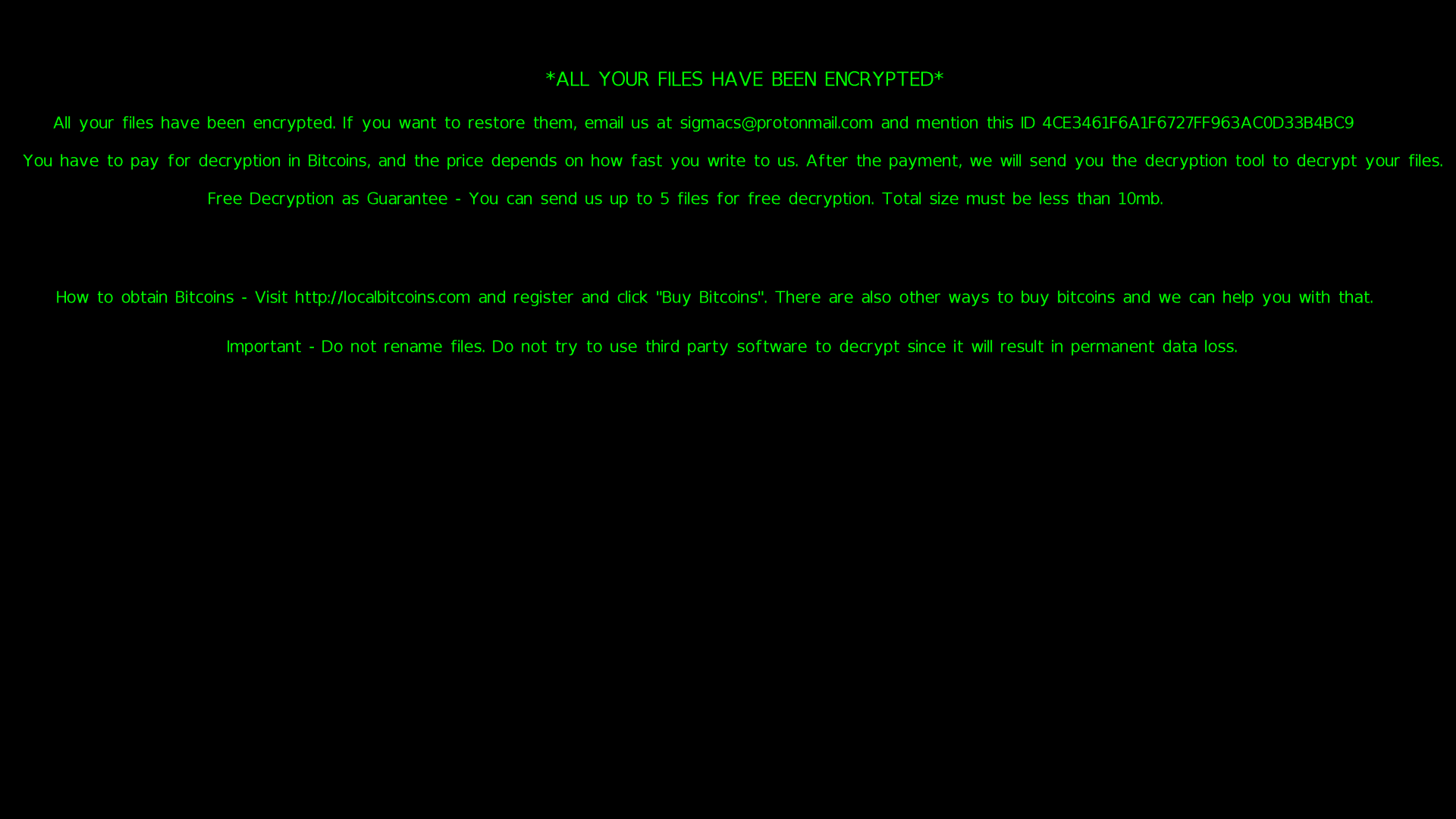

Og først efter det begynder Sigma at kryptere filer på ofrets maskine. Så vil løsesumsedlen fange den forgiftede maskines skærm.

Og … finita la commedia. Hvis offeret ikke tidligere har sørget for at lave sikkerhedskopier, går hendes data tabt. Der er ingen måde at gendanne dem.

Beskyttelse: hvordan man kæmper tilbage

"At stå over for malware så sofistikeret på begge sider, social engineering tricks og teknisk design, er en svær udfordring for selv sikkerhedsbevidste brugere," siger Fatih Orhan, chef for Comodo Threat Research Labs. "For at beskytte mod sådanne snedige angreb skal du have noget mere pålideligt end blot folks bevidsthed. I dette tilfælde skal en reel løsning give 100 % garanti for, at dine aktiver ikke bliver skadet, selvom nogen tager skurkens madding og kører malwaren.

Det er præcis det eksklusive Comodo automatisk indeslutningsteknologi giver vores kunder: enhver ankommende ukendt fil lægges automatisk ind i det sikre miljø, hvor den kan køres uden en enkelt mulighed for at skade en vært, et system eller et netværk. Og det vil forblive i dette miljø, indtil Comodo-analytikere vil have undersøgt det. Det er derfor, ingen af Comodo-kunderne har lidt under dette luskede angreb”.

Lev sikkert med Comodo!

Nedenfor er heatmap og IP'er brugt i angrebet

Angrebet blev udført fra 32 russisk-baserede (Sankt Petersborg) IP'er fra e-mailen Kristopher.Franko@uscourtsgov.com hvilket domæne højst sandsynligt blev oprettet specielt til angrebet. Det startede den 10. maj 2018 kl. 02:20 UTC og sluttede kl. 14:35 UTC.

| Land | Afsenderens IP |

| Rusland | 46.161.42.44 |

| Rusland | 46.161.42.45 |

| Rusland | 46.161.42.46 |

| Rusland | 46.161.42.47 |

| Rusland | 46.161.42.48 |

| Rusland | 46.161.42.49 |

| Rusland | 46.161.42.50 |

| Rusland | 46.161.42.51 |

| Rusland | 46.161.42.52 |

| Rusland | 46.161.42.53 |

| Rusland | 46.161.42.54 |

| Rusland | 46.161.42.55 |

| Rusland | 46.161.42.56 |

| Rusland | 46.161.42.57 |

| Rusland | 46.161.42.58 |

| Rusland | 46.161.42.59 |

| Rusland | 46.161.42.60 |

| Rusland | 46.161.42.61 |

| Rusland | 46.161.42.62 |

| Rusland | 46.161.42.63 |

| Rusland | 46.161.42.64 |

| Rusland | 46.161.42.65 |

| Rusland | 46.161.42.66 |

| Rusland | 46.161.42.67 |

| Rusland | 46.161.42.68 |

| Rusland | 46.161.42.69 |

| Rusland | 46.161.42.70 |

| Rusland | 46.161.42.71 |

| Rusland | 46.161.42.72 |

| Rusland | 46.161.42.73 |

| Rusland | 46.161.42.74 |

| Rusland | 46.161.42.75 |

| Samlet resultat | 32 |

Ransomware beskyttelsessoftware

START GRATIS PRØVNING FÅ DIT ØJEBLIKKE SIKKERHEDSSCORECARD GRATIS

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- PlatoHealth. Bioteknologiske og kliniske forsøgs intelligens. Adgang her.

- Kilde: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- :har

- :er

- :ikke

- :hvor

- 10

- 14

- 20

- 2018

- 32

- 35 %

- 455

- 7

- a

- evne

- Om

- Lov

- aktioner

- handlinger

- adresse

- Tilføjer

- Efter

- igen

- mod

- Rettet

- Alle

- sammen

- også

- Analytikere

- ,

- enhver

- ER

- ankommer

- AS

- Aktiver

- At

- angribe

- Angreb

- myndighed

- automatisk

- undgå

- bevidsthed

- sikkerhedskopier

- lokkemad

- BE

- blev

- før

- begynde

- begynder

- Blog

- både

- Begge sider

- Boks

- Bunch

- men

- KAGE

- CAN

- fange

- tilfælde

- Årsag

- center

- kæde

- udfordre

- Kontrol

- klar

- klik

- Luk

- cocktail

- Fælles

- Fuldender

- kompliceret

- computer

- gennemført

- tilslutning

- består

- overbevise

- land

- Kursus

- Ret

- oprettet

- skaber

- Troværdighed

- kritisk

- nysgerrighed

- Kunder

- data

- Dekryptér

- definitivt

- Design

- Detektion

- opdaget

- opdager

- distrikt

- byretten

- do

- dokumentet

- gør

- Er ikke

- domæne

- downloade

- downloads

- kryptere

- sluttede

- Engineering

- Indtast

- Miljø

- Endog

- begivenhed

- præcist nok

- Eksklusiv

- Udfører

- Fall

- frygt

- Føderation

- kæmpe

- File (Felt)

- Filer

- Finde

- fund

- Fornavn

- passer

- smag

- Til

- fundet

- Gratis

- fra

- funktioner

- få

- Giv

- giver

- garanti

- sker

- Hård Ost

- skade

- Have

- have

- hoved

- hjælpe

- hende

- Skjule

- Høj

- host

- Hvordan

- How To

- HTTPS

- if

- straks

- imponerende

- in

- omfatter

- inficeret

- oplysninger

- installation

- øjeblikkelig

- ind

- IT

- ITS

- selv

- jpg

- lige

- mindst

- legitim

- ligesom

- Sandsynlig

- LINK

- Liste

- placering

- Lang

- UDSEENDE

- tabte

- maskine

- makroer

- hovedsageligt

- lave

- maerker

- ondsindet

- malware

- mange

- mange mennesker

- massive

- Match

- max-bredde

- Kan..

- besked

- microsoft

- sind

- mere

- mest

- skal

- Som hedder

- Behov

- netværk

- Ny

- næste

- ingen

- Bemærk

- intet

- Varsel..

- nt

- of

- off

- on

- ONE

- dem

- kun

- åbent

- åbner

- or

- Andet

- vores

- ud

- del

- Adgangskode

- Mennesker

- PETERSBURG

- PHP

- plato

- Platon Data Intelligence

- PlatoData

- Leg

- Muligheden

- potent

- tidligere

- bytte

- behandle

- beskytte

- beskyttet

- beskyttelse

- formål

- sætte

- Ransom

- ransomware

- hellere

- ægte

- Reality

- virkelig

- register

- slægtninge

- pålidelig

- anmodninger

- kræver

- forskning

- ansvar

- genoprette

- højre

- Risiko

- Kør

- kører

- løber

- Rusland

- Russisk

- Den Russiske Føderation

- SAINT

- sandkasser

- siger

- Fup

- bange

- scorecard

- Skærm

- sikker

- sikkerhed

- se

- send

- afsender

- sender

- Sequence

- server

- hun

- sider

- Sigma

- enkelt

- lille

- Luskede

- So

- Social

- Samfundsteknologi

- Software

- soliditet

- løsninger

- nogle

- Nogen

- noget

- sofistikeret

- Lyd

- særligt

- specielt

- påbegyndt

- Tilstand

- Stater

- forblive

- Steps

- Strategi

- styrker

- stærkere

- emne

- Stævning

- sådan

- lidt

- systemet

- tager

- mål

- Teknisk

- end

- at

- deres

- Them

- derefter

- Der.

- de

- Tænker

- denne

- trussel

- hele

- tid

- til

- værktøj

- Tor

- rører

- prøv

- TUR

- Drejede

- Ukraine

- ukendt

- indtil

- us

- anvendte

- Bruger

- brugere

- ved brug af

- UTC

- Værdifuld

- værdi

- Variant

- række

- meget

- via

- Victim

- ofre

- Virtual

- virtuel maskine

- venter

- ønsker

- var

- Vej..

- var

- Western

- Hvad

- Hvad er

- hvornår

- som

- mens

- Hele

- hvorfor

- vilje

- med

- ville

- Du

- Din

- zephyrnet