Læsetid: 3 minutter

Det har været et hårdt år inden for internetsikkerhed. Der har været en syndflod af databrud, især mod Point-of-Sale-systemer. Der var Heartbleed-fejlen, der truede SSL på de fleste Linux-servere og en bølge af ransomware, der holdt folks computere som gidsler.

Det har været et hårdt år inden for internetsikkerhed. Der har været en syndflod af databrud, især mod Point-of-Sale-systemer. Der var Heartbleed-fejlen, der truede SSL på de fleste Linux-servere og en bølge af ransomware, der holdt folks computere som gidsler.

Hvad kunne blive det næste? Ville du tro på POODLE-angreb?

Den 14. oktober 2014 afslørede Google-forskere "POODLE"-sårbarheden, som kunne give angribere mulighed for at dekryptere krypterede forbindelser til websteder, der bruger SSL 3.0-protokollen. Deaktivering af SSL 3.0-support på et websted er tilstrækkeligt til at afhjælpe dette problem.

Selvom scenariet for POODLE-truslen ikke er nær så almindeligt som for Heartbleed-fejlen, kan hackeren ligesom Heartbleed muligvis omgå kryptering. En hacker ville få "nøglerne til riget", evnen til at læse din mest private og vigtige kommunikation. Comodo anbefaler hurtig handling for at forhindre puddelbid!

Hvad er POODLE-angrebet?

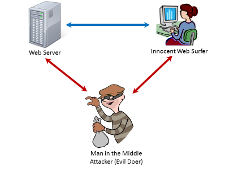

POODLE er et angreb specifikt på SSL 3.0. Det tillader en velplaceret angriber, der har oprettet en 'mand i midten' server for potentielt at gendanne data, der normalt ville være krypteret. Den mest sandsynlige angrebsvektor ville være, at hackeren får sessionscookies.

'Kaffebar'-angrebet er et eksempel på et 'mand i midten'-angrebet (MITM). I dette scenarie ville en angriber, der befinder sig i selve kaffebaren, konfigurere en bærbar computer til at udsende et WiFi-signal, der ser det samme ud som kaffebarens WiFi. Offeret forbinder så utilsigtet til angriberens WiFi i stedet for kaffebarens WiFi og al offerets internettrafik er nu tilgængelig for angriberen til at opsnappe og optage. Denne type angreb ville normalt blive stoppet, hvis forbindelsen var krypteret. Men med POODLE-sårbarheden ville det være teoretisk muligt at dekryptere nogle data fra sessioner, der er sikret med SSL 3.0.

Selvom SSL 3.0 er blevet erstattet af den mere sikre TLS-protokol på de fleste hjemmesider, ligger problemet i, at browsere og klienter opretholder muligheden for at 'nedgradere' forbindelsen for at ende tilbage på den sårbare SSL 3.0-protokol. Som nævnt senere på denne side, har Mozilla og Google handlet hurtigt for at deaktivere denne adfærd i de seneste versioner af deres Firefox- og Chrome-browsere. Dog kan webstedsejere 'tvinge' problemet og forhindre enhver browser i at bruge SSL 3.0 ved at deaktivere den på serversiden.

Forståelse af virkningen

- POODLE-angrebet påvirker ikke dit Comodo-certifikat, og dit certifikat behøver ikke at blive udskiftet eller genudstedt.

- Fejlen ligger i selve SSL 3.0-protokollen. SSL 3.0 er dog allerede blevet afløst af TLS-protokollen for langt de fleste sikre forbindelser i dag. Ifølge undersøgelser fra Mozilla og University of Michigan, tegner SSL 3.0 sig for kun 0.3 % af alle sikre transaktioner.

- Sårbarhedens 'virkelige verden' omfang er yderligere begrænset af den relative kompleksitet ved at opsætte et 'Man-in-the-Middle'-angreb for at udnytte det.

- Hvis din hjemmeside på nogen måde er afhængig af SSL 3.0, rådes du til at deaktivere den med det samme. Deaktivering af SSL 3.0-understøttelse eller CBC-mode-cifre med SSL 3.0 er tilstrækkeligt til at afhjælpe dette problem.

Hvordan kan jeg finde ud af, om mit websted er berørt?

Indtast dit websteds URL på: https://sslanalyzer.comodoca.com. Sider med SSL 3.0 vil blive rapporteret som "Sårbar over for POODLE-angrebet"

Hvordan reparerer jeg det?

For at afhjælpe dette problem anbefaler Comodo webserveroperatører blot at deaktivere SSL 3.0. Google har også anbefalet, at browsere og webservere bruger TLS_FALLBACK_SCSV , Transport Layer Security Signaling Cipher Suite Value, der blokerer protokolnedgraderinger. Hvis dit websted er påvirket, eller tror, at dit websted kan blive påvirket, bedes du tale med din webhost, webserveroperatør eller SSL-kompatible enhedsleverandør.

Kort efter at dette angreb blev afsløret, meddelte mange store internetvirksomheder, at de dropper støtten til SSL 3.0. Disse omfatter Google Chrome, Mozilla Firefox, Twitter og CloudFlare for at nævne nogle få.

Comodo implementerer TLS_FALLBACK_SCSV i første omgang og vil derefter arbejde på at fjerne SSLv3-understøttelse helt fra vores servere så hurtigt som muligt.

Hvad sker der, hvis jeg deaktiverer SSL 3.0 på min webserver?

Sandsynligvis den mest betydningsfulde browsersoftware, der stadig er 'afhængig' af SSL 3.0, er Internet Explorer 6.0, som blev distribueret med Windows XP. For at være præcis er TLS understøttet af IE 6.0, men deaktiveret som standard, hvilket betyder, at den gennemsnitlige bruger vil fortsætte med at bruge SSL 3.0, medmindre de dykker ned i browserindstillingerne og aktiverer TLS. Deaktivering af SSL 3.0 på dit websted vil højst sandsynligt betyde, at de fleste XP/IE 6.0-brugere ikke længere understøttes til sikre sessioner.

Windows XP og IE 6.0 har dog ikke været understøttet af Microsoft i et par år nu, og folk, der bruger denne software, opfordres til at opgradere. Comodo anbefaler stærkt, at webstedsoperatører er proaktive med at deaktivere SSL 3.0 på deres websteder for at opmuntre besøgende, der bruger de ældre browsere, til at opgradere.

Hvis du gerne vil have yderligere rådgivning om POODLE, anbefaler vi at kontakte din webhosts supportafdeling.

Yderligere læsning:

http://googleonlinesecurity.blogspot.nl/2014/10/this-poodle-bites-exploiting-ssl-30.html

https://www.imperialviolet.org/2014/10/14/poodle.html

http://blog.erratasec.com/2014/10/some-poodle-notes.html

https://blog.mozilla.org/security/2014/10/14/the-poodle-attack-and-the-end-of-ssl-3-0/

START GRATIS PRØVNING FÅ DIT ØJEBLIKKE SIKKERHEDSSCORECARD GRATIS

- blockchain

- coingenius

- Comodo nyheder

- cryptocurrency tegnebøger

- kryptoverveksling

- cybersikkerhed

- cyberkriminelle

- Cybersecurity

- CyberSecurity Comodo

- afdeling for indenrigssikkerhed

- digitale tegnebøger

- firewall

- det sikkerhed

- Kaspersky

- malware

- Mcafee

- Nexbloc

- plato

- platon ai

- Platon Data Intelligence

- Platon spil

- PlatoData

- platogaming

- VPN

- website sikkerhed

- zephyrnet