Udviklere er i stigende grad under angreb gennem de værktøjer, de bruger til at samarbejde og producere kode – såsom Docker, Kubernetes og Slack – da cyberkriminelle og nationalstatsaktører sigter mod at få adgang til den værdifulde software, som udviklere arbejder på hver dag.

For eksempel hævdede en angriber den 18. september at have brugt stjålne Slack-legitimationsoplysninger til at få adgang til og kopiere mere end 90 videoer, der repræsenterer tidlig udvikling af Grand Theft Auto 6, et populært spil fra Take-Two Interactives Rockstar Games. Og en uge tidligere opdagede sikkerhedsfirmaet Trend Micro, at angribere systematisk søgte efter og forsøgte at kompromittere fejlkonfigurerede Docker-containere.

Ingen af angrebene involverede sårbarheder i softwareprogrammerne, men sikkerhedsfejl eller fejlkonfiguration er ikke ualmindeligt hos udviklere, som ofte undlader at tage den nødvendige omhu for at sikre deres angrebsoverfladeareal, siger Mark Loveless, en stabssikkerhedsingeniør hos GitLab, en DevOps platform udbyder.

"Mange udviklere opfatter ikke sig selv som mål, fordi de tror, at den færdige kode, slutresultatet, er det, angriberne går efter," siger han. "Udviklere tager ofte sikkerhedsrisici - såsom at opsætte testmiljøer derhjemme eller fjerne alle sikkerhedskontroller - så de kan prøve nye ting med den hensigt at tilføje sikkerhed senere."

Han tilføjer: "Desværre bliver disse vaner replikeret og bliver til kultur."

Angreb mod softwareforsyningskæden - og de udviklere, der producerer og implementerer software - er vokset hurtigt i de sidste to år. I 2021, for eksempel, voksede angreb, der havde til formål at kompromittere udviklernes software - og de open source-komponenter, der er meget brugt af udviklere - med 650% ifølge "2021 Status for "Software Supply Chain” rapport, udgivet af softwaresikkerhedsfirmaet Sonatype.

Udvikler Pipelines & Collaboration in the Sights

Generelt hævder sikkerhedseksperter, at det høje tempo i kontinuerlig integration og kontinuerlige implementeringsmiljøer (CI/CD), der danner grundlaget for DevOps-tilnærmelser, udgør betydelige risici, fordi de bliver ofte overset når det kommer til at implementere skærpet sikkerhed.

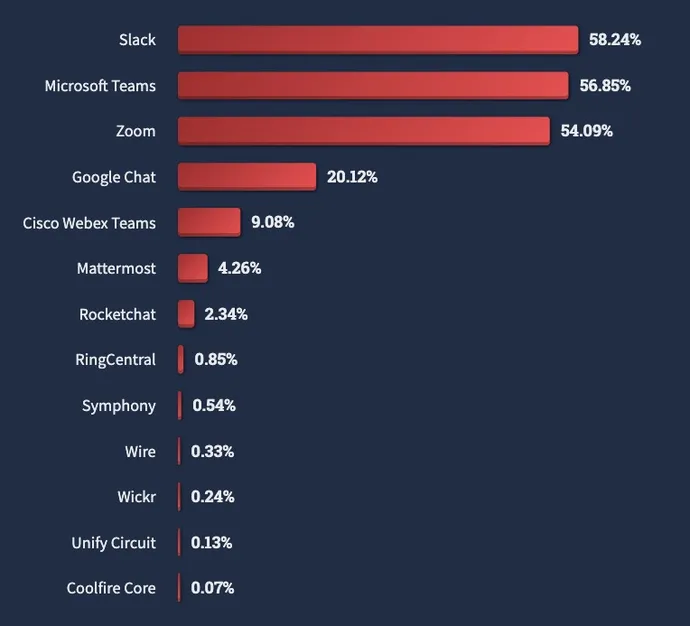

Dette påvirker en række værktøjer, der bruges af udviklere i deres bestræbelser på at skabe mere effektive pipelines. Slack er for eksempel det mest populære synkrone samarbejdsværktøj, der er i brug blandt professionelle udviklere, hvor Microsoft Teams og Zoom kommer tæt på andet og tredje, ifølge 2022 StackOverflow Developer Survey. Derudover bruger mere end to tredjedele af udviklerne Docker, og en anden fjerdedel bruger Kubernetes under udviklingen, viste undersøgelsen.

Brud på værktøjer som Slack kan være "grimme", fordi sådanne værktøjer ofte udfører kritiske funktioner og normalt kun har perimeterforsvar, sagde Matthew Hodgson, CEO og medstifter af meddelelsesplatformen Element, i en erklæring sendt til Dark Reading.

"Slack er ikke ende-til-ende krypteret, så det er som om, at angriberen har adgang til hele virksomhedens viden," sagde han. "En rigtig ræv i hønsehuset."

Beyond Misconfigs: Andre sikkerhedsproblemer for udviklere

Det skal bemærkes, at cyberangribere ikke kun undersøger fejlkonfigurationer eller slap sikkerhed, når det kommer til at gå efter udviklere. I 2021 for eksempel en trusselgruppes adgang til Slack gennem gråmarkedskøb af et login-token førte til et brud på spilgiganten Electronic Arts, der gjorde det muligt for cyberkriminelle at kopiere næsten 800 GB kildekode og data fra firmaet. Og en undersøgelse fra 2020 af Docker-billeder fandt det mere end halvdelen af de seneste builds har kritiske sårbarheder, der sætter enhver applikation eller tjeneste baseret på containerne i fare.

Phishing og social engineering er også plager i sektoren. I denne uge var udviklere, der bruger to DevOps-tjenester - CircleCI og GitHub - det målrettet med phishing-angreb.

Og der er ingen beviser for, at angriberne, der var rettet mod Rockstar Games, udnyttede en sårbarhed i Slack - kun påstandene fra den påståede angriber. I stedet var social engineering sandsynligvis en måde at omgå sikkerhedsforanstaltninger, sagde en Slack-talsmand i en erklæring.

"Sikkerhed i virksomhedskvalitet på tværs af identitets- og enhedsadministration, databeskyttelse og informationsstyring er indbygget i alle aspekter af, hvordan brugere samarbejder og får arbejdet udført i Slack," sagde talsmanden og tilføjede: "Disse [social engineering] taktikker bliver stadig mere almindeligt og sofistikeret, og Slack anbefaler alle kunder at anvende stærke sikkerhedsforanstaltninger for at beskytte deres netværk mod angreb fra socialt ingeniørarbejde, herunder træning i sikkerhedsbevidsthed."

Langsomme sikkerhedsforbedringer, mere arbejde at udføre

Udviklere har kun langsomt accepteret sikkerhed, da applikationssikkerhedsprofessionelle dog kræver bedre kontrol. Mange udviklere fortsætte med at lække "hemmeligheder" - inklusive adgangskoder og API-nøgler - i kode, der er skubbet til lagre. Derfor bør udviklingsteams fokusere på ikke bare at beskytte deres kode og forhindre import af komponenter, der ikke er tillid til, men også at sikre, at de kritiske muligheder i deres pipelines ikke kompromitteres, siger GitLabs Loveless.

"Hele nul-tillid-delen, som typisk handler om at identificere mennesker og sådan noget, der bør også være de samme principper, som skal gælde for din kode," siger han. “Så stol ikke på koden; det skal tjekkes. At have mennesker eller processer på plads, der antager det værste - jeg har ikke tænkt mig at stole på det automatisk - især når koden gør noget kritisk, som at bygge et projekt."

Derudover bruger mange udviklere stadig ikke grundlæggende foranstaltninger til at styrke godkendelsen, såsom at bruge multifaktorautentificering (MFA). Der er dog ændringer på vej. I stigende grad er de forskellige open source-softwarepakke-økosystemer alle startet kræver, at større projekter anvender multifaktorautentificering.

Med hensyn til værktøjer at fokusere på, har Slack fået opmærksomhed på grund af de seneste store brud, men udviklere bør stræbe efter et grundlæggende niveau af sikkerhedskontrol på tværs af alle deres værktøjer, siger Loveless.

"Der er ebbe og flod, men det er det, der virker for angriberne," siger han. "Når man taler ud fra min erfaring med at bære alle slags hatte i forskellige farver, som angriber, leder man efter den nemmeste vej ind, så hvis en anden måde bliver nemmere, så siger man, 'det vil jeg prøve først'."

GitLab har set denne follow-the-leader-adfærd i sine egne bug bounty-programmer, bemærker Loveless.

"Vi ser, når folk sender fejl, pludselig vil noget - en ny teknik - blive populært, og en hel række af indsendelser som følge af den teknik vil komme ind," siger han. "De kommer helt sikkert i bølger."